Используем gpg для шифрования сообщений и файлов

Содержание:

- Текущее состояние использования — юридическое и практическое

- Страница «Технический осмотр»

- Раздел «Законодательство»

- Онлайн расчёт стоимости электронного ОСАГО

- Метод

- Конфигурация sshd_config

- В-четвертых, используйте шифрование RSA в JWT

- Генерация пары ключей RSA

- Methods to restore files encrypted by RSA-4096 ransomware

- Ключ RSA ЕГАИС – что это?

- PuTTY Unable to use key file

- Вступление в Союз автостраховщиков

- Why is RSA-4096 dangerous?

- Примечания

- Создание пары RSA ключей

- Европротокол

- III.Блок-схема взаимодействия API IDS4 с центром сертификации с использованием JWT и эталонного токена

- Приложения

Текущее состояние использования — юридическое и практическое

Большинство схем цифровой подписи преследуют следующие цели независимо от теории криптографии или правовых норм:

- Качественные алгоритмы: известно, что некоторые алгоритмы с открытым ключом небезопасны, поскольку на них были обнаружены практические атаки.

- Качественные реализации: реализация хорошего алгоритма (или протокола ) с ошибкой (-ями) не будет работать.

- Пользователи (и их программное обеспечение) должны правильно выполнять протокол подписи.

- Закрытый ключ должен оставаться закрытым: если закрытый ключ станет известен любой другой стороне, эта сторона может создать идеальные цифровые подписи для чего угодно.

- Владелец открытого ключа должен поддаваться проверке: открытый ключ, связанный с Бобом, на самом деле пришел от Боба. Обычно это делается с использованием инфраструктуры открытого ключа (PKI), а ассоциация открытого ключа и пользователя подтверждается оператором PKI (называемым центром сертификации ). Для «открытых» PKI, в которых любой может запросить такую аттестацию (универсально воплощенную в криптографически защищенном сертификате открытого ключа ), возможность ошибочной аттестации нетривиальна. Коммерческие операторы PKI столкнулись с несколькими общеизвестными проблемами. Такие ошибки могут привести к ложно подписанным документам и, следовательно, к неправильной атрибуции. «Закрытые» PKI-системы более дороги, но их сложнее подорвать таким образом.

Только при соблюдении всех этих условий цифровая подпись фактически станет доказательством того, кто отправил сообщение, и, следовательно, их согласия с его содержанием. Законодательный акт не может изменить эту реальность существующих инженерных возможностей, хотя некоторые из них не отразили эту реальность.

Законодательные органы, будучи навязчивыми со стороны компаний, которые рассчитывают получить прибыль от эксплуатации PKI, или со стороны технологического авангарда, отстаивающего новые решения старых проблем, приняли законы и / или правила во многих юрисдикциях, разрешающие, одобряющие, поощряющие или разрешающие цифровые подписи и предоставление для (или ограничения) их юридической силы. Первый, похоже, был в штате Юта в Соединенных Штатах, за которым следуют штаты Массачусетс и Калифорния . Другие страны также приняли законодательные акты или издали нормативные акты в этой области, а ООН в течение некоторого времени ведет активный проект модельного закона. Эти законодательные акты (или предлагаемые законодательные акты) варьируются от места к месту, обычно воплощают ожидания, расходящиеся (оптимистически или пессимистически) с состоянием лежащей в основе криптографической инженерии, и в конечном итоге приводят к путанице потенциальных пользователей и спецификаторов, почти все из которых не разбираются в криптографии.

Принятие технических стандартов для цифровых подписей отстает от большей части законодательства, задерживая выработку более или менее унифицированной инженерной позиции в отношении совместимости , выбора алгоритма , длины ключей и т. Д. В отношении того, что инженеры пытаются предоставить.

Страница «Технический осмотр»

На странице «Технический осмотр» пользователи смогут отыскать структурированные данные относистель данной услуги. Во вкладке «Реестр операторов техосмотра» помимо ознакомления с перечнем обслуживающих компаний и мест технического осмотра, возможно также узнать детальные сведения о компаниях: число и помер полученного сертификата, сфера аккредитации и общительные сведения, включая контактную информацию. Данные о требуемых документах и условиях, необходимых для приобретения статуса оператора либо пункта технического осмотра,

возможно просмотреть на странице «Аккредитация». Помимо этого в данном статье подобраны конкректные документы, наиболее встречающиеся вопросы и сведения о профобъединениях операторов технического осмотра (ТО). В этом же разделе РСА выкладывает важные анонсы и данные, относящиеся техническому осмотру и деятельности аккредитованных учреждений.

Раздел «Законодательство»

По своей сути РСА считается уполномоченным органом, обеспечивающим компенсационные выплаты потерпевшей стороне при ДТП в ситуациях, когда такие выплаты не могут быть исполнены по тем или иным причинам страховщиком со стороны виновника аварии, приведшей к ущербу. Таким выплатам уделен целый раздел портала, на котором можно узнать интересующую информацию по следующему ряду проблем и вопросов:

- При каких ситуациях и условиях выплаты осуществляются от РСА?

- Необходимый перечень условий и документов для подачи на компенсации?

- Критерии определения к кому обращаться — в страховую компанию или РСА?

- К кому и куда именно обращаться в РСА за компенсационной выплатой?

Онлайн расчёт стоимости электронного ОСАГО

Базовые тарифы, исходя из которых, осуществляется расчёт стоимости ОСАГО в каждом конкретном случае, утверждаются постановлением правительства РФ. Исходя из установленных базовых тарифов производится расчет окончательной цены автостраховки, с использованием различных коэффициентов. Кроме того, начиная с 2014г. фирмам-страховщикам предоставляется некоторый ценовой коридор, в рамках которого они вправе устанавливать собственные цены на продаваемые полисы.

Внимание! При покупке электронного полиса следует учитывать, что действовать он начнёт только спустя три дня после приобретения. Поэтому следует заранее позаботиться о замене старой страховки, ещё до окончания её действия.. Самостоятельно рассчитать приблизительную цену полиса можно по нижеприведённой формуле:

Самостоятельно рассчитать приблизительную цену полиса можно по нижеприведённой формуле:

Сс. = Бт. х Кт. х Кбм. х Квс. х Кн. х Кс.

Где:

- Сс. — стоимость страховки;

- Бт. — базовый тариф.

Коэффициенты:

- Кт. — коэффициент территории;

- Кбм. — бонус-малус;

- Квс. — возраста и стажа автовладельца;

- Ко. — ограниченное/неограниченное число автоводителей ТС;

- Кс. — периоды использования автомашины (летний, зимний или круглогодичный);

- Кн. — показатель нарушений ПДД.

Страховые коэффициенты

КТ — коэффициент территории. Определяется регионом регистрации транспортного средства. Вот значения этого коэффициента для некоторых крупных городов:

| Город | Коэффициент территории |

|---|---|

| Волгоград | 1,3 |

| Воронеж | 1,4 |

| Екатеринбург | 1,8 |

| Казань | 2,0 |

| Красноярск | 1,8 |

| Москва | 2,0 |

| Нижний Новгород | 1,8 |

| Новосибирск | 1,7 |

| Омск | 1,6 |

| Пермь | 2,0 |

| Ростов-на-Дону | 1,8 |

| Самара | 1,6 |

| Санкт-Петербург | 1,8 |

| Уфа | 1,8 |

| Челябинск | 2,0 |

КМ – коэффициент мощности ТС.

| Мощность двигателя (л.с.) | Коэффициент мощности |

|---|---|

| До 50 | 0,6 |

| 51-70 | 1,0 |

| 71-100 | 1,1 |

| 101-120 | 1,2 |

| 121-150 | 1,4 |

| Более 150 | 1,6 |

КВС – коэффициент возраста и стажа. Если в полис вписывается несколько водителей, КВС определяется как максимальный их всех.

| Стаж, лет →Возраст, лет ↓ | 1 | 2 | 3-4 | 5-6 | 7-9 | 10-14 | более 14 | |

|---|---|---|---|---|---|---|---|---|

| 16-21 | 1,87 | 1,87 | 1,87 | 1,66 | 1,66 | |||

| 22-24 | 1,77 | 1,77 | 1,77 | 1,04 | 1,04 | 1,04 | ||

| 25-29 | 1,77 | 1,69 | 1,63 | 1,04 | 1,04 | 1,04 | 1,01 | |

| 30-34 | 1,63 | 1,63 | 1,63 | 1,04 | 1,04 | 1,01 | 0,96 | 0,96 |

| 35-39 | 1,63 | 1,63 | 1,63 | 0,99 | 0,96 | 0,96 | 0,96 | 0,96 |

| 40-49 | 1,63 | 1,63 | 1,63 | 0,96 | 0,96 | 0,96 | 0,96 | 0,96 |

| 50-59 | 1,63 | 1,63 | 1,63 | 0,96 | 0,96 | 0,96 | 0,96 | 0,96 |

| старше 59 | 1,60 | 1,60 | 1,60 | 0,93 | 0,93 | 0,93 | 0,93 | 0,93 |

КО – коэффициент ограниченного использования. Если договор ОСАГО не имеет ограничения по водителям, тогда применяется повышающий коэффициент КО = 1,8. В этом случае КВС не учитывается.

КС – коэффициент сезонности использования. Если страховка оформляется не на полный год, применяется понижающий коэффициент.

КН – коэффициент нарушений. Применяется в том случае, если по предыдущему договору ОСАГО есть нарушения, предусмотренные пунктом 3 статьи №9 Федерального закона об ОСАГО.

КБМ – коэффициент бонус-малус. Это коэффициент, понижающий или повышающий стоимость полиса в зависимости от аварийности в предыдущий страховой период. Страховые компании используют сведения АИС РСА для приминения этого коэфициента при заключении договора ОСАГО со страхователем.

Также, для удобства покупателей, на каждом официальном сайте автостраховщика имеется калькулятор ОСАГО через РСА, с помощью которого владелец машины сможет рассчитать цену страховки для «железного коня». Для получения итоговой суммы достаточно будет заполнить онлайн-форму, введя требуемые данные. Есть подобный онлайн-калькулятор и на официальном портале РСА.

Метод

Одна схема цифровой подписи (из многих) основана на RSA . Для создания ключей подписи, генерировать пару ключей RSA , содержащий модуль, N , то есть произведение двух случайных секретных различных больших простых чисел, а также целые числа, е и г такие , что е д ≡ 1 ( по модулю φ ( N )), где φ — функция Эйлера . Открытый ключ подписывающей стороны состоит из N и e , а секретный ключ подписывающей стороны содержит d .

Чтобы подписать сообщение m , подписывающая сторона вычисляет подпись σ , такую что σ ≡ m d (mod N ). Для проверки, проверки приемника , что σ е ≡ м ( по модулю N ).

Некоторые ранние схемы подписи были подобного типа: они предполагают использование люка перестановки , такие как функции RSA, или в случае схемы подписи Рабина, вычисление квадратного по модулю композит, N . Семейство перестановок лазейки — это семейство перестановок , определяемых параметром, которые легко вычислить в прямом направлении, но трудно вычислить в обратном направлении, не зная закрытого ключа («лазейки»). Перестановки лазейки могут использоваться для схем цифровой подписи, где для подписи требуется вычисление обратного направления с секретным ключом, а вычисление прямого направления используется для проверки подписей.

При прямом использовании этот тип схемы подписи уязвим для атак с использованием экзистенциальной подделки только ключа. Чтобы создать подделку, злоумышленник выбирает случайную подпись σ и использует процедуру проверки для определения сообщения m , соответствующего этой подписи. Однако на практике этот тип подписи не используется напрямую, а скорее, сообщение, которое нужно подписать, сначала хешируется для создания короткого дайджеста, который затем до большей ширины, сопоставимой с N , а затем подписывается с помощью функции обратного лазейки. Таким образом, эта атака подделки производит только дополненный выход хеш-функции, который соответствует σ, но не сообщение, которое приводит к этому значению, которое не приводит к атаке. В модели случайного оракула « хэш-затем-знак» (идеализированная версия этой практики, где хеш-код и заполнение вместе имеют около N возможных выходов), эта форма подписи экзистенциально не подделывается даже против атаки с выбранным открытым текстом .

Есть несколько причин подписывать такой хеш (или дайджест сообщения) вместо всего документа.

- Для эффективности

- Подпись будет намного короче и, таким образом, сэкономит время, поскольку на практике хеширование выполняется намного быстрее, чем подписание.

- Для совместимости

- Сообщения обычно представляют собой битовые строки, но некоторые схемы подписи работают в других доменах (например, в случае RSA, числа по модулю составного числа N ). Для преобразования произвольного ввода в правильный формат можно использовать хеш-функцию.

- За целостность

- Без хэш-функции текст «для подписи» может потребоваться разделить (разделить) на блоки, достаточно маленькие, чтобы схема подписи могла воздействовать на них напрямую. Однако получатель подписанных блоков не может распознать, все ли блоки присутствуют и находятся ли они в соответствующем порядке.

Конфигурация sshd_config

Под занавес не помешает заглянуть в /etc/ssh/sshd_config и проверить всё ли там готово для авторизации по ключам:

# The default requires explicit activation of protocol 1 Protocol 2 # HostKey for protocol version 1 #HostKey etcsshssh_host_key # HostKeys for protocol version 2 HostKey etcsshssh_host_rsa_key #HostKey etcsshssh_host_dsa_key #HostKey etcsshssh_host_ecdsa_key RSAAuthentication yes PubkeyAuthentication yes # The default is to check both .sshauthorized_keys and .sshauthorized_keys2 # but this is overridden so installations will only check .sshauthorized_keys AuthorizedKeysFile %hsshauthorized_keys

Если собрались отключить логин по паролю, тогда в /etc/ssh/sshd_config отключаем:

PasswordAuthentication no PermitRootLogin no

В-четвертых, используйте шифрование RSA в JWT

Прежде чем объяснить, что JWT использует шифрование RSA, давайте сравним другие алгоритмы шифрования.

1. Разница между HS256 и RS256

256HS256 с использованием генерации ключейФиксированная подписьRS256 подписан асимметрично. Проще говоря, HS256 должен делиться секретами с любым клиентом или API, которые хотят проверить JWT. Это как показано ниже

RS256 поколениеАсимметричная подпись, Что означает, что закрытый ключ должен использоваться для подписи JWT, а соответствующий открытый ключ должен использоваться для проверки подписи. В отличие от симметричного алгоритма, использование RS256 может гарантировать, что сервер является подписывающим лицом JWT, потому что сервер является единственной стороной с закрытым ключом. Для этого больше не потребуется разделять закрытый ключ между многими приложениями.

2.Создать самоподписанный сертификат (этапы работы)

Производственная среда (кластер загрузки) обычно должна использовать фиксированный сертификат для подписи и проверки, чтобы гарантировать возможность проверки и одобрения токена при перезапуске сервера или сервера. (Не используйте временные сертификаты)

Тогда как сгенерировать сертификат, смотрите следующие шаги декомпозиции:

Первое:Используйте OpenSSL для генерации сертификата. Примечание: длина сертификата шифрования RSA должна быть 2048 или более.

#LinuxSystem Создать сертификат: (рекомендуется) sudo yum install openssl (CentOS) # Генерация файла закрытого ключа openssl genrsa -out idsrv4.key 2048 # Создайте файл запроса на подпись сертификата CSR (запрос на подпись сертификата), который используется для отправки в центр сертификации (то есть в центр сертификации (ЦС)) для подписи сертификата и подачи заявки на цифровой сертификат. openssl req -new -key idsrv4.key -out idsrv4.csr # Создайте самоподписанный сертификат (сертификат, подписанный центром сертификации (ЦС), поскольку заявитель сертификата и орган выдачи проходят самопроверку, сертификат crt содержит информацию о владельце, открытый ключ владельца и Такая информация, как подпись подписавшего. Когда пользователь устанавливает сертификат, это означает, что он доверяет сертификату и имеет открытый ключ в нем.) openssl x509 -req -days 365 -in idsrv4.csr -signkey idsrv4.key -out idsrv4.crt (Включая открытый ключ) # Самоподписанный сертификат и закрытый ключ объединены в один файл (Примечание: защита паролем может быть добавлена в .pfx, так что это относительно безопасно) openssl pkcs12 -export -in idsrv4.crt -inkey idsrv4.key -out idsrv4.pfx (Примечание. В процессе генерации нам будет предложено ввести пароль для экспорта.)

Скриншот сертификата выглядит следующим образом:

Второй:

openssl req -newkey rsa:2048 -nodes -keyout idsrv4.key -x509 -days 365 -out idsrv4.cer openssl pkcs12 -export -in idsrv4.cer -inkey idsrv4.key -out idsrv4.pfx

Генерируется следующим образом:

3.После генерации сертификата вы можете ввести конфигурацию в VS2017

Скопируйте сгенерированный сертификат и поместите его в проект сервера аутентификации / авторизации. (Файл настроек файла конфигурации в VS всегда копируется.) Наконец, настройте путь сертификата и пароль в IdentityServer, потому что наш самозаверяющий сертификат — PKCS12 (Стандарт персональных цифровых сертификатов, Стандарты криптографии с открытым ключом # 12). Стандарт содержит закрытые и открытые ключи. ) Стандартный, включая открытый и закрытый ключи.

A. Добавьте следующее в файл конфигурации appsetting.json: Здесь вам нужно настроить пароль, вы можете настроить его.

Б. Настройте метод ConfigureServices в файле starup.cs следующим образом.

После завершения настройки Мы запускаем проект IDS4 для генерации зашифрованных токенов.

Аутентифицируйте полученный токен на веб-сайте jwt.io: скопируйте суффикс открытого ключа crt и секретного ключа ключа для проверки и найдите, что аутентификация в порядке. Это делает его устойчивым к взлому.

Генерация пары ключей RSA

Механизм авторизации по ключу прост. На то место куда мы подключаемся нам надо повесить замок (публичный ключ название.pub) а сам ключик с помощью которого мы сможем подключится (приватный ключ название) держать у себя и с помощью его открывать замочек. Мало того, замок вешается не на всю систему а именно на конкретного пользователя под которым мы будем авторизовываться.

Можно не указывать путь куда мы будем устанавливать ключи и тогда они создадутся в папке по умолчанию с базовым названием. Я не буду менять путь по умолчанию для ключей а лишь буду создавать их со своим удобным мне названием.

Создадим связку ключей указав тип -t rsa, длину ключа -b 2048 и место с необходимым нам названием:

ssh-keygen -t rsa -b 2048 -f /home/user/.ssh/rsa_sevo44 = вывод команды = Generating public/private rsa key pair. Enter passphrase (empty for no passphrase): Enter same passphrase again: Your identification has been saved in /home/user/.ssh/rsa_sevo44. Your public key has been saved in /home/user/.ssh/rsa_sevo44.pub. The key fingerprint is: SHA256:A9d+2cz6M1GK482oOxf/zweqt9B18WPox04m+Deczgc user@H4530 The key's randomart image is: +-------+ | | | . | | . . . . | | o . =. +| | S . oo==o| | . o*oE..| | .oo@.O.| | ..B.&*o| | +B.o+BO| +---------+

По результату видим что создалась пара ключей с названием rsa_sevo44.

Надежно сохраните эту пару ключей чтобы в случае краха системы и потери жесткого диска вы могли подключится к необходимому ресурсу к которому открыт доступ для подключения только по ключу.

Methods to restore files encrypted by RSA-4096 ransomware

Workaround 1: Use file recovery software

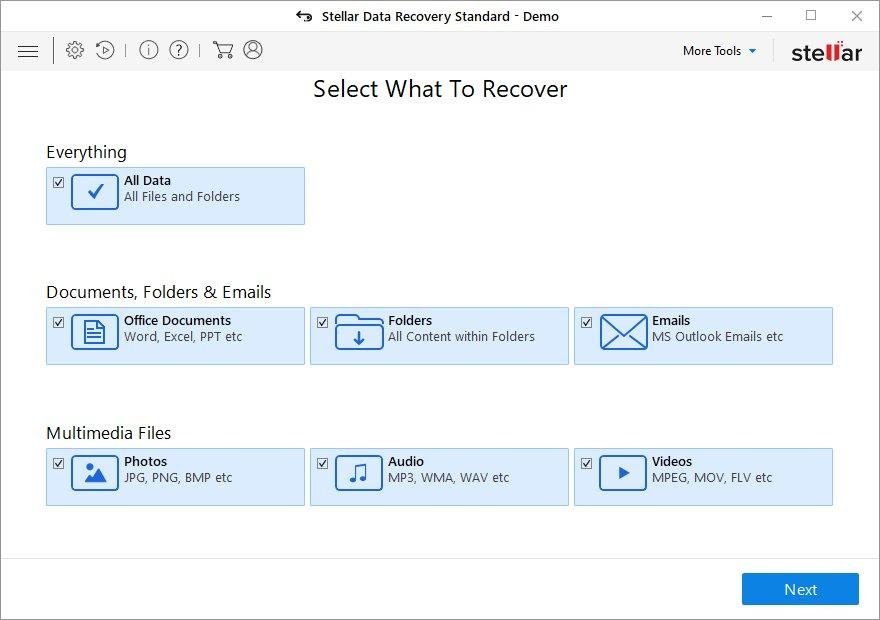

It’s important to know that the RSA-4096 ransomware creates copies of your files and encrypts them. In the meanwhile, the original files get deleted. There are applications out there that can restore the removed data. You can utilize tools like Stellar Data Recovery for this purpose. The newest version of the ransomware under consideration tends to apply secure deletion with several overwrites, but in any case this method is worth a try.

Workaround 2: Make use of backups

First and foremost, this is a great way of recovering your files. It’s only applicable, though, if you have been backing up the information stored on your machine. If so, do not fail to benefit from your forethought.

Workaround 3: Use Shadow Volume Copies

In case you didn’t know, the operating system creates so-called Shadow Volume Copies of every file as long as System Restore is activated on the computer. As restore points are created at specified intervals, snapshots of files as they appear at that moment are generated as well. Be advised this method does not ensure the recovery of the latest versions of your files. It’s certainly worth a shot though. This workflow is doable in two ways: manually and through the use of an automatic solution. Let’s first take a look at the manual process.

-

Use the Previous Versions feature

The Windows OS provides a built-in option of recovering previous versions of files. It can also be applied to folders. Just right-click on a file or folder, select Properties and hit the tab named Previous Versions. Within the versions area, you will see the list of backed up copies of the file / folder, with the respective time and date indication. Select the latest entry and click Copy if you wish to restore the object to a new location that you can specify. If you click the Restore button, the item will be restored to its original location. -

Apply Shadow Explorer tool

This workflow allows restoring previous versions of files and folders in an automatic mode rather than by hand. To do this, download and install the Shadow Explorer application. After you run it, select the drive name and the date that the file versions were created. Right-click on the folder or file of interest and select the Export option. Then simply specify the location to which the data should be restored.

Ключ RSA ЕГАИС – что это?

Представляет собой сертификат для защищенного соединения с единой платформой. Система необходима для передачи данных в безопасном режиме. Криптосистема позволяет пользоваться ключом шифрования только соответствующим зарегистрированным субъектам. Все данные зашифрованы от посторонних третьих лиц. РСА-ключ для ЕГАИС записывается на крипто-ключ на веб-ресурсе официального портала. Операция по записи зашифрованных данных предоставляется бесплатно.

В процессе осуществления профессиональной деятельности для каждого юридического подразделения необходимо получить собственный RSA-ключ для работы с использованием Рутокен в ЕГАИС. Перед тем как зарегистрировать соответствующие данные требуется удостовериться, что запущен аппаратный крипто-ключ той компании, для которой формируется сертификат РСА.

PuTTY Unable to use key file

Для тех, кто в первый раз на лыжах PuTTY — ошибка «Unable to use key file «X:\id_rsa» (OpenSSH SSH-2 private key)» может возникать по нескольким причинам:

- Неформат SSH версии в которой ковался id_rsa ключ и версии в которой он пытается использоваться, для SSH-1 и SSH-2 ключи куются в разных форматах;

- Неформат id_rsa ключа для использования в PuTTY, для PuTTY нужно ключи конвертировать в .ppk формат

Если id_rsa генерировался стандартными утилитами из пакета OpenSSH (ssh-keygen -t rsa), то для его использования в SSH клиенте PuTTY он должен быть экспортирован в .ppk формат следующим образом (CMD вариант — puttygen id_rsa -o id_rsa.ppk):

- Запускаем puttygen и загружаем туда наш id_rsa приватный ключ, что был создан утилитами из пакета OpenSSH, и, если хотим, ставим на него пароль:

- Сохраняем приватный ключ в формате .ppk (Save private key):

Теперь после попытки авторизации по ключу нам достаточно будет ввести логин, а если ставили пароль на приватный ключ, то и пароль от приватного ключа соответственно:

login as: shaman Authenticating with public key "imported-openssh-key" Last login: Sat Jan 4 09:50:16 2014 from 192.168.231.1 OpenBSD 5.4 (GENERIC) #37: Tue Jul 30 12:05:01 MDT 2013 Welcome to OpenBSD: The proactively secure Unix-like operating system. Please use the sendbug(1) utility to report bugs in the system. Before reporting a bug, please try to reproduce it with the latest version of the code. With bug reports, please try to ensure that enough information to reproduce the problem is enclosed, and if a known fix for it exists, include that as well. -bash-4.2$ ------------- login as: sham Authenticating with public key "imported-openssh-key" Passphrase for key "imported-openssh-key": Last login: Sat Jan 4 09:50:16 2014 from 192.168.231.1 OpenBSD 5.4 (GENERIC) #37: Tue Jul 30 12:05:01 MDT 2013 Welcome to OpenBSD: The proactively secure Unix-like operating system. Please use the sendbug(1) utility to report bugs in the system. Before reporting a bug, please try to reproduce it with the latest version of the code. With bug reports, please try to ensure that enough information to reproduce the problem is enclosed, and if a known fix for it exists, include that as well. -bash-4.2$

Вступление в Союз автостраховщиков

Страховые предприятия имеют право вступить в РСА. О вступлении решение принимается Президиумом Союза. Организация страхования, желающая вступить в Союз, предоставляет требуемый перечень документов. Они нумеруются, прошиваются, заверяются подписью руководителя и печатью.

Документы и информацию страховая организация должна предоставить в период десяти дней. Союз проверяет документацию, и сообщает о доработках. Через 20 дней, если документы соответствуют установленным требованиям, вопрос рассматривает Президиум Союза. Сначала страховая организация приобретает статус наблюдателя.

Why is RSA-4096 dangerous?

After RSA-4096 sneaks into your system, without you even realizing it, it goes to work. It begins the encryption process and cloaks everything you have stored on your computer. Every file, every photo, every video, music, documents, nothing, is safe. The infection encrypts everything. You still see it, but you cannot open it. That’s its play. It keeps it right in your reach but doesn’t allow you to access it. Then it demands you pay ransom ‘if you ever want to see your files again.’ It’s a standard ploy. And, one, which always seem to work. The ransomware attempts to scare you into doing something foolish, like complying with its demands. Do NOT do that! If you fulfill them, you’ll only throw yourself deeper into the mess, your predicament will worsen. Here are several ways this ransom exchange can go down. The first scenario is, you pay the ransom, receive the decryption key, and ‘free’ your data. So far, so good, right? Wrong. That’s because, even though, you may, in fact, regain ownership of your data, what’s stopping the ransomware from kicking in again tomorrow and doing the same play again? Nothing. Nothing is stopping it. So, don’t do it. The second scenario is similar. You pay, but you don’t get a decryption key. So, your files are still lost to you, only now you’ve lost money, as well as your private information. Do you think it’s wise to give strangers access to your personal and financial information? Hardly. The third scenario is the best one, but you won’t like it. You don’t comply with the ransomware’s demands, you don’t pay, and do your best to remove the infection fro your system. Yes, your files will still be encrypted but your privacy will remain secured. Don’t you think it’s better to protect your private life, even if the price to pay is everything you have on your computer? Take your time before you answer that question as a lot is resting on your decision.

Примечания

1. Под двум причинам: во-первых, не нужно находить другое случайное большое число и это экономит время, во-вторых 65537 имеет только два выставленных бита в двоичном представлении, а это делает алгоритм возведения в степень быстрее.

2. Сильный AES ключ это 256 бит. RSA, как правило, 2048. RSA работает достаточно медленно, поэтому для потоковых данных часто используют гибридную схему, когда с помощью RSA шифруется только сильные AES ключ. Ёто основополагающая идея работы TLS и похожих протоколов.

3

Обратите внимание, что первые 8 бит блока данных равны 0. Это позволяет гарантировать, что число, которое мы шифруем, меньше n

4

Реализация в стандартной библиотеке устойчива к атакам типа стороннего канала. Использует алгоритмы время выполнения которых не зависит от характеристик входных данных — это делает атаки основанные на временны’х эффектах менее осуществимыми.

5. Причина в различных алгоритмах заполнения для подписи и шифрования в том, что атаки тоже различаются. Если при шифровании злоумышленник ничего не знает о тексте сообщения, то в случае с подписью это не так.

Создание пары RSA ключей

Создание пары RSA ключей не займёт много времени — ssh-keygen-им RSA ключи:

-bash-4.2$ ssh-keygen -t rsa Generating publicprivate rsa key pair. Enter file in which to save the key (homeshaman.sshid_rsa): Enter passphrase (empty for no passphrase): Enter same passphrase again: Your identification has been saved in homeshaman.sshid_rsa. Your public key has been saved in homeshaman.sshid_rsa.pub. The key fingerprint is: 72:b9:9a:39:с5:b2:77:р4:8c:59:62:90:4f:a9:03:80 shaman@openbsd.localhost The keys randomart image is: +-- RSA 2048----+ | . | |E . | | . . . | | . o o. | | ..*S | | +o*.o | | . =.B . | | o++ + | | .+. . | +-----------------+ -bash-4.2$

Тут мы вошли в консоль как пользователь «shaman», домашний каталог «/home/shaman», в котором по умолчанию расположен каталог .ssh с RSA ключами (id_rsa и id_rsa.pub). В примере пароль на приватный ключ не ставили, но для применения на практике желательно поставить хоть какой-то пароль на id_rsa (секретный ключ).

Копируем содержимое публичного ключа в файл содержащий авторизированные ключи:

cat ~id_rsa.pub >> ~authorized_keys

Разумеется все описанные здесь манипуляции, создание RSA ключей и т.п., выполняются на удалённом сервере, на котором мы и собираемся проходить аутентификацию по ключам.

Ключи можно создать и на локальной машине, но потом публичный ключ нужно будет перенести на удалённую…

Европротокол

Отдельный раздел сайта РСА посвящён возможности самостоятельной фиксации произошедшего ДТП без привлечения сотрудников ГИБДД — так называемый «Европейский протокол». Своё название он получил из-за того, что в нашу страну он пришёл из Европы, где подобная форма оформления аварий с незначительным материальным ущербом. Для подобного упрощённого оформления автопроисшествия используется специальный бланк европейского образца.

Оформление Европротокола возможно при соблюдении следующих условий:

- В аварии приняли участие не более двух автотранспортных средств.

- В результате ДТП никто из людей не получил травм.

- У обоих участников аварии на руках имеется действующий полис ОСАГО.

- Один из водителей, участвующих в ДТП добровольно признаёт себя виновным в нём.

- Общий ущерб, нанесённый имуществу пострадавшего человека, не превышает 50 тыс. рублей.

В соответствующем разделе официального сайта rsa подробно описана суть Европротокола и порядок действий автомобилистов при его заполнении. Здесь также дан алгоритм последующих действий обоих участников столкновения по урегулированию вопроса о выплате компенсаций за причинённый ущерб.

III.Блок-схема взаимодействия API IDS4 с центром сертификации с использованием JWT и эталонного токена

Это картина: JWT, конечно, вы можете понять правду, посмотрев на конкретный поток данных с помощью инструмента захвата скрипача.

Примечание:Когда сервер ресурсов анализирует AccessToken в первый раз, он сначала отправляется на сервер авторизации для получения данных конфигурации (например, он посетит: http: // localhost: 5000 / .well-known / openid-configuration для получения конфигурации, http: // localhost: 5000 /.well-known/openid-configuration/jwks для получения jwks)), а затем после синтаксического анализа AccessToken будут использованы данные конфигурации, полученные впервые, поэтому, если изменяется конфигурация службы авторизации (изменяется сертификат шифрования и т. д.), необходимо перезапустить Ресурсный сервер заставляет его снова получать новые данные конфигурации;

Это изображение: Ссылочный токен

Ссылочный маркера JWT, т.е. выше блок-схемы.

Приложения

По мере того, как организации отходят от бумажных документов с чернильными подписями или штампами подлинности, цифровые подписи могут предоставить дополнительные гарантии доказательства происхождения, идентичности и статуса электронного документа, а также подтверждения информированного согласия и одобрения подписавшего. Правительственная типография США (GPO) публикует электронные версии бюджета, государственных и частных законов и законопроектов Конгресса с цифровой подписью. Университеты, включая Государственный университет Пенсильвании, Чикагский университет и Стэнфорд, публикуют электронные стенограммы студентов с цифровой подписью.

Ниже приведены некоторые распространенные причины применения цифровой подписи к сообщениям:

Аутентификация

Хотя сообщения часто могут включать информацию об объекте, отправляющем сообщение, эта информация может быть неточной. Цифровые подписи могут использоваться для проверки подлинности исходных сообщений. Когда право собственности на секретный ключ цифровой подписи привязано к конкретному пользователю, действительная подпись показывает, что сообщение было отправлено этим пользователем

Важность высокой уверенности в подлинности отправителя особенно очевидна в финансовом контексте. Например, предположим, что филиал банка отправляет инструкции в центральный офис с просьбой об изменении баланса счета

Если центральный офис не уверен, что такое сообщение действительно отправлено из авторизованного источника, выполнение такого запроса может быть серьезной ошибкой.

Честность

Во многих сценариях отправителю и получателю сообщения может потребоваться уверенность в том, что сообщение не было изменено во время передачи. Хотя шифрование скрывает содержимое сообщения, можно изменить зашифрованное сообщение, не понимая его. (Некоторые алгоритмы шифрования, называемые непостоянными , предотвращают это, а другие — нет.) Однако, если сообщение подписано цифровой подписью, любое изменение в сообщении после подписи делает подпись недействительной. Более того, нет эффективного способа изменить сообщение и его подпись для создания нового сообщения с действительной подписью, потому что это по-прежнему считается вычислительно невыполнимым большинством криптографических хеш-функций (см. « Устойчивость к коллизиям» ).

Безотказность

Отсутствие отказа от авторства , или, более конкретно, неотказ от происхождения, является важным аспектом цифровых подписей. Благодаря этому свойству объект, который подписал некоторую информацию, не может позже отрицать ее подписание. Точно так же доступ только к открытому ключу не позволяет мошеннической стороне подделать действительную подпись.

Обратите внимание, что эти свойства аутентификации, неотказуемости и т. Д

Основаны на том, что секретный ключ не был отозван до его использования. Публичный отзыв пары ключей является обязательной возможностью, иначе утечка секретных ключей продолжала бы указывать на заявленного владельца пары ключей. Для проверки статуса отзыва требуется «онлайн» проверка; например, проверка списка отозванных сертификатов или через онлайн-протокол статуса сертификата . Примерно это аналогично тому, как продавец получает кредитные карты, сначала проверяя онлайн у эмитента кредитной карты, чтобы определить, была ли заявлена утерянная или украденная карта. Конечно, в случае украденных пар ключей кража часто обнаруживается только после использования секретного ключа, например, для подписания поддельного сертификата в целях шпионажа.