Аппаратная реализация алгоритмов des и tdes-ede3

Содержание:

- Асимметричная криптография или криптография с открытым ключом

- WPA и TKIP замедлят ваш Wi-Fi

- Вариации AES

- What Is the AES Symmetric Encryption Algorithm?

- Основные понятия

- Надежность алгоритма шифрования AES

- Преимущества AES

- What Is the DES Symmetric Encryption Algorithm?

- Тип шифрования № 2: асимметричное шифрование

- Key Differences Between DES and AES

- Post Scriptum

- Внешние накопители WD My Book с поддержкой аппаратного шифрования AES-256

- Основные проекты

- Круглые константы

- Why do we need encryption?

- Fields

- Is AES enough?

- История

- Заключение

Асимметричная криптография или криптография с открытым ключом

Криптография с асимметричным ключом также известна как открытый ключ. использует два разных ключа на каждом конце связи для его шифрования и дешифрования . У каждого пользователя связи будет открытый и закрытый ключ. Закрытый ключ должен быть защищен и храниться самим пользователем, он будет засекречено и не должно быть известно никому и никому не должно быть отправлено. Открытый ключ будет доступен всем пользователям системы, желающим общаться.

Сильной стороной системы, обеспечивающей безопасность этого типа асимметричного алгоритма, является то, что он основан на математических функциях, которые легко решить в одном смысле , но чей разрешение в обратном направлении чрезвычайно сложно , если ключ не известен. . Открытый и закрытый ключи генерируются одновременно и привязаны друг к другу. Отношения между ними должны быть очень сложными, поэтому нам очень сложно получить ключ от другого, в данном случае получить закрытый ключ, поскольку открытый ключ известен всем, кто подключен к системе.

Пары клавиш выполняют несколько очень важных функций, среди которых мы выделяем:

- Зашифруйте информацию.

- Обеспечьте целостность передаваемых данных.

- Гарантия подлинности эмитента.

Шифрование с асимметричным ключом

Если человек с парой ключей шифрует сообщение с помощью открытого ключа получателя, это сообщение может быть расшифровано только с помощью соответствующего закрытого ключа. Если мы зашифруем сообщение с помощью закрытого ключа, мы не сможем расшифровать его с помощью самого закрытого ключа, мы должны использовать открытый (в этом случае это не считается шифрованием, но проверяется подлинность отправителя с помощью это мы проверим, что отправитель действительно говорит быть).

Математическая структура того, как работает асимметричное шифрование, такова:

- Сообщение + открытый ключ = зашифрованное сообщение

- Зашифрованное сообщение + закрытый ключ = расшифрованное сообщение

- Сообщение + закрытый ключ = Подписанное сообщение

- Подписанное сообщение + открытый ключ = аутентификация

Как мы уже отмечали ранее, говоря о криптографии с симметричным ключом, симметричное шифрование обеспечивает конфиденциальность (только получатель может прочитать сообщение). Асимметричная криптография обеспечивает другие свойства: аутентичность, целостность и невозможность отказа от авторства. Чтобы алгоритм считался безопасным, он должен соответствовать следующему:

- Если зашифрованный текст известен, он должно быть очень сложно или почти невозможно извлечь открытый текст и закрытый ключ любым способом.

- Если открытый текст и шифрование известны, он получение закрытого ключа должно быть дороже, чем получение открытого текста .

- Если данные были зашифрованы открытым ключом, должен быть только закрытый ключ, способный его расшифровать , и наоборот.

Преимущество асимметричного шифрования перед симметричным в том, что открытый ключ может быть известен всем пользователям системы, однако этого не происходит с закрытым ключом, и в результате симметричного шифрования оба пользователя должны знать один и тот же ключ. (и пароль должен быть отправлен каждому из разных пользователей через установленный канал связи).

WPA и TKIP замедлят ваш Wi-Fi

Параметры совместимости WPA и TKIP также могут замедлить работу вашей сети Wi-Fi. Многие современные маршрутизаторы Wi-Fi, поддерживающие 802.11n и более новые, более быстрые стандарты, будут замедляться до 54 Мбит/с, если вы включите WPA или TKIP. Они делают это, чтобы гарантировать совместимость со старыми устройствами.

Для сравнения, даже 802.11n поддерживает до 300 Мбит/с, если вы используете WPA2 с AES. Теоретически 802.11ac предлагает максимальную скорость 3,46 Гбит/с при оптимальных условиях (считайте: идеальных).

На большинстве маршрутизаторов, которые мы видели, параметры, как правило, включают WEP, WPA (TKIP) и WPA2 (AES) – с возможностью совместимости с WPA (TKIP) + WPA2 (AES). Если ваш маршрутизатор предлагает WPA2 в вариантах TKIP или AES, выберите AES. Почти все ваши устройства будут работать с ним, и это быстрее и безопаснее.

Вариации AES

Алгоритм AES имеет шесть режимов работы:

- ЕЦБ (Электронная кодовая книга)

- CBC (Цепочка блоков шифра)

- CFB (Шифр FeedBack)

- OFB (Выход FeedBack)

- CTR (счетчик)

- GCM (Галуа/Режим счетчика)

Режим работы может быть применен для усиления эффекта алгоритма шифрования. Кроме того, режим работы может преобразовать шифр блока в шифр потока. Каждый режим имеет свою силу и слабость. Давайте кратко рассмотрим.

3.1. ЕЦБ

Этот режим работы является самым простым из всех. Простой текст разделен на блоки размером 128 бит. Тогда каждый блок будет зашифрован с тем же ключом и алгоритмом. Таким образом, он дает тот же результат для того же блока. В этом главная слабость этого режима и не рекомендуется для шифрования . Для этого требуются данные обивки.

3.2. CBC

Для преодоления слабости ЕЦБ режим CBC использует Вектор инициализации (IV) для увеличения шифрования. Во-первых, CBC использует ксор блока plaintext с IV. Затем он шифрует результат к блоку шифров. В следующем блоке он использует результат шифрования для xor с блоком plaintext до последнего блока.

В этом режиме шифрование не может быть параллелизировано, но расшифровка может быть параллельной. Это также требует заполнения данных.

3.3. CFB

Этот режим может быть использован в качестве шифра потока. Сначала он шифрует IV, затем он будет xor с блоком plaintext, чтобы получить шифроваль. Затем CFB шифрует результат шифрования, чтобы xor простой текст. Ему нужен капельницу.

В этом режиме расшифровка может быть параллельной, но шифрование не может быть параллелизировано.

3.4. OFB

Этот режим может быть использован в качестве шифра потока. Во-первых, он шифрует IV. Затем он использует результаты шифрования, чтобы xor простой текст, чтобы получить шифроваль.

Он не требует данных обивки и не будет зависеть от шумного блока.

3.5. CTR

Этот режим использует значение счетчика в качестве IV. Это очень похоже на OFB, но он использует счетчик, который будет зашифрован каждый раз, а не IV.

Этот режим имеет две сильные стороны, включая параллелизацию шифрования/расшифровки, и шум в одном блоке не влияет на другие блоки.

3.6. ГКМ

Этот режим является продолжением режима CTR

ГКМ получил значительное внимание и рекомендован NIST. Модель GCM выводит шифроватекст и тег аутентификации

Основным преимуществом этого режима, по сравнению с другими режимами работы алгоритма, является его эффективность.

В этом учебнике мы будем использовать AES/CBC/PKCS5Padding алгоритм, потому что он широко используется во многих проектах.

3.7. Размер данных после шифрования

Как упоминалось ранее, AES имеет размер блока 128 битов или 16 байтов. AES не меняет размер, а размер шифра равен размеру четкоготекста. Кроме того, в режимах ECB и CBC мы должны использовать алгоритм обивки, который ПККС 5. Таким образом, размер данных после шифрования:

ciphertext_size (bytes) = cleartext_size + (16 - (cleartext_size % 16))

Для хранения IV с шифртекстом нам нужно добавить еще 16 байтов.

What Is the AES Symmetric Encryption Algorithm?

If you thought that AES (advanced encryption standard) came as a comparable replacement for DES, then you’re right. AES, which is also known as Rijndael, was developed by two Belgian cryptographers named Vincent Rijmen and Joan Daemen. This encryption algorithm is actually a family of ciphers that are of different key lengths and block sizes. It became an encryption standard on approval by (NIST) almost 20 years ago.

Compared to DES and 3DES, AES offers much better performance —both in terms of speed as well as security. It’s known to perform six times faster than DES. But what makes AES so great? The biggest strength of AES lies in the various key lengths it provides, which enables you to choose between 128-, 192-, and 256-bit keys. The use of AES 256-bit encryption is fairly standard nowadays, and generally speaking in encryption, the longer the key is, the harder it is to crack (and the more secure it is).

As we saw, DES relies on the Feistel network in which the data block is divided into two halves before applying the encryption process. AES, on the other hand, works on the method of substitution and permutation. In AES, the plaintext data is converted into 128-bit blocks, and then the encryption key of 128 bits is applied.

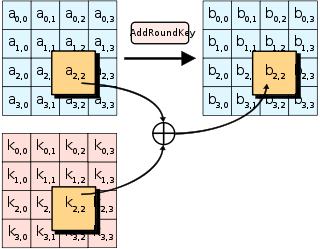

AddRoundKey example image source: .

AddRoundKey example image source: .

The AES encryption process involves 10 rounds of operation, with each round having its sub-processes that include sub-bytes, shift rows, mix columns, and add round keys. The last round (10th), however, doesn’t include the sub-process of mix columns.

In AES, the higher the number of rounds that are performed, the greater the level of security the encryption affords. The number of rounds applied in the encryption process depends upon the size of the key. For example:

- 10 rounds are included for a 128- bit key,

- 12 rounds for a 192- bit key, and

- 14 rounds for a 256- bit keys.

Основные понятия

Давайте рассмотрим основные понятия, необходимые для лучшего понимания работы алгоритма.

Прежде всего отметим, что алгоритм AES оперирует байтами, которые интерпретируются как элементы конечного поля F(28). В этом поле определены операции сложения и умножения двух элементов, результатом которых, в свою очередь, также является элемент этого поля. Рассмотрим каждую из операций:

-

Сложение выполняется с помощью операции xor. Операция выполняется над двоичными числами поразрядно, то есть для двух байт P = { p7, p6, p5, p4, p3, p2, p1, p} и Q = { q7, q6, q5, q4, q3, q2, q1, q} результатом будет R = { r7, r6, r5 , r4, r3, r2, r1, r}, где ri = pi xor ri .

-

Умножение. Для этой операции используется представление байта в виде полинома: p(x) = p7x7 + p6x6 + p5x5 + p4x4 + p3x3 + p2x2 + p1x + p , умножение в поле F(28) в таком представлении производится по модулю неприводимого в этом поле многочлена m(x) = x8 + x4 + x3 + x + 1. Таким образом, для того, чтобы получить результат умножения двух чисел в поле F(28), мы должны представить их в виде полиномов p(x) и q(x), затем взять остаток от деления на многочлен m(x) произведения p(x) и q(x), то есть r(x) = p(x)q(x) mod (m(x)), и получить коэффициенты полинома r(x), которые являются 8-битовым числом числом в поле F(28).

Надежность алгоритма шифрования AES

Считается, что используемый в Advanced Encryption Standard ключ длиной в 128 бит – достаточно надежная защита против лобовой атаки, то есть с чисто математической точки зрения подобрать один правильный пароль из всех возможных – трудноосуществимая задача. Несмотря даже на некоторые недостатки AES, взломать защищенную с помощью этого алгоритма информацию практически нереально.

Любой криптографический алгоритм требует ключ размером в то или иное количество бит, чтобы зашифровать данные, как показано в схеме №1.

Длина ключа, используемая при шифровании и определяет практическую целесообразность выполнения полного перебора, ведь информацию зашифрованную более длинными ключами экспоненциально сложнее взломать, чем с короткими.

Вот пример перебора 4-битного ключа:

Потребуется максимум 16 стадий, чтобы проверить каждую возможную комбинацию, начиная с «0000». Лобовая атака за некоторое время может пробить такой простой алгоритм.

Таблица на рисунке ниже показывает возможное число комбинаций с учетом размера ключа:

Обратите внимание на то, что по мере увеличения размера ключа количество комбинаций возрастает экспоненциально. Математические исчисления доказывают, что размер ключа в 128 бит надежнейшим образом защищает от лобовой атаки:

Таким образом, даже суперкомпьютеру понадобилось бы неисчислимо огромное количество времени, чтобы получить доступ к информации под защитой AES посредством лобовой атаки.

Для сравнения: возраст Вселенной – где-то между 13 и 14 миллиардами лет. Даже если предположить, что некий супер-суперкомпьютер мог быть справляться с алгоритмом DES за одну секунду, то на взлом AES у него ушло бы около 149 триллионов лет.

Как видите, размера ключа в 128 бит вполне достаточно, хотя совершенно секретная информация все равно шифруется с размером в 256 бит. Следующее предположение доказывает, что стандарт 128 бит будет оставаться актуальным и в будущем.

Представьте:

- каждый человек на Земле имеет десять компьютеров

- на Земле семь миллиардов человек

- каждый из этих компьютеров может проверять один миллиард комбинаций в секунду

- ключ считается взломанным, если проверено 50% всех возможных комбинаций

При всех этих условиях все население планеты смогло бы взломать один ключ… за 77,000,000,000,000,000,000,000,000 лет.

При этом интересно отметить, что разница между размером ключа в 128 бит и 256 бит не так уж принципиальна. Если бы кто-то придумал бы некую программу, способную взломать 128-битную систему, то 256 бит для этого гения не были бы помехой.

Наконец, лучше всего за AES говорит статистика: защищенные этим алгоритмом данные никогда не были взломаны. Впрочем, все это работает при размере ключа минимум в 128 бит, поскольку более ранние шифровальные алгоритмы все же не выдерживали испытания на прочность.

Несмотря на то, что скорость вычисления компьютеров увеличивается в геометрической прогрессии согласно закону Мура, 128-битного ключа вполне должно хватить на много лет вперед.

Таким образом, все звонки и сообщения в криптотелефонах X-Telecom шифруются очень надежно, ведь кроме AES-256 еще дополнительно используется алгоритм Twofish и несколько вспомогательных алгоритмов — в комплексе это дает совершенную 100%-ую защиту вашего общения от прослушки любыми современными способами.

Преимущества AES

К основным преимуществам данного алгоритма относят:

-

Рассеивание — изменение любого знака ключа или открытого текста влияет на большое количество знаков шифротекста.

-

Перемешивание — используемые преобразования затрудняют получение статистических зависимостей между открытым и закрытым текстом.

-

Не подвержен многим видам криптоаналитических атак, таких как: дифференциальный криптоанализ, линейный криптоанализ, square — атака.

-

Байт-ориентированная структура, что дает хорошие перспективы для реализации алгоритма в будущих процессорах.

-

Высокое быстродействие на различных платформах.

What Is the DES Symmetric Encryption Algorithm?

DES, which stands for data encryption standard, is a symmetric block cipher/encryption algorithm that operates on a key length of 56-bits. DES was developed in the early 1970s by IBM for the protection of sensitive, unclassified electronic government data. The final version of DES was published as an official Federal Information Processing Standard (FIPS) for the United States in 1977.

IBM created this algorithm based on the Feistel Structure, which was designed by a cryptographer named Horst Feistel. In this approach, the whole plaintext data as a whole is divided into two parts, and the encryption process is applied to each element individually. As DES works on a 64-bit input, the plaintext is divided into two parts of 32-bit each. Then, each part is supposed to undergo 16 “rounds” of operation, and 64-bit encrypted text is produced as output. The encryption process involves several important steps:

- Expansion — This refers to an increase in message length when it’s encrypted.

- Permutation and substitution — Substitution replaces plaintext letters by letters or numbers or symbols. Permutation rearranges their order in plaintext.

- XOR operation with a round key — This refers to an encryption method that’s based on the Boolean algebra function XOR.

Тип шифрования № 2: асимметричное шифрование

Асимметричное шифрование, в отличие от симметричного, включает в себя несколько ключей для шифрования и дешифрования данных, которые математически связаны друг с другом. Один из этих ключей известен как «открытый ключ», а другой — как «закрытый ключ». Асимметричный метод шифрования также известен как «криптография с открытым ключом».

Симметричное шифрование прекрасно работает, когда наши Алиса и Антон хотели обмениваться информацией между собой. Но что, если Антон хочет безопасно общаться с сотнями людей? Непрактично и неудобно использовать разные ключи для каждого собеседника.

Чтобы решить эту проблему, Антон использует шифрование с открытым ключом, т.е. он дает открытый ключ каждому, кто отправляет ему информацию, а секретный ключ он хранит при себе. Он поручает им зашифровать информацию с помощью открытого ключа, чтобы данные можно было расшифровать только с помощью его личного ключа. Это исключает риск компрометации ключа, поскольку данные могут быть расшифрованы только с использованием закрытого ключа, который есть у Антона.

Что делает асимметричное шифрование отличной техникой

Первое (и наиболее очевидное) преимущество этого типа шифрования — безопасность, которую он обеспечивает. В этом методе открытый ключ — который является общедоступным — используется для шифрования данных, в то время как расшифровка данных выполняется с использованием закрытого ключа, который необходимо надежно хранить. Это гарантирует, что данные остаются защищенными от атак «человек посередине» (MiTM). Для веб-серверов и серверов электронной почты, которые постоянно подключаются к сотням тысяч клиентов нужно управлять только одним ключом и защищать его. Другой ключевой момент заключается в том, что криптография с открытым ключом позволяет создавать зашифрованное соединение без необходимости встречаться в автономном режиме, чтобы сначала обменяться ключами.

Вторая важная особенность, которую предлагает асимметричное шифрование, — это аутентификация. Как мы видели, данные, зашифрованные с помощью открытого ключа, могут быть расшифрованы только с помощью закрытого ключа, связанного с ним. Следовательно, он гарантирует, что данные видит и дешифрует только тот объект, который должен их получить. Проще говоря, это подтверждает, что вы разговариваете или обмениваетесь информацией с реальным человеком или организацией.

Key Differences Between DES and AES

- The basic difference between DES and AES is that the block in DES is divided into two halves before further processing whereas, in AES entire block is processed to obtain ciphertext.

- The DES algorithm works on the Feistel Cipher principle, and the AES algorithm works on substitution and permutation principle.

- The key size of DES is 56 bit which is comparatively smaller than AES which has 128,192, or 256-bit secret key.

- The rounds in DES include Expansion Permutation, Xor, S-box, P-box, Xor and Swap. On the other hands, rounds in AES include Subbytes, Shiftrows, Mix columns, Addroundkeys.

- DES is less secure than AES because of the small key size.

- AES is comparatively faster than DES.

Post Scriptum

— Скажи, а этот алгоритм когда-нибудь дает сбои?

— В каком смысле?

— Просто кажется, что в нем так много этапов и так много составляющих.

— А, понял. Это очень хороший вопрос. Я думаю, что на него есть два ответа. С технической точки зрения, нет, потому что существуют так называемые тестовые векторы, где индекс массива для каждого байта начинается с нуля, и когда вы применяете ключ, то у вас должен получиться этот алгоритм, так вы сможете проверить свой аргумент, прежде чем загрузите код в производственную среду. Но с точки зрения осуществления безопасности, на самом деле, да. Поэтому если неправильно реализовать код, можно подорвать безопасность всего шифра. Например, случались кэш-атаки по времени и атаки по сторонним каналам, когда биты ключа раскрывались, потому что люди не уделяли должного внимания реализации.

Одна из главных особенностей AES как стандарта заключается в эффективности использования ЦП. Существуют расширенные инструкции AES по выполнению одного раунда, последнего раунда и т. д. для микропроцессоров Intel и других производителей. Эти процессоры невосприимчивы к такого рода атакам, и они невероятно быстрые. Если использовать AES на процессоре, который оптимизирован под такие задачи, с помощью правильных инструкций, то можно рассчитывать на шифрование со скоростью гигабит в секунду, что весьма быстро. Поэтому в BitLocker или в каком-нибудь шифровании диска вы даже глазом не успеете моргнуть. Вы кликнули файл, и процессор тут же расшифровал его и показал вам, прежде чем вы смогли осознать, что произошло. Это всё благодаря скорости процессов.

Может быть, мы еще немного поговорим о полях Галуа, потому что, мне нравится, когда говорят… Прежде всего, пожалуйста, поищите Галуа, Эвариста Галуа в Википедии, потому что он очарователен.

— Разве он не погиб на дуэли?

Да, в 20 лет он погиб на дуэли. Он опубликовал три знаковые работы по конечным полям, многочленам и прочим вещам. Я не математик и не знаю всей истории. Но дело в том, что этот парень…

На этом загадочном моменте видео обрывается, и мы заканчиваем свою историю про неряшливый перевод.

Полагаем, из этих объяснений стало понятно, что ни о каких разрядах там речь не идет, а речь исключительно о перемешивании битов в несколько раундов.

Надеемся, было познавательно.

Публикацию подготовили:

Ирина Мирошникова (транскрибация), Светлана Дугинова (перевод), Евгений Бартов (выбор сюжета, вступление, редактура), Галина Таранова (оформление)

Внешние накопители WD My Book с поддержкой аппаратного шифрования AES-256

WD Security

- за создание ключей шифрования отвечает аппаратный генератор случайных чисел, а не ГПСЧ, что помогает добиться высокой степени энтропии и повысить их криптографическую стойкость;

- в ходе процедуры шифрования и дешифровки криптографические ключи не выгружаются в оперативную память компьютера, равно как и не создаются временные копии обрабатываемых файлов в скрытых папках системного диска, что помогает свести к минимуму вероятность их перехвата;

- скорость обработки файлов никак не зависит от производительности клиентского устройства;

- после активации защиты шифрование файлов будет осуществляться автоматически, «на лету», не требуя дополнительных действий со стороны пользователя.

Основные проекты

Флюенс

Fluence — это совместное предприятие AES Energy Storage и Siemens , созданное в январе 2018 года, которое сосредоточено на разработке и расширении технологий и услуг хранения энергии. Под председательством бывшего вице-президента AES по платформам хранения энергии Стивена Кафлина и со штаб-квартирой в Вашингтоне, округ Колумбия , Fluence стремится реализовать обширные исследования AES в отношении потенциала литий-ионных источников энергии, полагаясь на обширное глобальное присутствие Siemens в промышленном секторе; с целью удовлетворения быстро растущего спроса на экологически чистые энергетические технологии. Компания Fluence была развернута в 16 странах с крупными проектами, в том числе следующими:

- Создание нового хранилища мощностью 40 мегаватт от имени нового хранилища San Diego Gas & Electric мощностью 40 МВт.

- Три проекта на солнечной энергии по всей Аризоне и два проекта мощностью 10 МВт в Доминиканской Республике.

- Строительство шести хранилищ по всей Германии, которые обеспечат стабилизацию энергосистемы.

- Строительство гибридной микросети на средиземноморском острове Вентотене . Указанная микросеть будет разработана в соответствии с соглашением между Fluence и итальянской энергетической компанией Enel и будет объединять дизельные генераторы с возобновляемыми источниками энергии, чтобы помочь в усилиях по сокращению затрат на выбросы углерода и выбросов. Ключевые технологические платформы, разработанные Fluence, включают следующее.

Ключевые технологии Fluence

Ожидается, что Fluence будет использовать три различных типа сетевых технологий. WP: Кристалл

i): SIESTORAGE : система хранения электроэнергии, питаемая преимущественно ветровой и солнечной энергией. Siestorage полагается на встроенные в полупроводники системы управления с обратной связью и импульсную модуляцию, чтобы обеспечить потребителям повышенную надежность.

ii): Advancion : система хранения, которая состоит из нескольких небольших модульных узлов и питается от ионно-литиевых батарей, что позволяет системе накопления энергии Advancion обеспечивать потребителям повышенную степень согласованности в производительности.

iii): Sunflux Energy : анонсированный в январе 2018 года, Sunflex был разработан с целью расширения возможностей, предлагаемых фотоэлектрической солнечной энергией. Эта технология предназначена для улавливания энергии в часы пиковой солнечной активности с целью увеличения поставок энергии.

Предполагаемые предприятия с использованием технологий Fluence

В настоящее время крупнейшим проектом в портфеле Fluence является «проект по хранению энергии в центре питания» мощностью 100–400 МВт для Эдисона в Южной Калифорнии . Эта система будет размещена в энергоцентре AES в Лос-Аламитосе, Калифорния .

В январе 2018 года дочерняя компания AES India, работающая в партнерстве с Mitsubishi , начала строительство хранилища энергии мощностью 10 МВт, которое будет расположено в Рохини . Предполагается, что это решение для хранения данных, которое будет работать на основе технологии Advancion от Fluence, станет первой системой промышленного масштаба в Индии .

sPower

Штаб-квартира находится в Солт-Лейк-Сити и приобретена у Fir Tree Partners Inc в ходе покупки в 2017 году в рамках совместного приобретения с Alberta Investment Management Corporation

Spower — один из крупнейших операторов и разработчиков солнечных батарей в США; работает в 11 штатах, уделяя особое внимание штатам Калифорния и Северная Каролина. Текущий операционный портфель Spower включает в себя объекты на солнечной и ветровой энергии стоимостью 1,3 ГВт, а также проекты стоимостью более 10 000 МВт, которые находятся на стадии разработки.

В рамках усилий AES по защите своих сотрудников от промышленных опасностей и повышению безопасности на рабочем месте компания объявила о партнерстве с поставщиком беспилотных летательных аппаратов, Measure , для проверки их различных объектов энергетической инфраструктуры в 17 странах.

Круглые константы

| я | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 |

|---|---|---|---|---|---|---|---|---|---|---|

| rc я | 01 | 02 | 04 | 08 | 10 | 20 | 40 | 80 | 1B | 36 |

Константа раунда rcon i для раунда i раскрытия ключа представляет собой 32-битное слово:

- рcопязнак равнорcя001600160016{\ displaystyle rcon_ {i} = {\ begin {bmatrix} rc_ {i} & 00_ {16} & 00_ {16} & 00_ {16} \ end {bmatrix}}}

где rc i — восьмибитовое значение, определяемое как:

- рcязнак равно{1если язнак равно12⋅рcя-1если я>1 и рcя-1<8016(2⋅рcя-1)⊕11B16если я>1 и рcя-1≥8016{\ displaystyle rc_ {i} = {\ begin {case} 1 & {\ text {if}} i = 1 \\ 2 \ cdot rc_ {i-1} & {\ text {if}} i> 1 {\ text {и}} rc_ {i-1} <80_ {16} \\ (2 \ cdot rc_ {i-1}) \ oplus {\ text {11B}} _ {16} & {\ text {if}} i > 1 {\ text {и}} rc_ {i-1} \ geq 80_ {16} \ end {case}}}

где — побитовый оператор XOR, а такие константы, как 00 16 и 11B 16 , даны в шестнадцатеричном формате . Эквивалентно:

⊕{\ displaystyle \ oplus}

- рcязнак равноИкся-1{\ Displaystyle rc_ {я} = х ^ {я-1}}

где биты rc i рассматриваются как коэффициенты элемента конечного поля , так что eg представляет полином .

гF(2)Икс(Икс8+Икс4+Икс3+Икс+1){\ displaystyle {\ rm {{GF} (2) / (x ^ {8} + x ^ {4} + x ^ {3} + x + 1)}}}рc10знак равно3616знак равно001101102{\ displaystyle rc_ {10} = 36_ {16} = 00110110_ {2}}Икс5+Икс4+Икс2+Икс{\ displaystyle x ^ {5} + x ^ {4} + x ^ {2} + x}

AES использует до rcon 10 для AES-128 (поскольку требуется 11 раундовых ключей), до rcon 8 для AES-192 и до rcon 7 для AES-256.

Why do we need encryption?

Now that we’ve gone through the technical details of AES, it’s important to discuss why encryption is important. At its most basic level, encryption allows us to encode information so that only those who have access to the key can decrypt the data. Without the key, it looks like gibberish. With the key, the jumble of seemingly random characters turns back into its original message.

Encryption has been used by governments and militaries for millennia to keep sensitive information from falling into the wrong hands. Over the years it has crept more and more into everyday life, especially since such a large portion of our personal, social and work dealings have now migrated to the online world.

Just think about all of the data you enter into your devices: passwords, bank details, your private messages and much more. Without any kind of encryption, this information would be much easier for anyone to intercept, whether they be criminals, crazy stalkers or the government.

So much of our information is valuable or sensitive, so it’s clear that it needs to be protected in a way so that only ourselves and those that we authorize can access it. That’s why we need encryption. Without it, the online world just couldn’t function. We would be stripped completely of any privacy and security, sending our online lives into absolute chaos.

See also:Password generator toolEncryption Resources: A Big List of Tools and GuidesFamous codes and ciphers through historyCyber security statistics & facts

Fields

|

BlockSizeValue |

Represents the block size, in bits, of the cryptographic operation. (Inherited from SymmetricAlgorithm) |

|

FeedbackSizeValue |

Represents the feedback size, in bits, of the cryptographic operation. (Inherited from SymmetricAlgorithm) |

|

IVValue |

Represents the initialization vector () for the symmetric algorithm. (Inherited from SymmetricAlgorithm) |

|

KeySizeValue |

Represents the size, in bits, of the secret key used by the symmetric algorithm. (Inherited from SymmetricAlgorithm) |

|

KeyValue |

Represents the secret key for the symmetric algorithm. (Inherited from SymmetricAlgorithm) |

|

LegalBlockSizesValue |

Specifies the block sizes, in bits, that are supported by the symmetric algorithm. (Inherited from SymmetricAlgorithm) |

|

LegalKeySizesValue |

Specifies the key sizes, in bits, that are supported by the symmetric algorithm. (Inherited from SymmetricAlgorithm) |

|

ModeValue |

Represents the cipher mode used in the symmetric algorithm. (Inherited from SymmetricAlgorithm) |

|

PaddingValue |

Represents the padding mode used in the symmetric algorithm. (Inherited from SymmetricAlgorithm) |

Is AES enough?

In the current age, we all transmit so much of our sensitive data online, AES has become an essential part of our security. Although it’s been around since 2001, it’s repetitive process of adding keys, byte substitution, shifting rows and mixing columns has proved to stand the test of time.

Despite the current theoretical attacks and any potential side-channel attacks, AES itself remains secure. It’s an excellent standard for securing our electronic communication and can be applied in many situations where sensitive information needs to be protected. Judging by the current level of technology and attack techniques, you should feel confident using it well into the foreseeable future.

История

Алгоритм TDES (3DES, Tripple DES) был создан в 1978 году как улучшение алгоритма DES. По сравнению с последним улучшилась криптостойкость, но в три раза увеличилось время вычисления. Несмотря на то, что на сегодняшний день наиболее распространен алгоритм AES, который принят в качестве стандарта шифрования правительством США, алгоритм TDES широко используется. Например, даже сейчас его можно встретить в системных продуктах компании Microsoft.

Так же алгоритм используется для потокового шифрования данных в каналах передачи, где высокая криптографическая устойчивость не нужна. Аппаратная реализация алгоритма TDES, и тем более DES, занимает меньшую площадь по сравнению с более безопасным AES, что может играть ключевую роль при выборе алгоритма. По этой причине даже сегодня его можно встретить в отечественных и зарубежных сигнальных процессорах.

Заключение

А сейчас, давайте еще раз проговорим весь алгоритм сначала:

- мы берем наш открытый текст,

- производим операцию XOR с помощью первой части нашего расширенного ключа,

- затем повторяем все шаги снова и снова.

Мы подставим некоторые байты на место других, используя хорошо продуманный S-блок. Затем мы сдвинем элементы в строке и после этого смешаем элементы в столбцах.

Мы подставим, а затем переставим наши данные в матрице, причем после каждого раунда будем добавлять раундовый ключ, который в данном случае выполняет функцию XOR, а затем будем повторять весь процесс, кроме последнего раунда, где мы не тратим время на смешивание столбцов, потому что это уже не нужно. В конце мы добавляем наш последний раундовый ключ, и на этом все.

В результате мы получаем 128-битный блок полной неразберихи. Этот алгоритм можно описать как некую случайную перестановку. AES как будто берет блок входных данных и в случайном порядке производит выходные данные, но, на самом деле, очевидно, что порядок преобразований во многом зависит от ключа. Если у вас есть ключ, вы можете также расшифровать текст. Для каждой функции алгоритма существует противоположная, которую мы можем применить, чтобы запустить обратный процесс.