Rc6. от простого к сложному

Содержание:

- USB-накопитель с шифрованием

- Достоинства и недостатки симметричного шифрования

- Шифрование с открытым ключом: сказание о двух ключах Anchor link

- Возможно, вам также будет интересно

- Тип шифрования № 2: асимметричное шифрование

- Что по атакам?

- Как используется шифрования с множественными ключами

- Особенности эксплуатации защищенных каналов связи в рамках сервисной модели

- Windows

- Цифровые шифры

- Криптографическая защита становится проще и доступнее

- BitLocker и TPM-модуль

- AxCrypt

- Принцип работы электронной подписи

- Как работает: сертификаты

- Анализ эффективности алгоритмов

- Заключение

USB-накопитель с шифрованием

Ежегодно жители России приобретают USB-накопителей на сотни тысяч рублей. Эти миниатюрные носители очень удобны в использовании, однако невероятно быстро теряются.

Если же вы храните на них конфиденциальную информацию, человек, обнаруживший вашу флешку, без проблем может ее прочитать. Исправить ситуацию способны закодированные по стандарту AES накопители.

BS-Drive AES

BS-Drive AES

> Недорого создать подобный накопитель поможет шифрование обычной флешки программой VeraCrypt. Проблема: на каждом компьютере, куда вы будете его подключать, должно стоять данное программное обеспечение.> Самые надежные — те, в которые шифрование интегрировано по умолчанию, в том числе DataTraveler2000 от Kingston. Однако такие устройства дороже обычных на целых 6400 рублей. Доступ данных открывается лишь после ввода пароля на встроенной в устройство клавиатуре.> Максимальный комфорт предлагает BS-Drive AES. В этот накопитель встроен сканер отпечатка пальца. Флешка, зашифрованная надежным AES-ключом, распознается системой только после успешной аутентификации. Разумеется, подобная супертехнология не может стоить дешево. Для стопроцентной защиты данных придется выложить примерно 18 000 рублей.

Фото: компании-производители, vchalup, tashatuvango, Scanrail, Oleksandr Delyk, 2nix/Fotolia.com

Достоинства и недостатки симметричного шифрования

Симметричные алгоритмы требуют меньше ресурсов и демонстрируют большую скорость шифрования, чем асимметричные алгоритмы. Большинство симметричных шифров предположительно устойчиво к атакам с помощью квантовых компьютеров, которые в теории представляют угрозу для асимметричных алгоритмов.

Слабое место симметричного шифрования — обмен ключом. Поскольку для работы алгоритма ключ должен быть и у отправителя, и у получателя сообщения, его необходимо передать; однако при передаче по незащищенным каналам его могут перехватить и использовать посторонние. На практике во многих системах эта проблема решается шифрованием ключа с помощью асимметричного алгоритма.

Шифрование с открытым ключом: сказание о двух ключах Anchor link

Давайте внимательнее рассмотрим ситуацию. Каким образом отправитель передаст получателю симметричный ключ шифрования, исключая возможность того, что злоумышленник может подслушать и эту беседу тоже? В частности, если отправитель и получатель находятся вдали друг от друга, но хотели бы общаться без посторонних?

Криптография с открытым ключом (именуемая также асимметричной криптографией) имеет изящное решение этой проблемы. Шифрование с открытым ключом предполагает создание каждым собеседником пары ключей – открытого ключа (public key) и закрытого ключа (private key). Эти два ключа связаны друг с другом и являются очень большими числами с определёнными математическими свойствами. Если вы зашифруете сообщение, используя открытый ключ собеседника, расшифровать это сообщение можно лишь с помощью соответствующего закрытого ключа.

Сейчас вместо передачи записок Юлия и Сезар обмениваются зашифрованными сообщениями через компьютеры, используя при этом открытые ключи шифрования. Их одноклассники, передающие записки с парты на парту, заменены компьютерами. Однако между Юлией и Сезаром есть такие же посредники – их точки доступа Wi-Fi, интернет провайдеры, почтовые сервера. В реальности между Юлией и Сезаром могут находиться сотни компьютеров, обслуживающих их общение. Эти посредники каждый раз делают копии сообщений Юлии и Сезара и хранят их.

Юлия и Сезар не против того, чтобы посредники знали, что они общаются, но хотели бы оставить содержание своего общения в тайне.

Для начала Юлии необходимо получить открытый ключ Сезара. Он отправляет свой открытый ключ (в виде файла) по незащищённому каналу связи, например в незашифрованном сообщении электронной почты. Он не против того, чтобы посредники получили доступ к его открытому ключу, потому что открытый ключ может свободно распространяться. Имейте в виду, что здесь метафора с ключом перестаёт быть подходящей – не нужно отождествлять открытый ключ с реальным ключом от замка. Сезар отправляет свой открытый ключ по множеству каналов связи, поэтому посредник не сможет подменить его на свой открытый ключ, отправив его Юлии вместо подлинного.

Юлия получает файл, содержащий открытый ключ Сезара. И теперь она может зашифровать своё сообщение Сезару этим ключом! Она пишет в сообщении: «Встретимся в саду».

Она отправляет зашифрованное сообщение. И оно зашифровано лишь для Сезара.

И Юлия и Сезар смогут прочесть сообщение, но для всех остальных оно будет выглядеть как бред. Посредники смогут видеть метаданные письма, например строку «тема», дату и время отправки, адреса отправителя и получателя сообщения.

Так как сообщение зашифровано с помощью открытого ключа Сезара, прочитать сообщение смогут лишь сам Сезар и отправитель (Юлия).

Сезар может прочитать это сообщения, используя свой закрытый ключ.

Подведём итог:

- Шифрование (криптография) с открытым ключом позволяет отправить свой открытый ключ по небезопасным каналам связи.

- С помощью имеющегося открытого ключа друга вы сможете зашифровать сообщения для него.

- Ваш закрытый ключ используется для расшифровывания сообщений, зашифрованных с помощью вашего открытого ключа.

- Посредники – такие как сервера электронной почты, интернет провайдеры – могут постоянно видеть метаданные: кто кому отправляет сообщения, когда и в какое время сообщение получено, что содержится в поле «тема», зашифровано ли сообщение и т.д.

Возможно, вам также будет интересно

Ульяновский автомобильный завод начал использовать технологии промышленного «Интернета вещей» (Industrial Internet of Things, IIoT) для мониторинга работы оборудования. Проект выполняет цифровой промышленный интегратор PROF-IT GROUP.

Автоматические устройства от древнего мира до начала промышленной революции

Данный материал открывает цикл статей, посвященных истории автоматического управления техническими системами. Представлены ранние автоматы для торговли, богослужения и более совершенные механизмы (андроиды) средневековья, а также устройства с обратной связью: часы Ктезибия, регуляторы температуры (Дреббеля) и давления (Папена), ветряк Эдмунда Ли. Анализируются основные особенности этапа.

Вторая часть статьи, посвещенной разработке системы управления технологическим процессом комплекса переработки жидких радиоактивных отходов (КП ЖРО) на площадке Кольской АЭС.

Тип шифрования № 2: асимметричное шифрование

Асимметричное шифрование, в отличие от симметричного, включает в себя несколько ключей для шифрования и дешифрования данных, которые математически связаны друг с другом. Один из этих ключей известен как «открытый ключ», а другой — как «закрытый ключ». Асимметричный метод шифрования также известен как «криптография с открытым ключом».

Симметричное шифрование прекрасно работает, когда наши Алиса и Антон хотели обмениваться информацией между собой. Но что, если Антон хочет безопасно общаться с сотнями людей? Непрактично и неудобно использовать разные ключи для каждого собеседника.

Чтобы решить эту проблему, Антон использует шифрование с открытым ключом, т.е. он дает открытый ключ каждому, кто отправляет ему информацию, а секретный ключ он хранит при себе. Он поручает им зашифровать информацию с помощью открытого ключа, чтобы данные можно было расшифровать только с помощью его личного ключа. Это исключает риск компрометации ключа, поскольку данные могут быть расшифрованы только с использованием закрытого ключа, который есть у Антона.

Что делает асимметричное шифрование отличной техникой

Первое (и наиболее очевидное) преимущество этого типа шифрования — безопасность, которую он обеспечивает. В этом методе открытый ключ — который является общедоступным — используется для шифрования данных, в то время как расшифровка данных выполняется с использованием закрытого ключа, который необходимо надежно хранить. Это гарантирует, что данные остаются защищенными от атак «человек посередине» (MiTM). Для веб-серверов и серверов электронной почты, которые постоянно подключаются к сотням тысяч клиентов нужно управлять только одним ключом и защищать его. Другой ключевой момент заключается в том, что криптография с открытым ключом позволяет создавать зашифрованное соединение без необходимости встречаться в автономном режиме, чтобы сначала обменяться ключами.

Вторая важная особенность, которую предлагает асимметричное шифрование, — это аутентификация. Как мы видели, данные, зашифрованные с помощью открытого ключа, могут быть расшифрованы только с помощью закрытого ключа, связанного с ним. Следовательно, он гарантирует, что данные видит и дешифрует только тот объект, который должен их получить. Проще говоря, это подтверждает, что вы разговариваете или обмениваетесь информацией с реальным человеком или организацией.

Что по атакам?

Для варианта алгоритма RC6-128/20/b никаких атак не выявлено. Атаки слева были обнаружены только для варианта алгоритма с числом раундов

Полагается, что лучший вариант атаки на RС6 полный перебор байтового ключа шифрования. Для него потребуется операций. Однако, было замечено, что за счет значительной памяти и предварительного вычисления можно организовать атаку встреча посередине, которая потребует операций. Что тоже очень много.

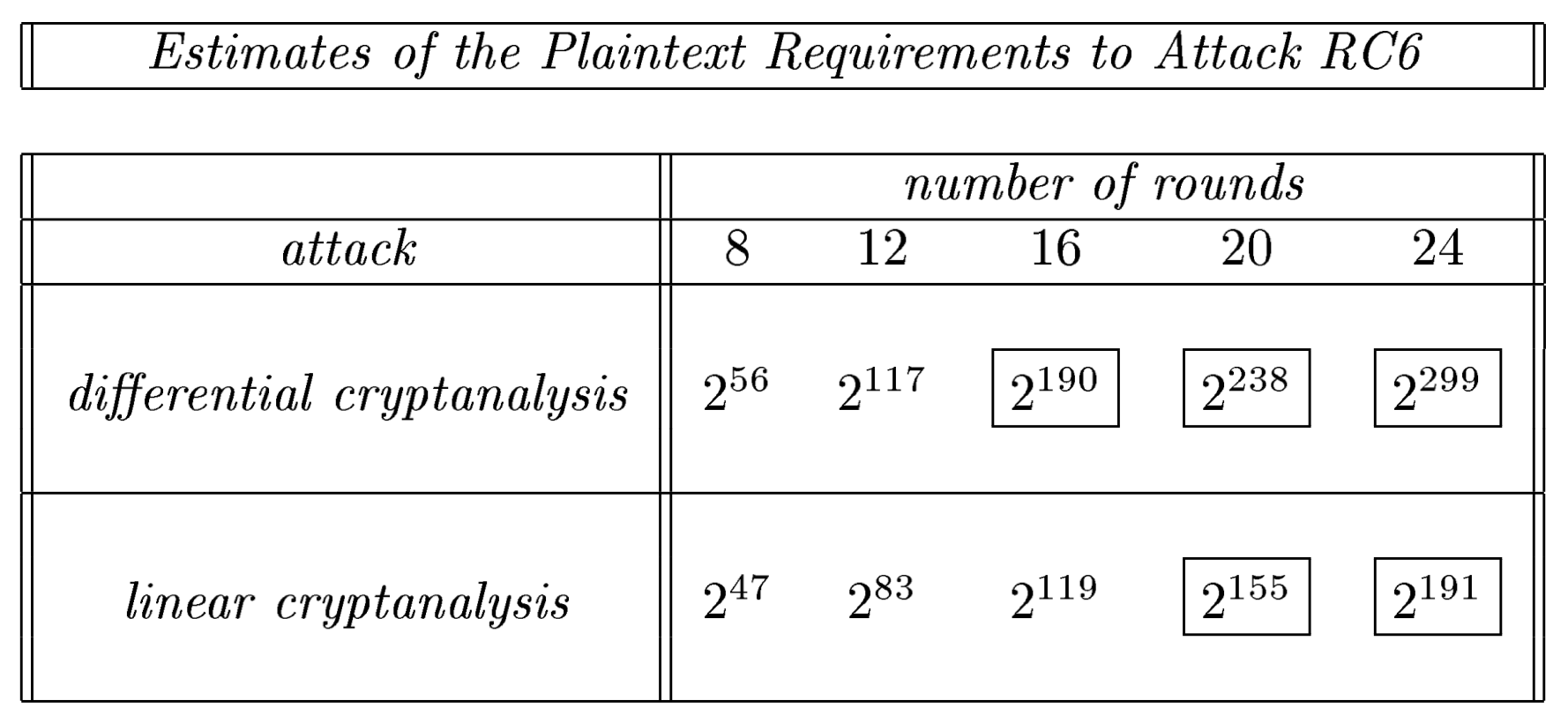

Для таких типов атак, как дифференциальный и линейный криптоанализ, приведем следующую таблицу:

Здесь приведены наиболее выгодные цифры для данных атак. Цифры в прямоугольнике обозначают, что требования к данным для успешной атаки превышают от общего числа возможных открытых текстов.

Таким образом, приходим к выводу, что RC6 с 20 раундами защищен от дифференциальных и линейных криптоаналитических атак.

Как используется шифрования с множественными ключами

Метод немного отличается от описанного выше. Его главная суть заключается в наличии множественного открытого ключа. При передаче сообщения между отправителем и принимающим буду ещё несколько абонентов, также принимающих участи в шифровании переменных.

Однако нюанс заключается в том, что закрытые (скрытые) коды хранятся на сервере. В результате, чтобы препятствовать компрометации, ключи шифрования распространяются между абонентами всей сети. Чтобы получить конечный расшифрованный текс потребуется не 2 кода, а столько, сколько в определенном кластере абонентов.

Такая цепочка распространяется на всех пользователей в системе. Могут возникать и трудности связанные с шифрованием, когда ключи распространяются на большее количество людей. Отследить их невозможно, так как система сама хаотично распределяет их между всеми абонентами, что требует значительных вычислительных мощностей.

Особенности эксплуатации защищенных каналов связи в рамках сервисной модели

Провайдер услуги осуществляет работы на каждом этапе жизненного цикла сервиса: от закупки и построения до эксплуатации системы криптозащиты. Заказчику не обязательно выбирать производителя СКЗИ — по его запросу все требуемые действия выполнит поставщик услуги. Сервис-провайдер самостоятельно поддерживает версию СКЗИ в актуальном состоянии (приобретение новой версии, удаленное или локальное обновление), обеспечивает работоспособность аппаратной части (пул запасного оборудования, выезды на объекты, перенос конфигурации), ведет журнал учета СКЗИ и другую документацию. При этом осуществляет актуализацию политик безопасности и обновление ключей, круглосуточный мониторинг работоспособности и устранение инцидентов.

| Заказчик получает услугу «под ключ», в отчетный период ему предоставляется статистика по работоспособности и запросам. При этом размер ежемесячного платежа остается неизменным, если не меняются параметры получаемой услуги, например, связанные, с появлением у клиента новых офисов или повышением пропускной способности каналов связи, — комментирует Александр Веселов. |

После установки СКЗИ у заказчика за их эксплуатацию полностью отвечает команда квалифицированных ИБ-специалистов «Ростелеком-Солар», что гарантирует:

- производительность и отказоустойчивость сервиса (в соответствии с соглашением об уровне услуг SLA);

- применение актуальных настроек VPN и политик ИБ;

- возможность взаимодействия с другими защищенными сетями;

- быстрое обнаружение и устранение инцидентов безопасности в режиме 24×7.

Важно, что провайдер услуги берет на себя все заботы, связанные с соблюдением законодательства в отношении средств криптозащиты: применение только сертифицированных продуктов лидирующих вендоров, тщательное отслеживание всех изменений нормативной базы – сервис всегда соответствует всем нюансам актуальных законов и регламентов. И это при минимуме бюрократии на стороне клиента и прогнозируемых затратах.

Windows

Есть два популярных способа зашифровать диск в Windows:

- с помощью VeraCrypt;

- с помощью стандартного шифрования BitLocker.

Veracrypt

Мы рекомендуем использовать решение VeraCrypt. Это ПО неоднократно подвергалось независимым аудитам и считается достаточно надёжным.

Инструкцию по шифрованию диска с VeraCrypt вы сможете найти здесь. Настройка займёт около 10 минут вашего времени, а само шифрование продлится до 1-2 часов. Рекомендуем зашифровать весь диск.

BitLocker

В Windows имеется встроенная система шифрования BitLocker (начиная с Профессиональной версии ОС).

Шифрование в Windows 10

Введите в поиск Windows «Управление BitLocker» и откройте панель настроек. По умолчанию BitLocker использует аппаратный криптопроцессор Trusted Platform Module (TPM), который может отсутствовать в материнской плате. Но последние версии Windows поддерживают использование BitLocker без TPM.

Здесь можно прочитать инструкцию, как использовать BitLocker без модуля TPM. Многие эксперты считают шифрование BitLocker ненадёжным. Однако в случае риска простой утери или кражи устройства этой утилиты будет достаточно.

Цифровые шифры

В отличие от шифровки текста алфавитом и символами, здесь используются цифры. Рассказываем о способах и о том, как расшифровать цифровой код.

Двоичный код

Текстовые данные вполне можно хранить и передавать в двоичном коде. В этом случае по таблице символов (чаще всего ASCII) каждое простое число из предыдущего шага сопоставляется с буквой: 01100001 = 97 = «a», 01100010 = 98 = «b», etc

При этом важно соблюдение регистра

Расшифруйте следующее сообщение, в котором использована кириллица:

Шифр A1Z26

Это простая подстановка, где каждая буква заменена её порядковым номером в алфавите. Только нижний регистр.

Попробуйте определить, что здесь написано:

Шифрование публичным ключом

Алгоритм шифрования, применяющийся сегодня буквально во всех компьютерных системах. Есть два ключа: открытый и секретный. Открытый ключ — это большое число, имеющее только два делителя, помимо единицы и самого себя. Эти два делителя являются секретным ключом, и при перемножении дают публичный ключ. Например, публичный ключ — это 1961, а секретный — 37 и 53.

Открытый ключ используется, чтобы зашифровать сообщение, а секретный — чтобы расшифровать.

Как-то RSA выделила 1000 $ в качестве приза тому, кто найдет два пятидесятизначных делителя числа:

Криптографическая защита становится проще и доступнее

Привычная схема работы при создании защищенных корпоративных каналов связи — реализация комплексного проекта. Обычно он включает традиционные этапы: проектирование, закупку оборудования, пуско-наладочные работы и сопровождение системы в течение ее жизненного цикла. Однако применение сертифицированных СКЗИ часто сопряжено с рядом проблем. Основные из них: нехватка квалифицированного персонала, сложности с настройкой и соблюдением всех требований ФСБ России к эксплуатации. Кроме того, не всегда возможно обеспечить круглосуточную поддержку функционирования криптосистем, так как для этого нужна целая команда ИБ-специалистов, работающих посменно.

| Серьезная проблема — дополнительные затраты на поддержание версии продукта в актуальном состоянии, — отмечает Александр Веселов. — Дело в том, что легитимный срок эксплуатации средства криптографической защиты составляет приблизительно 3–5 лет, что гораздо меньше жизненного цикла телеком-оборудования. Связано это со сроком действия сертификата ФСБ России. |

Первую попытку упростить ситуацию для заказчиков сделали вендоры: ввели техническую поддержку с возможностью обновления версии СКЗИ. Это действительно сняло некоторую головную боль клиентов, но не всю, ведь вопросы эксплуатации, требующие участия высококвалифицированного персонала, остались. Закрыть этот вопрос можно с помощью сервисной модели. В Постановлении Правительства РФ № 313 «Об утверждении Положения о лицензировании деятельности по разработке, производству, распространению шифровальных (криптографических) средств…» указывается, что решение данных задач возможно не только с привлечением сторонней организации на разных этапах проекта, но и посредством сервисной модели.

Поставщиков сервиса класса «VPN с криптографической защитой (ГОСТ) как сервис» можно условно разделить на две группы: операторы связи и облачные провайдеры. Облачные провайдеры (МТС, «Ростелеком», Dataline и др.) предлагают организовать защищенный по ГОСТу доступ к своим сервисам. А операторы связи могут применить отечественное шифрование на своих каналах связи. Такие услуги предоставляют, например, «Ростелеком», «Мегафон», Orange.

Это очень динамичный сегмент рынка, набирающий обороты, отмечает Александр Веселов:

| Сервисная модель знаменует новую стадию развития рынка VPN, благодаря которой заказчик получает сразу несколько принципиальных преимуществ: высокий уровень криптографической защиты корпоративных VPN, простоту использования сервиса, прогнозируемые затраты и ликвидацию проблемы дефицита кадров. |

BitLocker и TPM-модуль

В системах Windows 7 и более поздних версиях, предназначенных для профессионального использования (в версии Pro, Ultimate, Enterprise), встроена функция шифрования разделов, включая системный. Во втором случае операция более сложная и требует нескольких дополнительных процедур, особенно если у вас в компьютере не установлен TPM (Trusted Platform Module), предназначенный для авторизации оборудования.

Первое, что мы должны проверить, имеет ли наш компьютер модуль TPM. Он чаще всего встречается в игровых и бизнес-ноутбуках. Для этого запустите нужную программу через командное окно «Выполнить» (нажмите Win + R), где введите tpm.msc, и подтвердите действие клавишей Enter. В случае отсутствия модуля TPM появится соответствующее сообщение.

Затем в системном поиске вводим фразу BitLocker, что вызовет запуск панели управления этой функцией. Если вы хотите зашифровать несистемный раздел, достаточно установить пароль доступа и все готово. В противном случае (если у нас нет TPM) необходимо в групповой политике активировать опцию «Разрешить использование BitLocker без совместимого TPM» (Подробнее о шифровании без TPM).

Затем нужно вернуться к панели управления и активировать BitLocker для системного раздела, а утилита попросит ввести пароль или вставить USB-носитель, который будет использоваться для авторизации и позволит загрузить операционную систему. Затем следует создать резервную копию ключа, например, в виде файла, и в конце выбрать метод сжатия – «Только занятое место» или «Весь диск» (второй способ является более безопасным).

Теперь при каждом включении компьютера (до загрузки системы), мы должны ввести пароль или вставить USB-носитель. Стоит также добавить, что функция BitLocker выполняет шифрование памяти мобильных устройств (опция BitLocker To Go).

Преимущество наличия TPM является отсутствие необходимости входа в систему с помощью пароля. Мы вводим его только в окне входа в систему Windows.

AxCrypt

AxCrypt предоставляет некоторые дополнительные возможности, в макете простоты. Вы можете сотрудничать с членами вашей команды и разрешить им открывать ваши зашифрованные файлы с определенными паролями. Все файлы, которые проходят через AxCrypt, защищены 128-битным или 256-битным шифрованием AES.

Кроме этого, вы можете:

- Автоматически защищать файлы облачного хранилища

- Управлять паролями

- Открывать зашифрованные файлы на вашем мобильном устройстве

- Переключать язык на русский, турецкий, корейский и т.д.

Вы можете скачать и начать использовать их бесплатный план прямо сейчас или выбрать премиум-план, начиная с $ 34 / год.

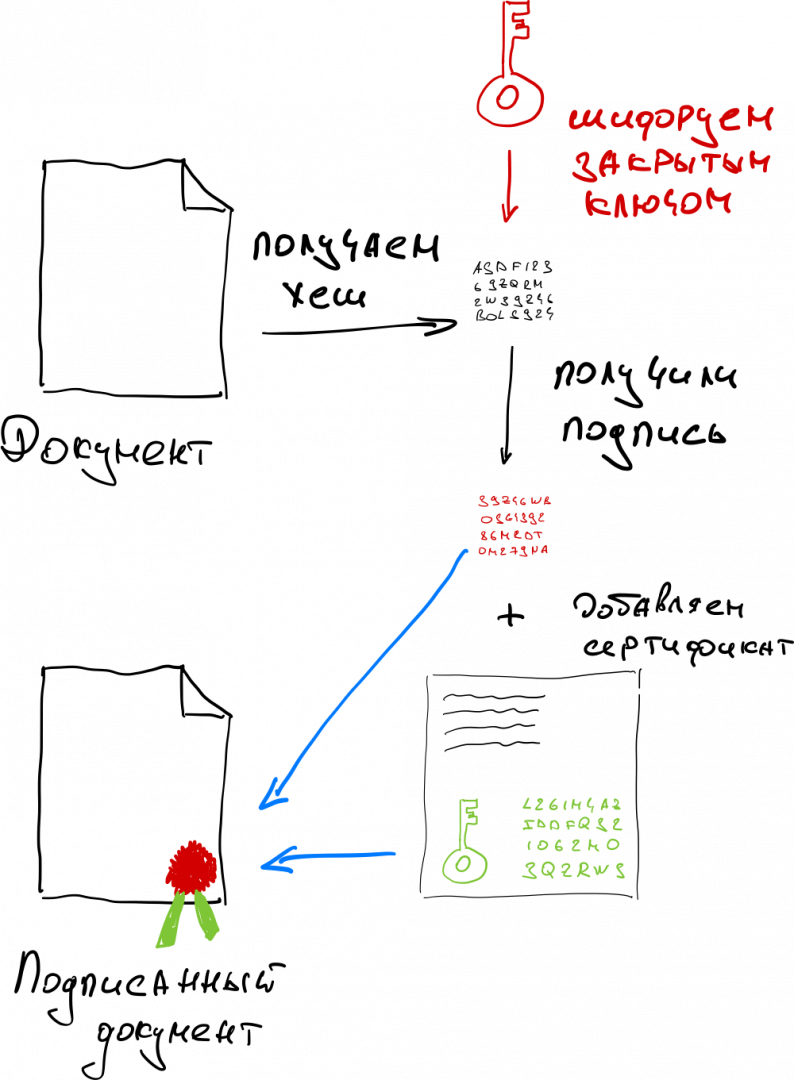

Принцип работы электронной подписи

Электронная подпись — это асимметричное шифрование наоборот: вы зашифровываете закрытым ключом, а расшифровать может кто угодно с помощью открытого ключа, который доступен всем.

Если открытый ключ подходит к сообщению и расшифровывает его, значит, оно было зашифровано именно этим закрытым ключом — то есть именно вами.

Разберём по шагам:

- В удостоверяющем центре вы получаете сертификат и ключ электронной подписи. Это закрытый ключ, который передавать никому нельзя. Открытый же ключ хранится в самом сертификате, который прикладывается к каждому документу и доступен всем.

- Берёте нужный документ и получаете его криптографический хеш. Хеш — это небольшая строка, которая представляет собой «цифровой отпечаток» файла. У каждого файла с уникальным набором битов будет уникальный хеш, причём он всегда одинаковой длины. Подробнее о хешах мы писали, когда разбирали скандал с паролями Фейсбука.

- Шифруете этот хеш своим закрытым ключом. Полученный результат шифрования добавляете к исходному документу.

- Туда же добавляете сертификат, чтобы все могли проверить и убедиться, что документ подписали вы.

Как работает: сертификаты

Электронная подпись состоит из двух принципиальных частей:

- Сертификат для удостоверения подписывающего.

- Криптографическая часть для проверки подлинности документа.

Грубо говоря, ЭП должна гарантировать, что документ подписали именно вы и что вы подписали именно этот документ.

В сертификате хранятся данные о владельце подписи:

- кто владелец этой подписи;

- открытый ключ для проверки подписи;

- когда заканчивается срок действия подписи;

- какого уровня документы можно подписывать этой подписью;

- кто выдал сертификат;

- и другие служебные данные.

Но смысл сертификата не в том, что там хранятся эти данные, а в том, кто эти данные туда положил. В России сертификаты и ЭП выдают специальные удостоверяющие центры — это компании, которые гарантируют, что сертификат выдаётся именно тому, кто в этом сертификате указан.

Чтобы получить сертификат, вы приходите лично в эту компанию (удостоверяющий центр), показываете документы, фотографируетесь. Вас заносят в базу удостоверяющего центра и выдают ключи электронной подписи. Так все участники электронного документооборота будут уверены, что все документы, подписанные вашими ключами, подписаны именно вами.

Анализ эффективности алгоритмов

Система открытого шифрования исходного текста имеет свои нюансы. С одной стороны, получить либо скомпрометировать данные на первый взгляд было бы невозможно. Однако есть и уязвимости, позволяющие получить доступ к сообщению, чтобы ими воспользоваться, нужно внедриться в эфир между пользователями и получить нужный ключ шифрования при его передаче.

Для этого выполняется следующий порядок действий:

- отправитель шифрует сообщение и направляет его получателю;

- отправленные данные перехватывает злоумышленник и маскирует две переменных, притворяясь отправителем;

- скомпрометированное хоть и не расшифрованное сообщение с подменными переменными далее направляется получателю;

- получатель в ответной переписке направляет зашифрованное своим алгоритмом и ключом сообщение;

- его также перехватывает злоумышленник, и меняет ещё несколько переменных и направляет его отправителю.

В итоге на руках злоумышленника оказываются важные переменные в каждом ключе. Проведя аналитический анализ сообщений можно путём подстановки недостающих элементов вычислить зашифрованный ключи и раскодировать перехваченные данные.

Ежегодно раскладывание чисел на множители для получения исходного кода, зашифрованного ранее в сообщении, становится всё быстрее. Теоретически самый быстрый способ в получении исходных кодов это применение алгоритма Шора. Однако для этого потребуется квантовый компьютер.

Заключение

Вот мы и прошли все стадии создания электронной подписи, начиная с простой модульной арифметики и заканчивая, собственно, получением подписи. Обладая этими знаниями, вы можете попробовать перевести их на ваш любимый язык программирования и написать свою защищенную аську, например. В том, как именно их применить, вас ограничит только ваше воображение.

Отмечу, что другие существующие алгоритмы создания ЭП основаны на схожих принципах, поэтому надеюсь, что после прочтения этой статьи вам будет проще разобраться в них. «Следующей по сложности» я обозначу криптосистему Эль-Гамаля, но о ней уже не в этом посте.

Спасибо за внимание!