Как построить свой личный ботнет и сколько это стоит

Содержание:

- Как IoT устройства становятся ботнет?

- Угрозы безопасности в интернете вещей

- Руководство по удалению руководство Botnet

- Как найти и удалить скрытый майнинг на компьютере

- Malicious Uses of Botnets

- Веб-майнинг в бот-сети

- Как создать бота

- Надёжный домен и Fast Flux

- Что означает ботнет

- Особенности функционирования ботнет для майнинга

- Анализ риска

- Бот в Телеграмме, Вк, Фейсбук, Вайбер, Скайпе, Инстаграм и Одноклассниках

Как IoT устройства становятся ботнет?

Никто не делает бизнес через беспроводную камеру видеонаблюдения, которую они ставят на заднем дворе, чтобы наблюдать за кормушкой для птиц. Но это не означает, что устройство не способно выполнять необходимые сетевые запросы. Мощь IoT-устройств в сочетании со слабой или плохо настроенной безопасностью создает возможность для вредоносных программ ботнетов нанимать новых ботов в коллектив. Всплеск в устройствах интернет вещей привел к новой возможности для DDoS-атак, так как многие устройства плохо настроены и уязвимы.

Чтобы снизить риск, устройства интернет-вещей с устаревшим микропрограммным обеспечением следует обновить, поскольку учетные данные по умолчанию обычно остаются неизменными с момента первоначальной установки устройства. Многие производители оборудования не заинтересованы в том, чтобы сделать свои устройства более безопасными, поэтому уязвимость, создаваемая вредоносными программами ботнетов для устройств IoT, остается нерешенным риском для безопасности.

Как отключить существующую сеть ботнет:

- Отключение центров управления ботнета: Ботнеты, разработанные с использованием схемы управления, могут быть легко отключены после идентификации центров управления. «Отсечение головы» в точках отказа может вывести всю бот-сеть из строя. В результате системные администраторы и сотрудники правоохранительных органов сосредотачиваются на закрытии центров управления этими ботнетами. Этот процесс сложнее, если командный центр работает в стране, где правоохранительные органы менее способны или готовы вмешаться.

- Устранение инфекции на отдельных устройствах: Для отдельных компьютеров стратегии восстановления контроля над машиной включают запуск антивирусного программного обеспечения, переустановку программного обеспечения из безопасной резервной копии или запуск с чистой машины после переформатирования системы. Для устройств IoT, стратегии могут включать в себя процедуры прошивки, выполняется сброс или иное форматирование устройства. Если эти опции неосуществимы, другие стратегии могут быть доступны от производителя устройства или системного администратора. Как защитить устройства от попадания в ботнет:

- Создание безопасных паролей Для многих уязвимых устройств уменьшение риска попадания в ботнет может быть так же просто, как изменение учетных данных администратора на что-то другое, кроме имени пользователя и пароля по умолчанию. Создание сложного пароля делает взлом системы сложным, создание очень сложного пароля делает взлом практически невозможным. Например, устройство, зараженное вредоносной программой Mirai, будет сканировать IP-адреса в поисках отвечающих устройств. Как только устройство ответит на запрос ping, бот попытается войти на это найденное устройство с заданным списком учетных данных по умолчанию. Если пароль по умолчанию был изменен и был реализован сложный пароль, бот сдастся и продолжит искать более уязвимые устройства.

- Разрешить только доверенное выполнение стороннего кода Если мобильный телефон использует программные обеспечения, нужно разрешить работать только приложениям из белого списка, для большего контроля, чтобы не происходил запуск программных приложений считающимися вредоносными. Это в первую очередь зависит от наличия безопасного ядра, которого нет на большинстве устройств интернет-вещей, и более применимо к компьютерам, на которых выполняется программное обеспечение сторонних производителей.

- Периодическая очистка/восстановление системы Восстановление системы до установленного состояния удалит любую грязь, собранную системой, включая программное обеспечение ботнет. Эта стратегия, при использовании в качестве превентивной меры, гарантирует, что даже тихо работающее вредоносное ПО выбрасывается с мусором.

- Внедрите хороших методов фильтрации входа и выхода Другие более продвинутые стратегии включают методы фильтрации на сетевых маршрутизаторах и брандмауэрах. Принцип безопасного сетевого дизайна — это многослойность: есть наименьшее ограничение на общедоступные ресурсы, в то же время постоянно повышая безопасность для вещей, которые считается конфиденциальными. Кроме того, все, что пересекает эти границы, должно быть тщательно изучено: сетевой трафик, USB-накопители и т. д. Практика качественной фильтрации повышает вероятность того, что вредоносные программы DDoS и их методы распространения и связи будут пойманы перед входом или выходом из сети.

https://youtube.com/watch?v=Gy2xfaxMfp0

Угрозы безопасности в интернете вещей

Рассмотрим два самых опасных вируса, которые существуют на данный момент.

H3 Mirai ботнет

Mirai — это вредоносная программа, которая заражает IoT устройства, превращая их в сеть удаленно управляемых ботов или зомби. Эта сеть используется для запуска DDoS-атак.

Создали Mirai ботнет двадцатилетний Парас Джа совместно с двадцатилетним Джосия Уайт. Они являются соучредителем Protraf Solutions, компании, предоставляющей услуги по защите от DDoS-атак. Это был классический случай рэкета: их бизнес предлагал услуги по смягчению DDoS-атак.

Расположение зараженных устройств, которые участвовали в атаке на Dyn

Расположение зараженных устройств, которые участвовали в атаке на Dyn

В сентябре 2016 года авторы вредоносной программы Mirai запустили DDoS-атаку на сайт Krebbs. Неделю спустя они раскрыли исходный код, возможно, в попытке скрыть происхождение этой атаки. Этот код был быстро воспроизведен другими хакерами, за этим последовала массовая атака, обрушившая поставщика услуг регистрации доменов, Dyn, в октябре 2016 года.

Mirai заражает незащищенные девайсы, используя telnet, и ищет те, которые все еще используют заводские логин и пароль по умолчанию. Результативность Mirai обусловлена его способностью инфицировать десятки тыс. этих небезопасных гаджетов, но, кроме того, координировать их с целью организации DDOS-атаки против избранной жертвы.

Как работает ботнет Mirai

Как работает ботнет Mirai

Mirai состоит из двух составляющих: вируса, а также центра управления и контроля (CnC). Вирус работает на зараженном гаджете и может запустить 10 видов атак, а также он запускает процесс сканирования, который активно ищет другие девайсы для компрометации. CnC — это специальный гаджет, управляющий зараженными девайсами (BOT) и отправляющий им команды для запуска атак.

Сканирование осуществляется существующими ботами (зараженными гаджетами). При взломе его учетные данные нового бота отправляются в CnC.

Центр управления и контроля поддерживает обычный интерфейс командной строки, который позволяет хакеру указывать вид атаки, IP-адрес жертвы, а также ее продолжительность. Центр управления и контроля ожидает, пока его существующие боты вернут вновь обнаруженные адреса и учетные данные устройства. Полученные данные он использует для копирования кода вируса и для создания нового бота.

Вирус создан для нескольких различных архитектур ЦП (x86, ARM, Sparc, PowerPC, Motorola), чтобы охватить различные процессоры, используемые в гаджетах интернета вещей.

Satori ботнет

Сатори по-японски означает «Пробуждение». Этот вирус является преемником бот-сети Mirai. Ботнет Satori потенциально заразил более 280 000 IP-адресов за 12 часов, поработив тысячи домашних маршрутизаторов, используя недавно обнаруженную уязвимость нулевого дня.

Satori похож на многие другие варианты Mirai тем, что как только компьютер заражен программным обеспечением бота, его можно использовать для поиска новых жертв. Однако он использует специальные эксплойты для увеличения разнообразия и количества гаджетов, на которые возможна атака.

Satori использует новые уязвимости

Satori использует новые уязвимости

В конце 2017 года Satori ботнет заражал устройства интернета вещей, используя специальные эксплойты для порта TCP / 37215 на маршрутизаторах Huawei (CVE-2017-17215) и порта TCP / 52869 на устройствах Realtek SDK (CVE-2014-8361). Причем заразить удалось даже те маршрутизаторы, которые были защищены надежными паролями.

В январе 2018 года исследователи отметили, что Satori научился использовать майнеров криптовалюты Claymore. В этой атаке зараженный бот Satori сканирует майнеры криптовалюты Claymore на порт TCP / 3333, который является интерфейсом управления. По умолчанию для этого интерфейса не включена аутентификация. Когда машина Claymore была найдена, Satori похитил адрес кошелька майнера. После этого вирус изменил файл конфигурации майнера, тем самым украл добытую валюту.

Машины майнера не были напрямую заражены вредоносным ПО бота Satori, что обеспечивало только кражу криптовалюты и не увеличивало размер ботнета или мощность DDoS. В мае 2018 это поведение продолжилось, и ряд исследователей отметили, что Satori активно эксплуатирует криптомайнеров. Эта атака на интернет вещей использовала уязвимость CVE-208-1000049.

Атака Satori через порт 8000

Атака Satori через порт 8000

В июле анализ атак CenturyLink Threat Research Labs обнаружил, что боты Satori пытаются заразить устройства Android с включенным Android Debug Bridge (ADB) через порт TCP / 5555. Служба ADB — это функция Android, обычно отключаемая по умолчанию, которая используется разработчиками или персоналом службы поддержки для доступа к расширенным функциям ОС Android.

Satori постоянно развивается, и у него появляются новые модификации.

Руководство по удалению руководство Botnet

Шаг 1. Удалите Botnet и программ

Windows XP

- Откройте меню Пуск и выберите Панель управления

- Выберите Установка и удаление программ

- Выберите нежелательные приложения

- Нажмите кнопку Удалить

Windows 7 и Vista

- Нажмите кнопку Пуск и выберите Панель управления

- Перейти к Uninstall Программа

- Щелкните правой кнопкой мыши на подозрительное программное обеспечение

- Выберите Удалить

Windows 8

- Переместить курсор в левом нижнем углу

- Щелкните правой кнопкой мыши и откройте панель управления

- Выберите Удаление программы

- Удаление нежелательных приложений

Шаг 2. Удалить из ваших браузеров Botnet

Удалите Botnet от Internet Explorer

- Откройте IE и нажмите на значок шестеренки

- Выберите пункт Управление надстройками

- Удаление ненужных расширений

- Изменить домашнюю страницу: значок шестеренки → свойства обозревателя (вкладка «Общие»)

- Сброс вашего браузера: значок шестеренки → свойства обозревателя (дополнительно)

- Нажмите кнопку Сброс, установите флажок и нажмите кнопку Сброс снова

Удаление Botnet от Mozilla Firefox

- Откройте Mozilla и нажмите на меню

- Выберите пункт дополнения и перейти к расширения

- Выберите нежелательные дополнения и нажмите кнопку Удалить

- Сброс Mozilla: Сведения об устранении неполадок → Alt + H

- Нажмите кнопку Сброс Firefox, подтвердите его и нажмите кнопку Готово

Как найти и удалить скрытый майнинг на компьютере

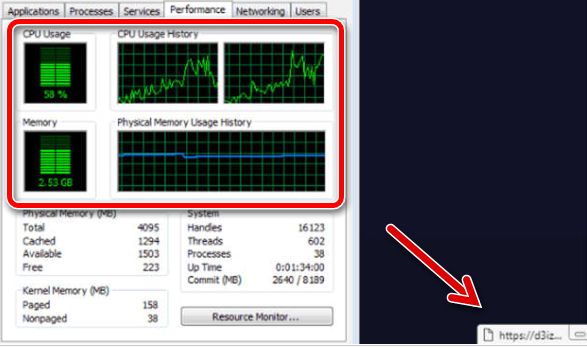

Наиболее эффективным методом для того, чтобы , называют мониторинг “Диспетчера задач” (комбинация клавиш Ctrl+Alt+Delete).

Если на устройстве работает майнер, вы сразу это заметите по высоким процентам нагрузки на центральный процессор и видеокарту (графический процессор). Если в режиме простоя, когда вы ничего не используете, показатель держится на 70% — 100%, высокий риск того, что у вас именно эта проблема.

Другие симптомы: перегрев, быстрая разрядка, высокая громкость работы, повышенное потребление электроэнергии.

Обезвредить скрытый майнер сети ботнета проще всего при помощи сканирования системы хорошим новым антивирусным ПО. К тому же, такие программы позволят больше никогда не заразиться, ведь проверяют файл на этапе загрузки.

Malicious Uses of Botnets

A botnet has many malicious applications. Among the most popular botnet uses are the following:

Denial of Service Attacks

A botnet can be used as a distributed denial of service weapon. It attacks a network or a computer system in order to disrupt service through the loss of connectivity, consumption of the victim network’s bandwidth, and overloading the victim’s computer system’s resources. Botnet attacks are also used to damage or take down a competitor’s website.

Botnets can target any Internet service. This can be done through flooding the website with recursive HTTP or bulletin board search queries. This mode of attack in which higher level protocols are utilized to increase the effects of an attack is termed spidering.

Spamming and Traffic Monitoring

Moreover, a bot can also function as a packet sniffer to find and intercept sensitive data passing through an infected machine. Typical data that these bots look out for are usernames and passwords that the botnet commander can use for his/her personal gain. Data about a competitor botnet installed in the same unit is also mined so the botnet commander can hijack this other botnet.

Keylogging and Mass Identity Theft

An encryption software within the victims’ units can deter most bots from harvesting any real information. Unfortunately, some bots have adapted to this by installing a keylogger program in the infected machines. With a keylogger program, the bot owner can use a filtering program to gather only the key sequence typed before or after interesting keywords like PayPal or Yahoo mail. This is one of the reasons behind the massive PayPal account thefts for the past several years.

Bots can also be used as agents for mass identity theft. It does this through phishing or pretending to be a legitimate company in order to convince the user to submit personal information and passwords. A link in these phishing mails can also lead fake PayPal, eBay, or other websites to trick the user into typing in the username and password.

Pay-Per-Click Systems Abuse

Botnets can be used for financial gain by automating clicks on a pay-per-click system. Compromised units can be used to click automatically on a site upon browser activation. For this reason, botnets are also used to earn money from Google’s Adsense and other affiliate programs by using zombies to artificially increase an advertisement’s click count.

Веб-майнинг в бот-сети

Интересное решение распространилось за последний год – майнинг криптовалют в веб-браузере. Есть некоторые эфириум-добытчики на JavaScript, которые устанавливаются на сайтах вместо рекламы (или в дополнение): в то время как вы смотрите какой-то фильм (который идеально декодируется в h.264 аппаратными средствами) и требует всего внимания зрителя, код на JavaScript в фоновом режиме добывает криптовалюту. Если закрыть вкладку, майнинг закончится.

С появлением высокопроизводительных компьютеров проблема только усугубляется. Некоторым находчивым веб-разработчикам удаётся открывать всплывающие окна, в которых добываются крипто-деньги, и размещать их под всеми другими окнами и часами в Windows.

Если вас беспокоит постоянно высокая загрузка системы после закрытия всех окон браузера, вам следует попробовать переместить панель задач в другое место.

Как создать бота

Можно придумать собственную программу. Она тоже будет действовать по алгоритму и выполнять простые задачи. Для создания не придется изучать языки программирования, достаточно разобраться с конструктором. Один из подходящих – Chatfuel.

Базовые функции у него работают бесплатно, полный доступ стоит от 15 долларов в месяц. Созданный через него бот может запрашивать у пользователя данные, подтверждать контактные данные, проверять информацию в базе. В платной версии доступна сегментация подписчиков и экспорт.

Его можно использовать для создания простых ботов, но только после регистрации через Facebook. Для использования необходимо хотя бы минимально знать английский.

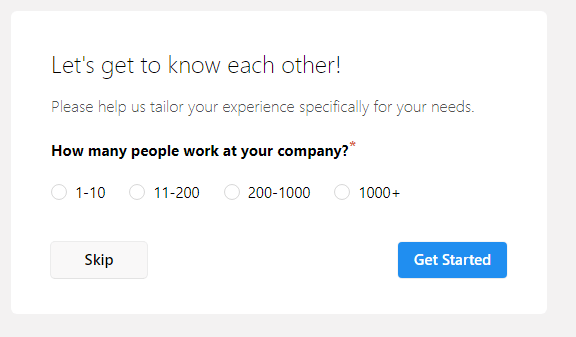

Как создается Chatfuel

Как создается Chatfuel

Необходимо ответить на вопрос, сколько людей работает в компании.

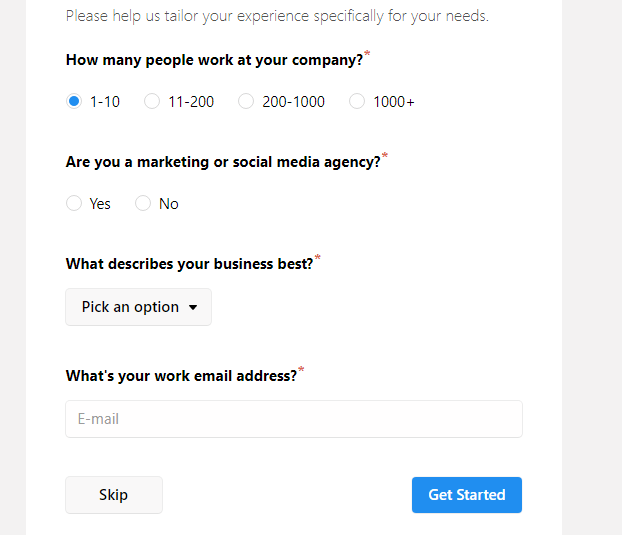

Как создается Chatfuel

Как создается Chatfuel

Еще пара вопросов о компании и обязательный для регистрации электронный адрес.

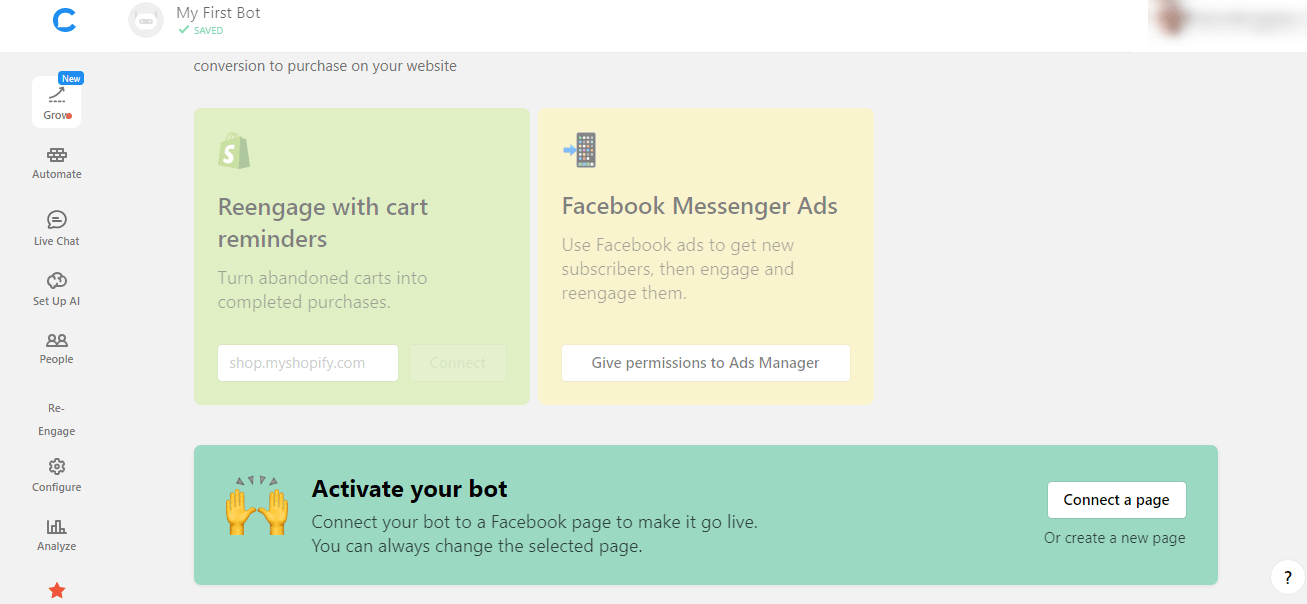

Процесс создания Chatfuel

Процесс создания Chatfuel

Открывается основное окно, в котором уже можно работать над созданием бота.

Иногда внутри таких конструкторов нет нужного функционала или требуется создать что-то серьезное. В таком случае нужно изучать языки программирования типа JavaScript или Python.

После того, как бот будет создан и протестирован, его следует загрузить в общий каталог, где хранятся все боты. Сделать это можно на storebot.me или подобный ему botfamily.com. Это самые популярные каталоги, загрузка в которые бесплатна и доступна для всех пользователей. Регистрация и загрузка проходит через кнопку «Log in».

Как выглядит страница загрузки на сервис botfamily.com

Как выглядит страница загрузки на сервис botfamily.com

Давайте рассмотрим этот процесс по этапам.

Этап 1. Подготовка к разработке и проверка рынка

Не советуем сразу бросаться заказывать или конструировать бота. Стоит оценить реальную ситуацию на рынке и постараться понять, действительно ли с помощью такого инструмента получится получить больше продаж, сэкономить деньги фирмы и время сотрудников компании. Не стоит внедрять бота только из-за общего тренда.

Можно нарисовать любой график, в котором станет понятно, есть ли смысл заниматься созданием бота. Главное — понять, оправдывает ли цель средства.

Этап 1.2. Выберите цель и оцените рентабельность

Чтобы определиться, нужен ли бот, следует проанализировать деятельность. Необходимо понять, есть ли в компании какие-то рутинные задачи и процессы, на которые уходит много времени.

Например, в компании необходимо проводить опросы, поставить на поток прием заявок или уменьшить нагрузку на отдел техподдержки. В отдельных случаях такие виртуальные помощники хорошо помогают отрабатывать возражения клиентов.

Необходимо продумать цепочку и логику сервиса. Пропишите, какими функциями он должен обладать, какие варианты развития событий существуют. Нужно убедиться, что среди клиентов эта система будет востребована.

Этап 1.3. Определите будущие возможности бота

В ботах сейчас закладывают 3 базовые функции, которые потом можно адаптировать под конкретную цель.

Это три наиболее популярных среди них:

Бот-меню. Чтобы получить информацию, клиенту нужно нажимать на кнопки. Обычно так себя ведут боты поддержки. Можно создать справочник, в котором будут храниться вопросы и ответы на них.

Вот пример простого бота-меню:

Бот-продавец на сайтах

Бот-продавец на сайтах

Бот-диалог. Все общение с пользователем будет происходить в режиме вопрос-ответ. Клиент будет вводить команды, а бот – реагировать. Он может искать информацию, выставлять ее, оформлять заказ и так далее. По такому принципу работает Aviasales. Этот вариант подходит, если необходимо выявить потребности покупателя.

Общение в режиме онлайн с ботом Aviasales

Общение в режиме онлайн с ботом Aviasales

Бот-автоматическая серия ответов. Больше всего такие боты похожи на автоматическую рассылку, которая необходима для прогрева и подготовки клиентов. С его помощью можно проинформировать клиентов об услугах, нововведениях и изменениях в сервисе.

Бот с автоматической серией ответов

Бот с автоматической серией ответов Бот, который создает много сообщений

Бот, который создает много сообщений

После нескольких сообщений подряд такие боты чаще всего предлагают клиенту оставить свои контактные данные, чтобы ему перезвонил менеджер. Причем автосообщения всегда одинаковые, даже если заходишь на этот сайт впервые.

Надёжный домен и Fast Flux

Для надёжной связи с ботами вам потребуются доменные имена с полным доступом к настройкам DNS. Чтобы избежать быстрого выявления «командного центра» при подключении к заражённым сетям, понадобится несколько доменных имён.

Регистратор таких доменных имён не должен проявлять повышенного интереса к вашей личности и должен принимать платежи через анонимные службы.

Существенно усиливает безопасность доменов использование технологии маскировки Fast Flux, скрывающей реальные IP-адреса путём быстрого изменения (в течение нескольких секунд) IP-адреса в записи DNS на адреса из числа любых входящих в ботнет машин. В двухпоточных сетях (double-flux) используется дополнительный уровень — сервисная сеть ботов, IP-адреса которой также постоянно меняются, что обеспечивает дополнительный уровень защиты.

В отличие от доменов, услуга Fast Flux стоит немало: поддержка пяти скрытых DNS-cерверов обойдётся не менее чем в 800 долларов. Поэтому для «бюджетного» ботнета лучше начать с покупки нескольких доменных имён.

Цена — от 50 долларов за пять доменных имён

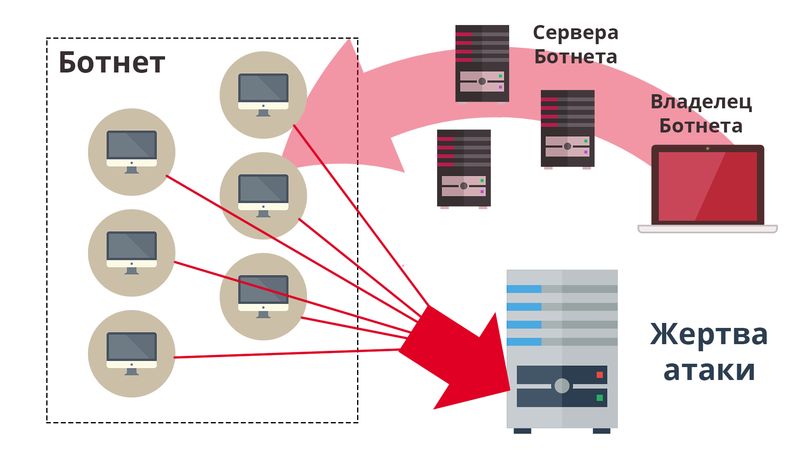

Что означает ботнет

Хакеры уже давно придумали, как использовать устройства, против воли пользователей. Технический термин для этого ― «ботнет». Так называется сеть зараженных компьютерным вирусом устройств, которые выполняют команды центрального сервера. Ее владелец хочет заразить как можно больше гаджетов. Чем больше гаджетов, тем большая вычислительная мощность под контролем. После того, как под ботнетом будет заражено достаточное количество девайсов, владелец сможет совершать атаки.

Ботнет может поразить как компьютеры, так и другие девайсы, имеющие подключение к интернету

Ботнет может поразить как компьютеры, так и другие девайсы, имеющие подключение к интернету

Ботнет не очень требователен к тому, какие устройства он вводит в свою сеть. Если девайс имеет постоянное интернет-соединение, процессор и возможность устанавливать на него вредоносное ПО, его можно использовать в бот-сети.

IoT устройства идеально подходят для создания ботнет сетей. Они имеют стабильное подключение к сети, позволяют вирусу легко проникать в систему и оставаться там незамеченным. Владельцами IoT гаджетов являются обычные пользователи, которые не меняют установленных по умолчанию паролей. Они также не знают, что их роутер или другой гаджет может быть заражен компьютерным вирусом.

Особенности функционирования ботнет для майнинга

Термин «ботнет», по сути, является сочетанием двух английских слов, которые можно перевести на русский язык, как «сеть и робот». Таким образом, это словосочетание можно перевести на русский, как сеть роботов. Для формирования подобной сети злоумышленникам необходимо заразить довольно большое количество устройств, так как при заражении всего нескольких устройств их совокупной мощности не хватить для эффективной добычи монет.

Для заражения устройств пользователей злоумышленники обычно применяют разнообразные рассылки на электронную почту, а также банеры, после клика на которые вредоносная программа попадает на ваш компьютер или сматрфон. В настоящее время существуют и более сложные ботнеты для майнинга, которые в состоянии самостоятельно отыскивать в сети плохо защищенные устройства и заражать их. Такие ботнеты постоянно находятся в поиске новых устройств, чтобы увеличить совокупные мощности, применяемые для добычи цифровых токенов. Приоритетными целями для подобных ботнетов являются смартфоны и компьютеры, антивирусные программы и операционные системы которых давно не обновлялись.

Как упоминалось ранее, вредоносные программы, которыми заражаются компьютеры неосторожных пользователей, обнаружить достаточно сложно. Это вызвано тем, что ботнет применяет для майнинга цифровых монет лишь небольшую часть вычислительных мощностей зараженных устройств. По этой причине пользователь может в течение довольно длительного времени даже не подозревать, что его компьютер добывает цифровые токены для злоумышленников.

Большая часть вредоносных программ, которые применяет ботнет, постоянно обновляется, чтобы антивирус не смог их обнаружить. Отдельного упоминания заслуживает тот факт, что ботнет заражает не только смартфоны и компьютеры, но и другие устройства, обладающие вычислительными мощностями, такие как видеорегистраторы, электронные камеры видеонаблюдения и даже умную бытовую технику.

Анализ риска

Статистика показывает, что в составе ботнетов находится огромное количество самых разных компьютерных устройств. Последствия заражения компьютера бот-агентом могут меняться в зависимости от владельца ботнета и целей, которые он преследует. Самыми заметными действиями зомби-сети являются DDoS-атаки. Опасность зараженных сетей возрастает и от того, что с каждым годом упрощается их создание, находятся новые способы внедрения вредоносных программ, а значит, появляются новые ботнеты, расширяются имеющиеся.

В начале марта 2017 года исследователи обнаружили уязвимость в системе безопасности DVR и камер наблюдения китайской компании Dahua. Это означало, что устройства с легкостью могли оказаться исполнителями команд злоумышленников. Подробнее об этом рассказывается в статье «Китайские камеры и DVR могут стать частью ботнетов».

Несмотря на устрашающую статистику, защитить свой компьютер можно. Для этого необходимо:

пользоваться эффективной антивирусной защитой,

своевременно обновлять операционную систему и все приложения,

использовать программу-шифровальщик при передаче личных данных,

соблюдать общие меры разумной предосторожности при работе в интернете.

Полезно также наблюдать за активностью устройства. Если оно напряженно работает во время простоя или передает слишком много данных, то возможно, что на нем находится вредоносный агент.

Бот в Телеграмме, Вк, Фейсбук, Вайбер, Скайпе, Инстаграм и Одноклассниках

Боты используются во всех соцсетях.

1.Телеграмм:

- анализировать музыкальные вкусы пользователя и создавать плей-листы из базы в ВК;

- получить аудиозапись любого видео с Ютуба;

- отсортировать фильмы и сериалы по жанрам;

- получить возможность скачать аудиокниги Флибусты.

2. Вконтакте:

- анализировать предпочтения пользователей;

- создавать подборки фото и видео;

- организовывать рассылки;

- обрабатывать обращения;

- фильтровать заявки.

3. В Фейсбуке. Настроено 19 полезных программ, которые помогают в частности:

- проводить опросы;

- автоматизировать общение с клиентами;

- делать заданную подборку новостей;

- создавать план действий в области маркетинга;

- налаживать отправку напоминаний на смартфон.

4. В Вайбере следует сначала создать, а уже после этого подключать его к платформе.

5. Чтобы начать общаться с ботом в Скайпе, следует щелкнуть на него и начинать вводить текст.

6. В Инстаграме, обычно, это незаполненные аккаунты, способные подписываться на страницы, лайкать и оставлять комментарии по указанным тегам.

7. В Одноклассниках они помогают сделать раскрутку страницы, сортируя пользователей по целевым аудиториям.