Что такое ботнет и как защищаться от атак ботнетов

Содержание:

- Примечания

- Что означает ботнет

- Объект воздействия

- Mirai это ботнет, который атакует IOT-устройства

- Как помешать нашей команде быть ботнетом

- Скрытый майнинг криптовалюты

- Экономика ботнета

- В чем боты превзошли человека?

- Литература

- Кто уже оценил преимущества ботов?

- Архитектура

- Как создаются ботнеты

- Программы для ddos атак

- Общие черты

- Крупнейшие атаки ботнетов

- Jaku Botnet: жертв

- Масштабы

Примечания

- ↑ Craig A. Schiller, Jim Binkley, David Harley, Gadi Evron, Tony Bradley, Carsten Willems, Michael Cross. Botnets — The Killer Web App. — M. : Syngress, 2007 — C. 29—77 — ISBN-10: 1-59749-135-7

- ↑ E. Cooke, F. Jahanian, and D. McPherson. The zombie roundup: Understanding, detecting and disrupting botnets. Cambridge, MA, July 2005

- (недоступная ссылка). Дата обращения: 10 декабря 2017.

- ↑ Ping Wang, Baber Aslam, Cliff C. Zou. Handbook of Information and Communication Security. Peer-to-Peer Botnets — М. Springer — C. 335—350 — ISBN 978-3-642-04116-7

- Heron, Simon. Botnet command and control techniques. Network Security. April, 2007

- Brett Stone-Gross, Marco Cova, Lorenzo Cavallaro, Bob Gilbert, Martin Szydlowski, Richard Kemmerer, Christopher Kruegel, Giovanni Vigna. Your Botnet is My Botnet: Analysis of a Botnet Takeover. November 9—13, 2009, Chicago, Illinois, USA

- Paul Barford. An Inside Look at Botnets. University of Wisconsin, Madison

- ↑ A.C. Atluri, V. Tran. Botnets Threat Analysis and Detection. — M. : Springer, 2017 — C. 15—27

- ↑

- ↑ (недоступная ссылка). // Компьютерра Online. Дата обращения: 3 июля 2007.

- . // UPgrade. Дата обращения: 12 октября 2012.

- Chiel, Ethan . Fusion. Дата обращения: 21 октября 2016.

- Thielman, Sam; Johnston, Chris . The Guardian (21 октября 2016). Дата обращения: 21 октября 2016.

- Heine, Christopher . AdWeek. Дата обращения: 21 октября 2016.

- . BBC News (21 октября 2016).

- . CBS News. Дата обращения: 21 октября 2016.

Что означает ботнет

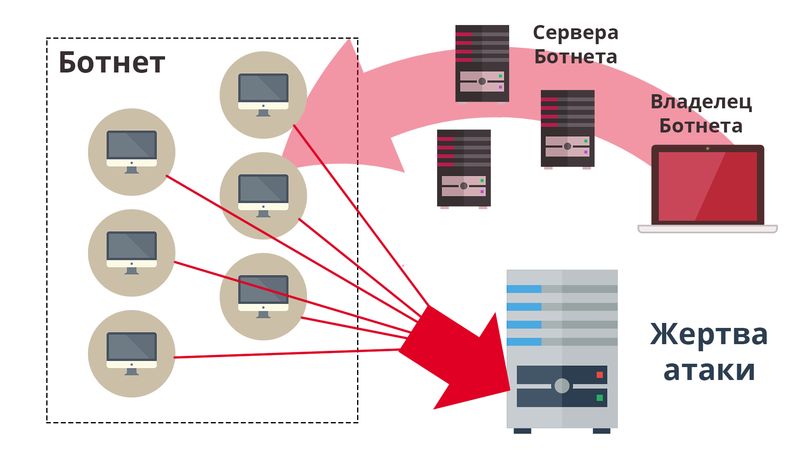

Хакеры уже давно придумали, как использовать устройства, против воли пользователей. Технический термин для этого ― «ботнет». Так называется сеть зараженных компьютерным вирусом устройств, которые выполняют команды центрального сервера. Ее владелец хочет заразить как можно больше гаджетов. Чем больше гаджетов, тем большая вычислительная мощность под контролем. После того, как под ботнетом будет заражено достаточное количество девайсов, владелец сможет совершать атаки.

Ботнет может поразить как компьютеры, так и другие девайсы, имеющие подключение к интернету

Ботнет может поразить как компьютеры, так и другие девайсы, имеющие подключение к интернету

Ботнет не очень требователен к тому, какие устройства он вводит в свою сеть. Если девайс имеет постоянное интернет-соединение, процессор и возможность устанавливать на него вредоносное ПО, его можно использовать в бот-сети.

IoT устройства идеально подходят для создания ботнет сетей. Они имеют стабильное подключение к сети, позволяют вирусу легко проникать в систему и оставаться там незамеченным. Владельцами IoT гаджетов являются обычные пользователи, которые не меняют установленных по умолчанию паролей. Они также не знают, что их роутер или другой гаджет может быть заражен компьютерным вирусом.

Объект воздействия

Объектами воздействия ботнетов являются государственные структуры и коммерческие компании, обычные пользователи интернета. Киберпреступники применяют боты для достижения целей разного содержания и величины. Например, самое простое и популярное применение ботнетов, приносящее большую прибыль, — расылка спама. Не всегда этим занимается сам владелец зомби-сети: часто спамеры арендуют ботнет (botnet).

Ботнеты применяются и для осуществления DDoS-атак. Атакуемый сервер не справляется с потоками запросов с зараженных компьютеров и останавливается, пользователи не могут получить к нему доступ. За то, чтобы восстановить работу веб-ресурса, злоумышленники требуют заплатить выкуп. Кибершантаж такого рода очень распространен, так как сегодня все компании активно используют интернет для ведения бизнеса, а некоторые организации и вовсе работают только через Всемирную сеть. Также владельцы или арендаторы ботнетов могут использовать DDoS-атаки для политических акций или провокаций. Объектами атак ботов становятся правительственные, государственные, военные и прочие организации.

Ботнеты используют в майнинге биткоинов. Проникая в компьютер пользователя, бот-агент использует ресурсы машины в своих целях. Чем больше зараженных устройств, тем больше валюты «чеканит» злоумышленник. Мощность графического процессора может использоваться во время простоя компьютера, так что наличие вредоносной активности замечается не сразу.

Также бот-сети используются для анонимного доступа в интернет с целью взлома веб-сайтов, перевода денег. Активно применяются они и для кражи секретной информации. Преимущество зомби-сети перед другими вредоносными агентами заключается в способности собирать информацию с огромного количества компьютеров одновременно. Часто эти сведения продаются или эксплуатируются для расширения ботнета.

Mirai это ботнет, который атакует IOT-устройства

Если вы не помните, в 2016 году ботнет Mirai, казалось, был везде. Он нацеливался на маршрутизаторы, DVR-системы, IP-камеры и многое другое. Они часто называются устройствами Интернета вещей (IoT) и включают простые устройства, такие как термостаты, которые подключаются к интернету. Ботнеты работают, заражая группы компьютеров и других устройств, подключенных к Интернету, а затем вынуждают эти зараженные машины атаковать системы или работать над другими целями скоординированным образом.

Mirai пошел за устройства с учетными данными администратора по умолчанию, либо потому, что никто не изменил их, либо потому, что производитель жестко закодировал их. Ботнет захватил огромное количество устройств. Даже если большинство систем не были очень мощными, то большое число обработчиков могли работать вместе, чтобы достичь большего, чем смог бы мощный зомби-компьютер самостоятельно.

Mirai захватил почти 500 000 устройств. Используя этот груповой ботнет IoT-устройств, Mirai повредил сервисы, такие как Xbox Live и Spotify и веб-сайты, такие как BBC и Github, ориентируясь непосредственно на DNS-провайдеров. С таким количеством зараженных машин Dyn (поставщик DNS) был остановлен DDOS-атакой из трафика объемом в 1.1 терабайт. DDOS-атака работает, наводняя цель огромным количеством интернет-трафика, больше, чем цель может обработать. Это приводит веб-сайт или службу жертвы к замедлению работы или к полному отключению от интернета.

Первоначальные создатели программного обеспечения Marai botnet были арестованы, признали себя виновными и получили условный срок. Какое-то время Мирай был выключен. Но достаточное количество кода выжило для других преступников, которые переняли Mirai и изменили его в соответствии со своими потребностями. Теперь существует еще один вариант Mirai.

Как помешать нашей команде быть ботнетом

Очень важно учитывать некоторые советы, чтобы наши устройства не становились ботнетами. Очень важно поддерживать безопасность и конфиденциальность

Мы собираемся дать некоторые основные, но важные советы для этого.

Изменить заводские настройки

Что-то основное, чтобы изменить заводские настройки , Это должно применяться ко всем типам устройств, но в основном те, которые мы называем «Интернетом вещей», могут стать жертвами атак

Крайне важно, чтобы мы изменили ценности, которые приходят, когда вы покупаете его, и таким образом мы избегаем легкого доступа к ним

Создавайте надежные пароли

Еще один вариант у нас есть, чтобы создать надежные и сложные пароли , Эти ключи должны содержать буквы (прописные и строчные), цифры и другие специальные символы. Все это случайным образом и с соответствующей длиной.

Есть инструменты безопасности

Конечно , инструменты безопасности не может быть пропущено. Важный способ предотвратить проникновение угроз, которые подвергают наше оборудование риску. Потребуется хороший антивирус, который может выполнять анализ для обнаружения угроз.

Держите системы обновленными

Наконец, еще один совет — это необходимость поддерживать системы в идеальном состоянии. обновление , Иногда возникают уязвимости, которые могут быть использованы хакерами для осуществления своих атак. Необходимо всегда устанавливать последние исправления и, таким образом, избегать проблем с безопасностью.

Скрытый майнинг криптовалюты

при помощи ботнета — это растущий в популярности вид мошенничества, полностью исключающий контакт и взаимодействие с потенциальной жертвой.

В большинстве случаев жертва никогда так и не узнает о взломе. А поломку устройства от нагрузок при скрытом майнинге спишет на что-то типичное.

Низкая рискованность, долгосрочность и простота провоцируют все большее распространение ботнетов. К тому же, этот вид воздействия на ПК тяжело определить, как правонарушение по закону. Никаких личных данных никто не ворует, других противоправных действий не совершает.

А криптовалютная сфера все еще слишком плохо регулируется в большинстве стран. Поэтому хакеры вовсе не боятся никаких последствий такой деятельности.

Экономика ботнета

Интересным аспектом ботнетов является то, что над созданием сетей работают разные группы, и это разделение труда оплачивается деньгами: инициатор ботнета покупает знания о пробелах в безопасности или готовый код, который их использует. Во многих случаях, например, он покупает услуги хостинга в виде взломанных блогов или форумов, чтобы распространять своё программное обеспечение путём прямой загрузки.

Если ботнет будет достаточно большим, оператор начнет предлагать свои мощности на подпольных торговых площадках. Он может рекламировать гибкость ботнетов, которые могут нести различную полезную нагрузку, или, например, выделять высокую пропускную способность или множество хорошо подключенных клиентов в чистых от спама или DDoS-атак сетях.

Обнаружение бот-сетей: Sysinternals Process Explorer может намного больше, чем диспетчер задач Windows, и, таким образом, лучше помогает в поиске подозрительных процессов.

Многие антивирусные сканеры сталкиваются с трудностями при обнаружении ботов или часто поздно добавляют новых ботов в списки сигнатур и поведенческую эвристику. Основная причина этого – низкая активность многих ботов. Бот, который вообще ничего не делает в течение нескольких недель, например, и имеет в своём коде жестко запрограммированную дату для первого подключения к серверу управления и контроля, вряд ли будет своевременно замечен, чтобы его отправили производителю антивирусного программного обеспечения для анализа.

Кроме того, набор функций часто минимален: в качестве минимального бот-кода достаточно установить соединение с командным сервером, загрузить полезную нагрузку и выполнить её. В конце концов, зачастую легче отследить полезную нагрузку и определить её функцию, чем самого бота. Это может привести к ситуации, когда сам бот остается незамеченным, но загруженные данные иногда распознаются и обезвреживаются.

Вторая проблема – это проблема легитимности: почтовый сервер для рассылки спама трудно отличить от почтового сервера для отправки (законных) информационных бюллетеней только на основе поведенческой эвристики – и, как уже упоминалось: легитимные и незаконные программы практически неотличимы.

В чем боты превзошли человека?

- Неутомимость. Бот может работать круглосуточно, в отличие от человека;

- Скорость. Если человеку, даже самому «прокачанному» в теме, в любом случае потребуется несколько секунд на раздумье, бот ответит на вопрос мгновенно;

- Бот всегда в курсе. Правила в банках и других организациях могут меняться, но не всегда эта информация успевает дойти до сотрудника. Боты могут обновляться оперативно, в том же TalkBank скорость обновления составляет считаные минуты;

- Точность. Операторы могут воспринять информацию с ошибками, в то время как роботы, как правило, не ошибаются. У операторов достаточно высокий риск ошибки или некомпетентности, и им требуется время на изучение новой информации;

- Минимальные требования к клиентскому приложению и устройству пользователя. Это может быть и простой смартфон, и смарт-часы, и даже телевизор. Зачастую клиенты просто пользуются любимым мессенджером: Telegram, Viber, Facebook, «ВКонтакте» или WhatsApp. Чтобы начать диалог с чат-ботом, достаточно одного клика;

- В продвинутых ботах можно писать фразы так, как они приходят в голову. Не нужно подбирать специальные термины или знать определенные команды. Бот распознает речь с помощью искусственного интеллекта. Особенно это актуально со сложными финансовыми и страховыми сервисами, где предмет услуги сам по себе сложный. Чат-бот позволяет людям начать разбираться со своими деньгами без глубоких знаний. Так, виртуальный помощник Баффет у TalkBank объясняет, как работают разные финансовые продукты.

Чат-боты могут давать не только текстовый, но и медиаконтент. Это видеоролики, аудиосообщения, подкасты и любой другой контент, который доступен в мессенджере. Это делает коммуникацию максимально полной, живой и понятной по сравнению с чат-ботами в отдельных приложениях, например, в банковских.

Литература

- Craig A. Schiller, Jim Binkley, David Harley, Gadi Evron, Tony Bradley, Carsten Willems, Michael Cross. Botnets — The Killer Web App. — M. : Syngress, 2007 — ISBN-10: 1-59749-135-7

- E. Cooke, F. Jahanian, and D. McPherson. The zombie roundup: Understanding, detecting and disrupting botnets. Cambridge, MA, July 2005

- Ping Wang, Baber Aslam, Cliff C. Zou. Handbook of Information and Communication Security. Peer-to-Peer Botnets — М. Springer — ISBN 978-3-642-04116-7

- Heron, Simon. Botnet command and control techniques. Network Security. April, 2007

- Brett Stone-Gross, Marco Cova, Lorenzo Cavallaro, Bob Gilbert, Martin Szydlowski, Richard Kemmerer, Christopher Kruegel, Giovanni Vigna. Your Botnet is My Botnet: Analysis of a Botnet Takeover. November 9—13, 2009, Chicago, Illinois, USA

- Paul Barford. An Inside Look at Botnets. University of Wisconsin, Madison

- Wenke Lee, Cliff Wang, David Dagon. Botnet Detection. Countering the Largest Security Threat — M. : Springer, 2008 — ISBN-13: 978-0-387-68766-7

Кто уже оценил преимущества ботов?

Антипов и Попов приводят в пример и серьезные продукты, реализованные на базе ботов. Например, CLICK-кошелек. «Ребята использовали бот как третью площадку помимо мобильной разработки», — уточняет Антипов. Такие популярные бренды как Comedy Club, каршеринг YouDrive также используют боты для распространения контента и для оказания удобной технической поддержки. Известная мойка BlackStar дала возможность бронировать и записываться на мойку через собственного Telеgram-бота, где ведется аналитика посещений и можно следить за состоянием своего автомобиля. Такси «Максим» также решили не отставать и, благодаря возможности делиться геопозицией с ботом и даже давать возможность ее отслеживать, сделали полный аналог приложения такси в рамках маленького телеграм-бота, который не уступает в функционале.

По словам Попова, многие крупные корпорации используют боты для внутренних задач, для работы с персоналом, оптимизации бизнес-процессов, связанных с HR, закупками, логистикой и так далее. Многие уже предоставляют чат-ботов своим клиентам. Впереди всех находится финансовая сфера. Многие банки и страховые компании работают с чат-ботами и предлагают их клиентам.

Чат-боты стали новым трендом для ритейла. Клиент может прямо в нем собрать корзину, тут же ее оплатить, получить скидку или воспользоваться своими бонусными баллами и забрать покупку уже на кассе. Такие схемы становятся все более и более популярными. К примеру, недавно «Лента» запустила чат-бота Set Galya, который позволяет кассирам отменять позиции в чеке и менять количество товара без участия старшего кассира. В будущем такой чат-бот поможет управлять списком покупок самого клиента. Больших доработок это не потребует, потому что главная особенность — интегрироваться с кассовым узлом. Если она есть, то современные технологии чат-ботов позволяют дать такой интерфейс клиенту, где бы он мог подбирать и убирать позиции из своей корзины и также оплачивать. Если говорить о мировом опыте, то магазин канцтоваров Staples выпустил своего чат-бота в Facebook, который помогает клиентам заказывать товары и управлять своими заказами. «Поэтому такое направление будет развиваться, оно во многом упрощает историю быстрых покупок по сравнению с мобильными приложениями, которые нужно устанавливать», — отмечает Попов. Одно из преимуществ чат-ботов в сравнении с веб-сайтами возможность допродавать товары клиентам. Когда клиент сам выбирает товары в каталоге, у него есть сложность — он не знает, что искать. Покупки ограничиваются списком покупок или предложением, которое непосредственно оказалось перед глазами на сайте. «С чат-ботом можно сделать достаточно интересную структуру вопросов, которая позволяет клиенту определиться с товарами. Например, под событие или задачу, где чат-бот, зная потребительские предпочтения, поможет сформировать такую корзину и оформить заказ. Так, если бы с клиентом работал профессиональный продавец-консультант, но при этом в массовом цифровом формате, без очередей и ожидания отклика оператора», — отмечает Попов.

Растет спрос на чат-боты в сфере самозанятых, как для провайдеров услуг, так и для их клиентов. Они могут заказывать услуги мастеров и исполнителей через чат-ботов

Это становится важной составляющей маркетплейсов, которые работают с самозанятыми, например, YouDo

Архитектура

Клиент-серверная модель

Первые ботнеты использовали модель клиент-сервер для выполнения своих задач. В настоящее время централизованные сети по-прежнему широко используются. Среди них наиболее популярными являются сети на базе интернет-ретрансляции, которые используют IRC для того, чтобы облегчить обмен данными между ботами и управляющим компьютером. Сети с такой архитектурой легко создавать и поддерживать, также они позволяют эффективно распределять команды управляющего компьютера между клиентами.

В централизованной сети боты подключаются к одному или нескольким серверам, а затем ждут управляющих команд от сервера. Управляющий компьютер посылает команды на серверы, а те в свою очередь отправляют их клиентам. Клиенты выполняют команды и посылают на сервер сообщение о результатах.

Такая модель имеет один существенный недостаток. В случае отказа сервера управляющий компьютер потеряет связь со своими ботами и не сможет ими управлять.

Децентрализованная модель

В последнее время появляется все больше одноранговых бот-сетей. В ботнете P2P нет централизованного сервера, боты подключены друг к другу и действуют одновременно как сервер и как клиент.

Чтобы найти другой зараженный компьютер, бот проверяет случайные IP-адреса до тех пор, пока не свяжется с другим зараженным устройством. Найденный бот, в свою очередь, отправляет информацию о своей версии программного обеспечения и список известных ботов. Если одна из версий ПО ниже чем другая, то начнется передача файла для обновления на более новую версию ПО. Таким образом, каждый бот пополняет свой список зараженных машин и обновляет ПО до более свежей версии.

Эти сети являются устойчивыми к динамическому оттоку, то есть боты могут быстро присоединяться к сети и выходить из неё. Более того, связь не будет нарушена в случае потери или выхода из строя нескольких ботов. В отличие от централизованных сетей, ботнет P2P являются более надежными и сложными для обнаружения.

Как создаются ботнеты

Чтобы заставить потенциальную жертву установить бот, используют приемы социальной инженерии. Например, предлагают посмотреть интересное видео, для чего требуется скачать специальный кодек. После загрузки и запуска такого файла пользователь, конечно, не сможет посмотреть никакого видео и скорее всего не заметит вообще никаких изменений, а его ПК окажется заражен и станет покорным слугой, выполняющим все команды хозяина ботнета.

Вторым широко используемым методом заражения ботами является drive-by-загрузка. При посещении пользователем зараженной веб-страницы на его компьютер через различные «дыры» в приложениях – прежде всего в популярных браузерах – загружается вредоносный код. Для эксплуатации слабых мест используются специальные программы – эксплойты. Они позволяют не только незаметно загрузить, но и незаметно запустить вирус или бот. Такой вид распространения вредоносного ПО наиболее опасен, ведь, если взломан популярный ресурс, заразятся десятки тысяч пользователей!

Бот можно наделить функцией самораспространения по компьютерным сетям. Например, он может распространяться путем заражения всех доступных исполняемых файлов или путем поиска и заражения уязвимых компьютеров сети.

Зараженные компьютеры ничего не подозревающих пользователей создатель ботнета может контролировать с помощью командного центра ботнета, связываясь с ботами через IRC-канал, веб-соединение или с помощью любых других доступных средств. Достаточно объединить в сеть несколько десятков машин, чтобы ботнет начал приносить своему хозяину доход. Причем этот доход находится в линейной зависимости от устойчивости зомби-сети и темпов ее роста.

Рекламные компании, работающие онлайн по схеме PPC (Pay-per-Click), платят деньги за уникальные клики по ссылкам на размещенных в Интернете объявлениях. Для владельцев ботнета обман таких компаний является прибыльным занятием. Для примера можно взять известную сеть Google AdSense. Входящие в нее рекламодатели платят Google за клики по размещенным объявлениям в надежде, что заглянувший «на огонек» пользователь что-нибудь у них купит.

Google в свою очередь размещает контекстную рекламу на различных сайтах, участвующих в программе AdSense, платя владельцу сайта процент с каждого клика. Увы, не все владельцы сайтов честные. Имея зомби-сеть, хакер может генерировать тысячи уникальных кликов в день – по одному с каждой машины, чтобы не вызывать особых подозрений у Google. Таким образом, деньги, потраченные на рекламную компанию, перетекут в карман к хакеру. К сожалению, не было еще ни одного случая, когда за подобные акции кого-либо привлекали к ответственности. По данным компании Click Forensics, в 2008 году порядка 16–17% всех переходов по рекламным ссылкам были поддельными, из них минимум треть генерировалась ботнетами. Выполнив несложные вычисления, можно понять, что в прошлом году владельцы ботнетов «накликали» 33 000 000 долларов. Неплохой доход от щелчков мышью!

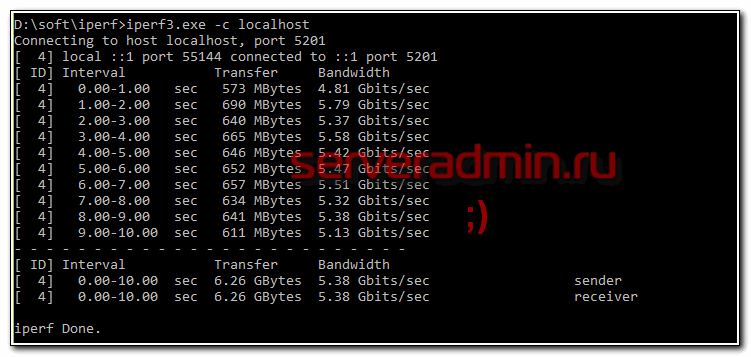

Программы для ddos атак

Я решил сделать раздел с описанием программ для ддос вот с какой целью. Если вам это интересно, то наверняка вы будете искать в интернете подобные программы, как это делал я в свое время. Сразу предупреждаю, что сами эти программы и сайты, которые их распространяют, набиты вирусами и прочими вредоносами. Будьте очень внимательны и осторожны при поиске программ.

Подобные программы рекомендуется использовать, чтобы проверить, как ваш сайт будет работать под их натиском. Если вам будут организовывать ddos, то возможно начнут именно с таких простых средств. Так что имеет смысл после настройки защиты посмотреть, а как она реально работает.

Ddos программы делятся на 3 типа:

- Программы для проведения syn и udp флуда.

- Программные комплексы для создания своего ботнета.

- Stresser сервисы.

Программы для проведения syn и udp флуда

Из первых наиболее популярны:

- Server Flooder. Простая программа, которая может долбить запросами конкретный ip адрес и порт. Защита от такой программы очень простая — баним ip адрес при большом количестве запросов от него. Где скачать нормальный Server Flooder не знаю. В большинстве мест вместо него в архивах будут вирусы, так что аккуратнее.

- Loic. Программа старая. Умеет спамить http запросами, а так же флудить tcp и udp пакетами. Скачать loic можно на sourceforge.

- MummyDDOS. Такой же tcp флудер, как и первые два.

Программные комплексы для создания своего ботнета

В публичный доступ попадают какие-то старые поделки, которые потеряли актуальность из-за того, что их детектят все современные антивирусы. Использовать их можно только в каких-то академических целях на подконтрольных вам машинах. Реально собрать свой ботнет для проведения мощных ddos атак с помощью публичных бесплатных программ невозможно.

К таким ботнетам относятся Zemra Botnet, Dirt Jumper, Solar и т.д. Все это есть в свободном доступе. Можете для общего развития установить и посмотреть, как все это работает.

Stresser панели

Современные, удобные, функциональные инструменты для проведения ddos атак. К сожалению 🙁 Stresser — это некий сервис с web панелью, личным кабинетом. Вы оплачиваете услугу по доступу к ddos панели и можете использовать ее некоторое оплаченное время. Стоимость для простых атак невысокая. Буквально за 3-5 долларов в день вы можете два-три раза устраивать сайту достаточно мощный ддос на 3-5 минут каждый день. Иногда этого времени достаточно, чтобы хостер снял сайт с обслуживания.

В бэкенде у таких панелей обычный ботнет. Есть панели с тестовым доступом для проведения мощной ддос атаки полностью бесплатно. Да, она будет кратковременная, но все равно может навредить ресурсу. Работают такие панели вполне легально, предоставляя свой доступ якобы для тестирования надежности ресурсов. А то, что их используют для ddos атак, это уже их не касается.

Общие черты

- В настоящее время в большинстве ботнетов используются распределенные атаки типа «отказ в обслуживании», при которых несколько систем отправляют как можно больше запросов на один компьютер или службу Интернета, перегружая их и не позволяя обслуживать законные запросы. Примером может служить атака на сервер жертвы. Сервер жертвы бомбардируется запросами ботов, которые пытаются подключиться к серверу, что приводит к его перегрузке.

- Шпионское ПО — это программное обеспечение, которое отправляет своим создателям информацию о действиях пользователя — обычно пароли, номера кредитных карт и другую информацию, которая может быть продана на черном рынке. Взломанные машины, расположенные в корпоративной сети, могут быть более полезными для ботоведов, поскольку они часто могут получить доступ к конфиденциальной корпоративной информации. Несколько целевых атак на крупные корпорации с целью кражи конфиденциальной информации, например ботнет Aurora.

- Спам в электронной почте — это сообщения электронной почты, замаскированные под сообщения от людей, но являющиеся либо рекламными, либо раздражающими, либо вредоносными.

- Мошенничество с кликами происходит, когда компьютер пользователя посещает веб-сайты без ведома пользователя, чтобы создать ложный веб-трафик для личной или коммерческой выгоды.

- Согласно CHEQ, Ad Fraud 2019, Экономическая цена злоумышленников в Интернете, рекламное мошенничество часто является следствием злонамеренных действий ботов. В число коммерческих целей ботов входят влиятельные лица, использующие их для повышения своей предполагаемой популярности, и онлайн-издатели, использующие ботов для увеличения количества кликов, получаемых рекламой, что позволяет сайтам получать больше комиссионных от рекламодателей.

- Майнинг биткойнов использовался в некоторых из последних ботнетов, которые включают добычу биткойнов в качестве функции для получения прибыли для оператора ботнета.

- Самораспространяющаяся функция поиска предварительно сконфигурированных команд управления (ЧПУ), выдаваемых инструкций, содержит целевые устройства или сеть, для нацеливания на большее заражение, также обнаружена в нескольких ботнетах. Некоторые бот-сети используют эту функцию для автоматизации своих заражений.

Крупнейшие атаки ботнетов

Наиболее заметной из всех видов деятельности ботнета являются DoS- и DDoS-атаки. Самые крупные из них:

- 21 октября 2016 года была совершена атака на DNS-провайдера Dyn. В результате атаки пострадали такие крупные компании как BBC, Fox News, GitHub, PayPal, Reddit и Visa;

- В сентябре 2016 года произошла атака на хостинг-провайдера OVH. Это была крупнейшая известная на сегодняшний момент DDoS-атака. В ней были задействованы 150 000 IoT-устройств, в числе которых камеры и видеорегистраторы;

- В 2016 году в новогоднюю ночь сайт BBC был недоступен несколько часов в результате мощной DDoS-атаки. Ответственность за случившееся взяла на себя группировка хакеров под названием «New World Hacking»;

- 14-15 июня 2014 года была приостановлена работа PopVote, китайской интернет-платформы для проведения опросов среди населения. Злоумышленникам удалось попасть на сайт голосования, поэтому работу сайта пришлось экстренно приостановить;

- 14 июня 2016 года от DDoS-атаки пострадало китайское игорное заведение. Атака длилась в течение четырёх часов. Примечательно, что злоумышленники использовали девять различных типов пакетов. На данный момент доля таких атак составляет меньше одного процента от общего количества DDoS-атак.

Jaku Botnet: жертв

По мнению исследователей Botnet является главным образом после международных НПО, инженерных компаний, научных учреждений и государственных служащих.

Это то, что исследователи говорят:

JAKU targets its victims – 19,000 is a conservative estimate of the number of victims at any one time – primarily via ‘poisoned’ BitTorrent file shares. The victims are spread all over the globe, but a significant number of victims are in South Korea and Japan. Forcepoint Security Labs has determined that the botnet Command and Control (C2) servers identified are also located in the APAC region, including Singapore, Malaysia and Thailand.

Масштабы

По оценке создателя протокола TCP/IP Винта Серфа, около четверти из 600 млн компьютеров, подключённых к Интернету, могут находиться в ботнетах. Специалисты SecureWorks, изучив внутренние статистические сведения ботнета, основанного на трояне SpamThru, обнаружили, что около половины заражённых компьютеров работают под управлением операционной системы Windows XP с установленным Service Pack 2.

По данным специалиста по безопасности компании McAfee Майкла Де Чезаре (англ. Michael DeCesare), только в США в составе ботнетов порядка 5 млн заражённых компьютеров, что составляет около 10 % национального компьютерного парка.

Страны с самым большим количеством зараженных компьютеров:

| № | Страна | Количество заражённых компьютеров |

|---|---|---|

| 1 | Индия | 2 017 847 |

| 2 | Китай | 1 697 954 |

| 3 | Египет | 1 404 250 |

| 4 | Иран | 749 570 |

| 5 | Вьетнам | 686 920 |

| 6 | Бразилия | 580 168 |

| 7 | Турция | 530 796 |

| 8 | Россия | 516 295 |

| 9 | Таиланд | 494 069 |

| 10 | Мексика | 470 213 |