Статьи по теме: «информационная безопасность»

Содержание:

- HTTP-флуд

- Атаки на уровне протокола

- Как происходит DDoS-атака?

- SYN-флуд

- Каковы распространенные типы DDoS-атак?

- Программы для ddos атак

- Защищаться становится сложнее

- Защита сайта от ддос своими силами

- Защита от DDoS-атак

- Что такое современная ddos атака

- Уровни модели OSI

- Предотвращение и защита от DDoS-атак

- Категории DDoS-атак и их опасность

- UDP-флуд

- Заключение

- Онлайн курс по Linux

HTTP-флуд

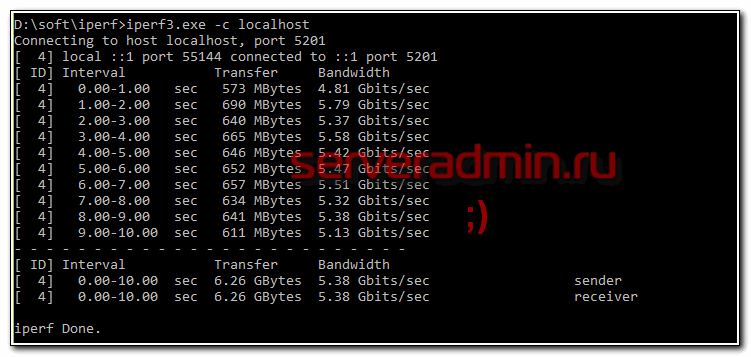

Нужно подсчитать количество процессов Web — сервера (например Apache) и количество конектов на 80-ый порт. Значения, в несколько раз превышающие среднестатистические, дают основания задуматься.

-

Количество процессов

ps aux | grep apache | wc -l

-

Количество конектов на 80 порту

netstat -na | grep ":80\ " | wc -l

-

Просмотреть список IP- адресов, с которых идут запросы на подключение:

netstat -na | grep ":80\ " | sort | uniq -c | sort -nr

-

Примеры использования утилиты tshark: Tshark для мониторинга запросов http

- apachetop — отображает полученную от запущенной копии Apache информацию в режиме реального времени

Скрипт для разбора лог-файла Apache

Скрипт выводит топ-список ip адресов для конкретного домена, в запускаемый скрипт нужно передать параметр — имя домена, например

# .top_ips.sh YourDomen.ua

- top_ips.sh

-

#!/bin/bash # Скрипт выводит топ-список ip адресов для конкретного домена # в запускаемый скрипт нужно передать параметр - имя домена, например # ./top_ips.sh YourDomen.ua # Emails for notifications EMAILS=( "darkfire@dieg.info" ) # Доменное имя DM=$1 #DM='YourDomen.ua' # Директория для отчетов RPDir='/var/log/apache2' # Файл журнала LOGFILE="/var/log/apache2/$DM.access.log" if ! -f "$RPDir/$DM.txt" then touch "$RPDir/$DM.txt" fi if -f $LOGFILE then echo "Start log $DM..." awk '{ print $1}' $LOGFILE | sort | uniq -c | sort -nr >> $RPDir$DM.txt| echo "End log $RPDir/$DM.txt" fi

-

Защита от спуфинга

net.ipv4.conf.default.rp_filter = 1

-

Проверять TCP-соединение каждую минуту. Если на другой стороне — легальная машина, она сразу ответит. Дефолтовое значение — 2 часа.

net.ipv4.tcp_keepalive_time = 60

-

Повторить пробу через десять секунд

net.ipv4.tcp_keepalive_intvl = 10

-

Количество проверок перед закрытием соединения

net.ipv4.tcp_keepalive_probes = 5

Атаки на уровне протокола

Атаки на уровне протокола расходуют ресурсы сервера или оборудования. В этом случае задача киберпреступников — исключить возможность обрабатывать пакеты реальных пользователей, отправляя на сервер вредоносные пакеты.

SYN flood использует уязвимости в системе установления связи TCP, а именно: SYN-запросы, SYN-ACK и пакеты ACK. На сервер отправляется SYN-запрос, на который сервер отвечает сообщением SYN-ACK. Сервер в ответ ожидает пакет ACK от пользователя, но оборудование киберпреступника настроено таким образом, чтобы пакет ACK никогда не приходил. Большое количество таких запросов может вызвать сбой на сервере.

Атака фрагментированными пакетами (TearDrop) нацелена на максимально возможную пропускную способность протокола TCP/IP. Киберпреступники отправляют множество фрагментированных пакетов на сервер жертвы, но во время передачи происходит смещение пакетов, а при сборке пакетов — перекрытие. Такое перекрытие приводит к ошибке на сервере и аварийному завершению системы.

Smurf DDoS-атака основана на отправке запросов большому количеству устройств сети, используя IP-адрес жертвы. Киберпреступники, используя широковещательные сетевые рассылки, отправляют поддельный запрос с адресом жертвы на разные устройства. Получив такой запрос, эти устройства отвечают, создавая усиленный трафик в адрес устройства жертвы.

Как происходит DDoS-атака?

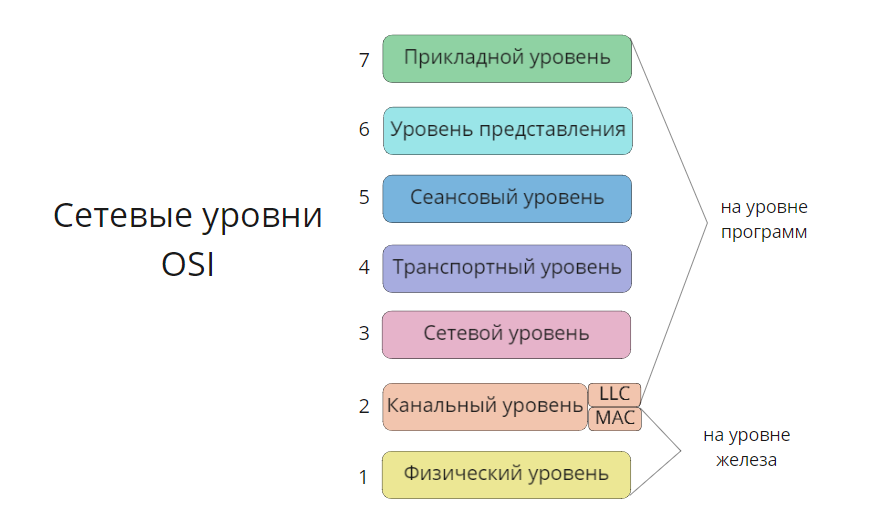

Современный Интернет работает по семиуровневой сетевой модели OSI. Модель определяет уровни взаимодействия систем, каждый уровень отвечает за определённые функции.

DDoS-атака может произойти на любом из семи уровней, но чаще всего это:

Стоит отметить, что DDoS-атаки разнообразны. Разработчики ПО улучшают методы защиты, выпуская обновления, но злоумышленники каждый год придумывают новый способ, чтобы привести систему к отказу.

Хорошо организованная атака состоит из множества запросов к серверу из разных точек мира. Но откуда у злоумышленников такие ресурсы?

К 2020 году самым опасным видом атаки считается атака с помощью ботнета.

Ботнет — объединённая сеть устройств, на которой установлено автономное программное обеспечение. Злоумышленники под видом программ, писем, файлов и иного контента распространяют вредоносное ПО, которое скрыто устанавливается на устройство жертвы и может быть запущено в любой момент. Вмешательство происходит незаметно: пользователи не подозревают о наличии вредоносного ПО.

Таким образом, любое устройство, которое имеет доступ к сети Интернет (мобильный телефон или стиральная машинка с WI-FI), может стать участником DDoS-атаки.

При атаке на сервер невозможно определить её инициатора: запросы идут со всего мира, с разных устройств. Злоумышленник, как правило, остаётся безнаказанным.

SYN-флуд

Один из распространенных способов не только забить канал связи, но и ввести сетевой стек операционной системы в такое состояние, когда он уже не сможет принимать новые запросы на подключение. Основан на попытке инициализации большого числа одновременных TCP-соединений через посылку SYN-пакета с несуществующим обратным адресом. После нескольких попыток отослать ответный ACK-пакет на недоступный адрес большинство операционок ставят неустановленное соединение в очередь. И только после n-ой попытки закрывают соединение. Так как поток ACK-пакетов очень велик, вскоре очередь оказывается заполненной, и ядро дает отказ на попытки открыть новое соединение. Наиболее умные DoS-боты еще и анализируют систему перед началом атаки, чтобы слать запросы только на открытые жизненно важные порты. Идентифицировать такую атаку просто: достаточно попробовать подключиться к одному из сервисов. Оборонительные мероприятия обычно включают в себя:

Увеличение очереди «полуоткрытых» TCP-соединений:

# sysctl -w net.ipv4.tcp_max_syn_backlog=1024

Уменьшение времени удержания «полуоткрытых» соединений:

# sysctl -w net.ipv4.tcp_synack_retries=1

Включение механизма TCP syncookies:

# sysctl -w net.ipv4.tcp_syncookies=1

Каковы распространенные типы DDoS-атак?

Различные типы DDoS-атак нацелены на различные компоненты сетевого подключения. Чтобы понять, как работают различные DDoS-атаки, необходимо знать, как осуществляется сетевое подключение. Сетевое подключение к интернету состоит из множества различных компонентов или “слоев”. Как и строительство дома с нуля, каждый шаг в модели имеет свое назначение. Модель OSI является концептуальной основой, используемой для описания сетевого подключения в 7 различных уровнях. В то время как почти все DDoS-атаки включают в себя целевое устройство или сеть с трафиком, атаки можно разделить на три категории. Злоумышленник может использовать один или несколько различных типов атаки или циклические атаки, основанные на мерах противодействия, принимаемых целью.

Атаки на уровне приложений

Цель атаки:

Иногда упоминается как уровень 7 DDoS-атак (в отношении 7-го уровня модели OSI), цель этих атак состоит в том, чтобы исчерпать ресурсы цели. Атаки нацелены на уровень, на котором веб-страницы создаются на сервере и доставляются в ответ на HTTP-запросы. Один HTTP-запрос дешев для выполнения на стороне клиента, и может быть дорогим для целевого сервера, чтобы ответить, поскольку сервер часто должен загрузить несколько файлов и выполнить запросы базы данных для создания веб-страницы. Атаки уровня 7 трудно защитить, поскольку трафик нелегко распознать как вредоносный.

Поток HTTP

Эта атака похожа на нажатие обновить в веб-браузере снова и снова на многих разных компьютерах одновременно – большое количество запросов HTTP наводняет сервер, что приводит к отказу в обслуживании. Этот тип атаки варьируется от простого к сложному. Более простые реализации могут обращаться к одному URL-адресу с одинаковым диапазоном атакующих IP-адресов, источников ссылок и агентов пользователей. Сложные версии могут использовать большое количество атакующих IP-адресов и целевых случайных URL-адресов с помощью случайных источников ссылок и агентов пользователей.

Атаки по протоколу

Цель атаки:

Атаки по протоколу, также известные как атаки с исчерпанием состояния, вызывают нарушение работы службы, потребляя всю доступную емкость таблицы состояний серверов веб-приложений или промежуточных ресурсов, таких как брандмауэры и подсистемы балансировки нагрузки. Атаки протокола используют слабые места в уровне 3 и уровне 4 стека протокола, чтобы сделать цель недоступной.

SYN Flood

Поток SYN аналогичен работнику на складе, получающему запросы от передней части магазина. Работник получает запрос, идет и получает пакет, и ждет подтверждения, прежде чем вынести пакет в магазин. Затем работник получает еще много запросов пакетов без подтверждения до тех пор, пока они не сможет нести больше пакетов, перегружается, и запросы начинают идти без ответа. Эта атака использует квитирование TCP, отправляя цели большое количество пакетов SYN «запрос начального соединения» TCP с поддельными IP-адресами источника. Целевой компьютер отвечает на каждый запрос на подключение, а затем ожидает последнего шага в квитировании, которое никогда не происходит, исчерпывая ресурсы целевого объекта в процессе.

Объемные атаки

Цель атаки:

Эта категория атак пытается создать перегрузку, потребляя всю доступную пропускную способность между целью и интернетом. Большие объемы данных отправляются цели с помощью усиления или другого средства создания массового трафика, например, запросов от ботнета.

Усиление DNS

Усиление DNS — это, как если бы кто-то позвонил в ресторан и сказал: «Мне все, пожалуйста, перезвоните мне и продиктуйте мне весь мой заказ», где номер телефона обратного вызова, который он дает, является номером цели. С очень небольшим усилием, выполняется длинный ответ.

Отправив запрос на открытый DNS-сервер с поддельным IP-адресом (реальным IP-адресом цели), целевой IP-адрес получает ответ от сервера. Злоумышленник структурирует запрос таким образом, что DNS-сервер отвечает цели с большим объемом данных. В результате целевой объект получает усиление исходного запроса злоумышленника.

Программы для ddos атак

Я решил сделать раздел с описанием программ для ддос вот с какой целью. Если вам это интересно, то наверняка вы будете искать в интернете подобные программы, как это делал я в свое время. Сразу предупреждаю, что сами эти программы и сайты, которые их распространяют, набиты вирусами и прочими вредоносами. Будьте очень внимательны и осторожны при поиске программ.

Подобные программы рекомендуется использовать, чтобы проверить, как ваш сайт будет работать под их натиском. Если вам будут организовывать ddos, то возможно начнут именно с таких простых средств. Так что имеет смысл после настройки защиты посмотреть, а как она реально работает.

Ddos программы делятся на 3 типа:

- Программы для проведения syn и udp флуда.

- Программные комплексы для создания своего ботнета.

- Stresser сервисы.

Программы для проведения syn и udp флуда

Из первых наиболее популярны:

- Server Flooder. Простая программа, которая может долбить запросами конкретный ip адрес и порт. Защита от такой программы очень простая — баним ip адрес при большом количестве запросов от него. Где скачать нормальный Server Flooder не знаю. В большинстве мест вместо него в архивах будут вирусы, так что аккуратнее.

- Loic. Программа старая. Умеет спамить http запросами, а так же флудить tcp и udp пакетами. Скачать loic можно на sourceforge.

- MummyDDOS. Такой же tcp флудер, как и первые два.

Программные комплексы для создания своего ботнета

В публичный доступ попадают какие-то старые поделки, которые потеряли актуальность из-за того, что их детектят все современные антивирусы. Использовать их можно только в каких-то академических целях на подконтрольных вам машинах. Реально собрать свой ботнет для проведения мощных ddos атак с помощью публичных бесплатных программ невозможно.

К таким ботнетам относятся Zemra Botnet, Dirt Jumper, Solar и т.д. Все это есть в свободном доступе. Можете для общего развития установить и посмотреть, как все это работает.

Stresser панели

Современные, удобные, функциональные инструменты для проведения ddos атак. К сожалению 🙁 Stresser — это некий сервис с web панелью, личным кабинетом. Вы оплачиваете услугу по доступу к ddos панели и можете использовать ее некоторое оплаченное время. Стоимость для простых атак невысокая. Буквально за 3-5 долларов в день вы можете два-три раза устраивать сайту достаточно мощный ддос на 3-5 минут каждый день. Иногда этого времени достаточно, чтобы хостер снял сайт с обслуживания.

В бэкенде у таких панелей обычный ботнет. Есть панели с тестовым доступом для проведения мощной ддос атаки полностью бесплатно. Да, она будет кратковременная, но все равно может навредить ресурсу. Работают такие панели вполне легально, предоставляя свой доступ якобы для тестирования надежности ресурсов. А то, что их используют для ddos атак, это уже их не касается.

Защищаться становится сложнее

В первом полугодии средняя продолжительность атак снизилась на 51% по сравнению с первым полугодием 2019 года. Более короткие атаки требуют меньше ресурсов киберпреступников и осложняют реагирование на такие инциденты со стороны специалистов по кибербезопасности.

Одновременно с этим количество многовекторных (15+ векторов) атак увеличилось на 2851% по сравнению с 2017 годом. Еще три года назад такие атаки считались статистическими выбросами в общем количестве инцидентов.

DDoS-атаки стали более короткими и сложными. В результате у специалистов по ИБ остается меньше времени и ресурсов на их отражение. Это доказывает необходимость уже сейчас начать применять передовые и автоматизированные технологии защиты от DDoS-атак.

Например, NETSCOUT — наш партнер и поставщик решений для защиты от DDoS-атак Arbor Networks, предоставляет обновляемую аналитику угроз о DDoS-атаках со всего мира. Благодаря автоматической доставке обновлений и подстройке защиты нашим центром SOC мы можем оперативно отражать новые угрозы со стороны ботнетов и вредоносных программ.

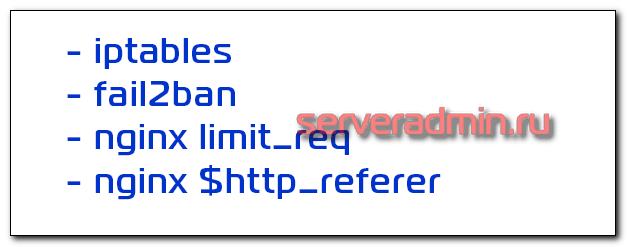

Защита сайта от ддос своими силами

Давайте теперь рассмотрим, что мы сможем сделать сами, чтобы защитить свой сайт от распределенной атаки. Сразу скажу, что не очень много. Я немного разбирал эту тему в отдельной статье по защите web сервера от ddos. Там описано несколько простых и эффективных действий, которые позволят вам защититься от простенькой атаки, которую будет выполнять какой-то любитель или школьник из небольшого количества мест.

Если атака будет распределенная и масштабная, то своими силами вы ничего не сможете сделать. Вас просто будет отключать хостер, если вы используете обычный VPS или выделенный срервер, без защиты от ддоса. Я сам с этим несколько раз сталкивался. Что бы ты не делал, ничего не помогает. Как только трафика приходит слишком много, вас отключают, даже если сервер еще вполне себе тянет нагрузку. Необходимо обращаться в специализированные сервисы, переправлять весь трафик туда и проксировать его к себе уже очищенным.

Защита от DDoS-атак

Несмотря на то что разработчики ПО устраняют проблемы с безопасностью и регулярно выпускают обновления, злоумышленники постоянно совершенствуют возможности DDoS — придумывают новые способы привести системы к отказу.

Чтобы защитить свой проект от атак DDoS на низком уровне, стоит увеличить ёмкость канала или делать профилактику и глубокий анализ сетевой инфраструктуры. Чтобы защититься от высокоуровневых атак, рекомендуется регулярно анализировать TCP-клиентов и TCP-пакеты на сервере, а также использовать постоянный мониторинг состояния системы в целом и программного обеспечения в частности.

Компания REG.RU предлагает виртуальный хостинг и VPS с бесплатной защитой от низкоуровневых DDoS-атак — DDoS-GUARD. Высокоуровневые атаки сложны в реализации и требуют много ресурсов, поэтому на VPS или виртуальном хостинге REG.RU вы вряд ли с ними столкнётесь.

Помогла ли вам статья?

5

раз уже помогла

Что такое современная ddos атака

DDoS расшифровывается как Distributed Denial of Service — атака на информационную систему с целью довести ее до такого состояния, когда она не сможет обслуживать запросы клиентов, для которых она работает. Ддос атака может проводиться как на отдельный сайт, так и на сервер или сеть, обслуживающую масштабную информационную систему (например, ЦОД).

В чем же сущность ddos атаки? По своей сути это распределенная DoS (Denial of Service) атака. Отличие DoS от DDoS как раз в том, что DoS это просто одиночная атака, а DDoS это масштабная атака, состоящая из множества дос атак, выполняемых из разных мест.

Виды ддос атак

Для проведения ддос атак чаще всего используют ботнет. От размера ботнета зависит мощность атаки. Из определения понятно, что ddos — это когда много запросов направляют на какую-нибудь цель. А вот цели и типы запросов могут быть принципиально разные. Рассмотрю основные варианты ddos атак, которые встречаются в современном интернете. Их можно разделить на 2 основных типа:

- Атака на уровне L7, то есть на седьмом уровне модели OSI. Нагрузка на приложение. Обычно это HTTP Flood, но не обзательно. Атака может быть и на открытую в мир MySQL или другую базу, почтовый сервер или даже SSH. Данная атака направлена на то, чтобы как можно меньшим трафиком напрягать наиболее тяжелое и уязвимое место сервиса. Обычно вредоносные запросы маскируются под легитимные, что осложняет отражение.

- Уровень L3 L4, то есть сетевой и транспортный уровни модели OSI. Чаще всего это SYN или UDP flood. С помощью ддос атак этого типа стараются загрузить все каналы связи, чтобы таким образом помешать работе сервиса. Как правило, вредоносный трафик легко отличим от легитимного, но его так много, что фильтрация просто не справляется. Все входящие каналы забиваются флудом.

Рассмотрим подробнее конкретные цели для описанных выше атак. Начнем с L7 атак. В качестве цели могут использоваться следующие объекты:

- Какая-то тяжелая страница на сайте. Атакующий простым просмотром сайта с помощью DevTools определяет наиболее тяжелые страницы. Чаще всего это поиск, большие каталоги товаров или заполняемые формы. Определив узкое место, туда направляется шквал запросов, чтобы положить сайт. Для эффективности, можно нагружать сразу все, что показалось тяжелым. С таким подходом можно и десятью запросами в секунду уронить неподготовленный сайт.

- Загрузка файлов с сайта. Если вы размещаете более ли менее крупные файлы непосредственно на веб сервере, то через них его будет очень легко положить, если не настроить ограничения на скачивание. Обычными параллельными загрузками можно так нагрузить сервер, что сайт перестанет отвечать.

- Атака на публичный API. Сейчас это очень популярный инструмент из-за его простоты и легкости использования. Защищать его сложно, поэтому он часто может быть целью ddos атак.

- Любые другие приложения, которые доступны из инетрнета. Часто это почтовые программы, ssh сервер, серверы баз данных. Все эти службы можно нагрузить, если они смотрят напрямую в интернет.

С уровня L3, L4 обычно делают следующие ддос атаки:

- UDP-flood. Это вообще классика. С подобными атаками сталкивались практчески все, кто держит открытыми dns и ntp сервисы. В них постоянно находят уязвимости, позволяющие использовать эти службы для ddos атак на сервера. Злоумышленники сканируют интернет, находят неправильно настроенные или уязвимые сервера, отправляют туда запросы, подделывая адрес источника. В ответ эти серверы шлют несколько запросов по поддельным адресам. Таким способом злоумышленники в несколько раз усиливают свои атаки.

- SYN-flood. Тоже старый вид атак типа отказ от обслуживания. Злоумышленник отправляет большое количество SYN запросов на установку соединения. В общем случае, с помощью syn запросов забивают всю очередь на подключения. В итоге легитимные трафик перестает ходить, сервис не отвечает клиентам.

На основе описания основных типов ddos атак рассмотрим простые и очевидные способы противодействия.

Уровни модели OSI

Современный интернет работает посредством OSI — сетевой инфраструктуры на основе протоколов OSI/ISO. Эта инфраструктура позволяет устройствам в сети взаимодействовать друг с другом. Взаимодействие происходит на разных уровнях, каждый из которых работает по правилам протоколов. Всего выделяют семь уровней взаимодействия: физический, канальный, сетевой, транспортный, сеансовый, представления и прикладной. Разберёмся, что они из себя представляют.

Уровни сети

Сетевые уровни OSI

-

1.

Физический: самый низкий уровень, на котором передаются потоки данных. Работает благодаря протоколам Ethernet, Bluetooth, Wi-Fi, IRDA.

-

2.

Канальный: связывает сети на уровне каналов и работает через коммутаторы и концентраторы. Имеет два подуровня: LLC (Logical Link Control) — управление логическим каналом и MAC (Media Access Control) — управление доступом к среде передачи. На канальном уровне задействованы такие протоколы, как протокол связи двух устройств PPP (Point-to-Point), стандарта передачи данных FDDI (Fiber Distributed Data Interface), протокол обнаружения соединений между устройствами CDP (Cisco Discovery Protocol).

-

3.

Сетевой: выбирает и задаёт путь, по которому будут передаваться данные из «А в Б». Чаще всего эту функцию выполняют маршрутизаторы. Работает по протоколу IP (Internet Protocol).

-

4.

Транспортный: гарантирует надёжную передачу данных на пути из «А в Б». Основные протоколы модели OSI этого уровня: UDP, который не устанавливает соединение при передаче данных (например, видео, музыки, простых файлов), и TCP, который всегда устанавливает соединение (например, при передаче архивов, программ и паролей).

-

5.

Сеансовый: обеспечивает устойчивую связь между устройствами на время сеанса. Например, в качестве сеанса может выступить видеоконференция. Этот уровень функционирует за счёт таких протоколов, как SMPP, который используется при USSD-запросах, отправке SMS, и PAP, который отправляет пароль и имя пользователя без шифрования.

-

6.

Представления: отвечает за преобразование данных в нужный формат. Например, модифицирует изображение формата JPEG в биты (ноли и единицы) для быстрой передачи и возвращает в JPEG по достижении адресата. Уровень работает на основании следующих протоколов и кодировок: PNG, JPEG, GIF, TIFF, MPEG, ASCII и других.

-

7.

Прикладной: самый высокий уровень, на котором организуется связь приложений с сетью. Например, на этом уровне происходит просмотр страниц с помощью протокола HTTP, передача и получение почты с помощью POP3 и SMTP и др.

DDoS-атака может обрушиться на каждый из семи уровней, но чаще всего их инициируют на сетевом и транспортном уровне — низкоуровневые атаки, а также на сеансовом и прикладном — высокоуровневые атаки. Рассмотрим, что из себя представляют типы атак на прикладном уровне модели OSI и других обозначенных уровнях.

Предотвращение и защита от DDoS-атак

Согласно данным Corero Network Security, более ⅔ всех компаний в мире ежемесячно подвергаются атакам «отказа в доступе». Причём их число доходит до 10 миллионов в год и имеет постоянную тенденцию к росту.

Владельцам сайтов, не предусмотревших защиту сервера от DDoS-атак, могут не только понести огромные убытками, но и снижением доверия клиентов, а также конкурентоспособности на рынке.

Самый эффективный способ защиты от DDoS-атак — фильтры, устанавливаемые провайдером на интернет-каналы с большой пропускной способностью. Они проводят последовательный анализ всего трафика и выявляют подозрительную сетевую активность или ошибки. Фильтры могут устанавливаться, как на уровне маршрутизаторов, так и с помощью специальных аппаратных устройств.

Способы защиты

- Еще на этапе написания программного обеспечения необходимо задуматься о безопасности сайта. Тщательно проверяйте ПО на наличие ошибок и уязвимостей.

- Регулярно обновляйте ПО, а также предусмотрите возможность вернуться к старой версии при возникновении проблем.

- Следите за ограничением доступа. Службы, связанные с администрированием, должны полностью закрываться от стороннего доступа. Защищайте администраторский аккаунт сложными паролями и почаще их меняйте. Своевременно удаляйте аккаунты сотрудников, которые уволились.

- Доступ к интерфейсу администратора должен проводиться исключительно из внутренней сети или посредством VPN.

- Сканируйте систему на наличие уязвимостей. Наиболее опасные варианты уязвимостей регулярно публикует авторитетный рейтинг OWASP Top 10.

- Применяйте брандмауэр для приложений — WAF (Web Application Firewall). Он просматривает переданный трафик и следит за легитимностью запросов.

- Используйте CDN (Content Delivery Network). Это сеть по доставке контента, функционирующая с помощью распределенной сети. Трафик сортируется по нескольким серверам, что снижает задержку при доступе посетителей.

- Контролируйте входящий трафик с помощью списков контроля доступа (ACL), где будут указан список лиц, имеющих доступ к объекту (программе, процессу или файлу), а также их роли.

- Можно блокировать трафик, которых исходит от атакующих устройств. Делается это двумя методами: применение межсетевых экранов или списков ACL. В первом случае блокируется конкретный поток, но при этом экраны не могут отделить «положительный» трафик от «отрицательного». А во втором — фильтруются второстепенные протоколы. Поэтому он не принесет пользы, если хакер применяет первостепенные запросы.

- Чтобы защититься от DNS-спуфинга, нужно периодически очищать кеш DNS.

- Использовать защиту от спам-ботов — капча (captcha), «человечные» временные рамки на заполнение форм, reCaptcha (галочка «Я не робот») и т. д.

- Обратная атака. Весь вредоносный трафик перенаправляется на злоумышленника. Он поможет не только отразить нападение, но и разрушить сервер атакующего.

- Размещение ресурсов на нескольких независимых серверах. При выходе одного сервера из строя, оставшиеся обеспечат работоспособность.

- Использование проверенных аппаратных средств защиты от DDoS-атак. Например, Impletec iCore или DefensePro.

- Выбирать хостинг-провайдера, сотрудничающего с надёжным поставщиком услуг кибербезопасности. Среди критериев надёжности специалисты выделяют: наличие гарантий качества, обеспечение защиты от максимально полного спектра угроз, круглосуточная техподдержка, транспарентность (доступ клиента к статистике и аналитике), а также отсутствие тарификации вредоносного трафика.

Категории DDoS-атак и их опасность

От того, какую часть сети злоумышленники планируют атаковать, зависит сложность и тип DDoS-атаки. Сетевые подключения состоят из различных уровней (согласно сетевой модели OSI), DDoS-атака может быть направлена на любой из них:

L7 (уровень приложения) обеспечивает взаимодействие пользовательских приложений с сетью. Например, просмотр страниц с помощью протокола HTTP.

L6 (уровень представления) обеспечивает преобразование протоколов и кодирование/декодирование данных. Этот уровень работает на основе протоколов сжатия и кодирования данных (ASCII, EBCDIC).

L5 (сеансовый уровень) обеспечивает поддержку сеанса связи, позволяя приложениям взаимодействовать между собой длительное время. Основные протоколы этого уровня — SMPP и PAP.

L4 (транспортный уровень) обеспечивает надежную передачу данных от отправителя к получателю. Основные протоколы этого уровня — UDP и TCP.

L3 (сетевой уровень) отвечает за трансляцию логических адресов и имён, коммутацию и маршрутизацию. Работает по протоколу IP (Internet Protocol).

L2 (канальный уровень) обеспечивает взаимодействие сетей на физическом уровне. Работает через коммутаторы и концентраторы.

L1 (физический уровень) определяет метод передачи данных, представленных в двоичном виде, от одного устройства к другому. Работает благодаря протоколам Ethernet, Bluetooth, Wi-Fi, IRDA.

Киберпреступники могут атаковать любой из семи уровней, но наиболее часто подвергаются атакам L3 и L4 (низкоуровневые атаки), а также L5 и L7 (высокоуровневые атаки).

DDoS-атаки могут иметь смешанный характер, однако можно выделить три категории:

- атаки на уровне приложений;

- атаки на уровне протокола;

- объемные атаки.

Разберем каждую категорию с примерами атак.

UDP-флуд

Метод захламления полосы пропускания. Основан на бесконечной посылке UDP-пакетов на порты различных UDP-сервисов. Легко устраняется за счет отрезания таких сервисов от внешнего мира и установки лимита на количество соединений в единицу времени.

#Ставим ограничение на 5 соединений на 80 порт. iptables -A INPUT -p tcp --syn --dport 80 -m connlimit --connlimit-above 5 -j REJECT # Разрешаем только одно одновременное соединение с одного айпи на smtp iptables -A FORWARD -p tcp --syn --dport smtp -m connlimit --connlimit-above 1 -j DROP #Ставим ограничение на 200 соединений на 1720 порт. iptables -A INPUT -p tcp --syn --dport 1720 -m connlimit --connlimit-above 200 -j REJECT

# udp 5060 $IPT -A INPUT -p udp --dport 5060 -m connlimit --connlimit-above 60 -j LOG --log-level info --log-prefix "REJECT 5060: " $IPT -A INPUT -p udp --dport 5060 -m connlimit --connlimit-above 60 -j REJECT # tcp 1720 $IPT -A INPUT -p tcp --syn --dport 1720 -m connlimit --connlimit-above 60 -j LOG --log-level info --log-prefix "REJECT 1720: " $IPT -A INPUT -p tcp --syn --dport 1720 -m connlimit --connlimit-above 60 -j REJECT

Заключение

На этом у меня все по теме ddos атак. Как обычно, хотелось написать больше и с примерами, но получилось и так длинная статья. Думаю, конкретные примеры по проведению ddos своими силами и противодействию им опишу отдельно.

Онлайн курс по Linux

Если у вас есть желание научиться строить и поддерживать высокодоступные и надежные системы, рекомендую познакомиться с онлайн-курсом «Специализация Administrator Linux» в OTUS. Курс для новичков из двух ступеней — Junior и Middle. Обучение длится 1 год, после чего успешные выпускники курса смогут пройти собеседования у партнеров.

Что даст вам этот курс:

- Знание архитектуры Linux.

- Освоение современных методов и инструментов анализа и обработки данных.

- Умение подбирать конфигурацию под необходимые задачи, управлять процессами и обеспечивать безопасность системы.

- Владение основными рабочими инструментами системного администратора.

- Понимание особенностей развертывания, настройки и обслуживания сетей, построенных на базе Linux.

- Способность быстро решать возникающие проблемы и обеспечивать стабильную и бесперебойную работу системы.

Смотрите подробнее программу по .