Ddos-атака

Содержание:

- Краткая информация

- Как происходит DDoS-атака?

- Можно ли уберечься

- Как сделать ддос атаку самому

- Предотвращение и защита от DDoS-атак

- Что делать, если вы стали жертвой DDoS-атаки

- Что называется DDoS-атакой

- Причины и последствия

- Атаки на уровне протокола

- Каковы распространенные типы DDoS-атак?

- Защита сайта от ддос своими силами

- А работает ли защита?

- Атаки на уровне приложений

Краткая информация

Бывают DoS и DDoS-атаки. К слову, термины используются преимущественно обычными пользователями, так как технари оперируют более конкретными понятиями, вроде UPD флуд, IP null, Slow Loris, DNS амплификация и прочее. Все эти слова описывают разные типы атак, но принцип работы всегда один.

DDoS-атака (Distributed Denial of Service attack) – это алгоритм действий, в результате которых сайт частично или полностью выходит из строя. За каждой атакой стоит хакер. Причем в одиночку реализовать задуманное ему не удастся: для достижения цели он использует ботнет.

При организации такой атаки на интернет-ресурс отправляется огромное количество ложных запросов. На их обработку сайт тратит массу времени и, в результате, рано или поздно становится недоступным рядовому пользователю. Запросы отправляются с разных компьютеров, сеть которых и называется ботнетом.

Хранится на компьютере троян до тех пор, пока не получит команду от своего хозяина. Количество зараженных компьютеров может исчисляться тысячами, находиться они могут по всему миру. Поэтому и затормозить работу, а затем и положить сайт способны довольно быстро (все зависит от его возможностей в обработке информации за единицу времени и параметров трафика).

Как происходит DDoS-атака?

Современный Интернет работает по семиуровневой сетевой модели OSI. Модель определяет уровни взаимодействия систем, каждый уровень отвечает за определённые функции.

DDoS-атака может произойти на любом из семи уровней, но чаще всего это:

Стоит отметить, что DDoS-атаки разнообразны. Разработчики ПО улучшают методы защиты, выпуская обновления, но злоумышленники каждый год придумывают новый способ, чтобы привести систему к отказу.

Хорошо организованная атака состоит из множества запросов к серверу из разных точек мира. Но откуда у злоумышленников такие ресурсы?

К 2020 году самым опасным видом атаки считается атака с помощью ботнета.

Ботнет — объединённая сеть устройств, на которой установлено автономное программное обеспечение. Злоумышленники под видом программ, писем, файлов и иного контента распространяют вредоносное ПО, которое скрыто устанавливается на устройство жертвы и может быть запущено в любой момент. Вмешательство происходит незаметно: пользователи не подозревают о наличии вредоносного ПО.

Таким образом, любое устройство, которое имеет доступ к сети Интернет (мобильный телефон или стиральная машинка с WI-FI), может стать участником DDoS-атаки.

При атаке на сервер невозможно определить её инициатора: запросы идут со всего мира, с разных устройств. Злоумышленник, как правило, остаётся безнаказанным.

Можно ли уберечься

Универсальной защиты от всех ДДоС-атак нет. Им могут подвергаться как популярные порталы, так и огромные коммерческие площадки. К слову, чтобы противостоять киберпреступникам, и Amazon, например, тратят миллиарды на киберзащиту и миллионы на призовые в конкурсах на поиск уязвимостей.

Как защититься небольшому ресурсу? Прежде всего, нужно правильно выбирать хостера. Как правило, услуга защиты предоставляется за отдельную плату. Если во время атаки ваш сайт работает медленнее, провайдер с обязанностями не справляется. Будьте готовы и к тому, что в случае атаки хостер может отключить Ваш сайт, чтобы последствия последней не коснулись других его пользователей.

В то же время владелец атакованного ресурса не пострадает, если у хостинг-провайдера предусмотрена собственная система очистки трафика или он подключен к сторонней. Худший сценарий – если во время атаки на 1 сайт клиента сайт хостера стал недоступен: значит, у него проблемы с защитой и его лучше сменить.

Однако в идеале, важно задуматься о собственной защите еще на этапе проектирования веб-сайта. Для этого нужно оптимизировать память, потребление ресурсов, соединение с базой данных и т

д. или обратиться за помощью к специалистам, которые умеют отсекать паразитный трафик, предотвращать попадание вирусов на сайт.

Ярким примером такой компании является . Они представляют целый комплекс работ по защите веб-ресурсов от вирусов. Попутно предоставляется возможность настройки мониторинга работоспособности сайта (чтоб не пользоваться сторонними ресурсами). Причем если падает работоспособность вашего хостинга, компания подключает режим FixedWebsite, чтобы обеспечить полную либо частичную доступность к ресурсу во время проведения восстановительных работ.

Обо всех проблемах и вирусах система также уведомляет, дополнительно дает ценные советы относительно того, как сделать сайт надежнее и быстрее. И на этом ее преимущества не заканчиваются. Обо всех читайте на их сайте.

Сделать ДДоС-атаку не так дорого. Конечно, все зависит от степени защиты и популярности сайта, но цены стартуют от $20 в день. Поэтому не думайте, что Вас это не коснется, просто защищайте свои ресурсы сразу!

А также подписывайтесь на группу Вконтакте и на блог Start-luck.ru.

Как сделать ддос атаку самому

Рассмотрим на примерах, как в принципе можно провести ddos атаку. «Чтобы поймать преступника, нужно думать как преступник». По понятным причинам, я расскажу только немного теории, без практических примеров, во избежание, так сказать. Хотя у меня и примеров то нет. Я сам никогда всерьез не занимался ddos атаками.

У Яндекса есть отличный инструмент для нагрузочного тестирования — Яндекс.Танк. Когда я с ним знакомился, решил нагрузить несколько первых попавшихся под руку сайтов. К моему удивлению, я положил все сайты, которые пробовал нагрузить 🙂 Сразу скажу, что это были небольшие блоги таких же любителей блоггинга, как и я.

Для того, чтобы сделать ddos атаку самому на неподготовленный сайт достаточно из 3-5 разных мест запустить Яндекс.Танк и указать в качестве целей набор наиболее тяжелых страниц. Обычному динамическому сайту сразу станет плохо. Когда владелец спохватится и начнет разбираться, он достаточно быстро забанит ваши ip адреса сам, либо с помощью хостера и на этом ваша ддос атака закончится.

Вам придется искать новые ip адреса для проведения очередной ддос атаки, что весьма хлопотно, а вот блокировать их будет легко. Дальше уже нужно включать голову и думать, как оперативно и легко менять ip адреса. В голову приходят готовые списки с прокси, скрипты, curl, python и т.д. Не буду дальше развивать эту мысль. В общем и целом, самому научиться ддосить на начальном уровне не так сложно. Достаточно базовых знаний linux и скриптинга.

Сразу скажу, что профессиональные службы по защите от ддос, наподобии StormWall или CloudFlare, такие ваши атаки отметут, даже не заметив. Это может быть интересно только в качестве саморазвития. Все современные и эффективные ddos атаки делают с помощью ботнет сетей.

Предотвращение и защита от DDoS-атак

Согласно данным Corero Network Security, более ⅔ всех компаний в мире ежемесячно подвергаются атакам «отказа в доступе». Причём их число доходит до 10 миллионов в год и имеет постоянную тенденцию к росту.

Владельцам сайтов, не предусмотревших защиту сервера от DDoS-атак, могут не только понести огромные убытками, но и снижением доверия клиентов, а также конкурентоспособности на рынке.

Самый эффективный способ защиты от DDoS-атак — фильтры, устанавливаемые провайдером на интернет-каналы с большой пропускной способностью. Они проводят последовательный анализ всего трафика и выявляют подозрительную сетевую активность или ошибки. Фильтры могут устанавливаться, как на уровне маршрутизаторов, так и с помощью специальных аппаратных устройств.

Способы защиты

- Еще на этапе написания программного обеспечения необходимо задуматься о безопасности сайта. Тщательно проверяйте ПО на наличие ошибок и уязвимостей.

- Регулярно обновляйте ПО, а также предусмотрите возможность вернуться к старой версии при возникновении проблем.

- Следите за ограничением доступа. Службы, связанные с администрированием, должны полностью закрываться от стороннего доступа. Защищайте администраторский аккаунт сложными паролями и почаще их меняйте. Своевременно удаляйте аккаунты сотрудников, которые уволились.

- Доступ к интерфейсу администратора должен проводиться исключительно из внутренней сети или посредством VPN.

- Сканируйте систему на наличие уязвимостей. Наиболее опасные варианты уязвимостей регулярно публикует авторитетный рейтинг OWASP Top 10.

- Применяйте брандмауэр для приложений — WAF (Web Application Firewall). Он просматривает переданный трафик и следит за легитимностью запросов.

- Используйте CDN (Content Delivery Network). Это сеть по доставке контента, функционирующая с помощью распределенной сети. Трафик сортируется по нескольким серверам, что снижает задержку при доступе посетителей.

- Контролируйте входящий трафик с помощью списков контроля доступа (ACL), где будут указан список лиц, имеющих доступ к объекту (программе, процессу или файлу), а также их роли.

- Можно блокировать трафик, которых исходит от атакующих устройств. Делается это двумя методами: применение межсетевых экранов или списков ACL. В первом случае блокируется конкретный поток, но при этом экраны не могут отделить «положительный» трафик от «отрицательного». А во втором — фильтруются второстепенные протоколы. Поэтому он не принесет пользы, если хакер применяет первостепенные запросы.

- Чтобы защититься от DNS-спуфинга, нужно периодически очищать кеш DNS.

- Использовать защиту от спам-ботов — капча (captcha), «человечные» временные рамки на заполнение форм, reCaptcha (галочка «Я не робот») и т. д.

- Обратная атака. Весь вредоносный трафик перенаправляется на злоумышленника. Он поможет не только отразить нападение, но и разрушить сервер атакующего.

- Размещение ресурсов на нескольких независимых серверах. При выходе одного сервера из строя, оставшиеся обеспечат работоспособность.

- Использование проверенных аппаратных средств защиты от DDoS-атак. Например, Impletec iCore или DefensePro.

- Выбирать хостинг-провайдера, сотрудничающего с надёжным поставщиком услуг кибербезопасности. Среди критериев надёжности специалисты выделяют: наличие гарантий качества, обеспечение защиты от максимально полного спектра угроз, круглосуточная техподдержка, транспарентность (доступ клиента к статистике и аналитике), а также отсутствие тарификации вредоносного трафика.

Что делать, если вы стали жертвой DDoS-атаки

DDoS атаки в наши дни настолько сложные и мощные, что решить их самостоятельно может быть очень сложно

Вот почему лучшей защитой от атаки будет предпринять правильные меры предосторожности с самого начала

Но если вы уже находитесь под атакой и ваш сервер сейчас отключен, вы можете сделать несколько вещей:

1. Быстро на месте применить защитные меры

Если у вас есть хорошее представление о том, как выглядит обычный трафик, вы сможете быстро определить, когда вы подвергаетесь DDoS-атаке.

Вы увидите огромный поток запросов к серверу или веб-трафику из подозрительных источников. Но у вас все еще может быть некоторое время, прежде чем ваш сервер полностью станет перегруженным.

Установите ограничение скорости как можно скорее и очистите логи сервера, чтобы освободить больше места.

2. Свяжитесь с вашим хостинг-провайдером

Если кто-то еще владеет и управляет сервером, обслуживающим ваши данные, немедленно уведомите их об атаке.

Они смогут отбивать ваш трафик, пока атака не утихнет

Другими словами, все входящие запросы к серверу будут просто скинуты, не важно санкционированные или нет. Это будет в их интересах сделать это, чтобы предотвратить падение серверов других своих клиентов

После этого они, вероятно, смогут перенаправить трафик через фильтр чтобы избавиться от несанкционированного трафика, и разрешить прохождение нормальных запросов.

3. Свяжитесь со специалистом

Если вы подвергаетесь крупномасштабной атаке или не можете позволить себе простой в работе вашего веб-сайта или приложения, возможно, вы захотите привлечь специалиста по борьбе с DDoS-атаками.

Что они могут сделать, так это перенаправить ваш трафик на свои огромные серверы, которые могут справиться с нагрузкой, и попытаться оттуда отфильтровать незаконные запросы.

4. Переждать

Наем профессионала для перенаправления и очистки вашего веб-трафика является дорогостоящим.

Большинство DDoS-атак заканчиваются в течение нескольких дней (хотя в серьезных случаях они могут длиться дольше), поэтому у вас всегда есть возможность просто смириться с потерями и лучше подготовиться в следующий раз.

Что называется DDoS-атакой

Представьте, что сервер вашего сайта – круглосуточная организация, у которой есть ограничение на количество клиентов. На обслуживание каждого в среднем уходит секунда. Когда одновременно заходит много людей, их ставят в очередь и последовательно выдают запросы каждого — время ожидания возрастает, но рано или поздно каждый дожидается ответа.

Но если вместо десятка человек к вам попытаются зайти несколько миллионов, однозначно случится коллапс. За минуту очередь станет километровой, сервер перестанет справляться с напором посетителей и выдавать им нужные данные. По мере роста очереди, в определенный момент она достигнет технического лимита, и все новые посетители начнут получать отказ в обслуживании.

Ваше счастье, если вся очередь – довольные компанией живые посетители, и им действительно нужна информация. Но зачастую такие резкие скачки посещаемости являются ничем иным, как деструктивным алгоритмом ДДоС-атаки.

Цель такой кампании – вывести из строя ваш сайт, привести его к неспособности отвечать реальным пользователям, что в итоге приводит к потере доходов. У крупных корпораций цифры потерь за считанные минуты DDoS достигает миллионов рублей. Клиенты теряют доверие к постоянно «падающим» сайтам и уходят к конкурентам.

Причины и последствия

Несмотря на огромное количество атак, в большинстве своем каждая из них – целенаправленна. Просто так, сайты, даже коммерческие, не ддосят. Как правило, все дело в:

Заказе. ДДоС-атака может быть следствием активной рекламной кампании, из-за которой у конкурентов «просели» показатели. Так часто бывает в сфере игровых сервисов. Вымогательстве. В этом случае на адрес владельца ресурса приходит письмо с просьбой о некой денежной сумме за несовершение или прекращение атаки. К слову, таким образом, в 2014 г. ддосили «Тинькофф» и «Хабрахабр». Личной неприязни. Пример подобной истории – атака на блог журналиста Б. Кребса, описавшего деятельность vDOS – одного из крупных сервисов, специализирующихся на совершении заказных DDoS. Парализованной работе хостера. Случается, когда атакуют серверы последнего, а Ваш сайт – в их числе

Именно поэтому хостинг-провайдера важно выбирать особенно тщательно

Кстати, атаковать могут и ради развлечения. Как правило, это школьники, которые насмотрятся тематических роликов в ютубе и оттачивают свои навыки.

Последствия DDoS-атаки разнообразны. В лучшем случае, сайт будет хуже работать или вообще на некоторое время станет недоступным. В худшем – злоумышленники найдут уязвимость и запустят вирус, чтобы украсть личные данные клиентов и передать всю базу конкурентам.

Атаки на уровне протокола

Атаки на уровне протокола расходуют ресурсы сервера или оборудования. В этом случае задача киберпреступников — исключить возможность обрабатывать пакеты реальных пользователей, отправляя на сервер вредоносные пакеты.

SYN flood использует уязвимости в системе установления связи TCP, а именно: SYN-запросы, SYN-ACK и пакеты ACK. На сервер отправляется SYN-запрос, на который сервер отвечает сообщением SYN-ACK. Сервер в ответ ожидает пакет ACK от пользователя, но оборудование киберпреступника настроено таким образом, чтобы пакет ACK никогда не приходил. Большое количество таких запросов может вызвать сбой на сервере.

Атака фрагментированными пакетами (TearDrop) нацелена на максимально возможную пропускную способность протокола TCP/IP. Киберпреступники отправляют множество фрагментированных пакетов на сервер жертвы, но во время передачи происходит смещение пакетов, а при сборке пакетов — перекрытие. Такое перекрытие приводит к ошибке на сервере и аварийному завершению системы.

Smurf DDoS-атака основана на отправке запросов большому количеству устройств сети, используя IP-адрес жертвы. Киберпреступники, используя широковещательные сетевые рассылки, отправляют поддельный запрос с адресом жертвы на разные устройства. Получив такой запрос, эти устройства отвечают, создавая усиленный трафик в адрес устройства жертвы.

Каковы распространенные типы DDoS-атак?

Различные типы DDoS-атак нацелены на различные компоненты сетевого подключения. Чтобы понять, как работают различные DDoS-атаки, необходимо знать, как осуществляется сетевое подключение. Сетевое подключение к интернету состоит из множества различных компонентов или “слоев”. Как и строительство дома с нуля, каждый шаг в модели имеет свое назначение. Модель OSI является концептуальной основой, используемой для описания сетевого подключения в 7 различных уровнях. В то время как почти все DDoS-атаки включают в себя целевое устройство или сеть с трафиком, атаки можно разделить на три категории. Злоумышленник может использовать один или несколько различных типов атаки или циклические атаки, основанные на мерах противодействия, принимаемых целью.

Атаки на уровне приложений

Цель атаки:

Иногда упоминается как уровень 7 DDoS-атак (в отношении 7-го уровня модели OSI), цель этих атак состоит в том, чтобы исчерпать ресурсы цели. Атаки нацелены на уровень, на котором веб-страницы создаются на сервере и доставляются в ответ на HTTP-запросы. Один HTTP-запрос дешев для выполнения на стороне клиента, и может быть дорогим для целевого сервера, чтобы ответить, поскольку сервер часто должен загрузить несколько файлов и выполнить запросы базы данных для создания веб-страницы. Атаки уровня 7 трудно защитить, поскольку трафик нелегко распознать как вредоносный.

Поток HTTP

Эта атака похожа на нажатие обновить в веб-браузере снова и снова на многих разных компьютерах одновременно – большое количество запросов HTTP наводняет сервер, что приводит к отказу в обслуживании. Этот тип атаки варьируется от простого к сложному. Более простые реализации могут обращаться к одному URL-адресу с одинаковым диапазоном атакующих IP-адресов, источников ссылок и агентов пользователей. Сложные версии могут использовать большое количество атакующих IP-адресов и целевых случайных URL-адресов с помощью случайных источников ссылок и агентов пользователей.

Атаки по протоколу

Цель атаки:

Атаки по протоколу, также известные как атаки с исчерпанием состояния, вызывают нарушение работы службы, потребляя всю доступную емкость таблицы состояний серверов веб-приложений или промежуточных ресурсов, таких как брандмауэры и подсистемы балансировки нагрузки. Атаки протокола используют слабые места в уровне 3 и уровне 4 стека протокола, чтобы сделать цель недоступной.

SYN Flood

Поток SYN аналогичен работнику на складе, получающему запросы от передней части магазина. Работник получает запрос, идет и получает пакет, и ждет подтверждения, прежде чем вынести пакет в магазин. Затем работник получает еще много запросов пакетов без подтверждения до тех пор, пока они не сможет нести больше пакетов, перегружается, и запросы начинают идти без ответа. Эта атака использует квитирование TCP, отправляя цели большое количество пакетов SYN «запрос начального соединения» TCP с поддельными IP-адресами источника. Целевой компьютер отвечает на каждый запрос на подключение, а затем ожидает последнего шага в квитировании, которое никогда не происходит, исчерпывая ресурсы целевого объекта в процессе.

Объемные атаки

Цель атаки:

Эта категория атак пытается создать перегрузку, потребляя всю доступную пропускную способность между целью и интернетом. Большие объемы данных отправляются цели с помощью усиления или другого средства создания массового трафика, например, запросов от ботнета.

Усиление DNS

Усиление DNS — это, как если бы кто-то позвонил в ресторан и сказал: «Мне все, пожалуйста, перезвоните мне и продиктуйте мне весь мой заказ», где номер телефона обратного вызова, который он дает, является номером цели. С очень небольшим усилием, выполняется длинный ответ.

Отправив запрос на открытый DNS-сервер с поддельным IP-адресом (реальным IP-адресом цели), целевой IP-адрес получает ответ от сервера. Злоумышленник структурирует запрос таким образом, что DNS-сервер отвечает цели с большим объемом данных. В результате целевой объект получает усиление исходного запроса злоумышленника.

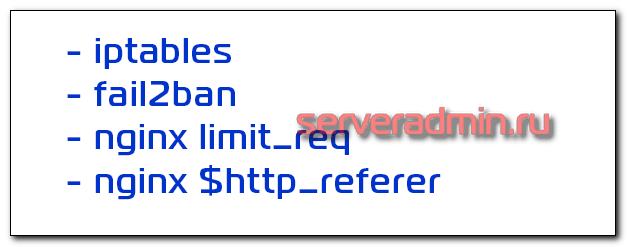

Защита сайта от ддос своими силами

Давайте теперь рассмотрим, что мы сможем сделать сами, чтобы защитить свой сайт от распределенной атаки. Сразу скажу, что не очень много. Я немного разбирал эту тему в отдельной статье по защите web сервера от ddos. Там описано несколько простых и эффективных действий, которые позволят вам защититься от простенькой атаки, которую будет выполнять какой-то любитель или школьник из небольшого количества мест.

Если атака будет распределенная и масштабная, то своими силами вы ничего не сможете сделать. Вас просто будет отключать хостер, если вы используете обычный VPS или выделенный срервер, без защиты от ддоса. Я сам с этим несколько раз сталкивался. Что бы ты не делал, ничего не помогает. Как только трафика приходит слишком много, вас отключают, даже если сервер еще вполне себе тянет нагрузку. Необходимо обращаться в специализированные сервисы, переправлять весь трафик туда и проксировать его к себе уже очищенным.

А работает ли защита?

Как мы уже сказали, само по себе подключение защиты от DDoS не гарантирует работоспособность ваших ресурсов в случае DDoS-атаки. Зачастую проблема кроется не в «плохой» DDoS-защите, а в неудачной архитектуре интернет-сервиса или некоторых других его особенностях.

Следует выбирать провайдера, который обеспечивает защиту круглосуточно и без выходных. Нередко злоумышленники начинают атаки поздно вечером или ночью, рассчитывая на то, что специалисты службы защиты не отреагируют оперативно.

Если сервис очень важен, мы рекомендуем систематически проверять его на работоспособность путём организации стресс-тестов, чтобы атака не застала вас врасплох. В конце концов, защиту могут по ошибке отключить и забыть включить, например во время отладки — вы будете платить за услугу, думая, что ресурс находится под защитой, а по факту срок восстановления сервиса будет высоким.

Кроме того, если речь идёт о безопасности и доступности сайта или иного интернет-приложения, нужно сделать следующее:

- Подключая к нему внешний сервис anti-DDoS, сменить IP-адрес. Если это невозможно, то следует хотя бы «закрыть» обработку обращений ото всех IP-адресов кроме тех, что предоставил провайдер сервиса защиты.

- Если сервис критически важен, необходимо позаботиться о приобретении или аренде надёжных и производительных (причём по возможности — выделенных) хостинг-ресурсов для его развёртывания, чтобы исключить ситуацию, когда атака на другой сервис на этом же ресурсе приведёт к отказу вашего сервиса. Желательно также обеспечить резервирование мощностей и ресурсов.

- Чтобы уменьшить вероятность отказа при атаке на один или несколько IP-адресов, желательно стараться использовать все имеющиеся в распоряжении адреса, распределяя их между сервисами или пользователями.

- Полезно уведомить провайдера защиты о том, какие IP-адреса для каких целей используются — это поможет ему правильно выстроить «линию обороны» от DDoS-атак.

Подключая защиту сети через BGP, нужно помнить, что злоумышленник может легко провести трассировку до провайдера, обеспечивающего DDoS-фильтрацию, и узнать стыковой IP-адрес, который, как правило, не защищён, а потому уязвим для DDoS-атак. Следовательно, стыковые IP-адреса желательно, во-первых, закрывать с помощью ACL (это должен обеспечить провайдер), а во-вторых, скрывать от трассировки как извне, так и изнутри.

Атаки на уровне приложений

Атаки на уровне приложений особенно разрушительны и трудны для выявления, так как могут имитировать легитимный трафик. Они предназначены для перегрузки элементов инфраструктуры сервера приложений и выведении их из строя. На этом уровне киберпреступники используют ресурсозатратные вызовы и взаимосвязи приложений, провоцируя систему атаковать себя же.

Взлом BGP (Border Gateway Protocol) нацелен на протокол шлюза, используемый для стандартизации данных маршрутизации и обмена информацией, связан с изменением IP-маршрутов. Эта атака направлена на маршрутизацию интернет-трафика в непредусмотренный пункт назначения.

Атака Slowloris (сессионная атака) нацелена на запросы HTTP-соединения, чтобы поддерживать как можно больше одновременных соединений. Киберпреступники открывают множество соединений и держат каждое из них открытым как можно дольше — до момента таймаута. В результате замедляется работа серверов и игнорируются запросы реальных пользователей.

Медленная POST-атака основана на отправке правильно заданных заголовков HTTP POST на сервер, но тело заголовка передается с очень низкой скоростью, обрывая связь на одном из моментов и начиная новое соединение. Поскольку заголовок сообщения правильный, сервер отвечает на запрос. В результате сервер открывает множество таких соединений, расходуя ресурсы.

Атака медленного чтения по принципу напоминает медленную POST-атаку, но в обратном направлении. Разница в том, что в случае POST-атаки медленно отправляется тело сообщения, а в случае атаки медленного чтения — HTTP-запросы намеренно принимаются и читаются с очень низкой скоростью. Сервер должен держать такие запросы открытыми — это увеличивает нагрузку.

Low and slow атака основана на небольшом потоке очень медленного трафика. Этим методом киберпреступники постепенно перегружают серверы, в результате чего запросы реальных пользователей на подключение отклоняются. Для таких атак необходима небольшая полоса пропускания и их трудно предотвратить, так как генерируется трафик аналогичный трафику реальных пользователей.

POST-атака с большой полезной нагрузкой основана на использовании расширяемого языка разметки XML. Сервер получает измененные киберпреступниками данные в кодировке XML. Фактический размер таких данных в разы больше, поэтому когда они попадают на сервер, его память значительно заполняется.

Имитация просмотра страниц. Этот тип DDoS-атак имитирует паттерны поведения реальных пользователей на страницах приложения, что приводит к резкому увеличению количества посетителей и усложняет возможность отсеивать легитимный трафик от трафика ботнета.