Что такое уязвимость нулевого дня (0day)?

Содержание:

- Введение

- Условия для хакерской атаки

- 2-й нулевой день 17 марта

- 1-й нулевой день 16 марта

- WannaCry — самый массовый вирус десятилетия

- BREAKING DOWN ‘Zero Day Attack’

- Механизмы атаки с использованием уязвимостей нулевого дня

- Если традиционный антивирус не работает, то как защититься?

- Вирусы [ править ]

- Как защитить себя от уязвимости нулевого дня

- Защита

- Вирусы [ править ]

- участок

- Вирусы [ править ]

- 3-й нулевой день 18 марта

- Выводы

Введение

Последние события показали, что в сфере киберпреступности произошли серьезные изменения. На первое место по активности вышли программы-вымогатели. Исследователи отметили это еще в сентябре 2016 года — тогда шифровальщик Locky впервые вошел в тройку самых опасных и популярных вредоносных программ в мире, согласно отчету Check Point ThreatIndex. А еще раньше, в феврале, Голливудский медицинский центр заплатил 17 тысяч долларов в биткоинах, чтобы разблокировать все свои системы. Спустя год, весной 2017, в тройке самых активных вредоносных программ по-прежнему были ransomware-зловреды, но лидерство перехватил Cryptowall. Потом были WannaCry и Petya, которые показали, что даже компании с высоким уровнем защиты сети не всегда могут оградиться от атак. Особенно если в организации нет практики регулярного обновления программ.

Теперь злоумышленникам не нужно с нуля разрабатывать инструменты для атак — их можно купить или арендовать как сервис. Например, вымогатель Cerber работает по модели Ransomware-as-a-Service, позволяя подписчикам организовывать сколько угодно ransomware-атак. Каждый день он запускает восемь вымогательских кампаний по всему миру, а ежегодный прогнозируемый доход этой франшизы — 2,3 миллиона долларов США. Средства взлома, доставки, шифрования, управления, сбора денег — все это уже доступно для использования и регулярно обновляется создателями.

На днях Check Point раскрыла личность преступника, который стоит за серией таргетированных кибератак, направленных на 4 000 компаний. Атаки начались в апреле 2017 года и были нацелены на крупнейшие международные организации нефтегазовой, производственной, финансовой и строительной отраслей. Глобальный масштаб кампании привел исследователей к выводу, что за ней стоит экспертная группировка или спонсируемое государством агентство. Однако выяснилось, что кампания — дело рук одинокого двадцатипятилетнего гражданина Нигерии, интересующегося творчеством рэпера 50 cent. На его странице в Facebook стоит статус: «Разбогатей или умри в попытках» (Get rich or die trying) из одноименного рэп-альбома.

Мошенник использовал троян NetWire, который позволяет полностью контролировать зараженное устройство, и кейлоггинговую программу Hawkeye. Кампания привела к 14 успешным заражениям и позволила создателю заработать тысячи долларов. Это еще раз подтверждает тезис о том, что даже неопытный хакер-одиночка за небольшие деньги может организовать успешные атаки на крупнейшие мировые компании.

Условия для хакерской атаки

Атака нулевого дня ведется течение периода «нулевого дня», когда злоумышленники имеют наилучшие условия для хакерской атаки: готовый хакерский эксплойт, а также отсутствие доступных исправлений и антивирусных сигнатур.

При этом многие пользователи игнорируют необходимость установки патчей на ПО даже после их выхода — в особенности для программного обеспечения, не входящего в состав операционной системы, что открывает хакерам доступ для осуществления атак нулевого дня.

Уязвимости могут иметь, а могут и не иметь эксплойты – это зависит от распространённости и функциональности программы и, соответственно, уровня внимания к ней со стороны киберпреступников при атаке нулевого дня.

Типичный пример – эпидемия Мак-трояна Flashback. в Java, которую атаковал этот вирус нашли в начале года, но эксплойт для Мака появился только спустя месяц.

Важно для противодействия атакам нулевого дня: если уязвимостей в конкретной программе не обнаружено – это не значит, что их нет. Это лишь значит, что а) ею пользуется слишком малое количество людей, чтобы случайно «нарваться» на ошибку или б) она не нужна, чтобы в ней специально копались в поиске таких ошибок

Самая неприятная разновидность эксплойтов – т.н. зеродеи (эксплойт «нулевого дня», 0-day exploit). Обычно сначала находят уязвимость, потом разработчик срочно латает её специальной «заплаткой» («патч», patch), а уже потом подтягивается кибер-андерграунд, делает эксплойт и пытается атаковать пользователей, которые не успели установить патч, чтобы противостоять атаке нулевого дня.

Точнее это сценарий, по которому мы бы хотели, чтобы развивались события. На самом деле иногда случается, что эксплойт появляется вместе с информацией об уязвимости или разработчик (например, Apple в случае с Flashback) и, в итоге, эксплойт опережает её появление.

Эксплойт, для которого нет «заплатки» и называется зеродеем (нулевой день) и способствует атакам нулевого дня.

2-й нулевой день 17 марта

СОЛНЕЧНЫЙ ДЕНЬ ЖЕЛТОЙ РАСЫ

Второй день поста «Дни скорби и плача» связан с Желтой расой.

Второй расой, появившейся на Земле, была Желтая раса. Люди желтой расы обитали на территории Пацифиды – несуществующего в настоящее время материка в Тихом океане. Они – первопредки китайцев и родственных им народов, представителей монголоидной расы по современной классификации. Люди Желтой расы пришли на Землю из созвездий Лебедя и Лиры, принесли человечеству Учение о гармонизации времени и пространства, ритуальные действия, мантику и все гадательные практики, понимание целостности и единства Мироздания.

Грех Желтой расы состоит в том, что она утратила многие ритуалы, вследствие междоусобных войн нарушила Космические законы, уклонилась от выбора между Светом и Тьмой, и тем самым остановилась в своем развитии, обезличилась и потеряла связь с Небесным Законом.

Рекомендации: Не начинайте новых дел. Не ешьте от восхода до заката Солнца. Молитесь, чтобы вы не уклонились от выбора между Светом и Тьмой, чтобы не было остановки в вашем развитии. Молиться в этот день следует на Восток.

1-й нулевой день 16 марта

СОЛНЕЧНЫЙ ДЕНЬ ГОЛУБОЙ РАСЫ

Первый день поста «Дни скорби и плача» связан с Голубой расой.

Представители Голубой расы могут быть рассмотрены, как аборигены Земли. Эти люди жили в Антарктиде, свободной в те далекие времена от ледяного панциря. Они – первопредки семитских народов, жители Древней Ассирии, Вавилона, шумеры, а в наше время – арабы и евреи. Голубая раса дала людям знания о священной теории Чисел, понимаемой как отражение Высшего мира в пропорциях орбит всего сущего, начиная от орбит электронов и вплоть до орбит планет, формулы, описывающие все явления, и научный анализ – прообраз всех наук.

Грех представителей Голубой расы – предательство, ложь, осквернение истины, служение и Богу и Дьяволу одновременно, что принесло в мир болезни. С первой расой появилось первичное зло на Земле. Для того чтобы вывести Землю из хаоса, потребовалось вмешательство представителей других рас.

В этот день поминают Благие Числа.

Рекомендации: Не принимайте ответственных решений в этот день. Не ешьте от восхода до заката. До восхода солнца и после заката насыщайтесь только растительной и молочной пищей. Молитесь о том, чтобы в вашей жизни не было осквернения истины, двурушничества, лжи, предательства. В этот день отмаливают все грехи, обратившись на Юг.

WannaCry — самый массовый вирус десятилетия

Когда: май 2017 года.

Кого или что атаковали: компьютеры на ОС Microsoft Windows.

Что произошло:

WannaCry — вредоносная программа-вымогатель, которая использовала уязвимость нулевого дня в различных версиях Windows. Проникая в компьютеры, вирус зашифровывал все содержимое, а затем начинал требовать деньги за разблокировку. Однако расшифровать файлы было невозможно.

Окошко с требованиями вымогателей WannaCry

Впервые его обнаружили в Испании, а затем и в других странах. Больше всего пострадали Россия, Украина и Индия. Из-за WannaCry остановилась работа банков, правительственных организаций, аэропортов. В ряде британских больниц не смогли провести срочные операции. Код вируса выглядел слишком примитивным и как будто недописанным. Поэтому появились версии, что разработчик случайно выпустил его раньше времени . В пользу этого говорит и то, что коды для расшифровки не работали. Предполагают, что изначально WannaCry должен был поразить все устройства на Windows.

Остановить вирус удалось исследователю Маркусу Хатчинсу под ником Malwaretechblog

Он обратил внимание, что перед тем, как зашифровать файлы, программа отправляет запрос на несуществующий домен. Хатчинс зарегистрировал этот домен, после чего WannaCry перестал причинять вред

В создании вируса подозревают Lazarus Group и другие группировки, связанные с Агентством национальной безопасности США: данные об уязвимости были известны только АНБ.

Ущерб: вирус успел заразить 500 тыс. компьютеров в 150 странах мира и нанести ущерб в $1 млрд .

BREAKING DOWN ‘Zero Day Attack’

Атака с нулевым днем может включать вредоносное ПО, шпионское ПО или несанкционированный доступ к информации о пользователе. Пользователи могут защитить себя от атак с нулевым днем, установив свое программное обеспечение, включая операционные системы, антивирусное программное обеспечение и интернет-браузеры, для автоматического обновления и быстрой установки любых рекомендуемых обновлений за пределы регулярно запланированных обновлений. При этом обновленное антивирусное программное обеспечение не обязательно защитит пользователя от атаки с нулевым днем, поскольку до тех пор, пока уязвимость программного обеспечения не станет общеизвестной, антивирусное программное обеспечение может не иметь возможности его обнаружить. Системы предотвращения вторжений в хост также помогают защитить от атак с нулевым днем, предотвращая и защищая от вторжений и защиты данных.

Подумайте об уязвимости в нулевом дне, как о разблокированной дверце автомобиля, которую владелец считает заблокированной, но обнаружение вора разблокировано. Вор может получить необнаруженные и украсть вещи из перчаточного ящика или багажника владельца автомобиля, которые не могут быть замечены до тех пор, пока не наступит повреждение, и вор уже давно ушел.

Известно, что уязвимости с нулевым дневным сроком эксплуатации используются злоумышленниками-хакерами, они также могут быть использованы государственными службами безопасности, которые хотят использовать их для наблюдения или атак. На самом деле, существует спрос на уязвимости нулевого дня из правительственных агентств безопасности, которые помогают стимулировать рынок для покупки и продажи информации об этих уязвимостях и способах их использования.

Эксплуатации с нулевым днем могут публично раскрываться, раскрываться только поставщику программного обеспечения или продаваться третьей стороне. Если они проданы, их можно продавать с исключительными правами или без них. Лучшим решением проблемы безопасности, с точки зрения ответственной за нее софтверной компании, является этический хакер или белая шляпа, чтобы конфиденциально раскрыть недостаток компании, чтобы ее можно было зафиксировать до того, как преступные хакеры обнаружат ее. Но в некоторых случаях более чем одна сторона должна устранить эту уязвимость, чтобы полностью ее разрешить, поэтому полное частное раскрытие может быть невозможно.

На темном рынке информации за нулевой день преступные хакеры обмениваются информацией о том, как пробить уязвимое программное обеспечение, чтобы украсть ценную информацию.На сером рынке исследователи и компании продают информацию военным, спецслужбам и правоохранительным органам. На белом рынке компании платят хакерам белых хакеров или исследователям безопасности за обнаружение и раскрытие уязвимостей программного обеспечения разработчикам, чтобы они могли решить проблемы до того, как преступные хакеры найдут их.

В зависимости от покупателя, продавца и полезности информация за нулевой день может стоить от нескольких тысяч до нескольких сотен тысяч долларов, что делает ее потенциально прибыльным рынком для участия. Прежде чем транзакция может быть завершена, продавец должен предоставить доказательство концепции (PoC), чтобы подтвердить существование эксплойта нулевого дня. Для тех, кто хочет обмениваться информацией о нулевом дне, неизвестно, сеть Tor позволяет проводить анонимные транзакции с нулевым днем с использованием биткойна.

Атаки с нулевым днем могут представлять меньшую угрозу, чем кажется. Правительства могут иметь более простые способы следить за своими гражданами, а нулевые дни — не самый эффективный способ эксплуатации предприятий или частных лиц. Атака должна быть развернута стратегически и без знания цели, чтобы иметь максимальный эффект. Выявление атаки с нулевым днем на миллионы компьютеров сразу может выявить существование уязвимости и получить исправление, выпущенное слишком быстро, чтобы нападающие достигли своей конечной цели.

В апреле 2017 года Microsoft узнала об атаке нулевого дня в своем программном обеспечении Microsoft Word. Злоумышленники использовали вредоносное ПО Dridex banker trojan для использования уязвимой и непартийной версии программного обеспечения. Троян разрешил злоумышленникам встраивать вредоносный код в документы Word, которые автоматически запускаются при открытии документов. Атака была обнаружена антивирусным поставщиком McAfee, который уведомил Microsoft о своем скомпрометированном программном обеспечении. Несмотря на то, что нападение с нулевым днем было раскопано в апреле, миллионы пользователей уже были нацелены с января.

Механизмы атаки с использованием уязвимостей нулевого дня

По мере того, как эта сфера киберпреступлений развивается, стоимость организации атак падает, а эффективность продолжает расти. Каждый раз создавать абсолютно новую вредоносную программу было бы очень дорого и сложно. Чаще всего хакеры модифицируют уже существующие зловреды. В даркнете доступно множество инструментов для этого, а механика очень проста: нужно загрузить вредонос в программу и обновить его. Повторять можно сколько угодно раз. Полученный вредоносный файл уже нельзя будет обнаружить с помощью стандартных антивирусов, ведь сигнатур этого зловреда в базах ИБ-компаний еще нет.

Прежде чем выбрать и обновить вредоносный код для атаки, хакер должен определить свои цели. Если речь идет о таргетированной атаке, то предварительно проводится анализ систем безопасности выбранной организации. Исходя из полученных данных о том, какие средства защиты она использует, злоумышленник создает угрозу нулевого дня, способную их обойти.

В случае с массовой рассылкой подход более общий — хакер уже не будет ориентироваться на дорогостоящие средства защиты. Скорее, он создаст вредонос, способный обойти самые популярные антивирусы.

Если традиционный антивирус не работает, то как защититься?

Как мы уже сказали, задача хакера — не только сделать атаку максимально эффективной, но и не переплатить за ее организацию. Модификация известного зловреда способна обходить антивирусы, однако пройти эмуляцию угроз будет гораздо сложнее.

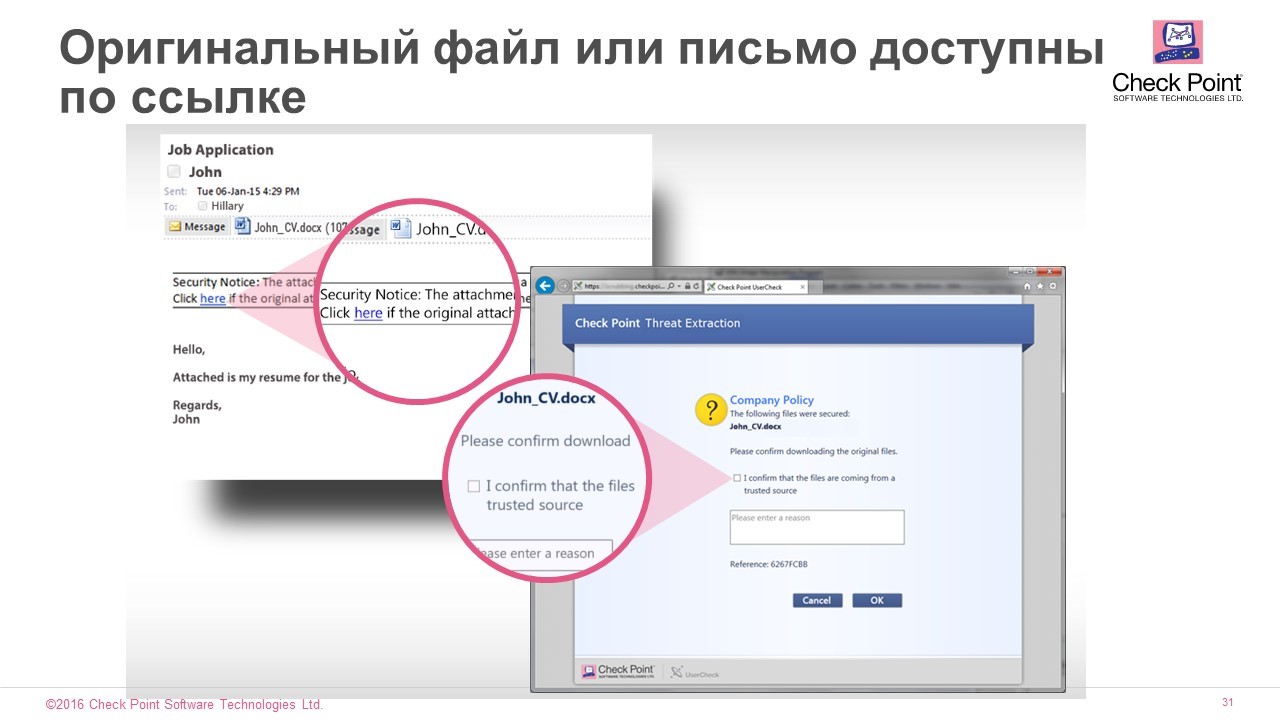

Итак, эмуляция — один из самых эффективных способов защиты от неизвестных угроз. Она представляет собой открытие (или запуск) подозрительного файла в изолированной среде и наблюдение за его поведением. С точки зрения архитектуры эмуляция возможна как на уровне периметра (шлюза безопасности), так и на уровне рабочей станции. Например, технология Check Point SandBlast показала 100% сопротивляемость к способам обхода эмуляции в последнем тесте NSS Labs. Эмуляция, или Threat Emulation — это одна из двух уникальных функций, лежащих в основе Check Point SandBlast. Вторая — это извлечение угрозы, Threat Extraction. Threat Extraction позволяет мгновенно предоставить пользователю безопасную копию подозрительного документа, пока производится анализ и эмуляция. Оригинал будет автоматически доступен пользователю в случае признания его безопасным.

Рисунок 1. Если файл подтвержден как безопасный, его можно скачать

Вирусы [ править ]

Нулевого день вирус (также известный как нулевой день вредоносные программы или следующее поколение вредоносные программы ) является ранее неизвестным компьютерным вирусом или другими вредоносными программами , для которых конкретных антивирусов подпись еще не доступна.

Традиционно антивирусное программное обеспечение использует сигнатуры для идентификации вредоносных программ. Это может быть очень эффективным, но не может защитить от вредоносных программ, если уже не получены образцы, не сгенерированы подписи и не распространены обновления среди пользователей. Из-за этого подходы на основе сигнатур неэффективны против вирусов нулевого дня.

Большинство современных антивирусных программ по-прежнему используют сигнатуры, но также проводят другие виды анализа.

Анализ кода

В анализе кода , то машинный код файла анализируется , чтобы увидеть , если есть что — то , что выглядит подозрительно. Как правило, вредоносное ПО имеет характерное поведение, и анализ кода пытается определить, присутствует ли оно в коде.

Несмотря на свою полезность, анализ кода имеет значительные ограничения. Не всегда легко определить, для чего предназначена часть кода; особенно, если он очень сложен и был написан намеренно с целью опровергнуть анализ. Еще одно ограничение анализа кода — это время и доступные ресурсы. В конкурентном мире антивирусного программного обеспечения всегда существует баланс между эффективностью анализа и временной задержкой.

Эмуляция

Один из подходов к преодолению ограничений анализа кода заключается в том, чтобы антивирусное программное обеспечение запускало подозрительные участки кода в безопасной песочнице и наблюдало за их поведением. Это может быть на порядки быстрее, чем анализ того же кода, но должно противостоять (и обнаруживать) попытки кода обнаружить песочницу.

Общие подписи

Общие сигнатуры — это сигнатуры, которые относятся к определенному поведению, а не к конкретному элементу вредоносного ПО. Большинство новых вредоносных программ не являются полностью новыми, но представляют собой вариации более ранних вредоносных программ или содержат код одного или нескольких более ранних примеров вредоносного ПО. Таким образом, результаты предыдущего анализа могут быть использованы против новых вредоносных программ.

Конкурентоспособность в индустрии антивирусного программного обеспечения

В антивирусной индустрии принято считать, что защита на основе сигнатур большинства поставщиков одинаково эффективна. Если для вредоносного ПО доступна сигнатура, то каждый продукт (за исключением неисправных) должен ее обнаружить. Однако некоторые поставщики значительно быстрее других узнают о новых вирусах и / или обновляют базы данных сигнатур своих клиентов для их обнаружения.

С точки зрения защиты от вирусов нулевого дня существует широкий диапазон эффективности. Немецкий компьютерный журнал c’t обнаружил , что частота обнаружения для нулевого дня вирусов варьировалась от 20% до 68%. В первую очередь производители конкурируют в области защиты от вирусов нулевого дня.

Как защитить себя от уязвимости нулевого дня

В современном мире, где хранится много личных данных о вас из разных компаний, вы в значительной степени зависите от действий компаний, владеющих компьютерными системами.

Это не значит, что вы ничего не должны делать, чтобы защитить себя, потому что есть много вещей, которые вы можете сделать.

Что вы можете сделать?

Например, при выборе вашего банка, посмотрите на его прошлые результаты. Если он был взломан один раз, тогда нет смысла паниковать, потому что большинство крупных пострадали от хакеров по крайней мере один раз. Отличительной чертой хорошей компании является то, что она учится на своих ошибках. Если компания постоянно подвергается преследованию или теряла данные несколько раз, возможно, стоит избегать её.

Когда вы создаете учетную запись в компании, убедитесь, что ваши учетные данные отличаются от учетных данных на других сайтах. Важно убедиться, что вы используете разные пароли для каждой учетной записи. Постоянно обновляйте программное обеспечение на своем компьютере и следите за тем, чтобы все доступные обновления безопасности были установлены

Постоянно обновляйте программное обеспечение на своем компьютере и следите за тем, чтобы все доступные обновления безопасности были установлены.

В дополнение к обновлению программного обеспечения на вашем компьютере, обновляйте также прошивку для вашего оборудования. Это включает в себя маршрутизаторы, смартфоны, компьютеры и другие подключенные устройства, включая веб-камеры.

Измените пароли по умолчанию для таких устройств, как маршрутизаторы, веб-камеры и других подключенных устройств.

Читайте новости

Читайте новости о технологиях, следите за объявлениями и советами по безопасности от компаний. Хорошие компании сообщат о любых известных им уязвимостях и предоставят подробную информацию о серьезности и лучшем способе защиты.

В случае использования уязвимости нулевого дня, совет может быть «обходным путём» или может включать рекомендацию не использовать части программного или аппаратного обеспечения, пока не будет найдено и применено исправление. Совет будет варьироваться в зависимости от серьезности и вероятности использования эксплойта.

Не поддавайтесь мошенничеству

Вы должны понимать, что получение писем и сообщений от друзей и знакомых с неожиданным содержанием (например, «Эй, зацени это») указывает на потерю ими контроля над своими аккаунтами

Всегда проявляйте осторожность. Если ваш друг обычно не отправляет вам такие ссылки, то удалите электронное письмо или свяжитесь с человеком, используя другой метод, и спросите его, умышленно ли он отправил вам сообщение

Когда вы находитесь в сети, убедитесь, что ваш браузер обновлен и никогда не переходите по ссылкам из электронных писем, в которых говорится, что они из вашего банка. Всегда идите прямо на сайт банка, используя метод, который вы обычно используете (т.е. введите URL).

Банк никогда не попросит вас ввести пароль по электронной почте, в текстовом сообщении или сообщении в социальной сети. В случае сомнений свяжитесь с банком по телефону, чтобы узнать, не отправили ли они вам сообщение.

Если вы используете общедоступный компьютер, убедитесь, что вы очистили историю Интернета, когда уходите из-за компьютера, и убедитесь, что вы вышли из всех своих учетных записей. Используйте режим инкогнито, когда находитесь в общественном месте, так чтобы любые следы вашего использования компьютера сводились к минимуму.

Остерегайтесь рекламы и ссылок на веб-страницах, даже если они выглядят подлинно. Иногда реклама использует технику, называемую межсайтовым скриптингом, чтобы получить доступ к вашим данным.

Защита

В связи с применением специальных технологий, 0day-угрозы не могут быть детектированы классическими антивирусными технологиями. Именно по этой причине продукты, в которых сделана ставка на классические антивирусные технологии, показывают весьма посредственный результат в динамических антивирусных тестированиях.

По мнению антивирусных компаний, для обеспечения эффективной защиты против 0day вредоносных программ и уязвимостей нужно использовать проактивные технологии антивирусной защиты. Благодаря специфике проактивных технологий защиты они способны одинаково эффективно обеспечивать защиту как от известных угроз, так и от 0day-угроз. Хотя стоит отметить, что эффективность проактивной защиты не является абсолютной, и весомая доля 0day-угроз способна причинить вред жертвам злоумышленников. Независимых подтверждений этим утверждениям на настоящий момент нет.

Вирусы [ править ]

Нулевого день вирус (также известный как нулевой день вредоносные программы или следующее поколение вредоносные программы ) является ранее неизвестным компьютерным вирусом или другими вредоносными программами , для которых конкретных антивирусов подпись еще не доступна.

Традиционно антивирусное программное обеспечение полагалось на сигнатуры для идентификации вредоносных программ. Сигнатура вируса — это уникальный образец или код, который можно использовать для обнаружения и идентификации определенных вирусов. Антивирус сканирует сигнатуры файлов и сравнивает их с базой данных известных вредоносных кодов. Если они совпадают, файл помечается и рассматривается как угроза. Основным ограничением обнаружения на основе сигнатур является то, что оно способно помечать только уже известные вредоносные программы, что делает его бесполезным против атак нулевого дня. Большинство современных антивирусных программ по-прежнему используют сигнатуры, но также проводят другие виды анализа. необходима цитата

Анализ кода править

В анализе кода , то машинный код файла анализируется , чтобы увидеть , если есть что — то , что выглядит подозрительно. Как правило, вредоносное ПО имеет характерное поведение; Анализ кода пытается определить, присутствует ли это в коде.

Хотя анализ кода полезен, он имеет значительные ограничения. Не всегда легко определить, для чего предназначен фрагмент кода, особенно если он очень сложен и был специально написан с целью помешать анализу. Еще одно ограничение анализа кода — это время и доступные ресурсы. В конкурентном мире антивирусного программного обеспечения всегда существует баланс между эффективностью анализа и необходимой временной задержкой.

Один из подходов к преодолению ограничений анализа кода заключается в том, чтобы антивирусное программное обеспечение запускало подозрительные участки кода в безопасной песочнице и наблюдало за их поведением. Это может быть на порядки быстрее, чем анализ того же кода, но должно противостоять (и обнаруживать) попытки кода обнаружить песочницу.

Общие подписи править

Общие сигнатуры — это сигнатуры, которые относятся к определенному поведению, а не к конкретному элементу вредоносного ПО. Большинство новых вредоносных программ не являются полностью новыми, но представляют собой вариации более ранних вредоносных программ или содержат код из одного или нескольких более ранних примеров вредоносного ПО. Таким образом, результаты предыдущего анализа могут быть использованы против новых вредоносных программ.

Конкурентоспособность в индустрии антивирусного программного обеспечения править

В антивирусной индустрии принято считать, что защита на основе сигнатур большинства поставщиков одинаково эффективна. Если для вредоносного ПО доступна сигнатура, то каждый продукт (за исключением неисправных) должен ее обнаружить. Однако некоторые поставщики значительно быстрее других узнают о новых вирусах и / или обновляют базы данных сигнатур своих клиентов для их обнаружения.

Существует широкий диапазон эффективности с точки зрения защиты от вирусов нулевого дня. Немецкий компьютерный журнал c’t обнаружил , что частота обнаружения для нулевого дня вирусов варьировалась от 20% до 68%. В первую очередь производители конкурируют в области защиты от вирусов нулевого дня.

участок

Андре Кригман и Кэлвин Габриэль (основанные на Эрике Харрисе и Дилане Клиболде ) объявляют о своем намерении атаковать свою школу, Среднюю школу ирокезов, называя свой план «нулевым днем». Они ведут видеодневник на камеру, тщательно скрывая свои планы от друзей и близких. Большая часть фильма изображена через видеосъемку и показывает, как они планируют, готовятся и упоминают некоторые из своих мотивов.

Другие сцены показывают, как двое присутствуют на вечеринке по случаю дня рождения Андре, подбивают дом кого-то, кого они не любят, и Кэл идет на выпускной, в то время как Андре работает в пиццерии. В одной из видеозаписей Кэл отмечает происхождение названия «Нулевой день»: Кэл и Андре изначально планировали атаковать в первый день, когда температура упала до нуля градусов после того, как они закончили свои приготовления. Этот план вскоре оказался непрактичным, и новой датой было назначено 1 мая 2001 года. Желая, чтобы их атака имела запоминающееся название, они согласились сохранить первоначальное название.

Мальчики приезжают в школу 1 мая и готовят план и оружие в машине Андре. Андре говорит, что он никогда бы не смог провести нулевой день без помощи Кэла, — это чувство, которое он разделяет. Они вбегают в школу, вооруженные тремя пистолетами, карабином M1 и помповым ружьем 12-го калибра , украденными у отца и двоюродного брата Андре. Массовое убийство показано через камеры видеонаблюдения (аналогично печально известным видеозаписям с камер видеонаблюдения, сделанным в 1999 году в средней школе Колумбайн ). Диалог слышен по мобильному телефону студента, который был застрелен. Стреляя в любого, кого они видят, угрожая и насмехаясь над несколькими свидетелями, Андре и Кэл убивают одиннадцать студентов и одного школьного консультанта и ранили восемнадцать других. Пара в конце концов видит, как правоохранительные органы входят в школу после шестнадцати минут стрельбы. После спора о том, стоит ли стрелять в полицию, пара решает сосчитать до трех и застрелиться.

10 мая группа молодых людей снимает себя идущим в парк, где стоят мемориальные кресты. Дети находят кресты для двух стрелков и поджигают их.

Вирусы [ править ]

Нулевого день вирус (также известный как нулевой день вредоносные программы или следующее поколение вредоносные программы ) является ранее неизвестным компьютерным вирусом или другими вредоносными программами , для которых конкретных антивирусов подпись еще не доступна.

Традиционно антивирусное программное обеспечение использует сигнатуры для идентификации вредоносных программ. Это может быть очень эффективным, но не может защитить от вредоносных программ, если уже не получены образцы, не сгенерированы подписи и не распространены обновления среди пользователей. Из-за этого подходы на основе сигнатур неэффективны против вирусов нулевого дня.

Большинство современных антивирусных программ по-прежнему используют сигнатуры, но также проводят другие виды анализа.

Анализ кода править

В анализе кода , то машинный код файла анализируется , чтобы увидеть , если есть что — то , что выглядит подозрительно. Как правило, вредоносное ПО имеет характерное поведение, и анализ кода пытается определить, присутствует ли оно в коде.

Несмотря на свою полезность, анализ кода имеет значительные ограничения. Не всегда легко определить, для чего предназначена часть кода; особенно, если он очень сложен и был написан намеренно с целью опровергнуть анализ. Еще одно ограничение анализа кода — это время и доступные ресурсы. В конкурентном мире антивирусного программного обеспечения всегда существует баланс между эффективностью анализа и временной задержкой.

Эмуляция править

Один из подходов к преодолению ограничений анализа кода заключается в том, чтобы антивирусное программное обеспечение запускало подозрительные участки кода в безопасной песочнице и наблюдало за их поведением. Это может быть на порядки быстрее, чем анализ того же кода, но должно противостоять (и обнаруживать) попытки кода обнаружить песочницу.

Общие подписи править

Общие сигнатуры — это сигнатуры, которые относятся к определенному поведению, а не к конкретному элементу вредоносного ПО. Большинство новых вредоносных программ не являются полностью новыми, но представляют собой вариации более ранних вредоносных программ или содержат код одного или нескольких более ранних примеров вредоносного ПО. Таким образом, результаты предыдущего анализа могут быть использованы против новых вредоносных программ.

Конкурентоспособность в индустрии антивирусного программного обеспечения править

В антивирусной индустрии принято считать, что защита на основе сигнатур большинства поставщиков одинаково эффективна. Если для вредоносного ПО доступна сигнатура, то каждый продукт (за исключением неисправных) должен ее обнаружить. Однако некоторые поставщики значительно быстрее других узнают о новых вирусах и / или обновляют базы данных сигнатур своих клиентов для их обнаружения.

С точки зрения защиты от вирусов нулевого дня существует широкий диапазон эффективности. Немецкий компьютерный журнал c’t обнаружил , что частота обнаружения для нулевого дня вирусов варьировалась от 20% до 68%. В первую очередь производители конкурируют в области защиты от вирусов нулевого дня.

3-й нулевой день 18 марта

СОЛНЕЧНЫЙ ДЕНЬ ЧЕРНОЙ РАСЫ

Третий день поста «Дни скорби и плача» связан с Черной расой.

Это день поминовения первопредков Черной расы, пришедшей на Землю из созвездия Ориона. Представители этой расы заселяли материк Лемурия, располагавшийся в то время в Индийском океане между островом Мадагаскар и островом Цейлон. Наследники Черной расы – все чернокожие племена и народы, негроидная раса в современной классификации. Черная раса принесла человечеству Учение о Тантре, понятие о работе с энергиями, духами, стихиями, многие магические практики. Третий день напоминает об удивительных результатах, достигаемых за счет объединения парных категорий: дня и ночи, верха и низа, внешнего и внутреннего, мужского и женского.

Грех людей Черной расы – сознательный выбор в сторону Тьмы, последовательное служение Злу, осквернение Тантры, а также людоедство, черная магия, самоутверждение и осквернение целостности.

Рекомендации: Молятся в этот день только в стенах родного дома. Просите о том, чтобы в вашей жизни не было осквернения целостности мира путем самоутверждения, отрекитесь от колдовства и черной магии. Не ешьте от восхода до заката. Не заключайте договоров.

Выводы

Мы рассмотрели, что собой представляют угрозы нулевого дня и как их используют в кибератаках, а также проанализировали механизм работы традиционных сигнатурных антивирусов и проблему их использования в организациях. Несмотря на постоянный рост количества атак на организации из самых разных сфер, компании не всегда применяют необходимые инструменты защиты.

Мы также рассмотрели другой подход к безопасности, который предполагает использование продвинутых средств безопасности. Эмуляция и извлечение угроз лежат в основе решений Check Point SandBlast и SandBlast Agent. Это решения для превентивной защиты от угроз любого уровня, которые предполагают не только остановку конкретной атаки, но и анализ и устранение ее последствий.