Эксплойты и комплекты эксплойтов

Содержание:

- Обнаружен простой JS-эксплойт, который обходит защиту ASLR процессоров 22 архитектур

- Устаревший не значит бесполезный

- Зараженные легитимные ресурсы

- Просмотр событий аудита защиты от эксплойтов

- Актуальность[править | править код]

- Последствия эксплойт-кита RIG

- Особенности браузера Интернет Эксплорер и Майкрософт Эйдж

- Работа наборов эксплойтов и эксплойтов

- Спрос и предложение

- Деньги

- Посещаемость

- Как работают эксплоит-киты

- Связки (набор эксплойтов, exploit kit)[править | править код]

- Анализ риска

- Версии браузера Интернет Эксплорер

- Played events and leagues for eXploit

- Эксплойт кит RIG

Обнаружен простой JS-эксплойт, который обходит защиту ASLR процессоров 22 архитектур

Эксперты безопасности обнаружили в процессорах уязвимость, которая может сделать все меры защиты миллионов устройств от хакеров бессмысленными вне зависимости от операционной системы и запущенных приложений. Но самое главное — программно исправить её нельзя.

Уязвимость кроется в принципе работы блока управления памятью, элемента многих процессоров: он устроен таким образом, что позволяет обходить защиту Address Space Layout Randomization (ASLR).

Что такое ASLR?

ASLR — это критически важная система защиты, используемая во всех современных ОС: Windows, Linux, macOS, Android и BSD. Вкратце, ASLR — это механизм защиты памяти, который рандомизирует место исполнения программы в памяти. Это усложняет загрузку зловредов в конкретные места в памяти при эксплуатации переполнений или схожих багов.

Простыми словами — это всё равно, что грабить дом с закрытыми глазами. Но группа исследователей из Амстердамского свободного университета, известная как VUsec, разработала способ атаки, которые позволяет обойти защиту ASLR на процессорах популярных производителей (Intel, AMD, ARM, Allwinner, Nvidia и других) как минимум 22 различных архитектур.

Атака, названная ASLR Cache, или AnC, опасна ещё и тем, что для её исполнения нужен всего лишь простой JS-код. Он идентифицирует адреса памяти, в которых исполняются системные компоненты и приложения. Таким образом, попасть под удар можно, всего лишь посетив заражённый сайт. Вот пример атаки:

И как устроен этот эксплойт?

Уязвимость кроется в способе общения между микропроцессорами и памятью. Блок управления памятью, имеющийся во всех современных процессорах, ответственный за разметку памяти для программ, постоянно проверяет директорию, называемую таблицей страниц, чтобы следить за этой разметкой.

«Сбербанк», Москва, можно удалённо

Для повышения скорости и эффективности устройства обычно хранят таблицу страниц в кеше процессора. Но часть кеша также доступна непроверенным приложениям, в том числе и браузерам.

Таким образом, JS-код, запущенный в браузере после посещения заражённого сайта, тоже имеет доступ к кешу, что позволяет злоумышленникам получить информацию о расположении программных компонентов в виртуальной памяти. Используя эти данные, хакеры могут читать данные из различных участков памяти, что в сочетании с использованием более продвинутых эксплойтов может привести к получению полного контроля над системой.

Исследователи успешно провели атаки в последних версиях Chrome и Firefox на процессорах 22 различных архитектур, причём атака заняла всего лишь полторы минуты — несмотря на встроенную в браузеры ASLR-защиту. Команда VUsec опубликовала два доклада , описывающих эту атаку, а также видео с демонстрацией атаки в браузере Firefox, установленном на 64-разрядную Linux-машину:

И что же делать?

Команда сообщила об уязвимости всем необходимым производителям и разработчикам — Intel, AMD, Samsung, Nvidia, Microsoft, Apple, Google и Mozilla — более трёх месяцев назад, но публичное заявление сделала лишь сегодня.

Единственным способом защититься от AnC-атак является включение таких плагинов, как NoScript в Firefox и ScriptSafe в Chrome. Они блокируют исполнение стороннего JS-кода в браузере.

Устаревший не значит бесполезный

Как ни удивительно, эксплойты для самых старых уязвимостей продолжают продаваться. Киберпреступники хотят использовать самый дешёвый инструмент, и в большинстве случаев использование уязвимостей нулевого дня или недавно обнаруженных является бессмысленной роскошью. В связи с этим они обращаются к более устаревшим уязвимостям, в том числе десятилетней давности. Эксплойты для уязвимостей, которые были исправлены в течение многих лет, продаются по дешёвке, что позволяет значительно снизить расходы на подготовку кампании.

Например, варианты оригинальной программы WannaCry ransomware распространены и сегодня. WannaCry опирается на EternalBlue, эксплойт для CVE-2017-0144. Компания Microsoft выпустила исправление для этой уязвимости в бюллетене безопасности MS17-010 примерно за два месяца до первой вспышки эпидемии вымогательского ПО в мае 2017 года. Учитывая, что уязвимость была исправлена, вспышка не должна была затронуть много устройств. Однако по различным причинам многие организации не применили патч до сих пор.

Как отмечается в ежегодном отчёте Trend Micro по кибербезопасности, WannaCry был самым обнаруженным семейством вредоносных программ в 2020 году. А согласно данным Shodan, по состоянию на июнь 2021 года в сети всё ещё присутствует более 650 тыс. устройств, уязвимых к WannaCry.

Зараженные легитимные ресурсы

Все большую популярность набирает еще один способ распространения вредоносных программ — скрытые drive-by загрузки. В ходе drive-by атак заражение компьютера происходит незаметно для пользователя и не требует его участия. Подавляющая часть drive-by атак происходит с помощью зараженных легитимных ресурсов.

Заражение легитимных ресурсов — пожалуй, одна из наиболее серьезных и актуальных проблем в интернете на сегодняшний день. Новостные ресурсы пестрят заголовками вроде «Mass hack plants malware on thousands of webpages», «WordPress Security Issues Lead To Mass Hacking. Is Your Blog Next?» и «Lenovo Support Website Infects Visitors with Trojan». Ежедневно «Лаборатория Касперского» регистрирует тысячи зараженных ресурсов, с которых без ведома пользователя загружается вредоносный код. Такие атаки называются drive-by атаками, мы подробно рассказывали о них в статье «Drive-by загрузки. Интернет в осаде».

В drive-by атаках, как правило, не стоит вопрос привлечения пользователя на вредоносную страницу — он приходит на нее сам в процессе серфинга. К примеру, веб-сайт, на который пользователь ежедневно заходит, чтобы прочитать новости или заказать какой-то товар, может подвергнуться заражению.

Заражение ресурса происходит обычно двумя способами: через уязвимости на целевом ресурсе (например, внедрение SQL-кода) и с помощью похищенных ранее конфиденциальных данных для доступа к веб-сайту. Самое простое заражение представляет собой скрытый тэг iframe, дописанный в исходную страницу. В тэге iframe содержится ссылка на вредоносный ресурс, куда пользователь автоматически перенаправляется при посещении зараженного веб-сайта.

На вредоносном ресурсе находится эксплойт или набор эксплойтов, которые при наличии у пользователя уязвимого программного обеспечения успешно срабатывают, и происходит загрузка и запуск исполняемого вредоносного файла.

Общая схема drive-by атаки

Просмотр событий аудита защиты от эксплойтов

Чтобы просмотреть, какие приложения были заблокированы, откройте viewer событий и фильтр для следующих событий в Security-Mitigations журнале.

| Функция | Поставщик/источник | Идентификатор события | Описание |

|---|---|---|---|

| Защита от эксплойтов | Security-Mitigations (Режим ядра/режим пользователя) | 1 | Аудит ACG |

| Защита от эксплойтов | Security-Mitigations (Режим ядра/режим пользователя) | 3 | Не разрешать аудит для дочерних процессов |

| Защита от эксплойтов | Security-Mitigations (Режим ядра/режим пользователя) | 5 | Блокировать аудит изображений с низкой целостностью |

| Защита от эксплойтов | Security-Mitigations (Режим ядра/режим пользователя) | 7 | Блокировать аудит удаленных изображений |

| Защита от эксплойтов | Security-Mitigations (Режим ядра/режим пользователя) | 9 | Отключить аудит системных вызовов Win32k |

| Защита от эксплойтов | Security-Mitigations (Режим ядра/режим пользователя) | 11 | Аудит защиты целостности кода |

Актуальность[править | править код]

Информация, полученная в результате обнаружения уязвимости, может быть использована как для написания эксплойта, так и для устранения уязвимости. Поэтому в ней одинаково заинтересованы обе стороны — и взломщик, и производитель взламываемого программного обеспечения. Характер распространения этой информации определяет время, которое требуется разработчику до выпуска заплатки.

После закрытия уязвимости производителем шанс успешного применения эксплойта начинает стремительно уменьшаться. Поэтому особой популярностью среди хакеров пользуются так называемые 0day-эксплойты, использующие недавно появившиеся уязвимости, которые ещё не стали общеизвестны.

Последствия эксплойт-кита RIG

Все это привело к неприятным последствиям. Во-первых, урон от даже корявых криптолокеров и стиллеров просто немыслим, причем как для жертв, так и для распространителей (огромное количество молодых людей получили вполне заслуженные сроки уже в этом году).

Также стоит отметить новый всплеск упаковок для эксплоитов, таких как Fallout или Underminer.

Хотя они используют скудное количество эксплоитов, среди которых буквально один-два за этот год, в нынешних условиях у них есть все шансы занять свое место. Тот же Fallout имеет два свежих CVE: 2018-8174 и 2018-4878, причем непосредственно до загрузки вредоноса анализирует наличие песочниц, виртуальных сред и лишь потом загружает ПО, тем самым сводя к минимуму возможность попадания кода под нож.

Нельзя исключать, что это паки-одногодки, которые просто на время заняли рынок. Возможно, эксплоит-паки ждет еще более насыщенное будущее, чем описанное здесь прошлое.

Особенности браузера Интернет Эксплорер и Майкрософт Эйдж

Любой новый релиз программного обеспечения подразумевает улучшение его характеристик. Это правило не обошло стороной и Интернет Эксплорер. Одним из главных нововведений одиннадцатой версии можно отметить присутствие так называемого «Режима предприятия», дающий возможность:

-

-

- Корректно работать с различными приложениями и приложениями в Интернете, разработанные под старые типы и релизы браузеров.

- Аналогичное с Internet Explorer 8 взаимодействие на запросы ActiveX и других элементов управления.

- Новая версия даёт возможность взаимодействовать со старыми функциями для динамического добавления различных объектов на веб-страницах, к примеру, CSS Expression.

- При работе в режиме отключается кеширование да рендеринг, поэтому при работе со старыми сервисами страницы всегда отображаются без искажений.

- Обеспечить совместимость различных версий IE и исключить наиболее распространённые проблемы блогов с помощью технологии эмуляции.

-

Системные требования для установки Internet Explorer 11

Операционная система:

-

-

- Win 7 (32-разрядная и 64-разрядная + пакет обновлений 1 (SP1) или более поздним, 64-разрядная Windows Server 2008 R2 + пакет обновления 1 (SP1) )

- Win 8.1

- Win RT 8.1, 10

-

Процессор:

-

-

- Windows 7 (32-разрядным (x86) или 64-разрядным (x64) процессор, 1 гигагерц)

- Windows 8, RT 8.1, 10 (поддержка PAE, NX, SSE2, тактовая частота минимум 1 гигагерц)

-

ОЗУ:

-

-

- Win 7 (512 мегабайт – 32-разрядная и 64-разрядная)

- Windows Server 2008 R2 (512 мегабайт – 64-разрядная)

- Win 8.1, 10 (1 гигабайт – 32-разрядная, 2 гигабайта 64-разрядная).

-

Свободное место на HDD:

-

-

- Windows 7 (70 мегабайт – 32-разрядная, 120 мегабайт – 64-разрядная)

- Windows Server 2008 R2 (200 мегабайт – 64-разрядная)

- Windows 8.1, 10 – (16 гигабайт – 32-разрядная, 20 гигабайт – 64-разрядная).

-

Монитор, видеоадаптер:

-

-

- Виндовс 7 (Super VGA, разрешение минимум 800 x 600, 256 цветов)

- Виндовс 8.1 (DirectX 9, драйвер WDDM)

-

Работа наборов эксплойтов и эксплойтов

Эксплойты часто являются первой частью более масштабной атаки. Хакеры сканируют устаревшие системы, содержащие критически важные уязвимости, которые они затем используют, развертывая целевые вредоносные программы. Эксплойты часто включают код оболочки, который является небольшой полезной нагрузкой вредоносных программ, используемых для загрузки дополнительных вредоносных программ из управляемых злоумышленниками сетей. Shellcode позволяет хакерам заражать устройства и проникать в организации.

Наборы эксплойтов — это более комплексные средства, содержащие коллекцию эксплойтов. Эти наборы сканируют устройства для различных типов уязвимостей программного обеспечения и, если они обнаружены, развертывают дополнительные вредоносные программы для дальнейшего заражения устройства. Наборы могут использовать эксплойты, нацеленные на различные программы, в том числе Adobe Flash Player, Adobe Reader, Internet Explorer, Oracle Java и Sun Java.

Наиболее распространенный метод, используемый злоумышленниками для распространения эксплойтов и наборов эксплойтов, — это веб-страницы, но они также могут поступать в сообщения электронной почты. Некоторые веб-сайты непреднамеренно и невольно размещают вредоносный код и эксплойт в своих объявлениях.

В приведенной ниже инфографике показано, как набор эксплойтов может пытаться использовать устройство после посещения скомпрометированной веб-страницы.

Рисунок 1. Пример работы с наборами

Несколько заметных угроз, в том числе Wannacry, используют уязвимость CVE-2017-0144 для запуска вредоносных программ.

Примеры наборов эксплойтов:

-

Angler / Axpergle

Дополнительные новости об эксплойтах читайте в этом сообщении в блоге о том, как разобрать двойной образец нулевого дня, обнаруженный в совместной охоте с ESET.

Спрос и предложение

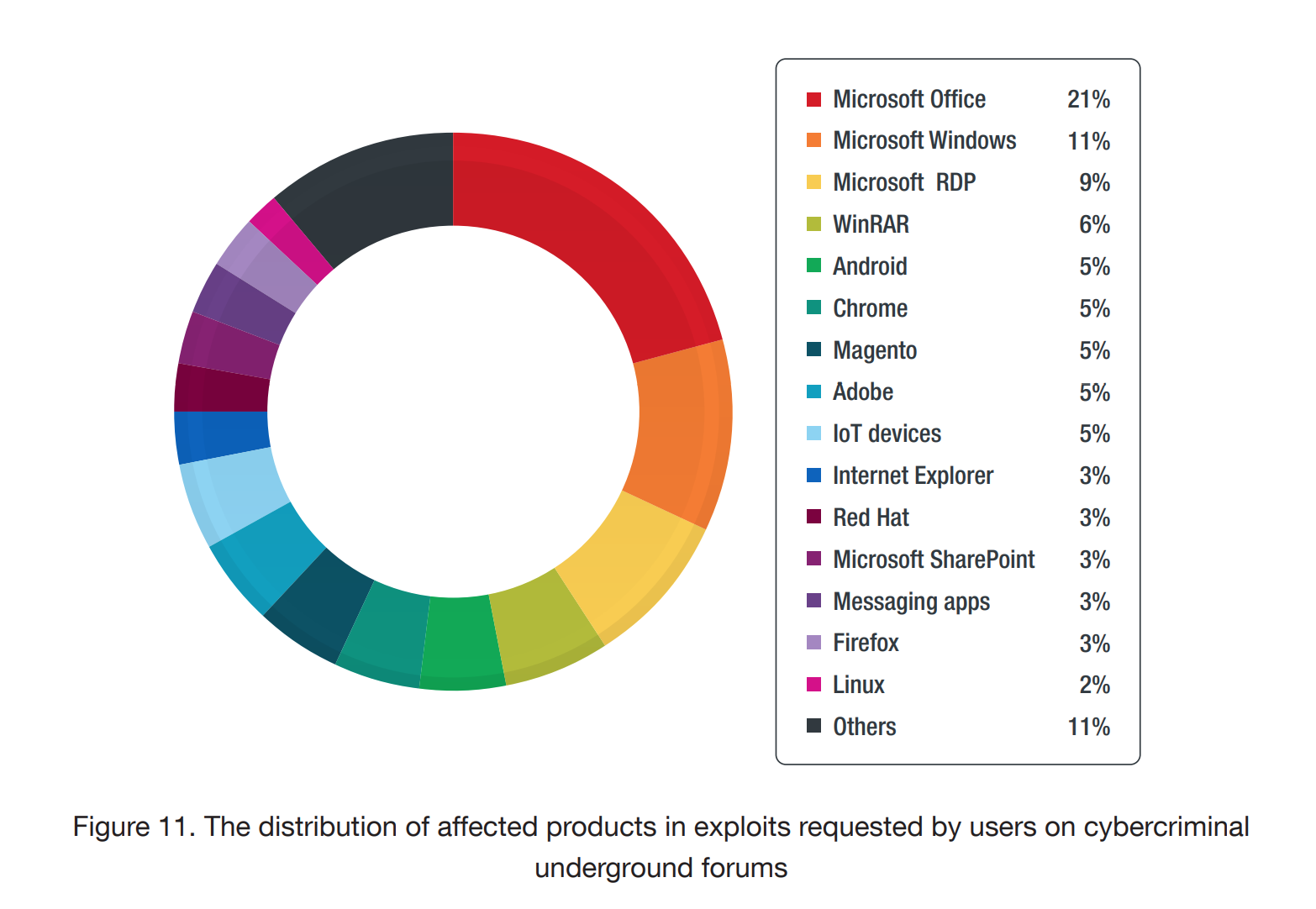

Мы изучили объявления о продаже эксплойтов, отсеяв предположительно мошеннические или опубликованные участниками с низкой репутацией. Мы также посмотрели, какие эксплойты пользуются спросом.

Самые востребованные эксплойты на киберфорумах

Самые востребованные эксплойты на киберфорумах

Как уже было сказано выше, самыми востребованными (47%) оказались эксплойты для продуктов Microsoft. Эксплойты для устройств интернета вещей (IoT) искали лишь 5% покупателей, однако мы ожидаем, что с ростом количества подключённых устройств этот сегмент станет более прибыльным для злоумышленников, особенно с учётом того, что многие IoT-устройства с трудом поддаются исправлению, а на некоторых установка обновлений не предусмотрена в принципе.

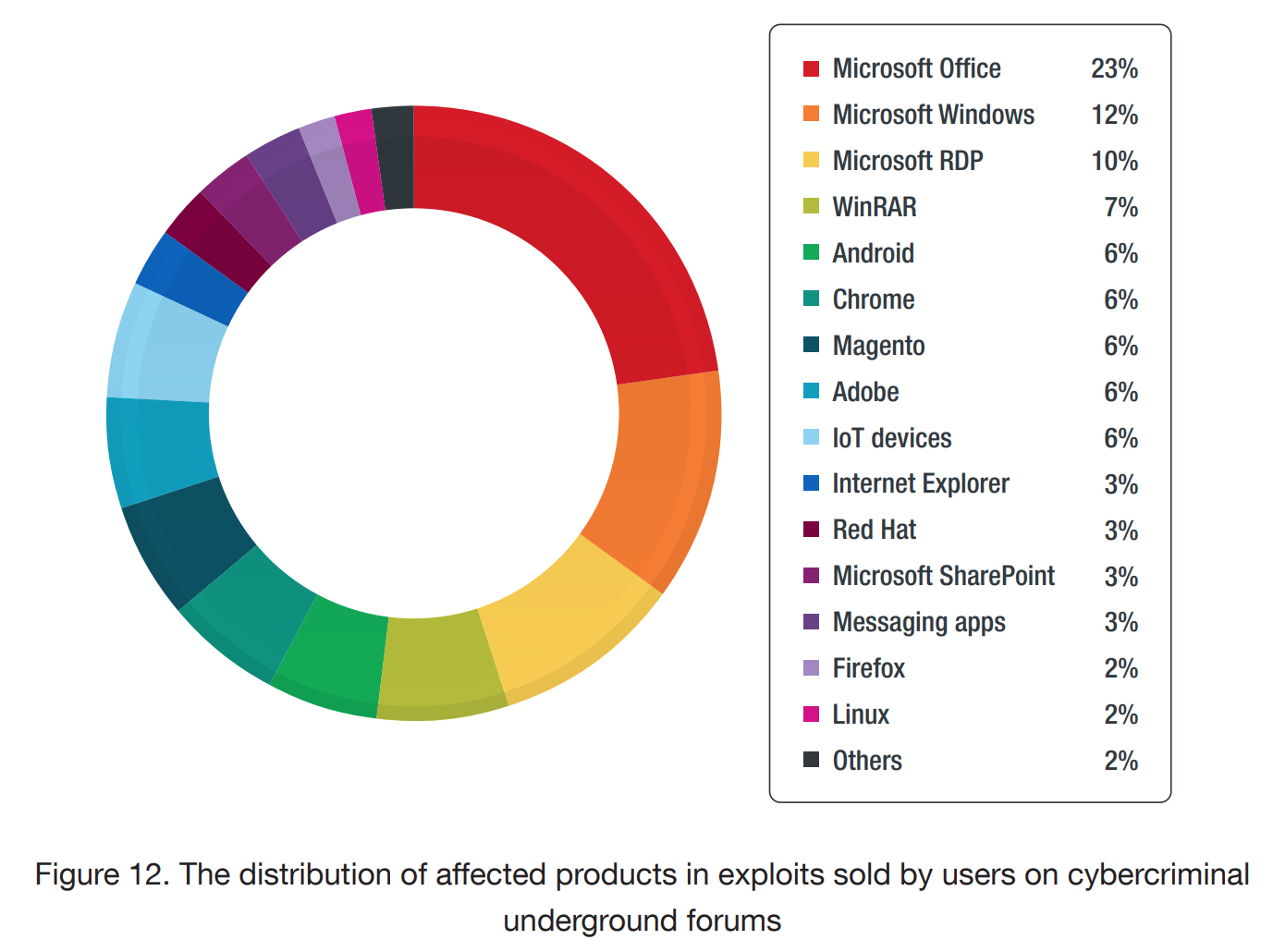

Лидером среди выставленных на продажу эксплойтов также являются продукты Microsoft: Microsoft Office, Microsoft Windows, Internet Explorer и Microsoft Remote Desktop Protocol (RDP) имели совокупную долю рынка 61%.

Предлагаемые к продаже эксплойты

Предлагаемые к продаже эксплойты

Средняя цена, которую пользователи были готовы заплатить за эксплойты, составила 2 тыс. долларов США. Но мы нашли в продаже на русскоязычных форумах несколько относительно бюджетных эксплойтов:

-

для Microsoft RDP — 200 долларов США,

-

для WinRAR — 200 долларов США;

-

для Cisco — 1000 долларов США.

На англоязычных форумах цены были ещё ниже: некоторые эксплойты для Microsoft Word и Excel стоили всего 35 долларов США.

В отличие от англоязычных форумов, где чаще всего рекламировались эксплойты для Microsoft Office и Adobe Acrobat Reader, разнообразие эксплойтов на русскоязычных форумах было значительно выше. Наибольшей популярностью пользовались «тихие» эксплойты, предназначенные для скрытного запуска в фоновом режиме при открытии файла, содержащего эксплойт, и автоматической установки вредоносного ПО без ведома жертвы. В идеале они совершенно необнаружимы во время выполнения и для антивирусных программ.

Мы также проследили, как список пожеланий потенциальных покупателей соотносится с реальными объявлениями о продаже эксплойтов для продуктов Microsoft на подпольных форумах киберпреступников. Мы заметили, что то, что запрашивалось, было более или менее похоже на то, что предлагалось, —предложение адаптировалось к тому, что требовали потребители.

Сравнение спроса и предложения на эксплойты для продуктов Microsoft

Сравнение спроса и предложения на эксплойты для продуктов Microsoft

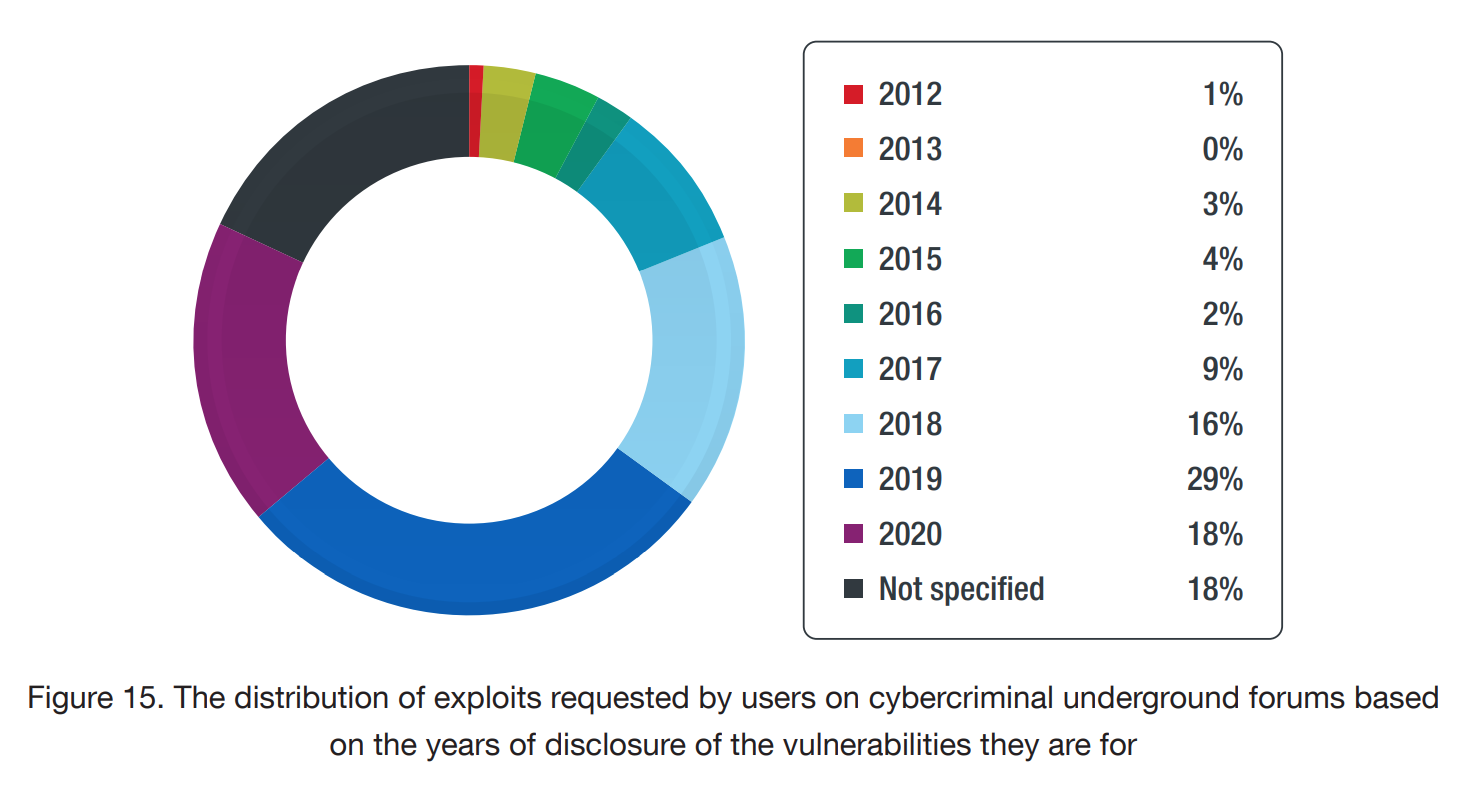

Cпрос на эксплойты и их доступность для покупки высоки, пока они относительно новые. Чуть меньше половины эксплойтов, которые ищут пользователи киберфорумов, и чуть больше половины проданных ими были предназначены для уязвимостей, которые были раскрыты в 2019 и 2020 годах. Большинство эксплойтов N-day, рекламируемых на англоязычных форумах, относятся к 2017 или 2018 годах, а те, что рекламируются на русскоязычных форумах, в основном годичной давности.

Распределение по годам эксплойтов, которые ищут пользователи киберфорумов

Распределение по годам эксплойтов, которые ищут пользователи киберфорумов

Деньги

Кто же и как наживается на описанных атаках?

Атака с использованием рекламного баннера выгодна владельцам веб-ресурсов, на которых размещается баннер, — они получают деньги за его размещение. На успешной загрузке и инсталляции XBlocker зарабатывают авторы вредоносной программы — в том случае, если пользователь отправит SMS на платный номер. А неопытные пользователи, как правило, отправляют.

На черной оптимизации и атаках с использованием раскрученных таким способом сайтов наживаются те, кто реализовал схему распространения, кто разработал программные средства для автоматизации создания поддельных веб-сайтов, кто связал все части схемы воедино. При успешной загрузке и инсталляции фальшивых антивирусов в прибыли оказываются те, кто организовал атаку. А неопытные пользователи, как правило, соглашаются на установку и платят за «антивирус». Зарабатывают на этом и разработчики самих фальшивых антивирусов.

На drive-by атаках наживаются разработчики наборов эксплойтов и те, кто пользуются этими наборами. Например, схема «Набор эксплойтов + ZeuS Toolkit» эффективно работает для получения конфиденциальных данных пользователей, которые затем можно продать на черном рынке. А в результате регулярных атак Pegel злоумышленникам удалось создать бот-сеть из зараженных Backdoor.Win32.Bredolab компьютеров, используя которую они могут загружать на зараженные компьютеры другие вредоносные программы.

Выходит так, что зарабатывают даже собственно на загрузках вредоносного ПО? Конечно, зарабатывают. Организуется такой заработок с помощью партнерских программ (партнерок), или PPI-схем (Pay-Per-Install).

Посещаемость

Просмотры854 000≈ 27 600 в день

Отказы #%

Время на сайте # мин.

Глубина просмотра #

Месячная примерная помещаемость. Данные за август 2021.

Источники трафика

| Почтовые рассылки | ### |

| Прямые заходы | ### |

| Ссылки на сайтах | ### |

| Поисковые системы | ### |

| Социальные сети | ### |

Социальный трафик

| youtube.com | ≈ % |

| vk.com | ≈ % |

| soundcloud.com | ≈ % |

| Другое | ≈ % |

| odnoklassniki.ru | ≈ % |

| Другое | ≈ % |

Рейтинг по трафику

80 415

Место в мире

46 190

Место в стране

География посетителей

| Соединенные Штаты | 0% |

| Россия | 0% |

| Иордания | 0% |

Похожие сайты

| xss.is | 0% |

| whitehatcheryl.wordpress.com | 0% |

| xaker.name | 0% |

| watchdog.in.ua | 0% |

| pnpcryptorig.com | 0% |

История счётчиков

Счётчики не найдены

Тест показывает активные и отключенные ранее счетчики систем статистики и связанные с ними сайты. Эта информация может быть полезна в случае, если у конкурента есть неизвестные вам проекты, управление статистикой которых происходит с одного аккаунта — вы сможете их найти. Если в вашими счетчиками что-то пойдет не так, вы также можете это увидеть.

Веб-студии иногда самостоятельно устанавливают счетчики на сайты клиентов и управляют ими с того же аккаунта, что и счетчиком своего сайта. Вы можете сделать анализ сайта студии и благодаря этому тесту узнать, кто ее клиенты.

Обновлено 15.09.2021 23:38

История IP-адресов

Мы нашли 6 IP-адресов, связанных с сайтом

| IP-адрес | Найден | Исчез | Связанные сайты |

|---|---|---|---|

| 62.112.10.28 | 16.08.2021 | — | ##### |

| 198.144.120.23 | 16.07.2021 | 16.08.2021 | ##### |

| 103.109.102.143 | 27.04.2021 | 20.05.2021 | |

| 188.241.120.39 | 22.03.2021 | 16.07.2021 | |

| 176.121.14.87 | 31.07.2020 | 22.03.2021 | ##### |

| 176.121.14.89 | 18.11.2019 | 31.07.2020 | ##### |

IP-адреса, найденные когда-либо на сайте. А также сайты, у которых обнаружен такой же IP-адрес.

Обновлено 15.09.2021 23:38

Как работают эксплоит-киты

Принцип работы самих упаковок схож. Поначалу это были скрипты на PHP или переадресация с зараженной страницы или спам-рассылки на страницу, организующую выполнение эксплоитов. Сейчас это чаще всего JavaScript. Помимо этого, эксплоит-киты внедряются при помощи старого доброго спуфинга DNS.

В функции шелл-кода входит скачивание и запуск целевого вредоносного ПО, которое задает сам распространитель.

Само собой, такой алгоритм работы повышает вред от эксплоитов в разы, так как паки регулярно обновляются, а их коды обфусцируются. Более того, те же продукты компании Adobe, которые находятся под ударом практически с появления первых эксплоит-китов, до сих пор в числе ведущих коллекций уязвимостей.

Связки (набор эксплойтов, exploit kit)[править | править код]

Связки эксплойтов представляют собой пакет эксплойтов сразу под несколько программ (версий) и/или под разные уязвимости в них. В последних версиях связок производится выбор эксплойта именно под конкретную программу пользователя.

В большинстве случаев эксплойт-киты применяются для атак, использующих уязвимости браузеров или их дополнений (частыми целями, к примеру, являются Java, Flash и PDF).

Также существуют наборы локальных эксплойтов для поднятия привилегий в атакованной системе. Фактически подобные наборы тоже являются связками, но в хакерской среде таковыми не считаются и не называются.

Анализ риска

Несмотря на старания специалистов, уязвимости есть практически во всех программах, а значит, для злоумышленников всегда есть лазейка для подготовки эксплойта. К моменту, когда разработчики выпустят патч (небольшую программу для исправления уязвимых файлов), вредоносная программа может нанести огромный урон. Под угрозу попадают все пользователи, включая самых осторожных и внимательных.

Последствия применения эксплойта могут быть самыми разными. Это зависит от задачи, которая ставилась перед вредоносными программами: от нарушения работы системы до потери крупных денежных сумм, секретной информации.

Обезопасить свое устройство от эксплойта можно, если пользоваться антивирусными программами от известных компаний, которые постоянно совершенствуют свои продукты. Снизят риски заражения регулярное обновление операционной системы и прикладных программ, отказ от переходов по подозрительным ссылкам, игнорирование спам-сообщений, внимательное отношение к финансовым операциям.

Версии браузера Интернет Эксплорер

Internet Explorer 6 — это шестое обновление IE, web-браузера, выпущенного корпорацией Майкрософт для операционных систем Windows. Браузер был выпущен вскоре после завершения работы над XP. Эта версия подверглась критике за критические проблемы безопасности и отсутствие поддержки современных веб-протоколов и стандартов.

Internet Explorer 6.0 совместим с Win NT / 98 / ME / 2000 / XP / 2003, а потому больше не поддерживается и не доступен для загрузки с Корпорации Майкрософт. Однако вы можете найти и скачать финальные версии Internet Explorer 6.0 для Виндовс на этой странице.

Internet Explorer 7 (кодовое название Rincon) был выпущен компанией Била Гейтса в октябре 2006 года. Наиболее значимыми новыми функциями являются перетаскивание вкладок, масштабирование страниц, просмотр вкладок, окно поиска, устройство чтения каналов, улучшенная интернационализация и улучшенная поддержка популярных стандартов.

Internet Explorer 7.0 совместим с XP / Vista / 2003 / 2008, и больше не поддерживается.

Internet Explorer 8 — это восьмая версия Internet Explorer, выпущенная в марте 2009 года. В Internet Explorer 8 есть улучшения безопасности, опция приватного просмотра, а так же возможность сохранять заранее определенные “кусочки” страницы для быстрого просмотра. Internet Explorer 8.0 совместим с XP/Vista/2003/2008/2008R2 и больше не поддерживается.

Internet Explorer 9 — это девятое обновление популярного браузера от Microsoft. Internet Explorer 9 поддерживает CSS 3, цветовые профили ICC и имеет обновлённую производительность и безопасность JavaScript. Это последний из трех популярных браузеров, реализующих поддержку SVG. Кроме того, он поддерживал аппаратно-ускоренный рендеринг текста с помощью прямой записи, аппаратно-ускоренный рендеринг графики с помощью Direct2D, аппаратно-ускоренный рендеринг видео с помощью Media Foundation, поддержку визуализации, предоставляемую Win IC, и высокоточную печать на базе XPS. Internet Explorer 9 поддерживает теги HTML5 и формат шрифта Web Open.

Internet Explorer 9.0 имеет полную совместимость с Vista / 2008/2008R2/Windows Phone 7.5 и больше не поддерживается. Вы можете скачать финальные версии Internet Explorer 9.0 на этой странице.

Internet Explorer 10 — десятая версия интернет-браузера от Microsoft. Первая версия вышла в 2011 году, а финальная – в 2013 году. Одной из главных новых функций IE 10 является поддержка “HTML5”. В Win 8 он разделен на две версии с различными пользовательскими интерфейсами:

- Традиционное настольное приложение (включив расширенный защищенный режим;

- Приложение Metro без поддержки плагинов.

Браузер имеет встроенный Adobe Flash Player, что позволяет воспроизводить на страницах видео- и аудиозаписи.

Для поиска страницы можно выбрать один из восьми различных поисковых сервисов: Bing, Google, Yandex и т. д.

Internet Explorer 10 совместим с 7/8. 1 / 2008R2 / 2012R2 и больше не поддерживается. Но вы можете скачать последние выпуски Internet Explorer 10 на этой странице.

Internet Explorer 11 — это последняя версия web-браузера Internet Explorer от Майкрософт. Официально был выпущен в октябре 2013 года, но до мая 2019 года имел ряд обновлений:

- WebGL CSS border image Улучшена производительность JavaScript Криптографии (WebCrypto) Адаптивная потоковая передача битрейта (Media Source Extensions) Протокол SPDY v3 Безопасности

Популярность Internet Explorer 11 привела к взрыву технологий в получении информации во всех форматах — текстовой, графической, аудио и видео. Internet Explorer претерпел несколько крупных обновлений за последние несколько лет и превратился в одну из самых мощных платформ разработки на современном рынке. Internet Explorer 11 совместим с 7, 8.1, 10. Вы можете скачать финальные версии Internet Explorer 11 для Windows на этой странице.

Microsoft Edge — был впервые выпущен для Виндовс 10 и Xbox One в 2015 году, а затем для Android и iOS в 2017 году. Основными особенностями Microsoft Edge являются: высокая скорость, вкладки «Отсрочка», встроенная помощь Кортаны, жесты сенсорного экрана, системная интеграция с дестякой, поток персонализированного контента и прокрутка web-страниц. Майкрософт Эйдж является браузером по умолчанию в Win 10 и заменяет Internet Explorer 11.

Избранное, история просмотров и загрузки просматриваются в концентраторе. Боковая панель предоставляет функциональные возможности, идентичные Центру управления избранным и менеджеру загрузок. Браузер включает в себя встроенный Adobe Flash Player, PDF reader и поддерживает asm.JS. Вы можете найти и скачать финальные версии EDGE для Windows и Android на этой странице.

Played events and leagues for eXploit

RTP Arena Cup 2021 — BLAST Premier Qualifier

Jul 9th — Jul 11th

RTP Arena Cup 2021 Closed Qualifier

Jul 3rd — Jul 4th

1-4th

GameGune 23

Jun 28th — Jul 3rd

3-4th

Master League Portugal VII

Jun 16th — Jun 20th

3-4th

Spring Sweet Spring 3 Regionals

Jun 7th — Jun 18th

OMEN WGR Retake Season 2

May 29th — May 30th

1st

Spring Sweet Spring 2 Regionals

May 10th — May 21st

Funspark ULTI 2021 Europe Regional Series 2 Closed Qualifier

May 8th — May 15th

LOOT.BET Season 9

Apr 17th — May 14th

SAW Rafael Pais Series 3

Apr 17th — Apr 18th

1st

Spring Sweet Spring 1 Regionals

Apr 12th — Apr 23rd

Snow Sweet Snow 3 Regionals

Mar 15th — Mar 26th

Snow Sweet Snow 2 Regionals

Feb 15th — Feb 26th

Snow Sweet Snow 1 Regionals

Jan 18th — Jan 29th

Master League Portugal VI

Nov 7th — Nov 8th

3-4th

La Copa 2020

Sep 28th — Oct 11th

OMEN WGR Challenge 2020

Aug 2nd

1st

Betano Masters Europe 2020

Jul 12th — Jul 15th

Master Cup Portugal 2019

Dec 7th — Dec 8th

2nd

ESL Masters Spain Season 6 Finals

Dec 1st

3-4th

Эксплойт кит RIG

На официальном сайте-продажнике в России эксплоит-кит RIG изначально был заявлен как регулярно обновляемый. Среди прочих услуг перечислена чистка и обфускация, а также чистка по требованию. Покупателям выдаются чистые и сертифицированные домены, которые не находятся ни в одном блек-листе и не вызывают в пользовательском браузере сообщений о недоверенном сертификате.

Цена (500 долларов за месяц) не изменилась с 2013 года по сей день, однако обновления по-прежнему выходят довольно регулярно (последнее было в конце мая — добавили CVE-2018-8174). В 2015 году в Сеть утекали исходники, которые, несмотря на отсутствие самих эксплоитов, выглядели достойно.

После этого RIG выживал на рынке как мог, в том числе заимствуя исходники у других разработчиков. Например, у Neutrino, который по популярности уже далек от RIG, была позаимствована модель использования определенных процессов в системе. Также RIG перенял у Angler методы обфускации.

Еще в самом начале авторы RIG ввели строгую политику по отношению к работе с российским трафиком. Это помогло избежать внимания со стороны российских правоохранительных органов и положительно сказалось на клиентуре. Заметим, однако, что RIG — это скорее дешевый и сердитый вариант, так как в его работе немало погрешностей.

После спада активности прочих эксплоит-китов дешевизна RIG привлекла к нему распространителей низкокачественного вредоносного ПО. Уже в январе 2017 года, по данным аналитика Брэда Дункана, RIG принял участие в доставке множества троянов-вымогателей в рамках 39 различных кампаний.

К середине прошлого года активность RIG поутихла. Но только до того момента, когда низкокачественные стиллеры, майнеры и клипперы стоимостью (без шуток) 500–1500 рублей перестали «отстукивать» достаточное количество с того трафика, который до этого успешно впаривался малолетним киберпреступникам на каждом теневом форуме.

Именно тогда на передний план вышла дешевизна RIG, а также возможность распространять сразу два вредоноса одновременно. После этого активность RIG заметно выросла: даже самые низкопробные стиллеры вроде Nocturnal Stealer, имеющего кривой лог и неприлично низкую цену, получили своего покупателя и своих жертв благодаря RIG.

Несмотря на известную статистику использования американских хостингов под размещение чистых доменов для эксплоит-китов, в России так называемые пуленепробиваемые хостинги тоже процветают, делая огромные наценки на свои услуги. Помимо этого, немало мелких услуг вроде вскрытия wallet.dat, полученных со стиллеров.

Иными словами, RIG как бизнес-проект невольно строит вокруг себя обширную инфраструктуру. Благодаря поддержке, которая дает практически пошаговые инструкции, и многочисленным мануалам по чистке публично доступных стабов для обфускации вредоносного ПО, многие начинающие киберпреступники вливаются в серьезные дела, несравнимые с угоном игровых аккаунтов и прочими шалостями.