7 лучших программ для шифрования usb (2020)

Содержание:

- Реестр – меняем значения

- Программа валидации криптографических модулей

- Какой способ защиты данных на флешке самый эффективный

- EncryptStick

- USB Safeguard

- Программное обеспечение для шифрования накопителей

- Форматирование флэш-накопителя.

- Защита от потери прибыли и лояльности клиентов

- Зачем копируют сертификаты ЭЦП на другой компьютер или флешку

- В чем могут заключаться трудности?

- Преимущества и недостатки Биткоин-кошелька на флешке

- Установка сигнализации на флеш-карту

- Самый простой способ запаролить данные на флешке

- Что еще умеют флешки Kingston, помимо шифрования?

- Как разблокировать флешку, защищенную от записи

- Создание биткойн-кошелька на «флешке»

- Настройка TrueCrypt для запуска с флэшки.

- Это проще, чем кажется

- Защита от потери прибыли и лояльности клиентов

- Установка биткоин-кошелька в автономном режиме

- Зачем и кому нужны флешки с аппаратным шифрованием?

- Кто гарантирует отсутствие “закладок” от производителя при использовании флешек с аппаратным шифрованием?

- Выводы

Реестр – меняем значения

В реестре может быть прописано значение, которое будет запрещать вносить какие-либо изменения в файловую систему флешки, т.е. она будет работать только в режиме чтения. Чтобы убрать это ограничение выполните дальнейшие действия.

1. Сделайте запуск редактора реестра, нажмите «Win + R» на клавиатуре — разом, и в открывшемся окне напечатайте regedit, и нажмите «Enter».

2. Далее, перейдите в нем по веткам: «HKEY_LOCAL_MACHINE/SYSTEM/CurrentControlSet/Control/StorageDevicePolicies»

3. В колонке справа должен располагаться параметр «WriteProtect» со значением равным — «0». Если там стоит — «1», то его нужно будет поменять на — «0», открыв этот параметр и вбив туда соответствующее значение. Сделайте это, сохраните настройки и поставьте компьютер на перезагрузку.

После включения, проверьте все – проблема должна быть решена.

Что делать если раздела «StorageDevicePolicies» попросту нет?

1. Кликните мышкой (правой кнопкой) по ветке «Control» и далее перейдите по пункту «Создать» -> «Раздел». Потом введите соответственно название отсутствующего раздела.

2. Далее создайте параметр «WriteProtect», для этого кликните по не занятому пространству в правой колонке, выберите пункт «Создать» «Параметр DWORD 32 бита» или 64 бита, если у вас соответствующая ОС. Также поставьте ему значение «0».

Сохраните сделанные настройки и выполните перезагрузку ПК. После протестируйте все на работоспособность.

Программа валидации криптографических модулей

Программа CMVP – совместный проект Национального института стандартов и технологий при Министерстве торговли США и Канадского центра кибербезопасности. Целью проекта является стимуляция спроса на проверенные криптографические устройства и предоставление показателей безопасности федеральным ведомствам и регулируемым отраслям (таким как финансовые и медицинские учреждения), которые используются при закупке оборудования.

Проверки устройств на соответствие набору криптографических требований и требований безопасности проводятся независимыми лабораториями криптографии и тестирования безопасности, аккредитованными NVLAP (National Voluntary Laboratory Accreditation Program / “Национальная программа добровольной аккредитации лабораторий”). При этом каждое лабораторное заключение проверяется на соответствие Федеральному стандарту обработки информации (FIPS) 140-2 и подтверждается CMVP.

Модули, подтвержденные как соответствующие стандарту FIPS 140-2, рекомендуются к использованию федеральными ведомствами США и Канады до 22 сентября 2026 года. После этого они попадут в архивный список, хоть и по-прежнему смогут использоваться. 22 сентября 2020 года закончился прием заявок на валидацию по стандарту FIPS 140-3. После прохождения проверок устройства будут на пять лет перемещены в активный список проверенных и надежных устройств. Если криптографическое устройство не проходит проверку – его использование в государственных учреждениях США и Канады не рекомендуется.

Какой способ защиты данных на флешке самый эффективный

Самый надёжный способ хранения действительно важной информации – это её содержание под надзором вооружённой охраны глубоко под землёй. А в случае с электронным накопителем он ещё и должен быть отключён от сети (интернета)

Способ утрированный, но это не шутка. Однако реальный мир и постоянная необходимость иметь доступ к нужным данным не позволяет использовать такие методы. По этой причине были разработаны различные способы ограничения доступа к информации.

Наибольшее распространение получило шифрование, поскольку при правильном подходе шифрование не позволяет злоумышленнику, либо случайному человеку получить доступ в данным.

Средства шифрования, использующие современные алгоритмы с длинным ключом, при условии использования пользователем сложного пароля обеспечивают эффективную защиту. Об использовании такой защиты пойдёт речь.

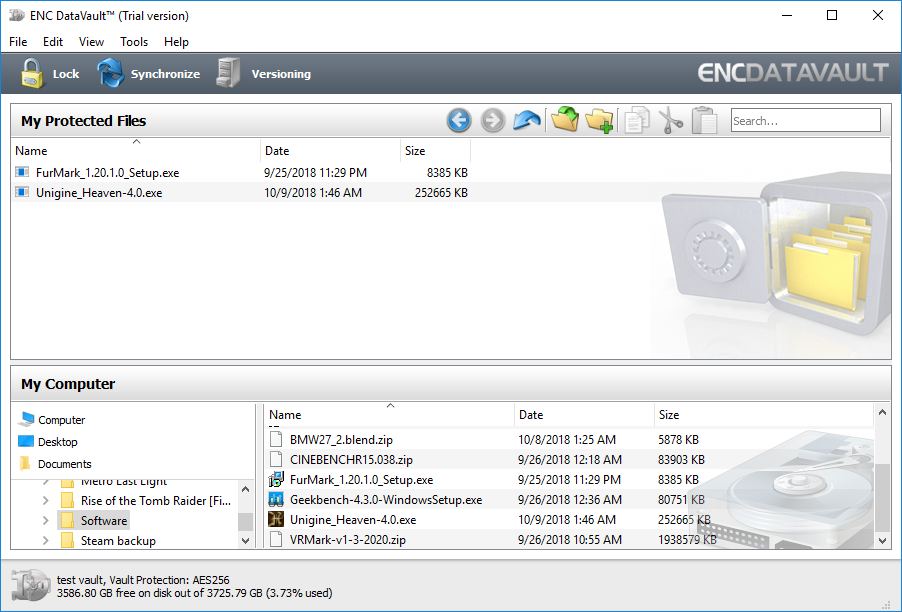

EncryptStick

EncryptStick позволяет шифровать USB-накопители и создавать виртуальные хранилища или папки, защищенные паролем. EncryptStick обеспечивает один из самых надежных механизмов для шифрования флэш-накопителя или любого другого жесткого диска на компьютерах с Windows, Mac или Linux с возможностями взаимодействия.

Программное обеспечение поддерживает до 1024-битного шифрования AES, которое сложнее расшифровать, чем 256-битное шифрование, которое предлагает наиболее распространенное программное обеспечение, позволяющее шифровать USB-диски или диски.

Помимо обещания непроницаемого шифрования данных, программное обеспечение EncryptStick для USB-шифрования позволяет шифровать флэш-накопитель с помощью простого в использовании интерфейса. Интерфейс позволяет легко копировать-вставлять и перетаскивать, позволяя вам без труда выбирать файлы или USB-накопители, которые вы хотите предотвратить саботажем.

Кроме того, каждый раз, когда вы забыли после переключения окон, программа попросит вас ввести пароль, и десять неправильных попыток заблокировать злоумышленников.

Единственное предостережение в том, что для доступа к зашифрованным дискам или файлам с другого компьютера вам необходимо установить программное обеспечение. Но вы также можете установить его и запустить с самого диска, не устанавливая его отдельно в системе.

С EncryptStick, вы получите 14 дней пробного периода, после чего вам нужно будет заплатить $ 19,99 и вы можете использовать одну и ту же лицензию на трех устройствах. В течение ограниченного срока цена была снижена до 14,99 долл. США, что является хорошей покупкой, если вы хотите защитить USB-накопители с надежными функциями безопасности.

Доступные платформы: Windows, Mac, Linux

Цена: Лицензирование платной версии начинается с 19,99 долл. США, что в настоящее время составляет 14,99 долл. США; 14-дневная пробная версия с ограниченными возможностями.

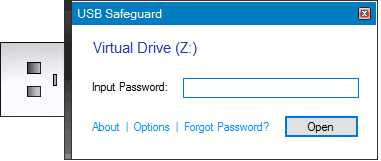

USB Safeguard

Бесплатная версия утилиты USB Safeguard позволяет защищать флеш-накопители емкостью до 4 Гб. В отличие от CyberSafe Top Secret, она не нуждается в установке на компьютер. Запускать ее нужно непосредственно с устройства, которое она будет «охранять».

USB Safeguard не имеет русскоязычного интерфейса, но пользоваться ею очень просто:

- Копируем утилиту на съемный носитель и запускаем двойным кликом. Права администратора не нужны — программа будет работать даже на тех машинах, где у вас нет административных полномочий.

- После первого запуска USB Safeguard может предложить вам отформатировать флешку. Если вы откажетесь, защита будет невозможна, так как утилита поддерживает исключительно файловую систему NTFS.

- После форматирования и повторного запуска USB Safeguard откроется окошко с предложением установить пароль для доступа к файлам накопителя. В поле «New password» введите кодовое слово, в поле «Confirm» — повторите его, в «Hint» — укажите подсказку для напоминания.

Теперь утилита будет запрашивать пароль при каждом подключении флешки к ПК.

Достоинства USB Safeguard — отсутствие необходимости установки и возможность открывать защищенную флешку на любом компьютере. Недостатки — ограничение емкости устройства четырьмя гигабайтами и поддержка только файловой системы NTFS.

Программное обеспечение для шифрования накопителей

Можно использовать программу шифрования данных на флешке, которая будет скрывать только файлы на ней, а не все пространство. Это гораздо более эффективный способ управления вашими конфиденциальными данными, потому что у вас могут быть другая информация, которая не требуют защиты. Вы можете использовать приложения на основе облачной резервной копии, но они не помогут вам защитить ваш флеш-накопитель.

Программное обеспечение, которое управляет всей флешкой, создавая раздел и устанавливаясь в незашифрованной части, может быть очень полезным. Ниже представлен список программ для шифрования, как платных, так и доступных свободно. Вы можете хранить ПО на носителе вместе с зашифрованными данными, избегая ограничений на компьютерах, к которым вы подключаетесь.

Форматирование флэш-накопителя.

Все. Теперь приступаем к приготовлению нашей защищенной флешки. Если на флэшке есть какая-либо информация — сохраням ее на жестком диске. Затем, для верности, форматируем флэшку. Тип файловой системы при форматировании значения не имеет, но я рекомендую NTFS. Почему NTFS? Да потому что потом, с помощью настроек безопасности можно будет защитить накопитель от вирусов, которые постоянно пытаются прописаться в автозагрузку и создают на нем кучу своих файлов.

Итак, форматируем флэшку. Открываем «мой компьютер», кликаем на флэшке правой кнопкой мыши и в контекстном меню выбираем пункт «Форматировать…». В открывшемся окне форматирования выбираем NTFS в списке «Файловая система». Больше ничего не трогаем и жмем «Начать». Ждем пока система напишет «Форматирование завершено» и переходим к следующему пункту.

Защита от потери прибыли и лояльности клиентов

Использование USB-устройств с аппаратным шифрование может помочь предотвратить разрушительные последствия для организаций. Компании, нарушающие закон о защите персональных данных, могут быть оштрафованы на крупные суммы. Следовательно, необходимо задать вопрос о том, стоит ли идти на риск обмена информацией без надлежащей защиты?

Даже если не принимать во внимание финансовые последствия, количество времени и ресурсов, затрачиваемых на исправление возникших ошибок в безопасности, может быть столь же значительным. Кроме того, если утечка данных скомпрометировала данные о клиентах, компания рискует лояльным отношением к бренду, особенно на рынках, где есть конкуренты, предлагающие аналогичный продукт или услугу

Зачем копируют сертификаты ЭЦП на другой компьютер или флешку

Для удобства пользователей электронную цифровую подпись записывают на съемные носители (диск, флешка и т. п.) или компьютер. Вот как пользоваться ЭПЦ с флешки, токена или другого носителя:

- Записать на накопитель закрытый ключ.

- Сгенерировать на носителе открытый ключ.

- Задать пароль (для токенов паролем является ПИН-код).

- Установить ключевой контейнер на пользовательский компьютер.

- Добавить цифровую подпись на ПК и подписывать документы. Действие выполняется через файл сертификата в разделе «Защита документа».

ВАЖНО!

Электронная подпись одновременно находится и на флеш-накопителе, на котором ее записали, и на компьютере — в той директории, куда ее установил пользователь. После установки и записи ЭП пользователь автоматически подписывает необходимые документы цифровым шифром. Но иногда требуется перенос ключей и сертификатов электронной подписи. Пользователи производят копирование ЭПЦ с флешки на флешку в следующих случаях:

- дублирование записи с целью защиты накопителя — предотвращение порчи носителя или потери сведений на флешке;

- работа на нескольких компьютерах — создание копий для всех пользователей;

- создание облачного сервера — виртуальный доступ к ЭЦП для нескольких работников или организаций.

Перенос потребуется и в том случае, если вы хотите обновить, модернизировать или переустановить операционную систему. Если не скопировать сертификат ЭЦП заранее, закодированная информация просто исчезнет с ПК.

В чем могут заключаться трудности?

Какую бы систему шифрования вы ни выбрали, вы по-прежнему сталкиваетесь с проблемой, что ваш собственный доступ к данным будет затруднен. Если вы используете только USB-флешку на одном компьютере, у вас не будет большой проблемы, потому что каждый раз будет использоваться одно и то же программное обеспечение, чтобы вы могли получить доступ к сохраненным файлам. Однако, если вы используете свой накопитель для транспортировки информации с одного компьютера на другой, вы столкнетесь с проблемой доступности программного обеспечения. Как зашифровать флешку, чтобы это не вызывало трудностей?

Самое простое решение этой проблемы — хранить программное обеспечение на самой карте памяти. Для этого вам придется разделить свободное пространство на накопителе, зашифровать его часть и сохранить программное обеспечение для шифрования на свободном разделе. Таким образом, независимо от того, к какому компьютеру вы подключаете свою карту памяти, вам просто нужно запустить программу с нее. Опять же, вы будете ограничены только доступом к этому программному обеспечению с компьютеров, на которых работают операционные системы, с которыми оно совместимо.

Преимущества и недостатки Биткоин-кошелька на флешке

| Преимущества | Недостатки |

| Компактность. Изделие имеет небольшие габариты, что позволяет держать его при себе и использовать в случае необходимости. | Высокая вероятность поломки. Накопитель USB представляет собой механическое устройство, которое подвержено различным воздействиям и может выйти из строя. |

| Удобство. Нет необходимости переписывать и отдельно хранить информацию по закрытому ключу. | Риск потери данных. Информация на флешке может повредиться в результате внешних негативных факторов, к примеру, воздействия магнитных полей. |

| Надежность. Сведения надежно защищены на устройстве и не доступны злоумышленникам. | Неудобство передачи монет. Для совершения транзакции необходимо подключить флешку к ПК и учитывать ряд правил безопасности. |

| Риск заражения вирусом. При подсоединении накопителя к компьютеру остается опасность проникновения вредоносных программ. |

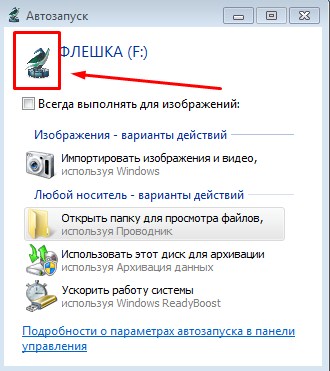

Установка сигнализации на флеш-карту

Еще один отличный способ защиты флешки от вирусов — это установка оповещения, сигнализации. Под словом сигнализация я прячу один достаточно простой способ настройки, который будет оповещать нас о нарушении в сруктуре данных на флешке, а это в 99% атака вирусных программ. То есть если простыми словами при включении флеш-карты в любой компьютер вы должны увидеть определенный значок, если его нет — значит вы «поймали вирус», перейдем к делу.

По факту мы поменяем стандартную картинку при запуске на свою и если во время запуска мы не видим картинку, которую поставили для флешки, пора запускать проверку на вирусы. На картинке смотрим наглядно.(нажмите, чтобы увеличить)

Я в виде эксперимента поставил значок дракона, если он когда либо пропадет, значит на флешке произошли изменения с файлами. Соответственно если вы сами их не меняли есть повод задуматься.

Вывод: пропал дракон (картинка при загрузке) — поймали вирус.

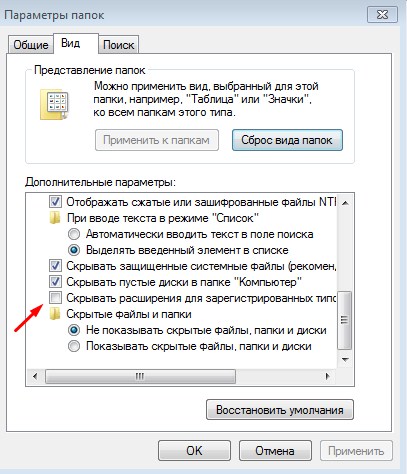

Устанавливается картинка в несколько этапов.

1) Необходимо настроить показ расширений для приложений. Для этого идем в меню Пуск — Панель управления — Параметры папок. Нажимаем вкладку вид и листаем в самый низ таблицы — снимаем галочку с пункта: «Скрывать расширения для зарегистрированных типов файлов»

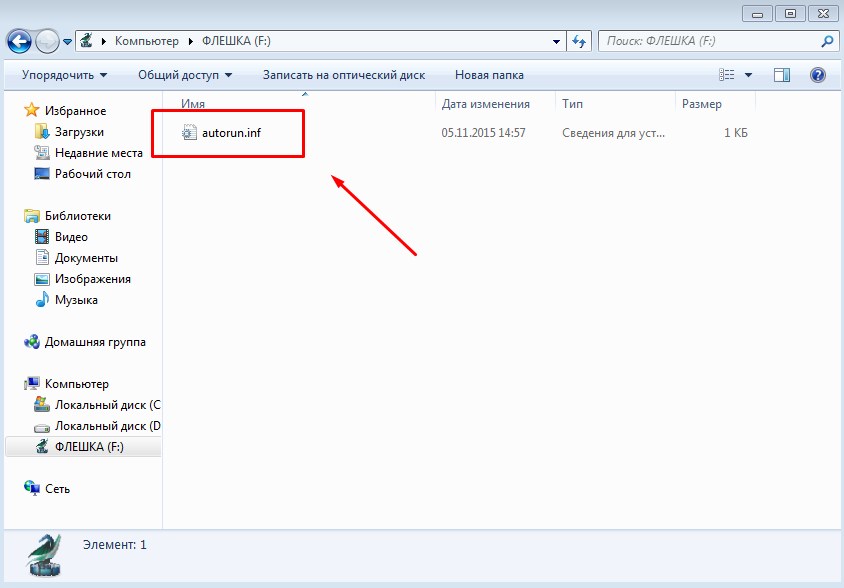

2) Теперь заходим на флешку и создаем текстовый файл с названием autorun.inf

— это файл конфигурации, который будет выполнять интересующую нас задачу.

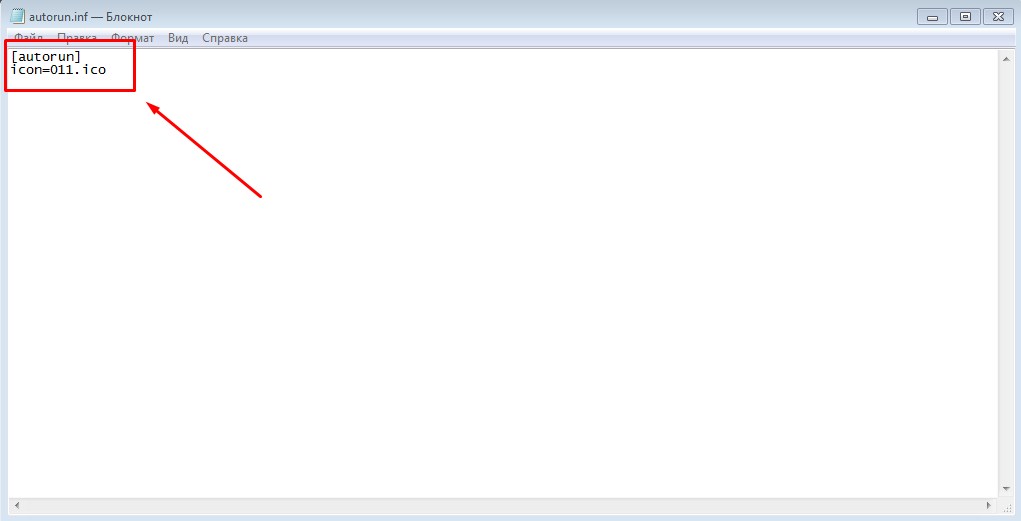

3) Создав такой файл открываем его в обычном блокноте и дописываем код(действие), который необходимо выполнить при запуске.

Пишем код: icon=011.ico

Естественно сохраняем.

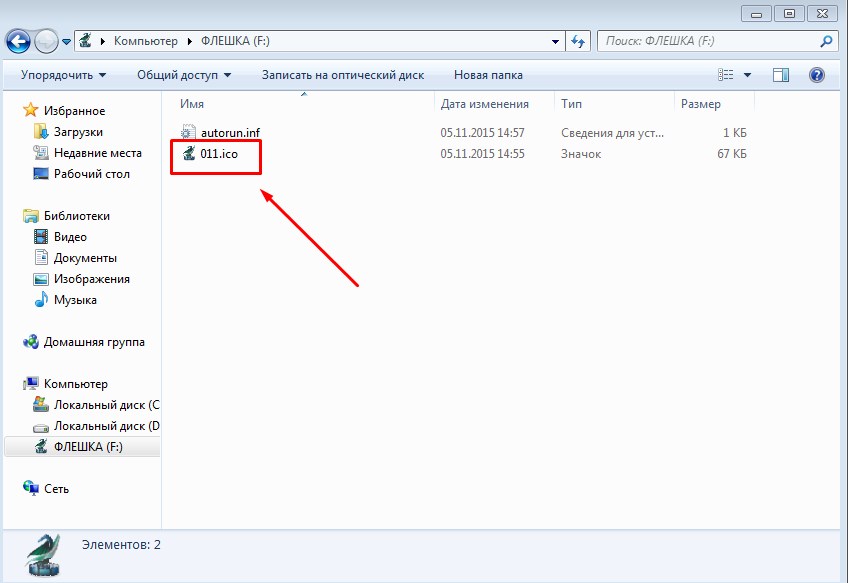

4) Теперь нам необходимо сделать иконку, которая будет показываться во время запуска. Основное правило — она должна быть квадратной для корректного отображения и обязательно с разрешением «.ico». Можно легко скачать в интернете, благо сайтов с иконками полно. Ну или просто сделать в фотошопе. Назвать иконку так же как в файле конфигурации — 011 и закинуть на флешку.

Теперь вынимаем флеш-карту и вставляем обратно, при запуске срабатывает автозагрузка и мы видим установленную нами картинку:

Теперь в будущем при запуске всегда обращайте внимание на эту картинку, если в один прекрасный день она пропадет — значит ваши файлы были изменены и скорее всего подверглись заражению. Смысл в том, что вот так просто, обычная картинка будет сигнализировать вас о нормальной работе флешки

Самый простой способ запаролить данные на флешке

На очень многих компьютерах под управлением Windows стоит архиватор WinRAR, а в нем есть функция установки пароля на архив. Если упаковка и распаковка файлов на переносном накопителе не будут отнимать слишком много времени, удобнее способа вам не найти.

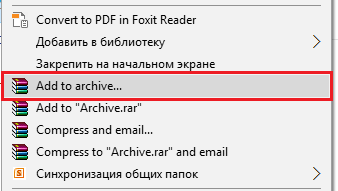

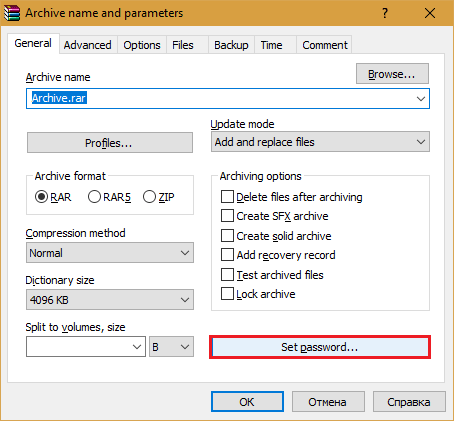

Чтобы установить пароль на архив WinRAR, сделайте следующее:

- Подключите флешку к USB-порту вашего ПК и откройте папку «Компьютер».

- Откройте правым кликом контекстное меню флешки и выберите опцию «Добавить в архив» (add to archive), отмеченную иконкой WinRAR.

На вкладке «Основные» (General) нажмите кнопку «Установить пароль» (Set password).

Введите в отмеченное поле кодовое слово и нажмите ОК. При желании установите флажки «Показывать пароль» (show password) и «Шифровать имена файлов» (encrypt file names).

После этого все ваши данные переместятся в архив, и при каждом его открытии вам придется вводить пароль. Доступ к содержимому накопителя вы сможете получить на любой машине, где установлена программа-архиватор. Кстати, не только WinRAR, но и любая другая с подобными функциями. Например, 7-zip.

Преимущества использования WinRAR для защиты съемных носителей не только в простоте и широкой распространенности, но и в том, что с его помощью пароль можно поставить на отдельную папку или файл. А недостаток в том, что метод архивирования удобен лишь при небольшом объеме информации на съемном диске, иначе процесс распаковки и упаковки будет слишком долгим.

Что еще умеют флешки Kingston, помимо шифрования?

Когда речь заходит о полной безопасности данных, наравне с аппаратным шифрование флеш-накопителей на выручку приходят встроенные антивирусы, защита от внешних воздействий, синхронизация с персональными облаками и прочие фишки, о которых мы поговорим ниже. Какой-то великой разницы во флешках с программным шифрованием нет. “Дьявол” кроется в деталях. И вот в каких.

1. Kingston DataTraveler 2000

Возьмем, к примеру, USB-накопитель . Это одна из флешек с аппаратным шифрованием, но при этом единственная с собственной физической клавиатурой на корпусе. Эта 11-кнопочная клавиатура делает DT2000 полностью независимой от хост-систем (чтобы использовать DataTraveler 2000, вы должны нажать кнопку «Ключ», затем ввести свой пароль и снова нажать кнопку «Ключ»). К тому же данная флешка обладает степенью защиты IP57 от воды и пыли (к удивлению, Kingston нигде не заявляет об этом ни на упаковке, ни в характеристиках на официальном сайте).

Внутри DataTraveler 2000 есть литий-полимерный аккумулятор (емкостью 40 мАч), и Kingston советует покупателям подключить накопитель к USB-порту как минимум на час, прежде чем начать его использовать, чтобы батарея могла зарядиться. Кстати, в одном из прошлых материалов : поводов для волнений нет – в зарядном устройстве флешка не активируется, потому что отсутствуют запросы к контроллеру системой. Поэтому никто не украдет ваши данные посредством беспроводных вторжений.

2. Kingston DataTraveler Locker+ G3

Если говорить о модели Kingston – она привлекает внимание возможностью настройки резервного копирования данных с флешки в облачное хранилище Google, OneDrive, Amazon Cloud или Dropbox. Синхронизация данных с этими сервисами тоже предусмотрена

Один из вопросов, который нам задают читатели, звучит так: “А как же забирать зашифрованные данные из бекапа?”. Очень просто. Дело в том, что при синхронизации с облаком информация дешифруется, а защита бекапа на облаке зависит от возможностей самого облака. Поэтому подобные процедуры производятся исключительно на усмотрение пользователя. Без его разрешения никакой выгрузки данных в облако не будет.

3. Kingston DataTraveler Vault Privacy 3.0

А вот устройства Kingston поставляются еще и со встроенным антивирусом Drive Security от компании ESET. Последний защищает данные от вторжения на USB-накопитель вирусов, шпионских программ, троянов, «червей», руткитов, и подключения к чужим компьютерам, можно сказать, не боится. Антивирус мгновенно предупредит владельца накопителя о потенциальных угрозах, если таковые обнаружатся. При этом пользователю не нужно устанавливать антивирусное ПО самостоятельно и оплачивать эту опцию. ESET Drive Security предварительно установлен на флеш-накопитель с лицензией на пять лет.

Kingston DT Vault Privacy 3.0 разработан и ориентирован в основном на ИТ-специалистов. Он позволяет администраторам использовать его как автономный накопитель или добавлять, как часть решения для централизованного управления, а также может использоваться для настройки или удаленного сброса паролей и настройки политик устройств. Kingston даже добавил USB 3.0, который позволяет передавать защищенные данные намного быстрее, чем по USB 2.0.

В целом DT Vault Privacy 3.0 – отличный вариант для корпоративного сектора и организаций, которым требуется максимальная защита своих данных. А еще его можно рекомендовать всем пользователям, которые используют компьютеры, находящиеся в общедоступных сетях.

Для получения дополнительной информации о продукции Kingston обращайтесь на .

Как разблокировать флешку, защищенную от записи

Прежде чем производить действия с устройством или ОС – просто проверьте флешку антивирусом (лучше не одним)

Если нет сомнений в своем компьютере, то нужно учитывать, что флешка – съемный носитель и подключается к различным устройствам, пользователи которых, возможно, не уделяют внимание на защите данных

В зависимости от типа неполадок, существуют два метода устранения сбоя.

Аппаратный способ

Проверьте наличие на устройстве переключателя (Lock). На флешках встречается нечасто, на SD-картах – всегда. Часто происходит случайное переключение.

Проверить флеш-носитель в иных USB-портах, на другом компьютере. Возможно, причина не в флешке.

Программное решение

Восстановление взаимодействие ОС и флеш-накопителя. Для этого применяются:

- стандартные утилиты Windows;

- сторонние программы.

Создание биткойн-кошелька на «флешке»

Сегодня мы подробно расскажем о том, как создать биткойн-кошелек на обычном USB-накопителе. Существует несколько кошельков, которые подходят для такой операции и все они устанавливаться по одному алгоритму. В данном руководстве мы будем использовать кошелек Electrum.

Загрузите файл установки на USB-флешку. Идеальным и максимально безлопастным решением будет использование USB-кошелька с установленным дистрибутивом ОС Linux и клиентом от Electrum или Multibit. В теории, переносимый кошелек можно аналогичным способом установить даже на компакт-диск и любые другие носители.

Для начала следует скачать кошелек Electrum на компьютер. Клиент поддерживает платформы Mac OS, Windows и Linux и занимает небольшой объем памяти. Для максимальной безопасности следует установить операционную систему (ОС) непосредственно на флешку. Для создания загрузочной флешки с ОС хорошо подойдут решения от Tails или Ubuntu, обладающие лучшей защитой.

Без создания загрузочной ОС данные кошелька могут храниться в другом месте на компьютере и быть уязвимыми для вредоносных программ. Загрузочный диск несравнимо безопаснее, чем просто флешка с установленным кошельком.

Вторым шагом после загрузки кошелька является его установка непосредственно на ОС USB-накопителя. Устройство оставляет возможность хранить и передавать информацию в обычном режиме, однако настоятельно рекомендуется использовать такой USB-накопитель только как биткойн-кошелек.

Выберите тип защиты кошелька: стандартная, двухфакторная или многозадачная. Также есть возможность присвоить кошельку имя.

Настройка TrueCrypt для запуска с флэшки.

Тут все еще проще: в главном окне TrueCrypt заходим в меню «Сервис» и выбираем пункт «Настройка переносного диска». В окне «Настройка переносного диска TrueCrypt» в блоке «Файловые параметры» жмем кнопку «Обзор» и выбираем нашу флешку (не папку с контейнером, а именно корень флэшки).

В блоке «Настройка автозапуска (файл autorun.inf)» ставим переключатель в позу «Автомонтирование тома TrueCrypt (указанного)», жмем кнопку «Обзор», и выбираем на нашей флэшке тот самый шифрованный контейнер, который мы делали. Далее, поставим галочку «Открыть смонтированный том в окне Проводника». Вообще, рулежка переключателями — на ваш выбор, я лишь предлагаю оптимальный вариант.

Жмем «Создать».

После надписи «Переносной диск TrueCrypt успешно создан…» можно расслабиться и насладиться делом рук своих. Если все сделано так, как у меня, то на флэшке будет следующее содержимое: папки «MyFlash» и «TrueCrypt» и файл autorun.inf

Это проще, чем кажется

На самом деле это один из доступнейших средств защиты системы. Не потребуется дополнительного оборудования, как для получения доступа по отпечатку пальца. Всё необходимое уже есть под рукой — нужен обычный usb-порт и простая usb-флешка. Чтобы флешка стала ключом, открывающим доступ к системе, её нужно подготовить.

Подойдёт любая флешка. Может своего часа так дождётся совсем уж старая, с маленьким объёмом, но рабочая, которую всегда было жалко выбросить. Главное, чтобы она без проблем подключалась к компьютеру, имела незатертые контакты. Превратит её в настоящий ключ специальная программа, которую отыщет любой поисковик.

Защита от потери прибыли и лояльности клиентов

Использование USB-устройств с аппаратным шифрование может помочь предотвратить разрушительные последствия для организаций. Компании, нарушающие закон о защите персональных данных, могут быть оштрафованы на крупные суммы. Следовательно, необходимо задать вопрос о том, стоит ли идти на риск обмена информацией без надлежащей защиты?

Даже если не принимать во внимание финансовые последствия, количество времени и ресурсов, затрачиваемых на исправление возникших ошибок в безопасности, может быть столь же значительным. Кроме того, если утечка данных скомпрометировала данные о клиентах, компания рискует лояльным отношением к бренду, особенно на рынках, где есть конкуренты, предлагающие аналогичный продукт или услугу

Установка биткоин-кошелька в автономном режиме

Следующим шагом будет отключение компьютера от интернета и всех подключенных сетей для дальнейшей установки в автономном режиме. После отключения от сети и безопасного извлечения флешки перезагрузите компьютер и, убедившись, что операционная система отключена от интернета, подключите флешку к компьютеру. При использовании ОС Linux на флеш-накопителе, после отключения от сети можно уверенно загружать ОС на USB и после перезагрузки переходить к следующим шагам.

Создайте надежный пароль для доступа к кошельку, затем выберите опцию «создать новый «сид».

После загрузки ОС перейдите в папку USB-накопителя и откройте программу установки кошелька. Клиент не сможет подключиться к сети Bitcoin, но вы по-прежнему можете создать новый кошелек. Процедура установки аналогичная, новое приложение для кошелька должно быть установлено и в операционную систему USB-накопителя. В разделе безопасности создайте надежный пароль. Далее автоматически генерируется сид – фраза из 12 слов, с помощью которой восстанавливается кошелек в случае утери или повреждения флешки. Помните, при потере пароля и сида восстановление биткойнов на кошельке невозможно.

После установки пароля и определения резервной фразы для восстановления новый кошелек готов к использованию. Теперь можно принимать и отправлять биткойны.

Такое устройство ничем не уступает оригинальным аппаратным кошелькам, которые доступны на рынке. Вы получаете автономный доступ к кошельку и возможность быстрого восстановления через сид в случае утери или выхода из строя флешки-кошелька.

Такой кошелек обойдётся вам не более, чем в стоимость самой дешевой флешки, тогда как специализированные аппаратные кошельки обойдутся покупателю от $60 до $150 и выше.

Стоит помнить, что простая установка кошелька на флеш-накопитель без загрузочной системы имеет гораздо более низкий уровень безопасности, этим часто пренебрегают неопытные пользователи.

Кстати, у меня есть собственный Телеграм-канал, где я не только рассказываю о ситуации на криптовалютном рынке и наиболее важных событиях, но и делаю обзоры новых, интересных и перспективных монет. Так что заходите в гости и чувствуйте себя как дома.

Зачем и кому нужны флешки с аппаратным шифрованием?

Для организаций, в которых конфиденциальные данные являются частью бизнеса, (будь то финансовые, медицинские или государственные учреждения), шифрование является наиболее надежным средством защиты. аппаратного шифрования AES – масштабируемое решение, которое может использоваться любыми компаниями: от частных лиц и малых предприятий до крупных корпораций, а также военных и правительственных организаций. Если рассматривать этот вопрос немного конкретнее, использование зашифрованных USB-накопителей необходимо:

● Для обеспечения безопасности конфиденциальных данных компании

● Для защиты информации о клиентах

● Для защиты компаний от потери прибыли и лояльности клиентов

Стоит отметить, что некоторые производители защищенных флеш-накопителей (в числе которых и компания Kingston) предоставляют для корпораций индивидуальные решения, разработанные под потребности и задачи заказчиков. Но и массовые линейки (в числе которых флешки DataTraveler) отлично справляются со своими задачами и способны обеспечить корпоративный класс безопасности.

Кто гарантирует отсутствие “закладок” от производителя при использовании флешек с аппаратным шифрованием?

В поднятой нами теме этот вопрос, пожалуй, один из главных. Среди комментариев к статье про накопители Kingston DataTraveler нам попался еще один интересный вопрос: “Есть ли у ваших устройств аудит от сторонних независимых специалистов?”. Что ж…, вполне логичный интерес: пользователи хотят убедиться, что в наших USB-накопителях нет распространенных ошибок, вроде слабого шифрования или возможности обхода ввода пароля. И в этой части статьи мы расскажем о том, какие процедуры сертификации проходят накопители Kingston, прежде чем получить статус действительно безопасных флешек.

Кто же гарантирует надежность? Казалось бы, мы вполне могли бы сказать, что, мол, “Kingston произвел — он и гарантирует”. Но в данном случае подобное заявление будет неверным, так как производитель выступает заинтересованной стороной. Поэтому все продукты проходят проверку третьим лицом с независимой экспертизой. В частности, накопителем Kingston с аппаратным шифрованием (за исключением DTLPG3) являются участниками программы валидации криптографических модулей (Cryptographic Module Validation Program или CMVP) и сертифицированы по федеральному стандарту обработки информации (Federal Information Processing Standard или FIPS). Также накопители сертифицируются по стандартам GLBA, HIPPA, HITECH, PCI и GTSA.

Выводы

Результаты испытаний оказались для нас в какой-то мере неожиданными. Учитывая разнообразие участников, можно было ожидать выхода из строя хотя бы одной модели, однако даже самые простенькие выдержали высокие нагрузки и остались дееспособными.

Длительное нахождение в воде оказалось наиболее легким тестом для всех испытуемых. Герметичность в данном случае стала необязательным параметром, поскольку после высыхания флешки продолжали работать без каких-либо проблем. Естественно, такой тест стоило бы продлить для полной уверенности в том, что через неделю-две металлические детали не проржавеют, поэтому с «водными процедурами» все равно нужно быть осторожным. Тем не менее вам в любом случае хватит времени на то, чтобы спасти важную информацию, записанную на брелок, поскольку его работоспособность в течение определенного срока гарантирована.

Результаты падения были вполне прогнозируемыми – тяжелые большие устройства получили повреждения посерьезнее, а маленькие и легкие практически не пострадали. С наездом автотранспортом все немного сложнее, хотя давление колес оказалось не настолько значительным, и ни одна флешка не получила критических повреждений.

Подводя итоги, можно с уверенностью сказать, что защищенность флеш-брелоков – достаточно неоднозначная характеристика. Специальные модели, выпускаемые производителями, имеют внушительный внешний вид и кажутся более надежными, однако так ли уж нужна подобная защита? Понятно, что совсем экстремальные опыты наподобие стрельбы по образцам или воздействия кислотой выявили бы более четкие различия между категориями устройств, однако мы решили имитировать стандартные ситуации, и результат таков: в повседневном использовании особых различий между стандартными моделями и защищенными флешками нет.

| Corsair, OCZ | «Рома», www.roma.ua |

| Kingston | Kingston, www.kingston.com |

| Imation | Imation, www.imation.com |

| Pretec | BIGIT, www.bigit.ua |

| Sandisk | SanDisk, www.sandisk.com.ua |