Лучшие бесплатные программы для взлома паролей или ключей на вашем пк

Содержание:

- Легкие способы

- Взлом с телефона

- Кабель кабелю рознь. Чужие лучше не использовать

- Часть 2: как взломать пароль Windows 7 с помощью диска восстановления системы

- Вымышленные предубеждения

- Что делать, если система была заражена

- Из-за чего могут взломать ваш компьютер

- Часть 3: Как взломать пароль Windows 7 из командной строки

- Как не допустить, чтобы взломали компьютер

- Резервное копирование через ADB

- Как взломать пароль на компьютере с windows

- Важные предупреждения перед попыткой взлома

- Перехват «хэндшейка»

- Чем заняться после переустановки ОС

- Установка графического ключа

- Управление чужим ПК с помощью Skype

- Атака MouseJack

- Заключение

Легкие способы

Начнем с легких вариантов, как разблокировать телефон, если забыл графический пароль. Исполнение не потребует особых навыков и доступно даже ребенку, однако не во всех случаях эти методы эффективны.

Сброс пароля

Если у вас задано 2 метода авторизации – по цифровому и графическому коду, снять блокировку экрана Android несложно. Введите графический ключ, перебирая варианты последовательности соединения точек, до исчерпания количества попыток. Появится сообщение «Разблокировать другим способом», нажмите на него и введите цифровой пин-код.

Через Google-аккаунт

Для этого метода потребуется учетная запись в Google, привязанная к мобильному, и интернет. Как сбросить графический ключ: через 5 попыток ввести нужную последовательность, вам предложат отложить перебор на 30 сек. Снизу на дисплее возникнет ссылка «Забыли граф. ключ?» – кликните на нее. Откроется форма вынесения логина и пароля от профиля Google.

Если гаджет не подключен к сети, попробуйте устранить это одним из способов:

- Перезагрузите его, после включения разверните верхнюю шторку, включите Wi-Fi в пункте «Мобильные данные».

- Если не получается зайти в центр уведомлений, нажмите «Экстренный вызов» и впишите команду *#*#7378423#*#*. В меню нажмите на Service tests-WLAN, подключите Wi-Fi.

- Вставьте вторую сим-карту, с активированным доступом в сеть.

- Подсоедините телефон напрямую к маршрутизатору, понадобится специальный кабель – LAN-переходник.

Звонок на устройство

Если на аппарате стоит старая версия Android (младше 2.3), обойти пароль очень легко. Наберите его номер со второго телефона, во время ответа на вызов дисплей активируется – перейдите в меню и поменяйте пин-код.

Разряженная батарея

Способ годится для любой версии ОС, но требует внимательности и терпеливости. Как разблокировать графический ключ: оставьте батарею разряжаться, дождитесь сообщения о низком заряде. Кликните на кнопку с информацией о состоянии батареи, перейдите в общие настройки и выключите пароль. Будьте внимательны – нужное системное окно появляется на 15 сек.

Сервисный центр

Если ничего не помогло, как сбросить пароль – знают в центре техобслуживания производителя. Если вы забыли графический ключ, придется оплатить не гарантийный ремонт, даже для купленного недавно устройства. Но бывают и гарантийные случаи – когда вы помните код доступа, но сенсор дисплея неправильно распознает касания и не дает открыть телефон. Это аппаратная неисправность, восстановить доступ помогут тоже в сервисе.

Взлом с телефона

Все методы выше были в основном про использование ПК. Оптимальной средой для взлома по-прежнему остается Kali Linux – там уже все предусмотрено. Крайний вариант – Windows. С телефонами намного сложнее. Пока готовил статью, начитался «соседних изданий» с рекомендациями воткнуть Кали на Эппл, или запуска свободного Aircrack-ng на них прямо в Android или iOS, да бонусом с приправкой странных ключевых слов – короче в жизни так не бывает. Хочешь ломать – ставь Kali, если есть только телефон – классного решения не будет.

В основном все рекомендации из сети на этом поле являются откровенным бредом. Моя рекомендация – введите в Google Play или App store что-то вроде «взлом wi-fi», и вам вывалится целая подборка программ. А там уже смотрите по отзывам и не ставьте всякую фэйковую дрянь. Основные категории софта здесь:

- Подбор пароля WPS по умолчанию.

- Базы точек.

Никакого подбора здесь не будет – для него нужны вычислительные мощности, чего у телефонов (да и у некоторых компьютеров) нет. Так что еще раз – хотите ломать с телефона, ставьте кали на ноутбук/компьютер. На некоторые модели смартфонов Kali устанавливается, но если вы не профи, даже не пытайтесь – бессмысленная затея.

https://youtube.com/watch?v=4-gPpiVd4V8

Кабель кабелю рознь. Чужие лучше не использовать

Физические размеры чипов и контроллеров сегодня позволяют спрятать камеру или микрофон в булавочной головке. Что говорить об относительно крупном USB-разъеме? сюда поместится приличных размеров микроконтроллер, передатчик, модуль памяти и так далее.

Если же вы видите только разъем Lightning/microUSB и понятия не имеете, как выглядит другой конец кабеля… Туда могли подключить что угодно. Именно поэтому публичные зарядные станции опасны. кто знает, что там внутри? Хакнуть могут быстрее, чем смартфон зарядится на 1%.

Именно поэтому с точки зрения параноика нежелательно пользоваться найденными в метро USB-кабелями или станциями в людных местах. Если вы ничего за это не платите, значит, товар в данном случае – вы. Такой взлом называется juice jacking.

Часть 2: как взломать пароль Windows 7 с помощью диска восстановления системы

Вместо взлома пароля Windows 7 вы можете использовать диск восстановления системы или установочный диск, чтобы обойти пароль Windows 7 с помощью командной строки. Конечно, у вас должен быть диск восстановления системы для заблокированного компьютера, как и для решения. Затем вы можете выполнить следующие шаги, чтобы взломать пароль Windows 7.

Шаг 1:

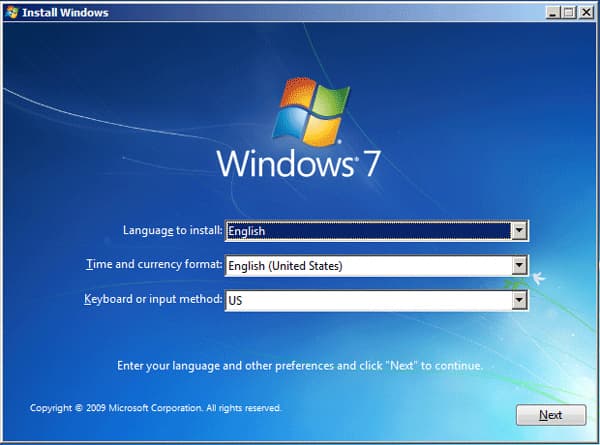

Вставьте диск восстановления системы в заблокированный компьютер, затем загрузите Windows 7 с диска. Выберите «Язык для установки», «Формат времени и валюты» и нажмите «Далее», чтобы продолжить.

Шаг 2:

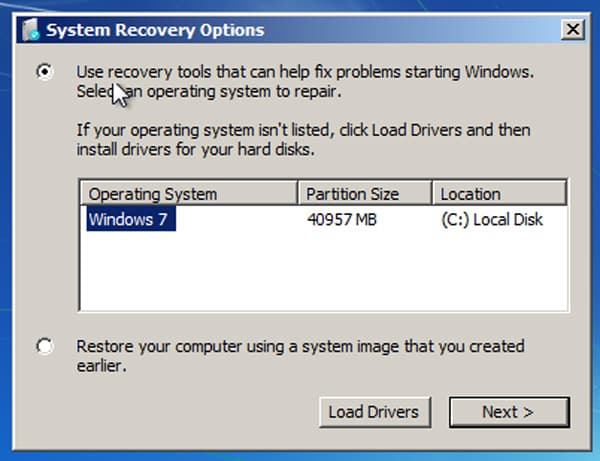

Выберите «Восстановить компьютер», чтобы взломать пароль, а не переустанавливать. Затем вы можете найти «Параметры восстановления системы», чтобы выбрать первый вариант использования инструментов восстановления.

Шаг 3:

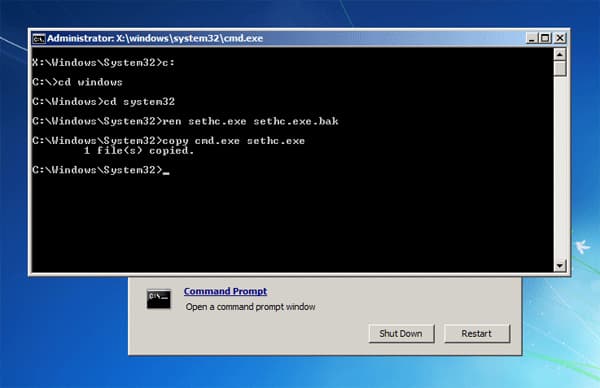

Найдите оптический привод CD-DVD, например, дисковод D. Выберите «Командная строка» на следующем экране. Затем вы можете ввести следующую командную строку, чтобы взломать пароль Windows 7.

1. utilman.exe d: и нажмите клавишу «Ввод».

2. скопируйте d: \ windows \ system32 \ utilman.exe d: \ и нажмите клавишу «Ввод».

3. Скопируйте cmd.exe перезаписать ultilman.exe:

4. скопировать d: \ windows \ system32 \ cmd.exe d: \ windows \ system32 \ utilman.exe

5. Введите Y или Да для перезаписи d: \ windows \ system32 \ utilman.exe? (Да / Нет / Все) :. Затем нажмите клавишу «Ввод».

Шаг 4:

Извлеките диск восстановления системы и закройте командную строку перед перезагрузкой компьютера. Когда появится окно входа в Windows 7, нажмите кнопку «Простота доступа».

Шаг 5:

При повторном доступе к командной строке вы можете ввести следующую командную строку, чтобы изменить пароль Windows 7.

Вымышленные предубеждения

К сожалению, сегодня у многих пользователей начинает проявляться все больший страх перед тем, что их компьютерные терминалы могут взломать или «хакнуть». Откровенно говоря, это полный бред. Кому вы нужны? Понятно еще, когда на компьютерах или серверах хранится Тогда, да. Многие не прочь поживиться ею.

Домашние компьютерные системы взламывают в основном любители-хулиганы, которым просто нечего делать. Иногда, правда, встречаются и те, кто может украсть пароли доступа к сайтам или коды банковских карт (при условии, что они хранятся на домашнем терминале в незашифрованном виде). Но это редкость.

Разбираясь с тем, как залезть в чужой «комп», можно сказать (как ни странно это звучит), сделать это может даже ребенок при наличии соответствующих утилит и умении ими пользоваться. Рассмотрим самые примитивные способы.

Что делать, если система была заражена

Давайте рассмотрим несколько шагов, которые вы должны принять, если ваш компьютер был взломан и/или заражен.

Изолировать зараженный компьютер

Прежде чем будет нанесён какой-либо ущерб вашей системе и её данным, Вы должны полностью отключить её. Не полагайтесь на простое отключение сети с помощью программного обеспечения, вам нужно физически извлечь сетевой кабель и отключить Wi-Fi, выключив физический переключатель Wi-Fi и/или удалив адаптер Wi-Fi (если это вообще возможно).

Причина: нужно разорвать связь между вредоносным ПО и его командно-контрольными терминалами, чтобы отрезать поток данных, получаемых с вашего компьютера или отправляемых на него. Ваш компьютер, который может находиться под контролем хакера, также может быть участвовать в совершения злых дел, таких как DDoS атака против других систем. Изоляция вашей системы поможет защитить другие компьютеры, которые ваш компьютер может пытаться атаковать, пока он находится под контролем хакера.

Подготовьте второй компьютер для восстановления

Чтобы облегчить возвращение зараженной системы в нормальное состояние, лучше иметь второй компьютер, которому Вы доверяете и который не заражен. Убедитесь, что на втором компьютере установлено новейшее программное обеспечение для защиты от вредоносных программ и проведено полное сканирование системы, которое не выявило заражения. Если вы можете получить доступ к жесткому диску и переместить его, то это было бы идеально.

Важное примечание: убедитесь, что ваш антивирус настроен на полное сканирование любого диска, который недавно подключен к нему, потому что вам не нужно заражать компьютер, который вы используете, чтобы исправить ваш. Вы также не должны пытаться запускать исполняемые файлы с зараженного диска, когда он подключен к незараженному компьютеру, поскольку они могут быть заражены, это может потенциально заразить другой компьютер

Получите мнение второго сканера

Вам стоит загрузить второй сканер вредоносных программ на незараженном компьютере, который вы будете использовать, чтобы вернуть контроль. Антивирус Касперского, Malwarebytes, Bitdefender являются отличными вариантами, но существуют и другие.

Извлеките данные и просканируйте диск

Необходимо удалить жесткий диск с зараженного компьютера и подключить его к «чистому» компьютеру в качестве загрузочного диска.

После подключения диска к надежному (незараженному) компьютеру проверьте его на наличие вредоносных программ с помощью основного сканера вредоносных программ и второго сканера вредоносных программ (если он установлен). Убедитесь, что выполняется «полное» или «глубокое» сканирование зараженного диска, чтобы убедиться, что все файлы и области жесткого диска проверяются на наличие угроз.

После этого необходимо создать резервную копию данных с зараженного диска на другой носитель. Убедитесь, что резервное копирование завершено, и проверьте, работает ли копия.

Из-за чего могут взломать ваш компьютер

Взломать можно любой компьютер. Однако, одним из главных условий является наличие системы. Так как именно она предоставляет взаимодействие между аппаратной составляющей ПК и программной. Пример: от ОС зависит, сможет ли уязвимость в том или ином программном обеспечении навредить компьютеру. Если в Windows 10 будет полностью выключен встроенный защитник, он не сможет защитить от взлома. Антивирус можно считать фильтром. Таких фильтров в Windows имеется несколько:

Само противовирусное ПО, не дающее известным вирусам распространиться на системе. Как только сканирование антивируса в реальном времени обнаруживает, что на жёстком диске появился исполнительный или любой другой вирусный файл, происходит перемещение опасного содержимого в карантин. Из карантина нельзя запустить программу, так как она полностью отделена от системы.

Сетевые экраны. Играют ключевую роль при взаимодействии с интернетом, однако не защитят непосредственно от файлов с встроенным вирусным кодом. Сетевые экраны можно поделить на различные уровни, самые последние — пользовательские. Это могут быть как встроенные брандмауэры Windows 7 или 10, так и сторонние программы, осуществляющие те же функции. Другие уровни относятся уже к провайдерам и другим системам, отвечающим за распространение, работу и взаимодействия пользователей между собой в среде сети «Интернет»

Менее значимое и важное — блокировщики рекламного содержимого. Они едва ли защитят от каких-либо атак, только если прямые ссылки рекламных баннеров не перенаправляют на скачивание опасных файлов

Но бывает такое крайне редко. Как Google, так и Яндекс тщательно выверяют все выставляемые рекламные баннеры с помощью команды живых людей и ИИ (искусственный интеллект). Последнее работает за счёт технологии машинного обучения, что является эффективнее.

Таким образом набор определённых фильтров, не конфликтующих между собой, способны не только защитить ОС от вирусов, но и предоставить более высокую производительность. Но не все знают, как работают антивирусы и прилагаемые к ним утилиты. Ниже будет короткая инструкция по тому, как создать защиту для своего ПК.

Способы защитить свой компьютер

В зависимости от используемой операционной системы способы её защиты могут радикально отличаться. В случае Windows 7 определённо точно придётся найти подходящий антивирус и установить его в систему. К сожалению, не всё По способно предоставить достойный сервис для вашего ПК. Происходит это из-за различий в алгоритмах работы, а также из-за баз данных. В базах данных находится информация о вирусах. Если у установленного антивируса устаревшая база данных, то есть серьёзный риск оказаться заражённым

По этой причине следует обращать свой внимание исключительно на проверенные антивирусы. Пользоваться продуктами молодых разработчиками без бюджета опасно

Если же вопрос антивируса решается в рамках последнего Windows с актуальными обновлениями, то всё легче. Устанавливать антивирус необязательно. Встроенная противовирусная среда делится на множества центров, каждый из которых обеспечивает высокую защиту в разных сферах. Будь то файлы уже находящееся в компьютере или только что скачанные. В Windows 10 реализованы службы постоянного мониторинга системы. Это в большинстве случаев способно оказаться более выгодным, чем покупка стороннего антивируса. Защитник Windows полностью бесплатен и идёт в комплекте с лицензионной версией ОС. А из-за высокой совместимости обеспечивается наибольшая производительность. Таким образом Microsoft убрали необходимость поиска каких-либо антивирусов.

Но и этого недостаточно, так как опасность не всегда находится в интернете. Раньше, когда не все пользователи имели доступ к глобальной сети, тоже происходили заражения ПК

Случалось это из-за неосторожного использования различных портативных носителей памяти. Речь идёт как про DVD-диски, так и про USB-флеш-накопители, смартфонов и других гаджетов, в которых имеется память

Содержимое заражённого устройства не обязательно саморучно как-либо устанавливать или взаимодействовать с ним. Скорее всего при подключении с помощью специальным скриптом вирусное ПО само установится на компьютер. А пользователь вряд ли что-то заметить, так как происходит это в считанные секунды и абсолютно незаметно.

Часть 3: Как взломать пароль Windows 7 из командной строки

При доступе к безопасному режиму Windows 7 вы можете использовать командную строку вместо взлома пароля Windows 7. Это метод использования встроенной командной строки DOS для Изменение имени пользователя и пароль тоже. Чтобы использовать командную строку, у вас должны быть права администратора для учетной записи.

Шаг 1:

При перезагрузке компьютера нажмите клавишу F8 до появления логотипа Windows. Затем вы получите доступ к «Advanced Boot Options» для восстановления вашего компьютера.

Шаг 2:

Выберите «Безопасный режим с командной строкой», который открывает консоль MS-DOS. Затем нажмите клавишу Enter, чтобы использовать командную строку для взлома пароля Windows 7 соответственно.

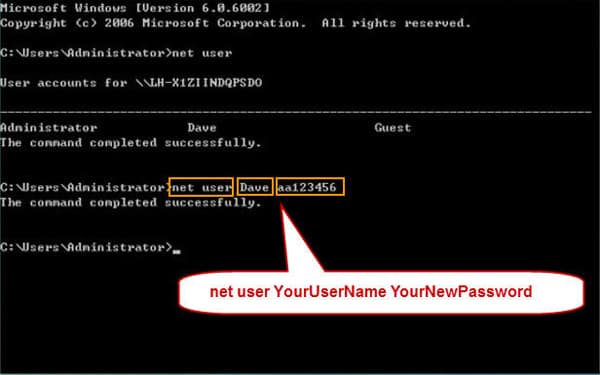

Шаг 3:

Затем введите в командной строке net user, чтобы изменить пароль пользователя, затем нажмите клавишу Enter. После этого замените имя пользователя, которое хотите взломать, и дважды введите новый пароль при появлении запроса.

Шаг 4:

Теперь вы можете перезагрузить Windows 7, затем вы можете войти в систему с новым паролем. Это эффективный способ взломать и сбросить пароль Windows 7 с правами администратора.

Как не допустить, чтобы взломали компьютер

В первую очередь рекомендуется пользоваться актуальными операционными системами. Да данный момент это Windows 10. К сожалению, не все пользователи имеют полноценную возможность перебраться с привычной «Семёрки» на более требовательную «Десятку». Вызвано это как очень низким уровнем программного обеспечения, так и различными компонентами ОС. Из-за низ потребляется куда больше оперативной памяти, а некоторые службы мониторинга жёсткого диска способны заставить компьютер сильно тормозить даже без включённых программ.

Конечно, на компьютерах, комплектующие которых были выпущены хотя бы после 2014-2015 года это не проблема, но вот в случае более старого оборудования работать становится невозможным. По этой причине есть смысл пользоваться альтернативами:

Оригинальная Windows 7 со всеми выпущенными обновлениями от Microsoft. Сейчас данная версия операционной системы более не поддерживается, однако ей ещё можно пользоваться. Особенно если это требуется в офисных или домашних целях. Всевозможные браузеры, программы и т. д. всё ещё поддерживаются Windows 7

Обратить внимание на Unix-подобные дистрибутивы, основанные на ядре Linux. Вариант это куда более радикальный, но зато действенный

Не все дистрибутивы подойдут, однако. Также многое зависит от оборудования. К сожалению, на GNU/Linux также поддерживается не всё оборудование в должной степени. Попробовать установить облегчённую редакцию Windows 10 LTSC. Проблему с поддержкой это не исправит, но существенно уменьшит нагрузку на компьютер.

Таким образом, используя лишь актуальные версии ОС от тех или иных разработчиков, можно сохранять высокий уровень защиты. Даже на не поддерживаемых операционных системах. Но это не касается Windows XP и более ранние версии, так как на них не работает большинство программ.

Итог

Чтобы обеспечить защиту своему ПК достаточно пользоваться Windows 10. Данная ОС является куда более умной, чем предыдущая версия. Взломать десятку куда сложнее и в большинстве случаев невозможно. Сама возможность заражения компьютера предотвращается за счёт различных процессов. Они, кстати, встроены не только в Windows, но и в некоторые браузеры или составные компоненты программ.

Некоторые сторонние антивирусы способны совместно с Windows защитником заниматься обереганием системы от вирусов. Сообщество пользователей отмечает, что таким образом получается достигнуть большей защиты, но это прямо-пропорционально влияет на загруженность компьютера

Но важно понимать, что даже с действительно качественным противовирусным ПО пользователь не защищён полностью. Всегда будут уязвимости, и человек — это самая большая уязвимость

Для избежание заражение своего компьютера в первую очередь нужно следить за своими действиями в интернете и реальности. Любая ваша невнимательность может пойти на руку злоумышленникам.

Резервное копирование через ADB

Начиная с Android 4.3 в системе появился штатный способ создания резервной копии через интерфейс Android Debug Bridge (ADB). Для создания резервной копии нужно использовать примерно такую команду:

adb backup -apk -shared -system -all -f C:\backup.ab

Почему «примерно»? Да в силу все того же «зоопарка» устройств. Мы протестировали большое количество устройств от разных производителей, работающих под управлением разных версий Android от 4.4 до 6.0.1 включительно. На каких-то устройствах команда сработала в таком виде, на других указание ключей -system или -shared приводило к созданию пустого файла, а третьи отказывались воспринимать ключ -all. Какой-либо логики в поведении команды adb мы уловить не смогли; точно сказать можно одно: от версии Android ее поведение зависит мало. Скорее зависимость здесь от настроек, заданных конкретным производителем.

Например, на редакционном Nexus 6 под управлением Android 6.0.1 прошла следующая команда:

adb backup -all -f c:\nexus6.ab

А вот опция -noapk «сломала» бэкап: был создан пустой файл. А еще adb backup может не работать, если включено шифрование раздела данных. Напомним, что шифрование включается по умолчанию на устройствах линейки Nexus, а также (по требованию Google) на всех устройствах, которые выходят с предустановленным Android 6 и оснащены 64-разрядными процессорами.

Еще один момент. Adb backup спроектирован таким образом, чтобы резервную копию, созданную на одном устройстве, можно было без проблем восстановить на другом. И ключевое слово здесь вовсе не «восстановить», а «без проблем»: восстановленное устройство должно работать и не должно глючить. Соответственно, сохраняются и восстанавливаются только те данные и настройки, которые точно не навредят стабильной работе даже тогда, когда данные переносятся с 32-битного смартфона с чипсетом MediaTek на 64-разрядный планшет с Intel Atom.

Восстановить данные из резервной копии будет несложно с помощью команды adb restore.

Что же попадает в такие резервные копии? И снова ответ зависит от производителя устройства. К примеру, в смартфонах Sony контакты, журнал звонков и СМС в резервные копии ADB не попадает, а телефоны Samsung эти данные сохраняют. То же самое относится к настройкам устройства (которые зачастую уникальны для конкретного производителя) и данным системных приложений.

В резервную копию точно попадает список установленных приложений. Извлекаются и сохраняются APK-файлы (если во время создания копии была указана соответствующая опция). А вот данные приложений могут сохраняться, а могут и нет: зависит это от разработчиков, которые разрешают или не разрешают резервное копирование в manifest-файле приложения.

С практической точки зрения нам не удалось извлечь большой пользы из таких резервных копий. При восстановлении через adb restore все равно приходится авторизоваться в Gmail, Facebook и прочих клиентах почты и социальных сетей. Не сохранились настройки FBReader и Nova Launcher (у которого, к слову, есть собственный механизм создания резервных копий). А что сохранилось? С трудом припоминается, что на некоторых аппаратах удалось восстановить журнал звонков и архив СМС.

Встроенным в Android механизмом резервного копирования пользуются и некоторые сторонние приложения. Им несть числа, так что рассматривать все мы не будем. Принцип работы всех подобных программ схож, и различаются они только добавленными возможностями. Самая популярная программа такого типа — Helium AppSync and Backup от известной команды разработчиков ClockworkMod (кастомное рекавери CWM — их разработка).

Интерфейс Helium

Как взломать пароль на компьютере с windows

Потеря пароля от учетной записи на первый взгляд выглядит как катастрофа. Нет доступа никуда – ни в интернет, ни в системные папки. Синий экран с именами пользователей и абсолютная безысходность.

Но не все так страшно. Взлом пароля windows самом деле один из самых простых.

Все, что вам нужно – этот зайти в систему в безопасном режиме. Тут же у вас откроется доступ к учетной записи Администратора. Это самая главная учетная запись, из-под которой можно делать все, что угодно. Поменять или удалить пароль в частности.

Перезагружаем компьютер, нажимаем клавишу в зависимости от вашей системы. Чаще всего это F8, иногда — F12. Дальше заходим в пользователя Admin, в панель управления, в зависимости от версии вашей системы – проходим в меню установки паролей, находим вашу учетную запись, выполняем привычные действия по смене пароля, как будто вы сами у себя меняете пароль и оп-ля – доступ к вашей учетной записи у вас в руках.

Важные предупреждения перед попыткой взлома

Прежде всего, стоит отметить, что взлом чужого телефона – это уголовное преступление. Даже если вы не собираетесь похищать личные данные владельца и передавать его третьим лицам, за подобные действия предусмотрена жесткая ответственность, вплоть до лишения свободы, сроком на 5 лет. Так что мы настоятельно рекомендуем вам использовать все нижеописанные методики только в обучающих целях или для того, чтобы разблокировать свой собственный телефон, если пароль позабылся.

Также помните, что не существует никаких приложений, которые позволяют разблокировать экран одним лишь нажатием. Как правило, такие утилиты разрабатываются с одной целью – похитить данные доверчивых пользователей. Так что мы настоятельно не рекомендуем скачивать программы, которые не упомянуты в этой статье. Особенно это касается тех утилит, которые размещены на сомнительных сайтах и форумах. Помните о том, что безопасность ваших личных данных находится только в ваших руках.

Перехват «хэндшейка»

Один из самых рабочих методов – перехват «рукопожатия». Что это такое? Тоже разновидность чистого брута, только с предварительным перехватом шифра и его дальнейшей попыткой расшифровки. Вот краткая схема:

- Вы спокойно сидите в сети.

- Сеть разрывается.

- Ваш компьютер снова переподключается.

Что происходит в момент переподключения: ваш компьютер заново отправляет на роутер пароль, роутер его принимает и в случае успешного ввода устанавливает соединение. На практике это абсолютно незаметно – ни отрыв сети, ни ввод пароля – все делается автоматически вашей же системой.

Вот этот процесс отправки пароля и можно назвать «рукопожатием» или «handshake». Но есть минус у этого метода – данные передаются изначально в зашифрованном виде. Но при большом желании этот шифр все же можно разобрать на части (даже сервисы есть) и открыть запароленные данные. И времени на это уйдет не больше, чем на прямой брутфорс. Вот и вся основа метода. Снимать хэндшейк умеет уже знакомый нам Aircrack, а подбирать пароль – HashCat (переборщик и генератор паролей). Но лучше посмотрите видео выше. Это тот самый способ, когда спокойно ломают соседский вайфай.

Чем заняться после переустановки ОС

Для обеспечения максимальной безопасности и предотвращение такого рода хакерских атак в будущем, вы можете попробовать следующие шаги.

- После установки ОС, обновить его до последней версии. Это предотвратит вас от основных атак в вредоносных промышленностях.

- Убедитесь, что вы установили антивирус и анти-вредоносных программ в системе. Мы рекомендуем идти для апартаментов премиум-класса безопасности, потому что бесплатные антивирусные программы приносят больше вреда, чем пользы.

- Перед тем, как восстановить резервные копии файлов вы происшедшие, сканировать их тщательно с анти-вредоносного пакета. Если есть некоторые вредоносные программы, которые удалось получить в резервной копии, вы можете предотвратить их порчу новой системы.

- Включение брандмауэра Windows или вы можете даже пойти на брандмауэр стороннего производителя. Это совершенно необходимо, если вы используете много сетевых устройств.

- В Windows есть возможность создать точку восстановления системы. Это своего рода резервного копирования для настройки системы. Создать точку восстановления системы в свежем состоянии. Так что, если есть некоторые атаки в будущем, вы можете легко вернуться к этому безопасному состоянию.

- Вы должны сделать аудит безопасности для интернет-счетов. Лучше всего, если вы можете изменить все пароли.

Обертывание вещи — Советы, чтобы избежать взлома компьютера

Мы надеемся, что это всеобъемлющее руководство, чтобы следовать, если ваш компьютер взломан. Основная идея первых шагов для предотвращения несанкционированного доступа, так что устройство и данные, заданные меньшие угрозы. Это сказав, следующие шаги помогут вам иметь вид свежего ПК, без каких-либо вредоносных программ в нем. Независимо от того, насколько умело вы будете следовать эти шаги, не всегда загвоздка: абсолютная безопасность является мифом. И вы должны иметь следующий некоторые привычки безопасности и советы для лучшей сохранности вашего устройства.

Установка графического ключа

Чтобы не запоминать цифровой пароль, создайте в настройках мобильного устройства его графическую версию. Для разблокировки графического ключа на Андроиде надо соединить на дисплее точки в определенной последовательности. Чтобы задать ключ:

- откройте раздел «Безопасность»;

- зайдите в подпункт «Блокировка экрана»;

- кликните на «Графический ключ» и нарисуйте фигуру.

Не используйте самые простые знаки, цифры и первую букву своего имени или фамилии. Для надежности нарисуйте придуманную фигуру на бумаге и сохраните, чтобы всегда иметь возможность вспомнить ее внешний вид. Если не стали это делать и никак не можете вспомнить рисунок, читайте ниже, что делать, если забыл пароль от телефона

Управление чужим ПК с помощью Skype

Очень простой способ доступа к чужому ПК, который особенно пригодится в тех случаях, когда вы хотите подгадить обидевшему вас человеку. Делается это так:

- Выбираете обидчика в списке пользователей Skype. Кликаете левой кнопкой мыши по его имени — в появившемся окошке, напротив поля Skype, копируете логин пользователя.

- Заходите на сайт mostwantedhf.info , вводите в поле «User» скопированный ник и кликаете по кнопке «Resolve». После обработки запроса сайт выдаст нужный вам IP.

- Зайдите в программу Essential NetTools (скачать ее можно ), выберите в меню «NBScan», введите в строку «Конечный IP-адрес» найденный вами «айпи».

- Нажмите старт. Если в окне «NBScan» ничего не отобразится, значит, нужный вам пользователь отсутствует в сети либо заблокировал доступ к нему. Если все в порядке, вы увидите его в списке. Кликните по записи правой кнопкой мыши и подтвердите команду «Открыть компьютер».

После этого в своей «Сети» вы увидите папки, сохраненные на чужом ПК, и сможете мстить свой жертве: удалять документы, важные скрипты и т.п.

ip-whois.net

;

2ip.ru

;

whatismyip.com

Атака MouseJack

MouseJack — это класс уязвимостей, которые охватывают большое разнообразие беспроводных, не-Bluetooth клавиатур и компьютерных мышей. Эта периферия «подключена» к хостовому компьютеру с использованием радио передатчика, обычно маленького USB устройства. Поскольку подключение является беспроводным, и информация о перемещении мыши и нажатых клавишах передаётся по воздуху, то становится возможным скомпрометировать компьютер жертвы, передав специально составленный радио сигнал, это возможно сделать с помощью устройства ценой $15.

Атакующий может запустить атаку на расстоянии до 100 метров. Атакующий может взять под контроль целевой компьютер не находясь физически перед ним и печатать произвольный текст или отправлять скриптовые команды. Поэтому возможно быстро выполнять вредоносные действия, не будучи обнаруженными.

Эксплойт MouseJack сосредотачивается вокруг введения незашифрованных нажатий клавиш в целевой компьютер. Движения мыши обычно отправляются в незашифрованном виде, а нажатия клавиш часто шифруются (для предотвращения прослушивания набираемого текста). Однако уязвимость MouseJack использует уязвимые приёмные ключи и связанное с ними программное обеспечение, позволяя передавать незашифрованные нажатия клавиш, вводимые злоумышленником в операционную систему компьютера, как если бы сам пользователь компьютера печатал их сидя перед ним.

Кто уязвим?

В: У меня есть клавиатура/мышь Bluetooth. Я уязвим?

О: Не для MouseJack. Bluetooth использует совершенно другую систему передачи и шифрования, которая не подвержена этой атаке.

В: Сколько времени занимает взлом моего ноутбука с помощью MouseJack?

О: Компрометация с помощью MouseJack может произойти за считанные секунды. Не думайте, что злоумышленнику нужно несколько минут использовать клавиатуру/мышь, просматривая ваши интересные электронные письма. Примерно за десять секунд в ваш компьютер могут быть внесены изменения, чтобы злоумышленник мог удалённо скачивать документы, все ваши электронные письма, а также добавлять или удалять программы.

В: При каких условиях мой ноутбук уязвим?

О: Ваш ноутбук может быть «взломан» с расстояния до 100 метров. Вы можете быть в офисе, и посетитель взламывает вас на стойке регистрации, вы можете быть дома, и хакер атакует вас с улицы, вы можете быть в кафе, а другой клиент взламывает вас. Та же угроза существует в аэропорту, самолёте или во многих других ситуациях.

Итог: если ваш компьютер включён и подключён уязвимый приёмник радиосигналов, он может быть уязвим для MouseJack.

Заключение

Итак, что еще полезного мы извлекли из этой статьи, или, если быть точнее, чем закончилась битва титанов? Лично я считаю, что лидирует с большим отрывом Cocospy.

Он намного эффективнее и надежнее, совместим с устройствами и iPhone, и Android, в то время как hoverwatch может шпионить только на Android.

В то же время, если вам нужна более дешевая альтернатива или требуется мониторинг до 5 целевых устройств одновременно, то hoverwatch – идеальный вариант.

Как бы то ни было, победителя выбираете вы и мы будем рады, если вы напишите нам об этом. Напоминаем, комментарии можно оставлять ниже.

Этот пост также доступен на других языках:

Português (Португальский, Бразилия) 日本語 (Японский) Español (Испанский)