Взлом веб-камер видеонаблюдения с помощью expcamera

Содержание:

- Захватываем изображение

- DoS в функции procedure analyse() из MySQL

- Взломать камеру видеонаблюдения с помощью грубой атаки

- Взлом iP камеры с помощью программ

- Собираем информацию

- Основные методы DDoS-атак

- Какие камеры взламывают чаще?

- Заклеивайте камеру, когда не пользуетесь

- Что такое и для чего протокол RTSP

- Защита от подглядывания

- Обновляйте приложения безопасности на компьютере

- Вместо заключения

- Часть 3: Как «шпионить» за телефоном незаметно для его владельца (для устройств с Android)

- Преимущества использования Wi-Fi камер

Захватываем изображение

Функция capCreateCaptureWindow() имеет такие аргументы, представляющие для нас интерес:

- lpszWindowName – это нуль-терминальная строка, которая содержит имя окна захвата;

- х – местоположение координаты Х;

- у – местоположение координаты У;

- nWidth – ширина окна;

- nHeight – высота окна;

- dwStyle – стиль окна;

- hWnd – обращение к родительскому окну;

- nID – идентификатор окна.

В результате выполнения функции будет получен NULL (в случае ошибки) или же успешно создано подключение. Но учитывайте, что, поскольку она относится к WinAPI, необходимо её импортировать. Со всеми этими данными можно уже запускать процесс инициализации камеры. Сразу после создания окна можно уже пробовать отправить сообщение. Если результат будет отличимый от нуля, то это значит, что попытка завершилась успешно. Затем необходимо определить и отправить сообщения, от которых зависит ряд операций. Так, следует в порядке очереди:

- соединиться с драйвером устройства, что обеспечивает видеозахват;

- осуществить разрыв;

- копировать кадр в буфер обмена;

- при надобности включить режим предпросмотра;

- в случае нужды активировать перекрытие;

- при надобности отрегулировать скорость предпросмотра;

- в случае нужды включить масштабирование;

- при надобности установить функцию вызова для предпросмотра;

- получить с драйвера видеозахвата одиночный фрейм;

- сохранить кадр, полученный от камеры, в файл.

Что ж, в целом это всё.

DoS в функции procedure analyse() из MySQL

Нет

BRIEF

Автор эксплоита нашел возможность вызвать DoS в MySQL версий до 5.5.45 включительно. В функции падение происходит при обработке подзапроса.

Пример вызова функции:

Соответственно, PoC будет таким:

Проверка:

Падение приложения MySQL

Другой пример атаки — это запуск полезной нагрузки, которая была сохранена в файл и подана на вход (он показан на скриншоте ниже).

Перенаправление атаки на mysql.exe

Если после появления сообщения о падении проверить лог вывода Event Viewer, то ты сможешь увидеть, что приложение mysqld.exe действительно упало. При этом смещение для указателя на ошибку будет равно .

Лог вывода Event Viewer после падения mysqld

Если же мы подконнектимся к процессу с помощью IDA, то сможем увидеть, что падение происходит в структуре из-за поля, которое не было выделено.

Представление функции обработки таблиц в IDA

EXPLOIT

В качестве тестового стенда автор использовал Damn Vulnerable Web Application (DVWA).

Если атакующий найдет веб-приложение, уязвимое к SQL-инъекции, то он сможет с легкостью провести DoS-атаку, MySQL-сервер перестанет отвечать и все используемые базы данных тоже перестанут быть доступными.

В Windows достаточно простого запроса для вызова падения и, скорее всего, понадобится ручная перезагрузка:

Пример атакующего запроса на тестовое приложение с MySQL

На *nix-системах mysqld автоматически восстанавливается, но если мы пошлем многочисленные GET-запросы с такой полезной нагрузкой, то база данных все равно упадет.

Пример такой атаки с помощью bash-скрипта, который использует cURL для GET-запросов:

Помимо небольшого bash-скрипта, автор написал версию эксплоита на Python:

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», увеличит личную накопительную скидку и позволит накапливать профессиональный рейтинг Xakep Score!

Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя!

Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Я уже участник «Xakep.ru»

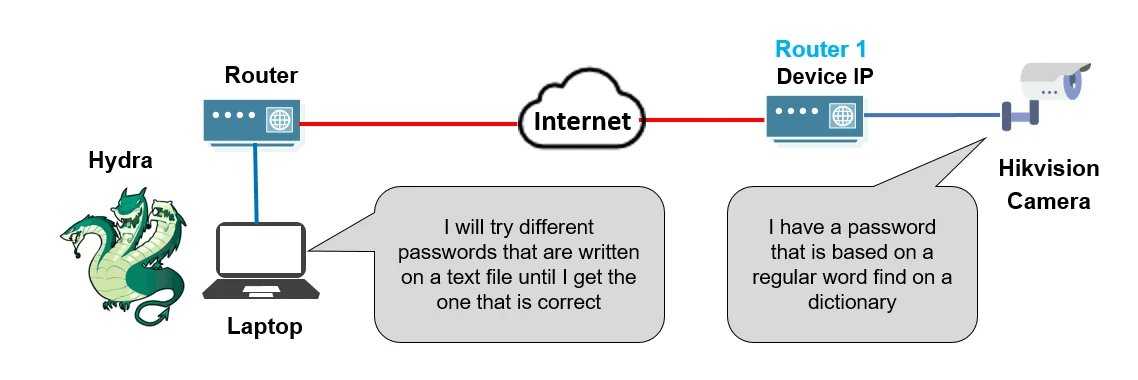

Взломать камеру видеонаблюдения с помощью грубой атаки

Представьте, что камера видеонаблюдения использует пароль, основанный на обычном слове, которое можно найти в словаре, таком как « бог, дом, секрет » и т. Д.

Кто-нибудь может взломать камеру видеонаблюдения, просто попробовав разные пароли, пока не найдете правильный. Это то, что работает.

Хорошо, теперь вы думаете, что этот метод слишком сложный и медленный, поскольку сложно набрать любое слово, которое доступно в словаре, просто чтобы попытаться найти то, которое будет работать для входа в камеру видеонаблюдения, верно?

Что ж, если вы дадите эту задачу программному обеспечению, которое может проверять сотни или тысячи паролей в минуту, у вас будет больше шансов на успех.

Посмотрите на диаграмму ниже, чтобы понять, как работает эта техника.

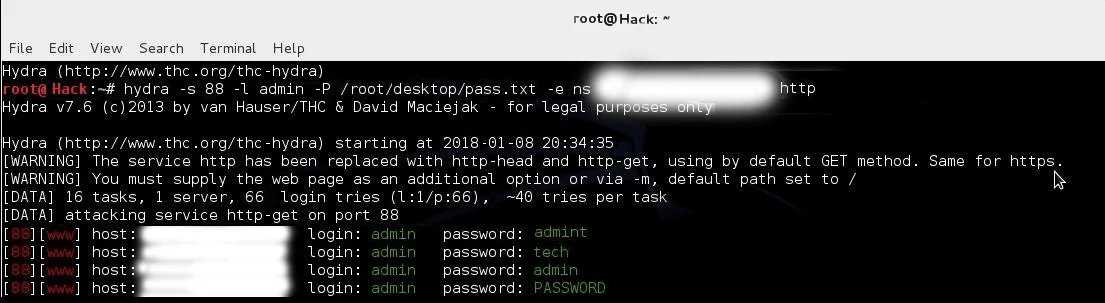

Вы можете использовать Hydra для Linux или Windows, и вам просто нужно иметь готовый файл паролей со словами, которые вы хотите использовать, и выполнить команду

hydra -s 88 -l admin -P /root/desktop/pass.txt -e ns <IP-адрес камеры>

Смотрите ниже синтаксис

-s 88 — номер порта на IP-камере

-l admin — имя для входа по умолчанию, которое будет использоваться (admin)

-P /root/desktop/pass.txt — файл списка паролей

-e — пустой пароль

ns — попробуйте логин и пустой пароль

Программное обеспечение запускается и начинает пробовать разные слова, которые оно получает из txt-файла, и продолжайте делать это до совпадения. Если камера CCTV допускает такие быстрые попытки, это всего лишь вопрос времени, когда программное обеспечение найдет правильный пароль.

Современные IP-камеры видеонаблюдения не допускают такого рода атаки методом перебора, потому что они блокируются на некоторое время после слишком большого количества попыток входа в систему.

Взлом iP камеры с помощью программ

Чтобы найти и подключится к онлайн камере необходим софт. Архив с необходимыми программами можете скачать с облака, здесь. В архиве содержаться 3 программы:

- KPortScan;

- RouterScan;

- iVMS-4200(v2.8.2.2_ML).

Сбор iP адресов камер

Для доступа к камере видеонаблюдения требуется iP адрес камеры, логин и пароль. Вот основные данные для того, чтобы iP камера отобразилась на мониторе.

Добыть нужные нам: адрес iP камеры, логин и пароль начинаем с поиска диапазонов. Переходим на сайт: https://4it.me/getlistip и вводим название города, в котором хотим найти все ай пи адреса камер видеонаблюдения. Жмём «Поиск», ниже кликаем по своему городу. Внизу будут диапазоны iP адресов которые нужно скопировать.

Выбираем город и жмём “Поиск”

Выбираем город и жмём “Поиск” Кликаем ещё раз по названию города

Кликаем ещё раз по названию города Ниже копируем все диапазоны ip адресов

Ниже копируем все диапазоны ip адресов

Обработка iP адресов

Вставляем скопированные диапазоны. Ставим порт 8000. Выбираем Российскую Федерацию. Кликаем по кнопке: «Load ranges». Жмём на кнопку «Start».

Вставляем скопированные диапазоны. Ставим порт 8000. Выбираем Российскую Федерацию. Кликаем по кнопке: «Load ranges». Жмём на кнопку «Start».

Запускаем программу KPortScan и проводим такие манипуляции:

- Вставляем в окно программы скопированные диапазоны iP адресов камер;

- Порт выставляем 8000;

- В выпадающей вкладке выбираем Российскую Федерацию;

- Кликаем по кнопке: «Load ranges»;

- Запускаем операцию по очистки iP адресов камер кликая на кнопку: «Start».

Пойдёт процесс обработки. Проделанную работу можно наблюдать на полосе прогресса. По мере выполнения зелёная полоса будет расти вправо. Время, за которое выполняется очистка ай пи адресов примерно составляет минут 30 – 40.

Как только операция закончится, полоса прогресса станет пустой. Теперь закрываем программу KPortScan, так как она нам больше не понадобится.

Взлом iP адресов камер

Заходим в папку с программой KPortScan, открываем с помощью блокнота текстовый файл: «results», копируем все айпишники и закрываем блокнот. Пришло время к запуску второй программки для взлома iP адресов камер – RouterScan.

В интерфейсе программы RouterScan очищаем забитые адреса iP, для этого просто кликаем по кнопке: «Х» в пункте: «Enter IP ranges to scan». Следующим шагом нужно добавить наши обработанные iP адреса в программу. Кликаем по кнопке: «Е» всё в том же пункте Enter IP ranges to scan.

В открывшееся небольшое окно вставляем обработанные адреса, скопированные с текстового файла «result». Нажимаем на кнопку: «Start scan», тем самым запуская сканирование.

Завершится процесс, когда зелёная полоса внизу дойдёт до крайне правого положения.

Открываем в папке с программой KPortScan текстовый файл “result” с помощью блокнота и копируем готовые ip адреса. Закрываем блокнот.

Открываем в папке с программой KPortScan текстовый файл “result” с помощью блокнота и копируем готовые ip адреса. Закрываем блокнот. Запускаем из скачанного архива программу RouterScan

Запускаем из скачанного архива программу RouterScan Очищаем вбитые ip адреса

Очищаем вбитые ip адреса Вставляем скопированные, из файла “result”, ip адреса

Вставляем скопированные, из файла “result”, ip адреса Запускаем сканирование ip адресов

Запускаем сканирование ip адресов Полоса прогресса программы RouterScan

Полоса прогресса программы RouterScan

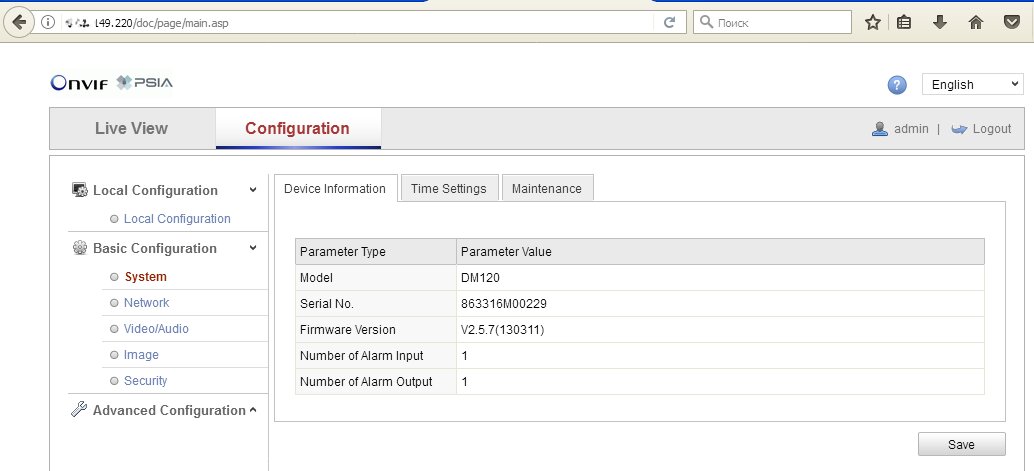

IP камера – подключение и просмотр

Последняя программа из архива iVMS-4200(v2.8.2.2_ML) служит для просмотра веб камер. Далее следует установить её на компьютер и запустить.

После запуска перейти на вкладку «Панель управления» – «Управление устройством» – «Добавить». Теперь, чтобы iP камера работала, корректно заполняем:

- Псевдоним – любое имя;

- Адрес – IP адрес камеры;

- Порт – оставляем без изменении: 8000;

- Пользователь – логин от iP камеры

- Пароль – пароль от iP камеры

Где брать адрес, логин и пароль смотрите на фотографии ниже. После, как вставили, кликаем по кнопочке: «Добавить». Переходим на вкладку «Панель управления» – «Основной ракурс».

Если всё сделали правильно, то взломанная iP камера отобразится в интерфейсе программы iVMS-4200. В случае, когда на экране ничего нет, попробуйте следующий адрес ip камеры из программы Router Scan.

Запускаем программу iVMS-4200(v2.8.2.2_ML). Кликаем: “Панель управления”. Выбираем: “Управление устройством”

Запускаем программу iVMS-4200(v2.8.2.2_ML). Кликаем: “Панель управления”. Выбираем: “Управление устройством” Кликаем по кнопке: “Добавить” для добавления взломанной ip камеры

Кликаем по кнопке: “Добавить” для добавления взломанной ip камеры В открывшемся окне прописываем адрес, логин и пароль, псевдоним пишем любой

В открывшемся окне прописываем адрес, логин и пароль, псевдоним пишем любой После заплнения всех необходимых данных кликаем: “Добавить”

После заплнения всех необходимых данных кликаем: “Добавить” Для просмотра добавленной взломанной камеры переходим на вкладку: “Панель управления” и далее выбираем: “Основной ракурс”

Для просмотра добавленной взломанной камеры переходим на вкладку: “Панель управления” и далее выбираем: “Основной ракурс” Камера взломана и подключена!

Камера взломана и подключена!

Закрывайте веб-камеру ноутбука, если не пользуетесь ею

Некоторые хакеры невероятно умны, и могут взломать защиту и включить вашу веб-камеру, но если что-то закрывает объектив, все эти усилия будут напрасными. В конце концов, даже лучшие хакеры не могут видеть сквозь скотч (если только у них нет рентгеновского зрения).

Если вы постоянно пользуетесь веб-камерой (например, для семейных звонков и удаленной работы), то можете приобрести специальную защитную шторку, которая закрывает камеру вашего ноутбука, что очень удобно.

Собираем информацию

Я начал поиски альтернативного способа подчинить себе динамик камеры — просканировал камеру при помощи Nmap.

Уже немало…

С портами 80 (HTTP) и 554 (RTSP) все понятно, 1935-й порт вроде как используется приложением Flash, через которое браузер показывает видео с камеры, а вот что висит на остальных портах — пока загадка.

Мое внимание привлек открытый 23-й порт. Но вот незадача — логин и пароль от веб-интерфейса к Telnet не подходят, в интернете на этот счет ничего нет, а техподдержке поставщика пароль неизвестен. Через веб-интерфейс настроить или отключить Telnet нельзя, остается только гадать, для чего или для кого он вообще работает

Но ведь если есть Telnet, значит, должны быть и учетные данные на него. Что ж, придется искать

Через веб-интерфейс настроить или отключить Telnet нельзя, остается только гадать, для чего или для кого он вообще работает. Но ведь если есть Telnet, значит, должны быть и учетные данные на него. Что ж, придется искать.

Почти все манипуляции я проводил в Ubuntu desktop 16.04. Для начала я скачал прошивку камеры и начал ее изучать. Нужно заметить, что прошивки для исследуемой камеры в зависимости от версии могут иметь разное содержимое. Мне попадались следующие варианты содержимого архива с прошивкой.

- Файлы и . Первый содержит корневую файловую систему, включая искомый с паролем на Telnet, второй — включает «брендированный обвес» — веб-интерфейс с логотипом и другими индивидуальными особенностями конкретного продавца (об этом позже).

- Файл , который корневую ФС не включает.

- Файл , внутри которого сразу корневая ФС и «обвес».

Далее попробовал определить тип файла командой file.

Для дальнейших манипуляций с файлами прошивки понадобится утилита binwalk. Забегая вперед, отмечу еще, что обязательно наличие модуля jefferson — для распаковки JFFS2.

Основные методы DDoS-атак

Как правило, реализация идет по какому-либо из трех известных методов организации DDoS-атаки.

- По полосе пропускания — этот вид атаки подразумевает, что на веб-сайт направляется большое количество запросов по протоколам HTTP и, таким образом, полностью заполняет его пропускную способность, вызывая при этом отказ в обслуживании обычных посетителей данного интернет-ресурса.

- На основе протокола сервера — такой вид атаки направлен на конкретные сервисы сервера. Может выполняться с помощью интернет-протоколов. Часто такие атаки называют SYN-флуд, смысл которых в отсылке на веб-сервер большого количества SYN-запросов, на которые сервер должен ответить запросом ASK. Из-за большого количества таких запросов сервер часто не справляется с обработкой большого объема данных и «падает», т. е. выходит из строя.

- На основе ошибок конкретного веб-сайта — этот вид атаки является самым сложным в плане исполнения и применяется, как правило, высокопрофессиональными хакерами. Суть его состоит в том, что на сайте-жертве находятся уязвимости, используя которые создается высокая нагрузка на сервер и он получает отказ в обслуживании.

Как же хакеры организовывают такого рода атаки? Разберемся по шагам.

Какие камеры взламывают чаще?

Начнем с главного: да, получить доступ ко многим камерам довольно легко, поэтому вероятность взлома существует. Однако хакеры чаще атакуют не встроенные веб-камеры ноутбуков, а внешние IP-камеры, устанавливаемые, например, в частных домах и торговых залах (эти устройства видеонаблюдения управляются через специальный веб-интерфейс).

Такие камеры, как правило, защищены паролями, но многие владельцы камер оставляют пароли, выставленные производителями оборудования по умолчанию. При этом многие уязвимые устройства можно найти с помощью Google (для этого формируются запросы с использованием инструкций inurl и intitle) или через сайт Shodan. Халатность владельцев камер приводит к тому, что хакеры получают доступ к видеопотоку без каких-либо усилий.

Заклеивайте камеру, когда не пользуетесь

Хакер может быть достаточно умным, чтобы проникнуть через вашу защиту или включить камеру. При этом он ничего не сможет поделать, если камера заклеена.

Если вы не собираетесь пользоваться ей в ближайшее время, наклейте на камеру изоленту или поверните так, чтобы она упиралась во что-то и изображения не было. При необходимости можно будет повернуть камеру на себя и снять изоленту.

Если камера нужна вам для общения с семьёй и дистанционной работы, можно купить специальные скользящие заслонки для неё. Они прикрепляются к камере ноутбука и работают как дверь. Когда вам нужно показать своё лицо, откройте эту дверь и позвольте камере видеть вас. Когда общение закончено, закройте заслонку.

Что такое и для чего протокол RTSP

Потоковый протокол реального времени (англ. real time streaming protocol, сокр. RTSP) — прикладной протокол, предназначенный для использования в системах, работающих с мультимедийными данными (мультимедийным содержимым, медиасодержимым), и позволяющий удалённо управлять потоком данных с сервера, предоставляя возможность выполнения команд, таких как запуск (старт), приостановку (пауза) и остановку (стоп) вещания (проигрывания) мультимедийного содержимого, а также доступа по времени к файлам, расположенным на сервере.

RTSP не выполняет сжатие, а также не определяет метод инкапсуляции мультимедийных данных и транспортные протоколы. Передача потоковых данных сама по себе не является частью протокола RTSP. Большинство серверов RTSP используют для этого стандартный транспортный протокол реального времени, осуществляющий передачу аудио- и видеоданных.

Протокол RTSP можно найти не только в IP камерах, другие устройства также могут использовать этот протокол для стриминга медиа (видео и аудио).

Для воспроизведения видео по протоколу RTSP нужно знать URL источника, а также логин и пароль.

Пример адреса:

rtsp://118.39.210.69/rtsp_tunnel?h26x=4&line=1&inst=1

Некоторые RTSP серверы настроены разрешать доступ к медиапотоку без пароля.

URL адрес медиапотока не является стандартным, устройства присылают его при подключении после авторизации.

Обычно RTSP работает на портах 554, 5554 и 8554.

Видео с IP камер по протоколу RTSP можно открыть в VLC и Mplayer. Как это сделать написано в статье «Как записать видео с IP камеры (RTSP поток)». Там же показано, как записать потоковое видео.

Проигрыватели VLC и Mplayer умеют работать с данным протоколом благодаря утилите openRTSP, более подробную информацию о ней вы найдёте в статье «Инструкция по openRTSP — клиент RTSP для приёма и записи потокового медиа».

Защита от подглядывания

Первое, что приходит на ум большинству людей после демонстрации легкого взлома камер, — это заклеивать их изолентой. Владельцы веб-камер со шторкой считают, что их проблема подглядывания не касается, и зря. Возможно еще и подслушивание, поскольку, кроме объектива, у камер есть микрофон.

Разработчики антивирусов и других комплексов программной защиты используют путаницу в терминологии для продвижения своих продуктов. Они пугают статистикой взлома камер (которая действительно впечатляет, если в нее включить IP-камеры), а сами предлагают решение для контроля доступа к веб-камерам, причем технически ограниченное.

Защиту IP-камер можно повысить простыми средствами: обновив прошивку, сменив пароль, порт и отключив учетные записи по умолчанию, а также включив фильтрацию IP-адресов. Однако этого мало. Многие прошивки имеют неустраненные ошибки, которые позволяют получить доступ безо всякой авторизации — например, по стандартному адресу веб-страницы с LiveView или панели настроек. Когда находишь очередную дырявую прошивку, так и хочется ее обновить удаленно!

Взлом веб-камеры — совсем другое дело. Это всегда верхушка айсберга. Обычно к тому времени, когда атакующий получил к ней доступ, он уже успел порезвиться на локальных дисках, украсть учетки всех аккаунтов или сделать компьютер частью ботнета.

Тот же Kaspersky Internet Security предотвращает несанкционированный доступ только к видеопотоку веб-камеры. Он не помешает хакеру изменить ее настройки или включить микрофон. Список защищаемых им моделей официально ограничивается веб-камерами Microsoft и Logitech. Поэтому функцию «защита веб-камеры» стоит воспринимать лишь как дополнение.

Обновляйте приложения безопасности на компьютере

Даже если вы не подключаетесь к веб-камере через интернет, хакеры могут использовать компьютер при помощи специальных приложений

По этой причине важно скачать надёжный антивирус и обновлять его базы. Периодически нужно сканировать компьютер на наличие вирусов

Хороший антивирус защитит системы при попытке вируса проникнуть в неё.

Если у вас веб-камера USB, отключайте её, когда не пользуетесь. Насколько бы хорош хакер ни был, он не сможет смотреть через веб-камеру, которая не подключена к разъёму. Включайте камеру только когда пользуетесь ей, потом снова отключайте.

Это легко делается на компьютере, где веб-камера отдельная. В ноутбуках и планшетах камера встроенная и её нельзя отключить физически. Отключение выполняется программно. В разных операционных системах это делается по-разному.

Вместо заключения

Надеюсь, что данная статья позволит лучше понять методологии злоумышленников, а также высветит важность даже простейших мер безопасности, также как и угроз, которые несут подключенные к сети устройства с заводскими паролями. Даже в момент, когда я пишу эту статью, параллельно читаю о ещё одной DDoS-атаке из интернета вещей, в этот раз от ботнета основе домашних NAS-серверов

Да, ваш NAS, обеспечивающий вас фильмами через torrent-сети, параллельно вполне может участвовать во взломе сервера Министерства обороны или ещё каких-нибудь нехороших действиях без вашего ведома. И да, вы угадали, их тоже взломали через прямой перебор паролей со словарем.

Впервые компания Incapsula сообщила о начале тренда взлом интернет-камер еще в марте 2014 г. Тогда выяснилось что активность ботнетов внутри наблюдаемой компанией сети за год выросла на 240%. Интересно, что мотивы атак остались неизвестны. Не удалось ничего узнать и о самих злоумышленниках, совершивших атаку.

Эксперты по информационной безопасности призывают интеграторов и конечных пользователей начать относиться к киберзащите камер видеонаблюдения более серьезно. Там, где это возможно нужно изолировать камеры от интернета. В любом случае следует по меньшей мере, менять пароли для доступа к камерам, убирая те, которые изначально установлены производителем, — это из разряда must do.

Часть 3: Как «шпионить» за телефоном незаметно для его владельца (для устройств с Android)

Если вам нужно проследить за телефоном с операционной системой Android, мы рекомендуем приложение-трекер Cocospy для Android. Оно позволяет «шпионить» за смартфоном дистанционно и совершенно незаметно.

Выполните 3 простых действия, чтобы начать следить за смартфоном без взлома прошивки

Чтобы активировать Cocospy для слежки за устройством с Android, вам нужно сделать следующее:

- Бесплатно создайте учетную запись на сайте Cocospy

- Установите приложение Cocospy

- Начните следить за интересующим вас смартфоном

Шаг 2. Установите приложение Cocospy на интересующий вас смартфон

После завершения процесса оплаты просто следуйте инструкции по установке приложения. Если вы запутались, обратитесь к подробному руководству по установке >>

Шаг 3. Начните следить за интересующим вас смартфоном

Готово! После установки Cocospy вы можете получить доступ к данным об устройстве, за которым хотите шпионить.

Какие функции Cocospy для Android доступны без взлома прошивки?

Прежде всего, я хочу подчеркнуть несколько замечательных особенностей приложения Cocospy:

Все сообщения, отправленные с телефона, отображаются в вашем личном кабинете Cocospy в режиме реального времени, в том числе и переписка в соцсетях и мессенджерах.

Вы можете шпионить за входящими и отправленными сообщениями в WhatsApp, Facebook Messenger, Snapchat, Telegram и других мессенджерах. ВНИМАНИЕ! Все эти замечательные функции доступны без взлома прошивки смартфона с Android!

Основные функции Cocospy включают в себя:

1. Доступ к данным о звонках и к текстовым сообщениям

Вы без проблем сможете отслеживать входящие и исходящие звонки, читать смски и переписку в чатах на телефоне с ОС Android с помощью Cocospy.

Это приложение позволяет пользователям получать уведомления о входящих звонках в режиме реального времени, а также дает полный доступ к контактам на телефоне.

Стоит отметить, что приложение-«шпион» сохраняет даже те сообщения, которые были удалены со смартфона.

2. Доступ к истории браузера

Вы сможете узнать, какие веб-страницы посещал владелец телефона с ОС Android. Эту функцию часто используют родители, чтобы проверить, не заходит ли ребенок на потенциально небезопасные сайты.

Если вы — владелец компании, Cocospy поможет вам проследить за тем, чтобы сотрудники использовали корпоративные телефоны только для решения рабочих задач, а не для личных целей.

3. Функция «Keylogger»

Термин «keylogging» означает регистрацию всех нажатий клавиш на устройстве. С помощью этой функции Cocospy можно вовремя выявить неблагоприятные ситуации, отследив их по определенным ключевым словам, напечатанным на клавиатуре телефона.

Функция кейлоггинга позволяет отследить и прекратить общение с потенциально опасными незнакомцами, Интернет-троллями или представителями компаний-конкурентов.

4. Информация об установленных приложениях

Многие родители хотят выяснить не только то, с кем и о чем переписывается их ребенок в Интернете, но и то, какие приложения он устанавливает на своем телефоне.

Cocospy позволяет «шпионить» за приложениями, загруженными на смартфон с ОС Android из Play Store, в том числе за приложениями в формате .apks. Есть также возможность дистанционно заблокировать установку приложений на смартфон с Android.

5. Возможность просматривать фотографии и медиафайлы

Информацию в Интернете можно передавать не только текстовыми сообщениями, но и с помощью фотографий, музыкальных файлов и видеороликов.

Cocospy дает вам возможность незаметно ознакомиться с содержанием мультимедийных файлов на интересующем вас смартфоне.

Можно просматривать изображения и видеоматериалы, загруженные на телефон его владельцем или присланные кем-то другим. Эта функция доступна для любых устройств с операционной системой Android.

6. Получение GPS-координат устройства

Приложение Cocospy позволяет вам следить за текущим местонахождением смартфона в режиме реального времени.

Вы можете отметить определенные места как нежелательные — например, бары, казино, какие-то конкретные адреса. Если устройство, за которым вы шпионите, вдруг окажется в одной из этих точек, вы сразу же получите соответствующее уведомление.

Рекомендуем также статью Как поймать изменника: 20+ лучших «шпионских» приложений, скрытых камер и уловок

Преимущества использования Wi-Fi камер

- Простой монтаж. Стационарную камеру нужно лишь закрепить на выбранном месте (стене или потолке), мобильную – просто поставить на стол, стул или шкаф и подключить блок питания в розетку.

- Экономия. При организации системы видеонаблюдения в большом доме или офисе Wi-Fi камеры позволят прилично сэкономить на проводах и не испортить ремонт.

- Дистанционный доступ. Обмен данными осуществляется через интернет, поэтому трансляцию можно смотреть из любой точки планеты, где есть доступ в глобальную сеть. Для подключения достаточно ввести IP-адрес, логин и пароль.

Благодаря дистанционному доступу можно за тысячи километров контролировать ситуацию дома

Благодаря дистанционному доступу можно за тысячи километров контролировать ситуацию дома

- Широкий функционал. Современные цифровые камеры выдают видео высокого качества, снимают даже в полной темноте, позволяют настроить распознавание лиц. При регистрации движения могут отправить пользователю SMS или e-mail.

- Удобство хранения данных. Пользовать может выбрать оптимальный для себя режим записи данных: карта памяти непосредственно в камере, сервер или облачное хранилище.

- Простая масштабируемость. Системы видеонаблюдения с IP-камерами легко наращиваются. Ввиду работы через интернет, нет таких преград, как конкретное число видеовходов на видеорегистраторе. Система может иметь от одной до нескольких сотен независимых друг от друга камер, которые можно легко убирать и добавлять.

- Многопользовательский режим. Подключаться к трансляции может сколько угодно пользователей, доступ легко организовать всем членам семьи.