Understanding aes 256 encryption

Содержание:

- 15 Итак, какое шифрование и протокол VPN лучше всего использовать?

- 8 Как передаются ваши данные

- Краткое описание

- Надежность алгоритма шифрования AES

- Расширение ключа

- Преимущества AES

- Другие версии AES

- Design

- 11 Понимание чисел: 128 vs 256 битное шифрование

- How to protect the decryption key?

- Определения и вспомогательные процедуры

- О сложении: XOR и поля Галуа

- Что такое аудиосеть?

- Что я нашел в Интернете

- 6 Чем VPN-шифрование отличается от HTTPS?

- Алгоритм Advanced Encryption Standard

- Introduction

- How does AES 256 work?

- Основные проекты

15 Итак, какое шифрование и протокол VPN лучше всего использовать?

В настоящее время AES-256 считается «достаточно хорошим», чтобы быть выбранным стандартом шифрования. Сложность алгоритма означает, что даже при обнаружении уязвимостей, на взлом кода потребовались бы годы с использованием суперкомпьютеров, работающих на полной скорости и мощности.

OpenVPN является одним из лидеров в области протоколов VPN, хотя использование других протоколов в некоторых случаях может работать лучше. И хотя мы предоставили вам подробную информацию о лучших вариантах, вы должны самостоятельно проверить надежность протоколов, чтобы определить, какой из них подойдет именно вам.

Учитывая тот факт, что ситуация постоянно меняется, а вычислительные мощности растут, можно с уверенностью сказать, что «лучший VPN и протокол шифрования» в данный момент может отличаться от того, что будет происходить через несколько лет.

8 Как передаются ваши данные

В этом отчете 2015 года от Computer World было обнаружено, что данные чата, которым обменивались пользователи приложения OkCupid на Android, отправлялись без использования протокола безопасности SSL/TLS – так же как, что при наличии открытого HTTP-соединения.

В то же время в этом отчете 2018 года для фондовых торговых платформ, было обнаружено, что девять компьютерных приложений (из выбранных случайным образом 16) передают незашифрованные данные, такие как «пароли, балансы, портфель, личная информация и другие связанные с торговлей данные», или через HTTP или через устаревшие протоколы.

Такая ситуация немного пугает. И тогда как можно достаточно легко самостоятельно усилить защиту своего браузера, увеличение защиты компьютерных или мобильных приложений на пользовательском уровне представляется практически невозможным.

Решение этой проблемы кроется в использовании безопасных и надежных VPN при работе с мобильными и компьютерными приложениями — помните, что не только ваш браузер находится под угрозой.

Краткое описание

- AES-128-CBC — это сгруппированный алгоритм симметричного шифрования, который использует один и тот же набор ключей для преобразования между открытым текстом и зашифрованным текстом. 128 бит — это группа, 128 бит == 16 байт, что означает, что 16 байтов открытого текста представляют собой группу соответствующих шифрование 16-байтовый зашифрованный текст.

- Если оставшегося открытого текста недостаточно 16 байт, его необходимо заполнить, обычно используя PKCS7 для заполнения. Например, если последние 3 байта отсутствуют, то будут заполнены 3 байта 0x03; если последние 10 байтов отсутствуют, то будут заполнены 10 байтов 0x0a;

- Если открытый текст представляет собой целое число, кратное 16 байтам, наконец, добавьте 16-байтовую группу 0x10 и затем зашифруйте

Надежность алгоритма шифрования AES

Считается, что используемый в Advanced Encryption Standard ключ длиной в 128 бит – достаточно надежная защита против лобовой атаки, то есть с чисто математической точки зрения подобрать один правильный пароль из всех возможных – трудноосуществимая задача. Несмотря даже на некоторые недостатки AES, взломать защищенную с помощью этого алгоритма информацию практически нереально.

Любой криптографический алгоритм требует ключ размером в то или иное количество бит, чтобы зашифровать данные, как показано в схеме №1.

Длина ключа, используемая при шифровании и определяет практическую целесообразность выполнения полного перебора, ведь информацию зашифрованную более длинными ключами экспоненциально сложнее взломать, чем с короткими.

Вот пример перебора 4-битного ключа:

Потребуется максимум 16 стадий, чтобы проверить каждую возможную комбинацию, начиная с «0000». Лобовая атака за некоторое время может пробить такой простой алгоритм.

Таблица на рисунке ниже показывает возможное число комбинаций с учетом размера ключа:

Обратите внимание на то, что по мере увеличения размера ключа количество комбинаций возрастает экспоненциально. Математические исчисления доказывают, что размер ключа в 128 бит надежнейшим образом защищает от лобовой атаки:

Таким образом, даже суперкомпьютеру понадобилось бы неисчислимо огромное количество времени, чтобы получить доступ к информации под защитой AES посредством лобовой атаки.

Для сравнения: возраст Вселенной – где-то между 13 и 14 миллиардами лет. Даже если предположить, что некий супер-суперкомпьютер мог быть справляться с алгоритмом DES за одну секунду, то на взлом AES у него ушло бы около 149 триллионов лет.

Как видите, размера ключа в 128 бит вполне достаточно, хотя совершенно секретная информация все равно шифруется с размером в 256 бит. Следующее предположение доказывает, что стандарт 128 бит будет оставаться актуальным и в будущем.

Представьте:

- каждый человек на Земле имеет десять компьютеров

- на Земле семь миллиардов человек

- каждый из этих компьютеров может проверять один миллиард комбинаций в секунду

- ключ считается взломанным, если проверено 50% всех возможных комбинаций

При всех этих условиях все население планеты смогло бы взломать один ключ… за 77,000,000,000,000,000,000,000,000 лет.

При этом интересно отметить, что разница между размером ключа в 128 бит и 256 бит не так уж принципиальна. Если бы кто-то придумал бы некую программу, способную взломать 128-битную систему, то 256 бит для этого гения не были бы помехой.

Наконец, лучше всего за AES говорит статистика: защищенные этим алгоритмом данные никогда не были взломаны. Впрочем, все это работает при размере ключа минимум в 128 бит, поскольку более ранние шифровальные алгоритмы все же не выдерживали испытания на прочность.

Несмотря на то, что скорость вычисления компьютеров увеличивается в геометрической прогрессии согласно закону Мура, 128-битного ключа вполне должно хватить на много лет вперед.

Таким образом, все звонки и сообщения в криптотелефонах X-Telecom шифруются очень надежно, ведь кроме AES-256 еще дополнительно используется алгоритм Twofish и несколько вспомогательных алгоритмов — в комплексе это дает совершенную 100%-ую защиту вашего общения от прослушки любыми современными способами.

Расширение ключа

AES использует ключи шифрования трех фиксированных размеров: 128, 192, и 256 бит. В зависимости от размера ключа, конкретный вариант алгоритма AES может обозначаться как AES-128, AES-192 и AES-256 соответственно .

Задача процедуры расширения ключа состоит в формировании нужного количество слов расширенного ключа для их использования в операции AddRoundKey. Как было сказано выше, под «словом» здесь понимается 4-байтный фрагмент расширенного ключа, один из которых используется в первичном наложении материала ключа и по одному – в каждом раунде алгоритма. Таким образом, в процессе расширения ключа формируется 4∗(R+1){\displaystyle 4*(R+1) \,\!} слов.

Расширение ключа выполняется в два этапа, на первом из которых производится инициализация слов расширенного ключа (обозначаемых как Wi{\displaystyle W_i \,\!}): первые Nk{\displaystyle N_k \,\!} (Nk{\displaystyle N_k \,\!} – размер исходного ключа шифрования K{\displaystyle K\,\!} в словах, т.е. 4, 6 или 8) слов Wi{\displaystyle W_i \,\!} (т.е. i=…Nk−1{\displaystyle i = 0 … N_{k-1} \,\!}) формируются их последовательным заполнением байтами ключа (см. рис. 7).

Последующие слова Wi{\displaystyle W_i \,\!} формируются следующей последовательностью операций для каждого i=Nk…4∗(R+1)−1{\displaystyle i = N_k … 4*(R+1)-1 \,\!}:Шаг 1. Инициализируется временная переменная T{\displaystyle T\,\!} :

T=Wi−1{\displaystyle T=W_{i-1} \,\!}.Шаг 2. Данная переменная модифицируется следующим образом:a. если i{\displaystyle i\,\!} кратно Nk{\displaystyle N_k \,\!}, то:T=SubWord(RotWord(T))ÅRCëiNkû{\displaystyle T = SubWord(RotWord(T)) Å RCëi/Nkû \,\!};

константы RCn{\displaystyle RC_n \,\!} представляют собой слова, в которых все байты, кроме первого являются нулевыми, а первый байт имеет значение 2n−1mod256{\displaystyle 2^{n-1} mod 256 \,\!};b. если Nk=8{\displaystyle N_k = 8 \,\!} и imodNk=4{\displaystyle i mod N_k = 4 \,\!}, то:

T=SubWord(T){\displaystyle T = SubWord(T) \,\!};c. в остальных случаях модификация переменной T{\displaystyle T\,\!} не выполняется.Шаг 3. Формируется i{\displaystyle i\,\!}-е слово расширенного ключа:

Wi=Wi−NkÅT{\displaystyle W_i = W_{i-N_k} Å T \,\!}.

Операция SubWord выполняет над каждым байтом входного значения табличную замену, которая была описана выше – см. операцию SubBytes.

Операция RotWord побайтно вращает входное слово на 1 байт влево.

Как видно, процедура расширения ключа является достаточно простой по сравнению со многими другими современными алгоритмами шифрования. Процедура расширения ключа имеет также несомненное достоинство в том, что расширение ключа может быть выполнено «на лету» (on-the-fly), т.е. параллельно с зашифрованием данных.

Преимущества AES

К основным преимуществам данного алгоритма относят:

-

Рассеивание — изменение любого знака ключа или открытого текста влияет на большое количество знаков шифротекста.

-

Перемешивание — используемые преобразования затрудняют получение статистических зависимостей между открытым и закрытым текстом.

-

Не подвержен многим видам криптоаналитических атак, таких как: дифференциальный криптоанализ, линейный криптоанализ, square — атака.

-

Байт-ориентированная структура, что дает хорошие перспективы для реализации алгоритма в будущих процессорах.

-

Высокое быстродействие на различных платформах.

Другие версии AES

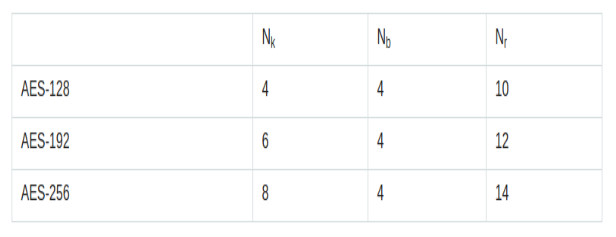

Стандарт допускает только одно значение длины блока state— 128 бит для 3 версий алгоритма AES. В то время как размер ключа в разных версиях отличается: AES-192 использует 192 — битный размер основного ключа и производит 12 раундов шифрования, а AES-256 — 256 битный размер основного ключа и 14 раундов шифрования.

Большее количество раундов делает шифрование сложнее. Таким образом, AES-256 обладает наиболее безопасной реализацией. Однако следует заметить, что чем длиннее ключ и больше раундов, тем выше требование к производительности.

В таблице, показанной ниже, количество Nk — количество слов в ключе, Nb — количество слов в блоке и Nr — количество раундов соответственно.

Design

OVERVIEW

The Encryption process consists of different steps after taking the plaintext and the encryption key as an input it expands the key to 10 different keys and runs the plaintext through cycles of 4 functions to produce the final cipher.

The plaintext is arranged in a 4×4 matrix column wise called state matrix, while the key is arranged in a 4×4 matrix row wise called key matrix.

The main functions of the process are: Key Expansion, Add Round Key, substitute Bytes, Shift Rows and Mix Columns.

Every function is a Verilog synthesizable module connected together through a FSM.

INPUTS AND OUTPUTS

For the Encryption device we have five inputs and three outputs as follows:

Inputs

- Enable: A 1 bit signal received to enable the encryption operation.

- Reset: A 1 bit reset signal that forces Asynchronous reset.

- State_byte: 8 bits signal contains the cipher data received byte by byte every cycle.

- Key_byte: 8 bits signal contains the key received byte by byte every cycle.

Outputs - Load: A 1 bit signal that indicates data is being received by the deivce.

- Ready: A 1 bit signal that indicates that the encryption process is finished and data is ready at the output.

- State_byte_out: 8 bits signal contains the encrypted data sent byte by byte every cycle.

KEY EXPANSION

The key expansion function takes the user supplied 16 bytes long key and utilizes round constant matrix rcon and the substitution table s_box to generate the next key to be used in the next cycle of encryption.

CONNECTING ALL TOGETHER

So to connect all together in the Encryption process, in which every module is instantiated with its inputs and outputs, a certain register for state input and another one for state output, the enable signal is driven by an enable register different from other modules, and the done signal is connected to a wire which then manages the state in the processing FSMs

Two FSMs — Finite State machines- were created to make all this happen.

The first FSM manages the inputs and outputs of the whole device, it first waits for the enable signal to arrive then go to the next state of receiving the cipher data and the key byte by byte every cycle, then it turns to the next state, the processing state which waits for the other FSM to send a finish flag, After the finish flag is set it then turn to the last state in which it sets the ready signal then sends the output encrypted text byte by byte.

The second FSM is the processing FSM, it waits for the data loading to finish then it starts the first step of the encryption, every step/operation is a FSM state, when the operation is due it sets the enable signal of the module then waits for the done signal to move to the next state and so on, till it finishes the cycles of the encryption, after that it sets the finish flag and moves to the starting state, state0.

11 Понимание чисел: 128 vs 256 битное шифрование

Рядом с большинством стандартов шифрования, с которыми вы сталкиваетесь, вы можете заметить число — например, AES-128 или AES-256. Это число означает битовую длину ключа, используемого для расшифровки ваших данных. 128 = 2 128 вариантов, чтобы определить ключ. Это много. Даже самые большие и самые быстрые компьютеры в мире еще не взломали такую длину ключа (у AES), непрерывно перебирая возможные варианты. По логике 256-битный AES означает 2 256 вариантов.

Brute Force Attack — это самый простой способ, чтобы получить доступ к чему-либо, защищенному паролем. Он использует быструю последовательность имен пользователей и паролей для получения доступа, и самый простой способ избежать расшифровки вашей информации — использовать сложный алгоритм.

Также существует шифрование RSA, которое при 2048 битах будет примерно эквивалентно времени, необходимому для взлома 128-битного AES. Какая разница между этими двумя видами шифрования? AES защищен от подобных атак, что означает, что на расшифровку уйдет больше времени. Решение состоит в том, чтобы выбрать самый длинный ключ шифрования.

В последнее время появляется много информации о том, что правительства могут взломать более длинные стандарты шифрования, сотрудничая с математиками и пытаясь разработать шифр более низкого уровня. Все это носит название криптоанализ. Эта статья в Wired 2013 года намекает на то, что происходит в АНБ в отношении этого вопроса.

В основном, поскольку компьютеры становятся быстрее и мощнее (по закону Мура вычислительная мощность удваивается каждые два года), существует большая вероятность того, что эти ключи смогут взломать — если заинтересованные организации уже не получили ключи шифрования. Существует также надвигающаяся угроза квантовых вычислений, которые смогут решить определенные проблемы (например, криптоаналитические атаки) за считанные секунды, по сравнению с традиционными суперкомпьютерами.

How to protect the decryption key?

The HLS specification mentions only one aspect of key retrieval: the URL from which the key can be loaded should be a part of the manifest file. Protecting this resource is up to the publisher itself. Most often, we see a number of different approaches to protecting the decryption key:

— Protecting the manifest: This relies on hiding the URL to the decryption key. It does not provide a high level of security as the URL might leak or could be intercepted on the network.

— Using authentication cookies: Authentication cookies can be sent by the player with the key request. This allows the key server to check which user is requesting the key. If the user is not allowed to access the stream, the key will not be returned. As a result, only users which have proper authentication will receive the decryption key.

Определения и вспомогательные процедуры

| Block | последовательность бит, из которых состоит input, output, State и Round Key. Также под Block можно понимать последовательность байт |

|---|---|

| Cipher Key | секретный, криптографический ключ, который используется Key Expansion процедурой, чтобы произвести набор ключей для раундов(Round Keys); может быть представлен как прямоугольный массив байтов, имеющий четыре строки и Nk колонок. |

| Ciphertext | выходные данные алгоритма шифрования |

| Key Expansion | процедура используемая для генерации Round Keys из Cipher Key |

| Round Key | Round Keys получаются из Cipher Key используя процедуру Key Expansion. Они применяются к State при шифровании и расшифровании |

| State | промежуточный результат шифрования, который может быть представлен как прямоугольный массив байтов имеющий 4 строки и Nb колонок |

| S-box | нелинейная таблица замен, использующаяся в нескольких трансформациях замены байт и в процедуре Key Expansion для взаимнооднозначной замены значения байта |

| Nb | число столбцов(32-ух битных слов), составляющих State. Для, AES Nb = 4 |

| Nk | число 32-ух битных слов, составляющих шифроключ. Для AES, Nk = 4,6, или 8 |

| Nr | число раундов, которое является функцией Nk и Nb. Для AES, Nr = 10, 12, 14 |

| Rcon[] | массив, который состоит из битов 32-х разрядного слова и является постоянным для данного раунда |

| AddRoundKey() | трансформация при шифровании и обратном шифровании, при которой Round Key XOR’ится c State. Длина RoundKey равна размеру State(те, если Nb = 4, то длина RoundKey равна 128 бит или 16 байт) |

|---|---|

| InvMixColumns() | трансформация при расшифровании которая является обратной по отношению к MixColumns() |

| InvShiftRows() | трансформация при расшифровании которая является обратной по отношению к ShiftRows() |

| InvSubBytes() | трансформация при расшифровании которая является обратной по отношению к SubBytes() |

| MixColumns() | трансформация при шифровании которая берет все столбцы State и смешивает их данные (независимо друг от друга), чтобы получить новые столбцы |

| RotWord() | функция, использующаяся в процедуре Key Expansion, которая берет 4-х байтное слово и производит над ним циклическую перестановку |

| ShiftRows() | трансформации при шифровании, которые обрабатывают State, циклически смещая последние три строки State на разные величины |

| SubBytes() | трансформации при шифровании которые обрабатывают State используя нелинейную таблицу замещения байтов(S-box), применяя её независимо к каждому байту State |

| SubWord() | функция, используемая в процедуре Key Expansion, которая берет на входе четырёх-байтное слово и применяя S-box к каждому из четырёх байтов выдаёт выходное слово |

О сложении: XOR и поля Галуа

Развернутое описание намного лучше этой простой схемы. Я даже не могу выразить, насколько настоящий алгоритм лучше того варианта, который я изобразил в своем видео про SP-сеть. Вот мы подставили, переставили, перемешали элементы, и далее мы собираемся делать это снова и снова, пока не получим шифротекст.

Полагаю, возникает вопрос: что происходит на каждом из этих этапов? Для меня алгоритм AES изящен именно потому, что он не использует операции, которых можно было бы от него ожидать.

Конечно, XOR повсеместно применяется в криптографии, но на самом деле все операции в AES по сути своей математические и производятся над так называемым конечным полем.

Мы уже немного рассказывали о конечных полях или полях Галуа в своем видео про кодирование с помощью кода Рида – Соломона (Reed Solomon encoding).

Смысл заключается в использовании теории поля Галуа для конечных полей и выполнении множества длинных делений и сложений чисел в пределах этого поля.

Например, у вас есть некоторое количество элементов, скажем, все числа от 0 до 10, например, и у вас есть различные операции, которые можно выполнять в пределах этого поля. Таким образом, в Rjjndael у нас поле Галуа из 2’8 элементов.

А затем в этом поле можно производить сложение, вычитание, умножение и деление или вычисление мультипликативного обратного X’-1.

Важно помнить о конечном поле, если мы не будем углубляться в математику, что 28 элементов – это 16 байтов, так что каждый из элементов в этом поле Галуа – это байт. Так что мы начинаем с 00000000 и движемся к 11111111

Таким образом, в этом конкретном конечном поле 256 таких элементов.

Если мы берем наше изначальное сообщение, нужно знать, даже если вы не взглянете на него снова, что какую бы операцию мы с ним не проводили, мы получим другой элемент их этого поля. Мы никогда не выходим за пределы поля, ни за верхнюю, ни за нижнюю границу, знаете ли, и не уходим в отрицательные числа или что-то в этом роде, здесь нет чисел с плавающей запятой и ничего подобного. Если мы берем одно из чисел и добавляем его к другому, то находим третье в пределах поля. Точно также, если мы умножаем или наоборот вычисляем мультипликативный обратный, или делим, мы переходим к другому числу. Поле Галуа довольно удобно для построения шифра на его основе, потому что большинство действий имеют свою противоположность, например, сложение и вычитание отменяют друг друга, так же как умножение и вычисление мультипликативного обратного или деление, и мы можем перемещаться по этому полю. Но мы всегда остаемся в пределах наших байтов. Если мы представляем путь данных в AES в виде матрицы 4 на 4, это наш 128-битный блок, и мы можем совершать операции в пределах этого конечного поля, и после всех действий мы всё еще будем в нем.

Количество бит не увеличится до 130 или 140, и никакой подобной катастрофы не произойдет.

Так вот, вернемся к схеме, и, держа ее в голове, поговорим о том, что делает каждая функция.

Что такое аудиосеть?

Еще пару десятилетий назад, если вам нужно было отправить несколько каналов звука на большие расстояния, у вас было немного вариантов. Обычно звук передается по симметричным линейным аналоговым кабелям с использованием физических коммутационных отсеков и усилителей-распределителей. Однако аналоговый подход имеет некоторые заметные недостатки: стоимость кабеля, обслуживание и ограничения длины кабеля.

С появлением цифрового звука теперь можно отправлять многоканальный звук по одному кабелю Ethernet. Вы даже можете распределить эти каналы на несколько источников в зависимости от формата. Важно отметить, что это означает отсутствие более дорогих, громоздких многоядерных змей, отсутствие потери качества звука на расстоянии и большую гибкость в маршрутизации

Звучит здорово? Что ж, существует несколько сетевых аудиоформатов и, что еще хуже, они несовместимы друг с другом! Итак, что вы выберете и на что следует обратить внимание при покупке следующего цифрового микшерного пульта? Мы подумали, что пришло время провести быстрый обзор наиболее распространенных сетевых аудиоформатов. У всех есть свои плюсы и минусы, но важно, чтобы вы выбрали формат, соответствующий вашим требованиям… и бюджету!

Что я нашел в Интернете

Как и любой другой разработчик, я отправился в Интернет на поиски определения API Android KeyStore, а также примеров его использования. Я нашел примерно следующее:

const val TAG_LENGTH = 16fun encrypt(key: SecretKey, message: ByteArray): Pair<ByteArray, ByteArray> { val cipher = Cipher.getInstance("AES/GCM/NoPadding") cipher.init(Cipher.ENCRYPT_MODE, key) val iv = cipher.iv.copyOf() val ciphertext = cipher.doFinal(message) return Pair(iv, ciphertext)}fun decrypt(key: SecretKey, iv: ByteArray, message: ByteArray): ByteArray { val cipher = Cipher.getInstance("AES/GCM/NoPadding") val spec = GCMParameterSpec(TAG_LENGTH * 8, iv) cipher.init(Cipher.DECRYPT_MODE, key, spec) return cipher.doFinal(message)}

Проблема была в том, что входные и выходные параметры не совпадали с теми, которые использовала наша библиотека. Согласно уже существующему криптодвижку процедура шифрования должна:

- принимать и в качестве входных параметров;

- возвращать в качестве вывода;

- принимать и в качестве входных параметров.

Разве AES GCM не является стандартом? Как могут быть возможны эти различия?

6 Чем VPN-шифрование отличается от HTTPS?

Стандартный VPN – это один сервер, где вся информация шифруется по ряду соединений между устройством и этим сервером (в теоретии), включая адрес веб-сайта.

На данном этапе интернет-провайдер (и любые пользователи) могут только определить, что ваш трафик направляется на этот конкретный VPN-сервер, и сколько входящих и исходящих данных отправляется через это соединение. Они не знают, что конкретно отправляется, или конечный пункт назначения. Точно так же и в обратном направлении они могут видеть только объем данных, VPN-сервер и вас, т.е. пункт назначения.

Исходя из этой информации, VPN-провайдер добавляет дополнительный слой для скрытия вашего веб-трафика. Однако разные VPN используют разные методы шифрования, и в некоторых странах может потребоваться соблюдение определенных правил работы с сетями, что может означать, что VPN будет не такой безопасной, как вам кажется.

Давайте теперь углубимся в тему, чтобы помочь вам понять, насколько безопасна VPN на самом деле. . .

Алгоритм Advanced Encryption Standard

Advanced Encryption Standard – симметричный алгоритм блочного шифрования, принятый правительством США в качестве стандарта в результате конкурса, проведенного между технологическими институтами. Он заменил устаревший Data Encryption Standard, который больше не соответствовал требованиям сетевой безопасности, усложнившимся в XXI веке.

Этот алгоритм, кроме аббревиатуры AES, иногда называют еще Rijndael – это анаграмма из частей имен бельгийских программистов Joan Daemen и Vinent Rijmen, которые разработали AES. Строго говоря, AES и Rijndael – не совсем одно и то же, поскольку AES имеет фиксированный размер блока в 128 бит и размеры ключей в 128, 192 и 256 бит, в то время как для Rijndael могут быть заданы любые размеры блока и ключа, от минимума в 32 бит до максимума в 256 бит.

Алгоритм AES был одобрен Агентством национальной безопасности США как пригодный для шифрования особо секретной информации. Однако, правительство постановило, что AES должен периодически подвергаться проверкам и улучшениям, чтобы надежно хранить зашифрованные данные.

Информация, определенная как секретная, должна быть защищена посредством AES с длиной ключей 128, 192 и 256 бит. Для информации, определенной как особо секретная, эта длина составляет 192 или 256 бит. Суть AES в том, что любая «лобовая атака» на защищенные данные – то есть подбор всех возможных паролей – в перспективе очень сильно растягивается. Если представить, что взломщик располагает огромными ресурсами, то есть целой коллекцией суперкомпьютеров, то при усердном старании доступ к зашифрованным данным он мог бы получить через десятки лет. Если же в его распоряжении ничего этого нет, то взлом AES займет астрономически долгое время.

Introduction

In this tutorial we will check how to encrypt and decrypt data with AES-128 in ECB mode, using Python and the pycrypto library.

AES stands for Advanced Encryption Standard and it is a cryptographic symmetric cipher algorithm that can be used to both encrypt and decrypt information .

The algorithm can use keys of 128, 192 and 256 bits and operates on data blocks of 128 bits (16 bytes) . We are going to use a key of 128 bits.

Since we may want to encrypt data larger than 128 bits, we need to choose a block mode. In our case, we are going to use ECB (Electronic Code Book), which uses the same unaltered key to encrypt each block of plain text .

In terms of security, ECB is generally a bad choice since identical plain text blocks are encrypted to identical cipher text blocks , which allows a possible attacker to disclose patterns in our ciphered messages. You can check a very illustrative example of the security problems that may arise from using ECB mode.

Even for single block messages, if we repeat the same message over time, then an attacker can understand which messages are identical.

Nonetheless, ECB is very interesting for an illustrative point of view due to its simplicity, which is why we are analyzing it in this tutorial.

How does AES 256 work?

AES is a symmetric key cipher. This means the same secret key is used for both encryption and decryption, and both the sender and receiver of the data need a copy of the key. By contrast, asymmetric key systems use a different key for each of the two processes. Asymmetric keys are best for external file transfers, whereas symmetric keys are better suited to internal encryption. The advantage of symmetric systems like AES is their speed. Because a symmetric key algorithm requires less computational power than an asymmetric one, it’s faster and more efficient to run.

AES is also characterized as a block cipher. In this type of cipher, the information to be encrypted (known as plaintext) is divided into sections called blocks. AES uses a 128-bit block size, in which data is divided into a four-by-four array containing 16 bytes. Since there are eight bits per byte, the total in each block is 128 bits. The size of the encrypted data remains the same: 128 bits of plaintext yields 128 bits of ciphertext.

How does AES work? The basic principle of all encryption is that each unit of data is replaced by a different one according to the security key. More specifically, AES was designed as a substitution-permutation network. AES brings additional security because it uses a key expansion process in which the initial key is used to come up with a series of new keys called round keys. These round keys are generated over multiple rounds of modification, each of which makes it harder to break the encryption.

First, the initial key is added to the block using an XOR (“exclusive or”) cipher, which is an operation built into processor hardware. Then each byte of data is substituted with another, following a predetermined table. Next, the rows of the 4×4 array are shifted: bytes in the second row are moved one space to the left, bytes in the third row are moved two spaces, and bytes in the fourth are moved three. The columns are then mixed—a mathematical operation combines the four bytes in each column. Finally, the round key is added to the block (much like the initial key was), and the process is repeated for each round. This yields ciphertext that is radically different from the plaintext. For AES decryption, the same process is carried out in reverse.

Each stage of the AES encryption algorithm serves an important function. Using a different key for each round provides a much more complex result. Byte substitution modifies the data in a nonlinear manner, obscuring the relationship between the original and encrypted content. Shifting the rows and mixing the columns diffuses the data, transposing bytes to further complicate the encryption. Shifting diffuses the data horizontally, while mixing does so vertically. The result is a tremendously sophisticated form of encryption.

Основные проекты

Флюенс

Fluence — это совместное предприятие AES Energy Storage и Siemens , созданное в январе 2018 года, которое сосредоточено на разработке и расширении технологий и услуг хранения энергии. Под председательством бывшего вице-президента AES по платформам хранения энергии Стивена Кафлина и со штаб-квартирой в Вашингтоне, округ Колумбия , Fluence стремится реализовать обширные исследования AES в отношении потенциала литий-ионных источников энергии, полагаясь на обширное глобальное присутствие Siemens в промышленном секторе; с целью удовлетворения быстро растущего спроса на экологически чистые энергетические технологии. Компания Fluence была развернута в 16 странах с крупными проектами, в том числе следующими:

- Создание нового хранилища мощностью 40 мегаватт от имени нового хранилища San Diego Gas & Electric мощностью 40 МВт.

- Три проекта на солнечной энергии по всей Аризоне и два проекта мощностью 10 МВт в Доминиканской Республике.

- Строительство шести хранилищ по всей Германии, которые обеспечат стабилизацию энергосистемы.

- Строительство гибридной микросети на средиземноморском острове Вентотене . Указанная микросеть будет разработана в соответствии с соглашением между Fluence и итальянской энергетической компанией Enel и будет объединять дизельные генераторы с возобновляемыми источниками энергии, чтобы помочь в усилиях по сокращению затрат на выбросы углерода и выбросов. Ключевые технологические платформы, разработанные Fluence, включают следующее.

Ключевые технологии Fluence

Ожидается, что Fluence будет использовать три различных типа сетевых технологий. WP: Кристалл

i): SIESTORAGE : система хранения электроэнергии, питаемая преимущественно ветровой и солнечной энергией. Siestorage полагается на встроенные в полупроводники системы управления с обратной связью и импульсную модуляцию, чтобы обеспечить потребителям повышенную надежность.

ii): Advancion : система хранения, которая состоит из нескольких небольших модульных узлов и питается от ионно-литиевых батарей, что позволяет системе накопления энергии Advancion обеспечивать потребителям повышенную степень согласованности в производительности.

iii): Sunflux Energy : анонсированный в январе 2018 года, Sunflex был разработан с целью расширения возможностей, предлагаемых фотоэлектрической солнечной энергией. Эта технология предназначена для улавливания энергии в часы пиковой солнечной активности с целью увеличения поставок энергии.

Предполагаемые предприятия с использованием технологий Fluence

В настоящее время крупнейшим проектом в портфеле Fluence является «проект по хранению энергии в центре питания» мощностью 100–400 МВт для Эдисона в Южной Калифорнии . Эта система будет размещена в энергоцентре AES в Лос-Аламитосе, Калифорния .

В январе 2018 года дочерняя компания AES India, работающая в партнерстве с Mitsubishi , начала строительство хранилища энергии мощностью 10 МВт, которое будет расположено в Рохини . Предполагается, что это решение для хранения данных, которое будет работать на основе технологии Advancion от Fluence, станет первой системой промышленного масштаба в Индии .

sPower

Штаб-квартира находится в Солт-Лейк-Сити и приобретена у Fir Tree Partners Inc в ходе покупки в 2017 году в рамках совместного приобретения с Alberta Investment Management Corporation

Spower — один из крупнейших операторов и разработчиков солнечных батарей в США; работает в 11 штатах, уделяя особое внимание штатам Калифорния и Северная Каролина. Текущий операционный портфель Spower включает в себя объекты на солнечной и ветровой энергии стоимостью 1,3 ГВт, а также проекты стоимостью более 10 000 МВт, которые находятся на стадии разработки.

В рамках усилий AES по защите своих сотрудников от промышленных опасностей и повышению безопасности на рабочем месте компания объявила о партнерстве с поставщиком беспилотных летательных аппаратов, Measure , для проверки их различных объектов энергетической инфраструктуры в 17 странах.