Немного практической криптографии под .net для чайников

Содержание:

- Шифрование и дешифрование iOS AES128 (AES-128-ECB)

- Post Scriptum

- Что такое WPA2 и WPA3

- RSA-2048/AES-128 ransomware automated removal and data recovery

- Automatic removal of the RSA-2048 and AES-128 virus

- AES или TKIP: что лучше

- Using AES-128 encryption in practice

- Что такое AES

- How safe is this AES-128 protection?

- The code

- Надежность алгоритма шифрования AES

- Заключение

Шифрование и дешифрование iOS AES128 (AES-128-ECB)

http-equiv=»Content-Type» content=»text/html;charset=UTF-8″>style=»clear:both;»>

URL-адрес для онлайн-шифрования и дешифрованияhttp://www.seacha.com/tools/aes.html?src=wenhan123455678888050i33i206279278&mode=ECB&keylen=128&key=9ab7b2d96c018e7a&iv=9ab7b2d96c018e7a&bpkcs=pkcs7padding&session=SWkqdRzCEJoOtWBTKl6R&aes=1f074e036cd2b7d995649a1175a5d6f5&encoding=hex&type=0

В этой статье говорится только о реализации (AES-128-ECB)

Интеллектуальная рекомендация

Введение 1. Основное содержание этого руководства ASP.NET Введение в основное промежуточное ПО Через настройкуASP.NET Основное промежуточное ПО реализует проверку запросов 2. Экологическая информация …

Сначала создайте индекс и создайте отображение поля, полевое хобби используется IK_SMART Psychoacter Не забудьте использовать запрос на поставку, затем индекс и тип должны быть последовательными выше …

1. После установки vscode перейдите вИнтерфейс запуска наCtrl + Shift + P Появится окно команд, показанное ниже, и введите «display», Введите; как показано ниже 2. Удалите содержимое перед д…

Веб-сервер установки IDEA часто встречает установку и неудачи, запустить сбой. В сочетании с IDEA используется, расчесывание процесс установки веб-сервера, рекомендуется для загрузки серверов Tomcat и…

Доброе утро всем, на этот раз я предлагаю вам прочитать код приложения камеры Android9.0, которое не только для рабочих нужд, но и для личных заметок, чтобы помочь вам учиться. Местоположение исходног…

Вам также может понравиться

Как правило, написано многопараметрическое классу, будет несколько разных конструкторов для звонков клиентов, что приводит к слишком низкой гибкости, и если она поддерживается, головная боль. Использу…

Навыки использования логических операторов Логическое ИЛИ Логическое ИЛИ (||) синтаксис expr1 || expr2 Вернуть expr1, если expr1 истинно; в противном случае вернуть expr2. || выберет первое (крайнее л…

Что такое FFTW? FFTW (более быстрое преобразование Фурье на Западе) — это стандартный набор языка C для быстрого вычисления дискретного Фурье, разработанный М. Фриго и С. Джонсоном из Массачусетского …

Я видел статью Учителя Яо в Чжиху, и она показалась мне очень полезной, поэтому делайте заметки! ! ! Прежде всего, мы получили жалобы от пользователей, что в сети некоторых операторов сети в некотор…

Вставьте текстовый текст код здесь, чтобы простираться вправо, текст превышает максимальную ширину текста, с … заменить текст позади…

Post Scriptum

— Скажи, а этот алгоритм когда-нибудь дает сбои?

— В каком смысле?

— Просто кажется, что в нем так много этапов и так много составляющих.

— А, понял. Это очень хороший вопрос. Я думаю, что на него есть два ответа. С технической точки зрения, нет, потому что существуют так называемые тестовые векторы, где индекс массива для каждого байта начинается с нуля, и когда вы применяете ключ, то у вас должен получиться этот алгоритм, так вы сможете проверить свой аргумент, прежде чем загрузите код в производственную среду. Но с точки зрения осуществления безопасности, на самом деле, да. Поэтому если неправильно реализовать код, можно подорвать безопасность всего шифра. Например, случались кэш-атаки по времени и атаки по сторонним каналам, когда биты ключа раскрывались, потому что люди не уделяли должного внимания реализации.

Одна из главных особенностей AES как стандарта заключается в эффективности использования ЦП. Существуют расширенные инструкции AES по выполнению одного раунда, последнего раунда и т. д. для микропроцессоров Intel и других производителей. Эти процессоры невосприимчивы к такого рода атакам, и они невероятно быстрые. Если использовать AES на процессоре, который оптимизирован под такие задачи, с помощью правильных инструкций, то можно рассчитывать на шифрование со скоростью гигабит в секунду, что весьма быстро. Поэтому в BitLocker или в каком-нибудь шифровании диска вы даже глазом не успеете моргнуть. Вы кликнули файл, и процессор тут же расшифровал его и показал вам, прежде чем вы смогли осознать, что произошло. Это всё благодаря скорости процессов.

Может быть, мы еще немного поговорим о полях Галуа, потому что, мне нравится, когда говорят… Прежде всего, пожалуйста, поищите Галуа, Эвариста Галуа в Википедии, потому что он очарователен.

— Разве он не погиб на дуэли?

Да, в 20 лет он погиб на дуэли. Он опубликовал три знаковые работы по конечным полям, многочленам и прочим вещам. Я не математик и не знаю всей истории. Но дело в том, что этот парень…

На этом загадочном моменте видео обрывается, и мы заканчиваем свою историю про неряшливый перевод.

Полагаем, из этих объяснений стало понятно, что ни о каких разрядах там речь не идет, а речь исключительно о перемешивании битов в несколько раундов.

Надеемся, было познавательно.

Публикацию подготовили:

Ирина Мирошникова (транскрибация), Светлана Дугинова (перевод), Евгений Бартов (выбор сюжета, вступление, редактура), Галина Таранова (оформление)

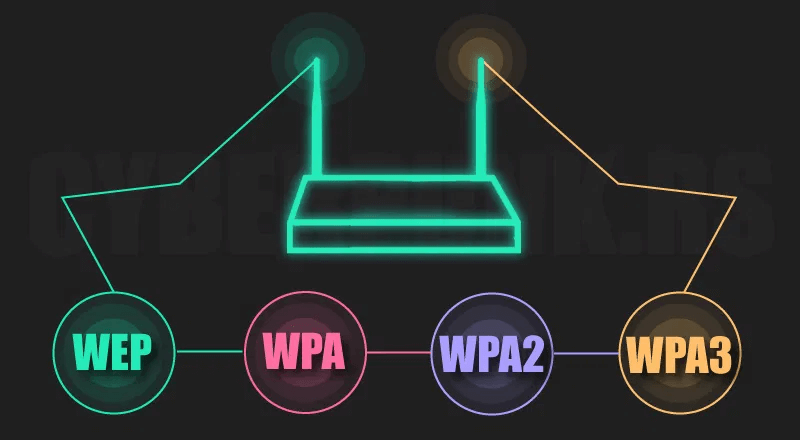

Что такое WPA2 и WPA3

WPA2 — это вторая версия стандарта безопасности беспроводной связи. Дословно аббревиатура расшифровывается как Wi-Fi Protected Access — защищенный доступ к Wi-Fi. Стандарт включает в себя ряд протоколов и алгоритмов шифрования.

Предшественниками были WPA и WEP.

WPA3 — долгожданное обновление, которое пока мало распространено, но уже встречается на рынке маршрутизаторов. По сравнении с предшественником, отмечу преимущества:

- улучшенная защита от подбора пароля методами словарного перебора;

- шифрование данных, независимо от пароля;

- обеспечение безопасного подключения умной техники (холодильники, телевизоры и.т.п.);

- добавление 192-битного шифрования, что значительно повышает уровень безопасности.

RSA-2048/AES-128 ransomware automated removal and data recovery

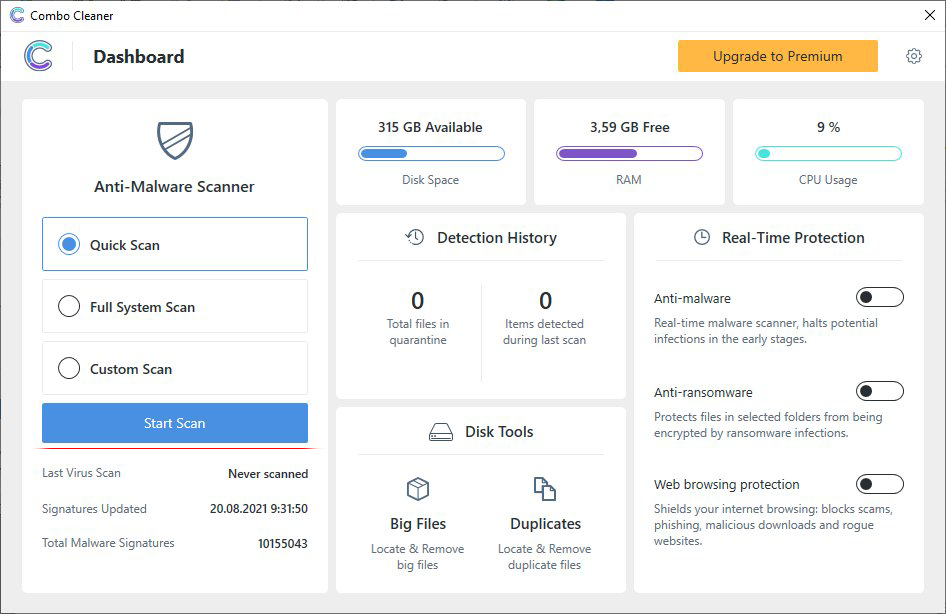

When faced with ransomware like RSA-2048/AES-128, one of the best shortcuts in terms of removal is to use Combo Cleaner, a lightweight and incredibly effective application with PC security and optimization features under the hood. It detects and thoroughly deletes threats while giving you insights into the overall health of your computer.

This program’s protection power spans modules that forestall all known types of malware, including ransomware and browser hijackers, and take your online security to the next level by blocking phishing sites and other suspicious web pages. Follow these simple steps to eliminate the infection for good:

1. Download Combo Cleaner installer.

Combo Cleaner scans your PC with no strings attached, but you’ll have to buy its fully functional version to remove the threats it detects. The disk optimization tools that find large files and duplicates are free to use.

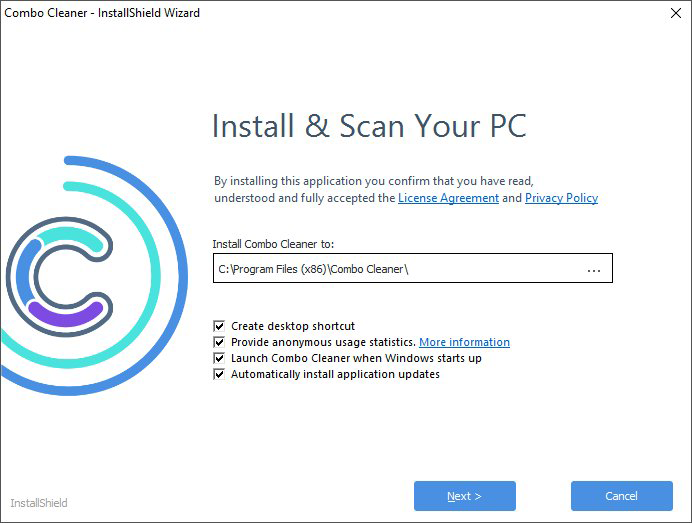

2. Open the CCSetup.exe file to get started. Several subsequent screens will allow you to make initial customizations so that the program works exactly as you need from the get-go.

3. The installation will be followed by an update of malware signatures. Once this process is through, click the Start Scan button in the left-hand sidebar.

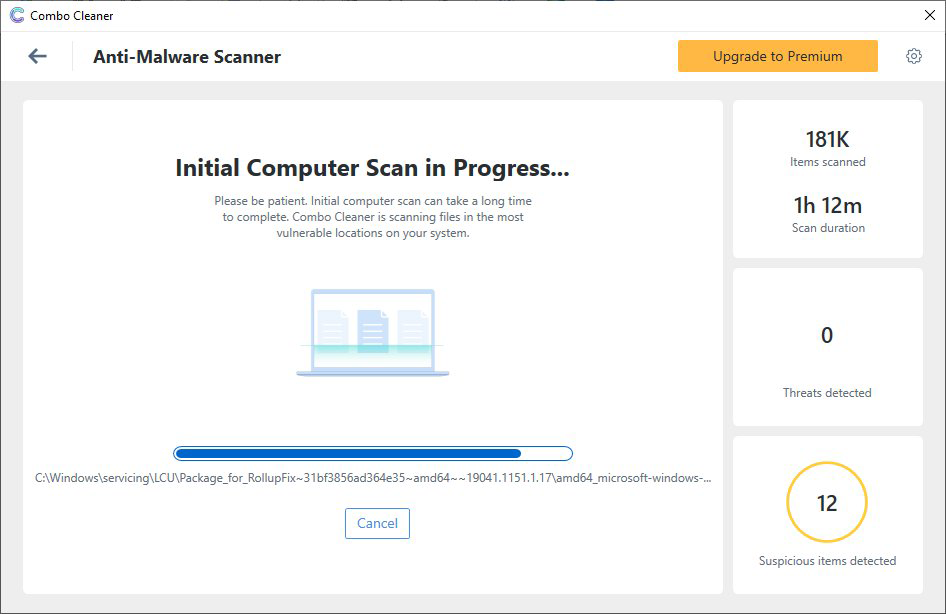

4. Combo Cleaner will then check system locations that are most often polluted by Windows malware. The first scan can take a while to finish.

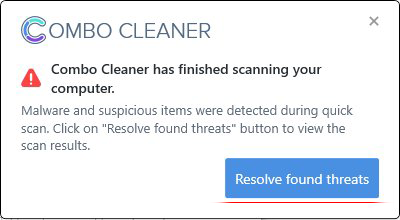

5. Combo Cleaner will display a system tray notification as soon as the scan is over. Click the Resolve found threats button to view the results.

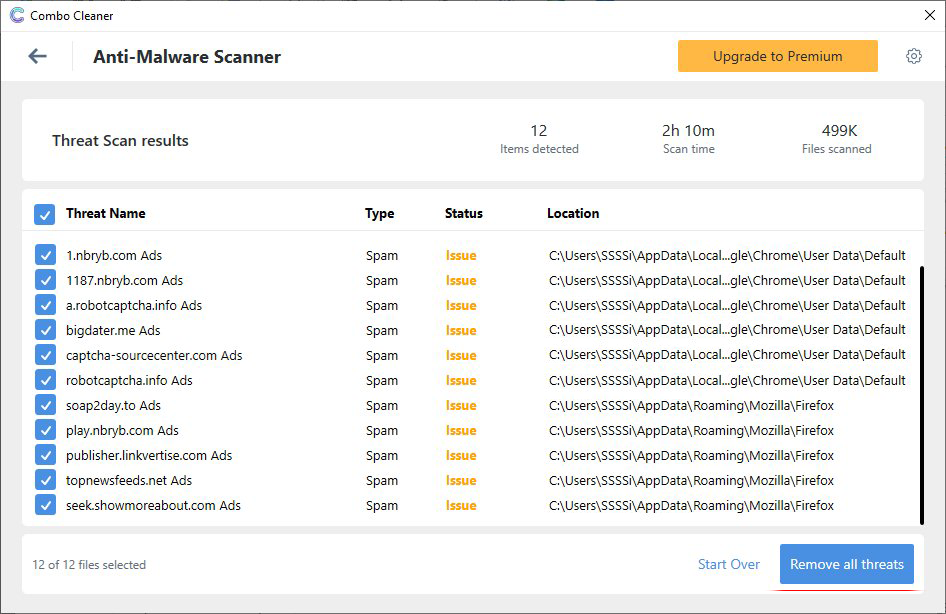

6. The scan summary shows the names and types of the detected threats as well as their statuses and locations. Click the Remove all threats button and follow further on-screen prompts to get rid of these items.

Data recovery toolkit to the rescue

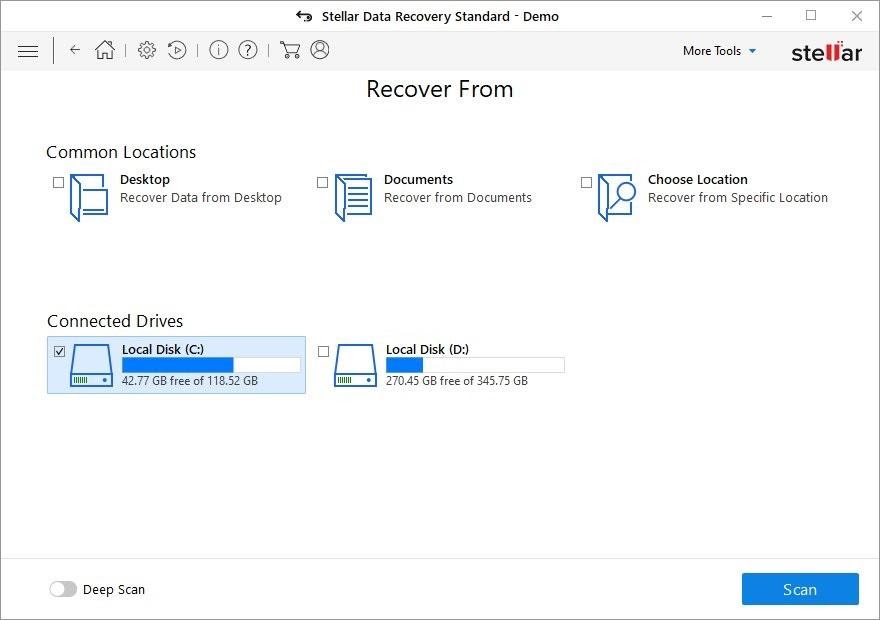

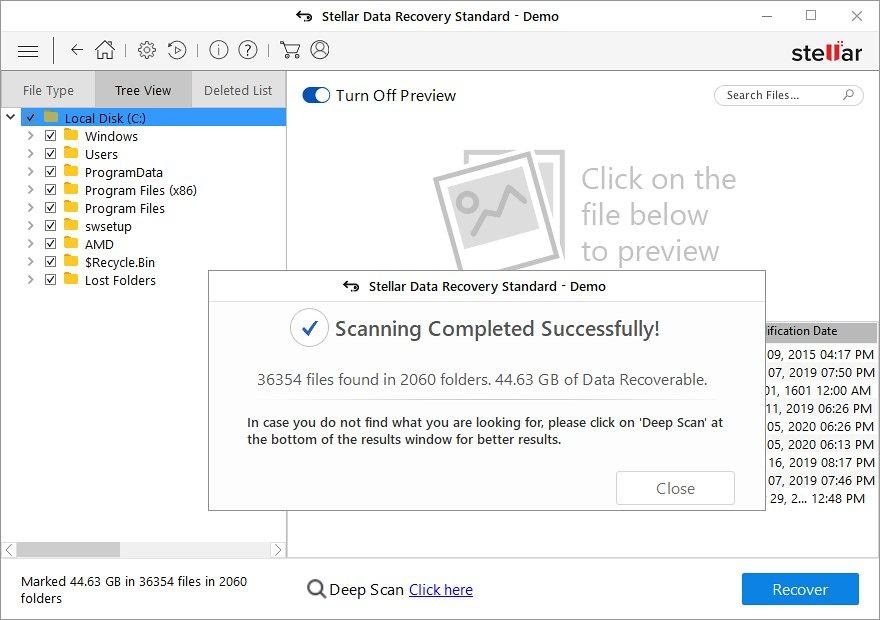

Some strains of ransomware are known to delete the original files after the encryption routine has been completed. As hostile as this activity appears, it can play into your hands. There are applications designed to revive the information that was obliterated because of malfunctioning hardware or due to accidental removal. The tool called Stellar Data Recovery features this type of a capability and therefore it can be applied in ransom attack scenarios to at least get the most important files back. So use the app to get an idea of what data can be restored and let it do the recovery job. Here is a step-by-step walkthrough:

1. Download and install Stellar Data Recovery.

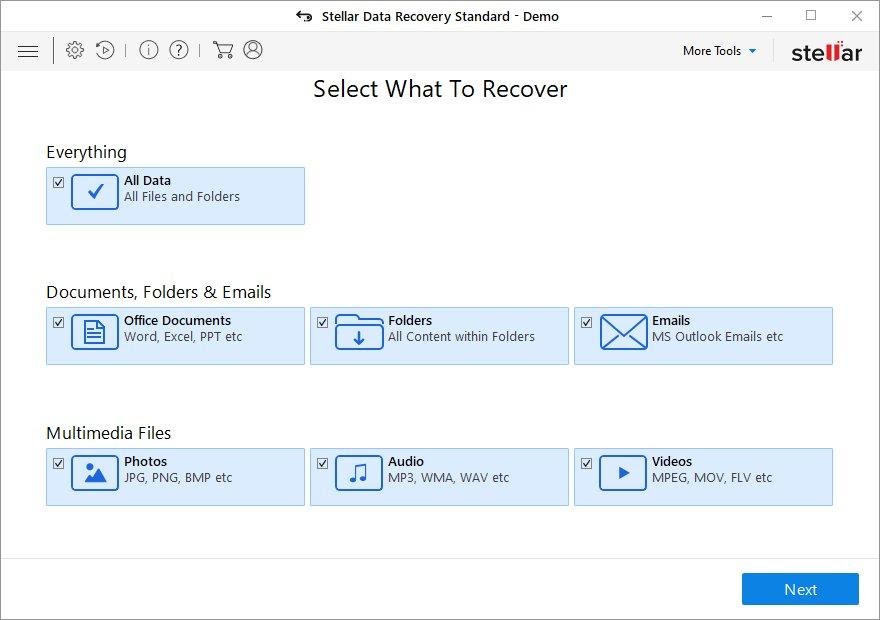

2. Open the application, select the types of recoverable files to look for, and click Next.

3. Choose the areas you want the tool to recover from and click the Scan button.

4. Having scanned the specified locations, the program will display a notification about the total amount of recoverable data. Close the dialog and click the Recover button. This will hopefully help you get some of your valuable files back.

Automatic removal of the RSA-2048 and AES-128 virus

When it comes to handling infections like this one, using a reputable cleaning tool is the place to start. Sticking to this workflow ensures that every component of the adware gets found and eradicated from the affected computer.

1. Download and install the cleaning tool and click the Start Computer Scan button

Download RSA-2048 and AES-128 removal tool

2. The wait is worth it. Once the scan completes, you will see a report listing all malicious or potentially unwanted objects detected on your PC. Go ahead and click the Fix Threats option in order to get RSA-2048 and AES-128 automatically uninstalled from your machine. The following steps are intended to restore the encrypted files.

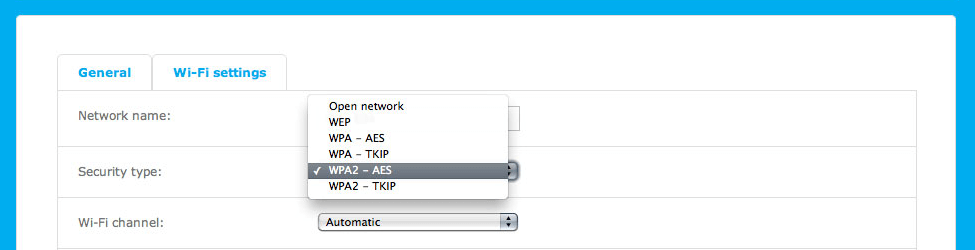

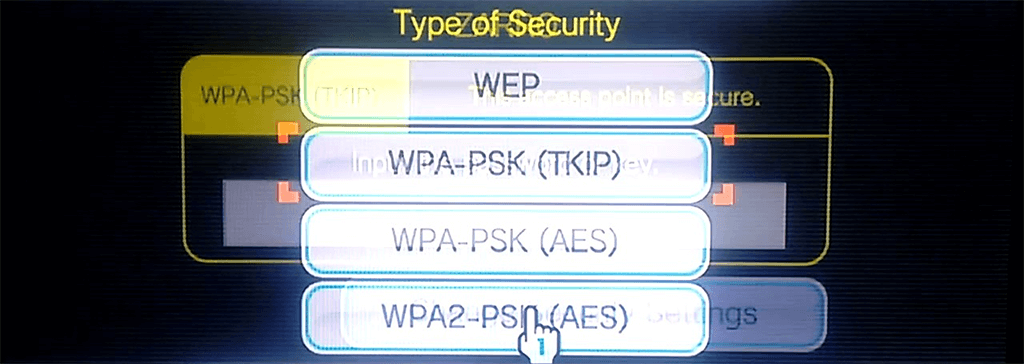

AES или TKIP: что лучше

AES и TKIP это методы шифрования, которые входят в состав стандарта безопасности WPA2. TKIP (протокол целостности временного ключа) является более старым. Использует для шифрования данных 128-битный ключ, что равносильно 500 миллиардам возможных вариаций. Несмотря на кажущуюся внушительность цифры, это не самый лучший показатель. К тому же есть некоторые уязвимости, которые теоретически могут позволить хакерам расшифровать ключ при перехвате достаочного количества трафика.

AES расшифровывается как симметричный алгоритм блочного шифрования. Он представляет из себя 128-битный, 192-битный или 256-битный блочный шифр, который не имеет ни одной из тех уязвимостей, которые есть у TKIP. Даже 128-битный шифр обеспечивает высокую надежность, так как для его расшифровки требуются значительные вычислительные мощности и может уйти несколько сотен лет для расшифровки.

Что быстрее работает

TKIP может замедлить работу Wi-Fi сети, поэтому большинство современных маршрутизаторов используют WPA2-AES. Например, при шифровании WPA-TKIP, максимальная скорость не будет превышать 54 Мбит/с. В то время, как стандарт 802.11ac с шифрованием WPA2-AES предполагает теоретически максимальную скорость до 3,46 Гбит/с.

Так что выбор очевиден. AES обеспечивает более высокую скорость и лучшую безопасность, которой доверяют крупнейшие мировые организации в своих Wi-Fi сетях.

Приписка PSK (Personal Security Key) к стандарту расшифровывается как персональный ключ безопасности и рекомендуется для использования в домашних беспроводных сетях.

Встречается также ESK (Enterprise Security Key) — корпоративный меняющийся ключ. Если в случае WPA2-PSK для всех подключенных устройств будет один пароль, то при использовании WPA2-ESK для каждого устройства выдается свой ключ, который обычно еще и автоматически меняется через какое-то время. Подключение при этом не прерывается, а за раздачу персональных ключей отвечает отдельный сервер авторизации — RADIUS.

Using AES-128 encryption in practice

It is now of course the question how AES-128 encryption can be used in practice. Using AES-128 encryption can be done by encrypting your media files and signalling this using the EXT-X-KEY-tag within the manifest file. This tag signals the URL to the decryption key. It should be placed before the first segment, which is encrypted with the given key. There are two extremes in which this tag can occur:

-

One time on top of the manifest. This means all segments are encrypted with the same decryption key. In case the decryption key is intercepted, the entire stream can be decrypted.

-

Before each segment with a different URL. This approach allows you to encrypt each segment with a different key. A key allows you to decrypt a single segment, which contains only a few seconds of media information.

Between these two extremes, you are free to choose your own frequency of refreshing the encryption keys. Below you can find an example manifest which rotates the encryption key every two segments:

Do you still have questions about AES-128 encryption in HLS and how to better protect your content? Don’t hesitate to let us know. Our team of experts will be glad to help you. Click the button to go to our dedicated AES-128 demo page.

Что такое AES

AES или Advanced Encryption Standard – так назывался конкурс, по результатам которого в 1997 году должны были выбрать преемника устаревшего к тому времени стандарта DES. В результате победил стандарт симметричного шифрования Rijndael, который со временем стали называть по названию конкурса, AES.

Проблема DES была в малой длине ключей (56 бит), что при стремительном развитии технологий, в теории позволяло подобрать его брутфорсом (грубым перебором).

Что такое AES

Как работает алгоритм

Метод безопасности применяемый Advanced Encryprion standard AES основан на поочередных подстановках блоков по 16 байт. Операции перестановок могут повторяться неоднократно – они называются “round”. У каждого раунда есть уникальные ключи, которые рассчитываются из ключей шифрования. Это делает алгоритм более стойким по сравнению с другими традиционными потоковыми алгоритмами.

Каким бывает шифрование

Оно бывает двух видов – симметричное и ассимметричное. В первом случае, ключ для шифровки сообщения используется тот же, что и для дешифровки.

При ассиметричным шифровании создается пара ключей:

- Открытый: передается серверу для расшифровки сообщения;

- и Закрытый: остается на устройстве пользователя. Доступ к зашифрованным закрытым ключом данным может быть получен с соответствующим ему открытым ключом.

Симметричное и асимметричное шифрование

Область применения

AES повсеместно распространенный стандарт, используется многими корпорациями для передачи конфиденциальной информации.

Алгоритм утвержден правительством США и используется, в том числе, для нужд армии, а также:

- В Wi-Fi и Bluetooth сетях;

- В мобильных сетях;

- На iOS, Android;

- Сайты, программы и серверы, хранящие пароли;

- Банковские продукты, банкоматы (хотя там AES не настолько популярно, как другие более сложные и ресурсозатратные алгоритмы); ПО и игры;

- В средствах криптографической защиты данных;

- В архиваторах (Winrar, winzip);

- В мессенджерах (whatsapp).

Достоинства

- Безопасный;

- Бесплатный;

- Оптимизированный. Алгоритм эффективно использует вычислительные мощности, поэтому не требователен к оперативной памяти устройства и «железу»;

- Мультиплатформенный. Реализовывается как на аппаратной части, так и на программной.

Использование в VPN

Практически все VPN сервисы используют AES шифрование с длиной ключа 128 или 256 бит. При этом в обеих случаях соединение с виртуальным сервером будет надежно защищено.

Как взломать алгоритм

Взломать алгоритм, подобрав комбинацию брутфорсом невозможно, так как это займет бесконечно много времени. Однако взламывать 128 битный ключ и не требуется. Все зависит от того, какой протокол используется для передачи. Используя PPTP, при подключении к VPN, достаточно взламать Хэши MD4 длиной 56 байт, что, с использованием облачных сервисов по подбору паролей займет не более суток.

Аппаратное шифрование

Еще в 2008 году Intel добавили поддержку аппаратного шифрования данных AES 256 в свои процессоры x86 архитектуры, что позволило повысить производительность программ, использующих этот алгоритм. Это говорит о популярности данного алгоритма блочного шифрования.

Стойкость шифрования AES 256

| Размер ключа | Количество комбинаций | Время взлома |

| 1 бит | 2 | Менее сек |

| 16 бит | 65536 | Пара сек |

| 56 бит (DES) | 7*10 в 16 степени | 400 сек |

| 128 бит | 3.4*10 в 38 степени | 1*10 в 18 степени лет |

| 256 бит | 1.1*10 в 77 степени | 3.3*10 в 56 степени лет |

При этом разница между 128 и 256 битным шифрованием не принципиальна. Если кому нибудь удастся взломать 128 битный ключ, 256 битный взломать не составит никаких проблем. С практической точки зрения, 256 битное шифрование надежно ровно настолько же, как и 128 битное, поэтому его применение это маркетинговый ход.

Вывод

Алгоритм AES — признанный лидер шифрования данных. За все время его существования взломать его никому не удалось. Однако это не значит, что никто не смог получить доступ к информации. Используя небезопасные протоколы передачи данных, можно получить доступ к паролям и информации, зашифрованной даже 128 битными ключами.

How safe is this AES-128 protection?

The first question when dealing with content protection is often: «How safe is this protection?». In order to understand this, let’s look at what AES-encryption really is. AES is a symmetric encryption algorithm. It was designed to be efficient in both hardware and software. The algorithm is used worldwide and was adopted as the standard encryption algorithm by the U.S. government for encrypting sensitive data. Furthermore, it is the basis of most of the DRM systems available, for example Microsoft Playready, Widevine and Verimatrix. The usage of AES encryption recently became part of the common encryption standard for MPEG-DASH as well. In general, it might be safe to say this level of AES encryption will not be broken soon.

The code

The first thing we are going to do is importing the AES module from the pycrypto library. This module will provide the functions and classes we need to both encrypt and decrypt the data.

from Crypto.Cipher import AES

Next we need to set our secret encryption key. Since AES is a symmetric encrypton algorithm, the key is private and needs to be known only by the two communicating parties.

The length of the key needs to be 16, 24 or 32 bytes long, depending if we want to use AES-128, AES-192 or AES-256 respectively , as we have mentioned in the introduction.

We are going to choose an arbitrary 16 bytes key just for illustrations purposes. Note that the key chosen is not secure at all and for real scenario use cases you should use strong keys.

key = 'abcdefghijklmnop'

Next we need to call the new function of the AES module. This function will return an object of class AESCipher , which provides the functions to both encrypt and decrypt the data.

This function has many optional parameters that you can check , but we are only going to use the key and mode parameters.

The key parameter corresponds to the encryption key to be used by the algorithm and we will pass it the key we previously defined .

The mode parameter corresponds to the chaining mode that is used for decryption / encryption . We are going to pass the value MODE_ECB, to use the electronic code book mode.

cipher = AES.new(key, AES.MODE_ECB)

Now that we have our AESCipher object, we can encrypt the data with a call to the encrypt method. As input, this method receives the plain text string and encrypts it with the provided key and configurations used in the new function call.

Remember that the length of the message to encrypt needs to be a multiple of the block size, which is 16 bytes. In this case, the plain text message I’m passing has 32 bytes and the first block is equal to the second, to later illustrate the pattern repetition on the ciphered text, from using the ECB mode.

This encrypt method call will return as output a string with the cipher text. We will also print the type of the returned value to confirm it is indeed a string.

msg =cipher.encrypt('TechTutorialsX!!TechTutorialsX!!')

print (type(msg))

To make the result more user friendly, we will convert the cipher text to its hexadecimal representation. To do it, we call the encode method on our cipher text string, passing the value “hex” as input.

print(msg.encode("hex"))

Now that we have our cipher text, we will decrypt it back to plain text. Note that since the cipher object we have created before is stateful , we should create a new one for decryption calling the new function again, with the same input parameters.

decipher = AES.new(key, AES.MODE_ECB)

Finally, we call the decrypt method on our new object, passing as input the ciphered text. It returns as output the original decrypted plain text, which we will print.

print(decipher.decrypt(msg))

The final source code can be seen below.

from Crypto.Cipher import AES

key = 'abcdefghijklmnop'

cipher = AES.new(key, AES.MODE_ECB)

msg =cipher.encrypt('TechTutorialsX!!TechTutorialsX!!')

print (type(msg))

print(msg.encode("hex"))

decipher = AES.new(key, AES.MODE_ECB)

print(decipher.decrypt(msg))

Надежность алгоритма шифрования AES

Считается, что используемый в Advanced Encryption Standard ключ длиной в 128 бит – достаточно надежная защита против лобовой атаки, то есть с чисто математической точки зрения подобрать один правильный пароль из всех возможных – трудноосуществимая задача. Несмотря даже на некоторые недостатки AES, взломать защищенную с помощью этого алгоритма информацию практически нереально.

Любой криптографический алгоритм требует ключ размером в то или иное количество бит, чтобы зашифровать данные, как показано в схеме №1.

Длина ключа, используемая при шифровании и определяет практическую целесообразность выполнения полного перебора, ведь информацию зашифрованную более длинными ключами экспоненциально сложнее взломать, чем с короткими.

Вот пример перебора 4-битного ключа:

Потребуется максимум 16 стадий, чтобы проверить каждую возможную комбинацию, начиная с «0000». Лобовая атака за некоторое время может пробить такой простой алгоритм.

Таблица на рисунке ниже показывает возможное число комбинаций с учетом размера ключа:

Обратите внимание на то, что по мере увеличения размера ключа количество комбинаций возрастает экспоненциально. Математические исчисления доказывают, что размер ключа в 128 бит надежнейшим образом защищает от лобовой атаки:

Таким образом, даже суперкомпьютеру понадобилось бы неисчислимо огромное количество времени, чтобы получить доступ к информации под защитой AES посредством лобовой атаки.

Для сравнения: возраст Вселенной – где-то между 13 и 14 миллиардами лет. Даже если предположить, что некий супер-суперкомпьютер мог быть справляться с алгоритмом DES за одну секунду, то на взлом AES у него ушло бы около 149 триллионов лет.

Как видите, размера ключа в 128 бит вполне достаточно, хотя совершенно секретная информация все равно шифруется с размером в 256 бит. Следующее предположение доказывает, что стандарт 128 бит будет оставаться актуальным и в будущем.

Представьте:

- каждый человек на Земле имеет десять компьютеров

- на Земле семь миллиардов человек

- каждый из этих компьютеров может проверять один миллиард комбинаций в секунду

- ключ считается взломанным, если проверено 50% всех возможных комбинаций

При всех этих условиях все население планеты смогло бы взломать один ключ… за 77,000,000,000,000,000,000,000,000 лет.

При этом интересно отметить, что разница между размером ключа в 128 бит и 256 бит не так уж принципиальна. Если бы кто-то придумал бы некую программу, способную взломать 128-битную систему, то 256 бит для этого гения не были бы помехой.

Наконец, лучше всего за AES говорит статистика: защищенные этим алгоритмом данные никогда не были взломаны. Впрочем, все это работает при размере ключа минимум в 128 бит, поскольку более ранние шифровальные алгоритмы все же не выдерживали испытания на прочность.

Несмотря на то, что скорость вычисления компьютеров увеличивается в геометрической прогрессии согласно закону Мура, 128-битного ключа вполне должно хватить на много лет вперед.

Таким образом, все звонки и сообщения в криптотелефонах X-Telecom шифруются очень надежно, ведь кроме AES-256 еще дополнительно используется алгоритм Twofish и несколько вспомогательных алгоритмов — в комплексе это дает совершенную 100%-ую защиту вашего общения от прослушки любыми современными способами.

Заключение

А сейчас, давайте еще раз проговорим весь алгоритм сначала:

- мы берем наш открытый текст,

- производим операцию XOR с помощью первой части нашего расширенного ключа,

- затем повторяем все шаги снова и снова.

Мы подставим некоторые байты на место других, используя хорошо продуманный S-блок. Затем мы сдвинем элементы в строке и после этого смешаем элементы в столбцах.

Мы подставим, а затем переставим наши данные в матрице, причем после каждого раунда будем добавлять раундовый ключ, который в данном случае выполняет функцию XOR, а затем будем повторять весь процесс, кроме последнего раунда, где мы не тратим время на смешивание столбцов, потому что это уже не нужно. В конце мы добавляем наш последний раундовый ключ, и на этом все.

В результате мы получаем 128-битный блок полной неразберихи. Этот алгоритм можно описать как некую случайную перестановку. AES как будто берет блок входных данных и в случайном порядке производит выходные данные, но, на самом деле, очевидно, что порядок преобразований во многом зависит от ключа. Если у вас есть ключ, вы можете также расшифровать текст. Для каждой функции алгоритма существует противоположная, которую мы можем применить, чтобы запустить обратный процесс.