§3.5. асимметричное шифрование

Содержание:

- Введение в RC6.

- Путь от RC5 к RC6

- Описания алгоритма шифрования

- Что по атакам?

- Виды асимметричного шифрования

- Примеры атак на AES

- Преимущества асимметричного шифрования

- Параметры алгоритма

- Что важно знать

- Общая схема

- Длины ключей симметричного алгоритма

- Послесловие

- Оценки длин ключей для асимметричных криптосистем, бит

- Вступление

Введение в RC6.

Алгоритм RC6 (Rivest’s Cipher 6) — симметричный блочный шифр, использующий в качестве своей основы сеть Фестеля, разработанный Рональдом Ривестом в 1998 году.

Для начала разберемся с терминологией:

Что значит симметричный?

Есть два типа людей шифров:

-

Симметричные (то, что нам нужно)

-

Ассиметричные (как-нибудь в другой раз, бро)

В симметричном шифровании, для того чтобы зашифровать и расшифровать данные используется один и тот же ключ. Он должен хранится в секрете. Т.е. ни отправитель, ни получатель не должны никому его показывать. Иначе, ваши данные могут перехватить/изменить или еще чего похуже.

В ассиметричном шифровании используется два ключа: открытый и закрытый. Из названий ясно, что открытый ключ может свободно передаваться по каналам связи, а вот закрытый ключ нужно хранить в тайне.

Что значит блочный?

Блочное шифрование это один из видов симметричного шифрования. Называется он так, потому что работает с блоками: группами бит, фиксированной длины.

Чтобы стало яснее, рассмотрим один из методов построения блочных шифров: сеть Фестеля.

Какая, какая сеть?

Фестеля. Это конструкция из ячеек. На вход каждой ячейки поступают данные и ключ. А на выходе каждой из них изменённые данные и изменённый ключ.

Чтобы зашифровать информацию ее разбивают на блоки фиксированной длины. Как правило, длина входного блока является степенью двойки.

Алгоритм шифрования:

-

Каждый из блоков делится на два подблока одинакового размера — левый и правый.

-

Правый подблок скармливается функции .

-

После чего умножается по модулю 2 (операция xor) с левым блоком .

-

Полученный результат в следующем раунде будет играть роль правого подблока.

-

А правый подблок (без изменений) выступит в роли левого подблока.

Раундом в батле криптографии называют один из последовательных шагов(циклов) обработки данных в алгоритме блочного шифрования. ключ на — ом раунде (рассмотрим позже).

Далее операции повторяются столько раз, сколько задано раундов.

Замечание. Расшифровка информации происходит так же, как и шифрование, с тем лишь исключением, что ключи следуют в обратном порядке.

Выглядит это примерно так:

Путь от RC5 к RC6

Возьмем от RC5 все самое лучшее:

-

Простоту

-

Безопасность

-

Хорошую эффективность

Рассмотрим основные шаги, которые привели Рональда Ривеста к конечному варианту RC6.

Начнем с базового полу-раундового(переменные обновляются поочередно) алгоритма RC5:

Запустим параллельно две копии RC5. Первую на регистрах A и B, а другую на C и D:

Вместо того, чтобы менять местами A на B и C на D, поменяем регистры (A, B, C, D) = (B, C, D, A). В этом случае вычисления на блоке AB перемешиваются с вычислениями на блоке CD:

Далее еще раз смешаем AB и CD переставив циклические сдвиги:

Вместо того, чтобы использовать в качестве сдвигов B и D, как указано выше, будем использовать измененные версии этих регистров. Проще говоря, мы хотим сделать так, чтобы величина циклического сдвига зависела от битов входного слова.

Частный случай такого преобразования функция , за которой следует сдвиг влево на пять битовых позиций:

И на десерт сделаем так, чтобы операции, используемые на начальном шаге первого раунда и заключительном шаге последнего раунда отличались от преобразований всех остальных раундов(такая операция, называются pre- и post-whitening):

Теперь после того, как мы тут все замиксовали, посмотрим еще раз на то, что имеем:

Описания алгоритма шифрования

Давайте теперь перейдем от математики к описанию самого алгоритма шифрования AES c размером ключа 128 бит.

Предварительно входные данные разбиваются на блоки по 16 байт, если полный размер не кратен 16 байтам, то данные дополняется до размера, кратного 16 байтам. Блоки представляются в виде матрицы 4×4 — state. Далее происходит процедура расширения ключа и к каждому блоку state применяются операции 2-4. Итак, алгоритм состоит из следующих шагов:

-

Расширение ключа — KeyExpansion;

-

Начальный раунд — сложение state с основным ключом;

-

9 раундов шифрования, каждый из которых состоит из преобразований:

· SubBytes

· ShiftRows

· MixColumns

· AddRoundKey

-

Финальный раунд, состоящий из преобразований:

· SubBytes

· ShiftRows

· AddRoundKey

Рассмотрим подробнее каждое из представленных выше преобразований:

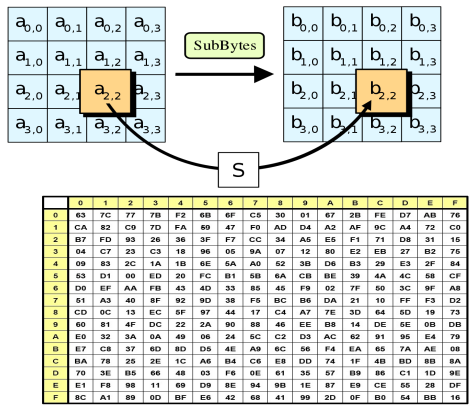

SubBytes — замена байтов state по таблице S-box. Каждый байт представляется в виде двух шестнадцатеричных чисел b = (x, y), где x определяется 4 старшими разрядами b, а y — 4 младшими. В таблице S-box размера 16×16 находятся значения для замены исходного байта: значение b’ на пересечении строки x и столбца y S-box используется в качестве замены исходному байту b.

ShiftRows — циклический сдвиг строк state. Нулевая строка остается на месте, первая смещается влево на 1 байт, вторая на 2 байта и третья на 3 соответственно.

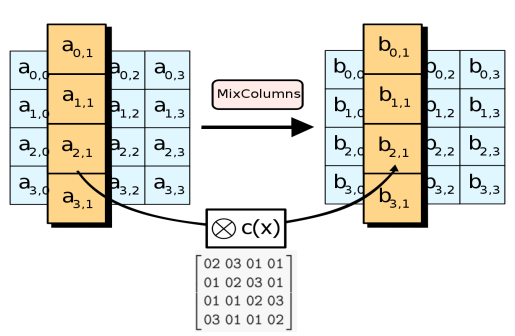

MixColumns — умножения каждого столбца state на фиксированную матрицу. Таким образом осуществляется линейное преобразование над столбцами state. Причем умножение и сложение производится по правилам, описанным выше.

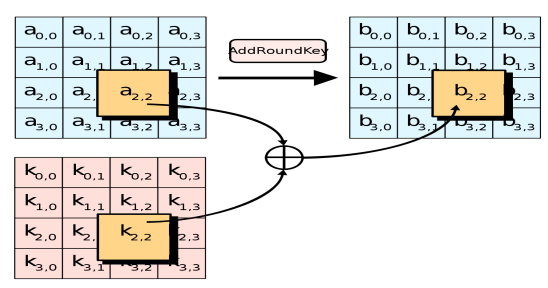

AddRoundKey — раундовый ключ поэлементно добавляется к state с помощью поразрядного XOR.

-

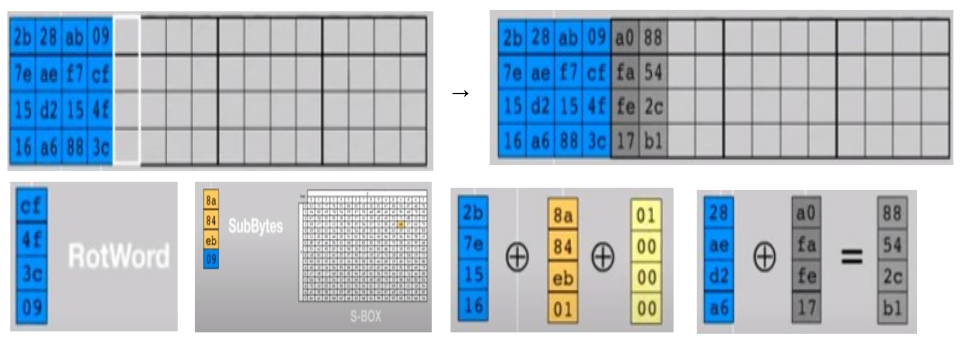

KeyExpansion — процедура расширения основного ключа для создания раундовых ключей, которые затем используются в раундах шифрования. Расширенный ключ состоит из 44 четырехбайтовых слов (wi): 4 слова на основной ключ и по 4 слова на 10 раундовых ключей. Таким образом, полная длина расширенного ключа составляет 1408 бит.

Операция расширения ключа использует массив Rcon и состоит из следующих действий:

-

Четыре слова основного ключа переносятся в первые четыре слова расширенного ключа.

-

Если число i без остатка делится на 4, то wi =SubBytes(RotByte(wi-1 )) xor Rconi/4 .

-

Иначе: wi = wi-4 xor wi-1 .

-

Операция RotByte производит циклическую перестановку байта исходного слова: { x, x1, x2, x3 } → { x3 , x , x1 , x2 }.

Ниже показан пример, демонстрирующий генерацию 2 первых слов первого раундового ключа.

https://www.youtube.com/watch?v=CxU4ROAYGzs

https://www.youtube.com/watch?v=CxU4ROAYGzs

Что по атакам?

Для варианта алгоритма RC6-128/20/b никаких атак не выявлено. Атаки слева были обнаружены только для варианта алгоритма с числом раундов

Полагается, что лучший вариант атаки на RС6 полный перебор байтового ключа шифрования. Для него потребуется операций. Однако, было замечено, что за счет значительной памяти и предварительного вычисления можно организовать атаку встреча посередине, которая потребует операций. Что тоже очень много.

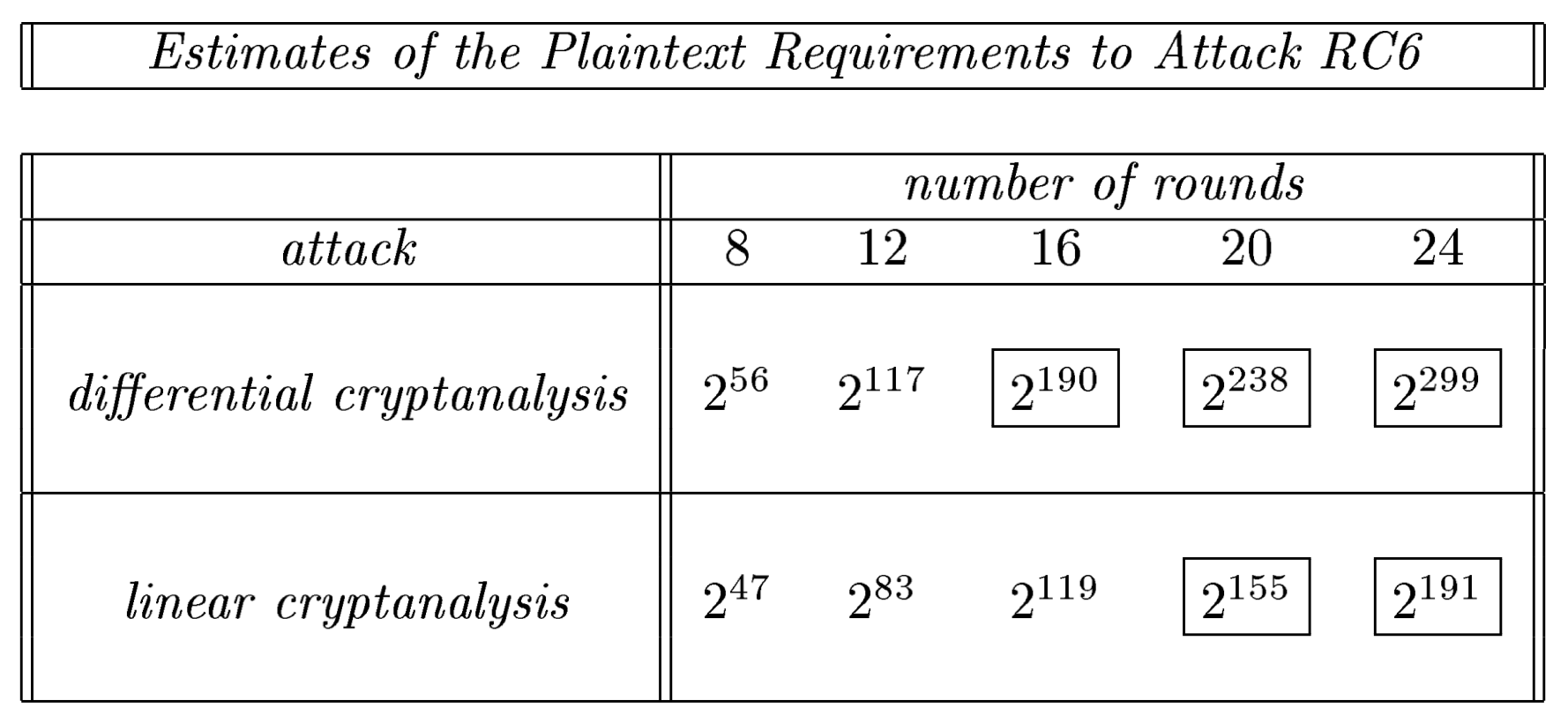

Для таких типов атак, как дифференциальный и линейный криптоанализ, приведем следующую таблицу:

Здесь приведены наиболее выгодные цифры для данных атак. Цифры в прямоугольнике обозначают, что требования к данным для успешной атаки превышают от общего числа возможных открытых текстов.

Таким образом, приходим к выводу, что RC6 с 20 раундами защищен от дифференциальных и линейных криптоаналитических атак.

Виды асимметричного шифрования

В настоящее время действует более 10 систем шифрования асимметричным методом. Самая распространенная это RSA. Алгоритм, часто применяется для защиты программного обеспечения, с использованием схем цифровой подписи.

DSA ещё один метод, который позволяет создать цифровую подпись публичного типа с возможностью проверки данных.

Elgamal распространенный в России способ проверки цифровой подписи. Разработанный алгоритм надёжно защищает ресурс от компрометации. В 1994 году был создан ГОСТ Р 34.10-94. На его основе был разработан собственный метод шифрования асимметричным способом в виде ГОСТ Р 34.10-2012.

Примеры атак на AES

Существует несколько моделей атак на данный алгоритм. Я бы хотел остановиться на классе атак по сторонним каналам и кратко рассмотреть 2 соответствующих примера из данного класса.

-

Атака по времени.

Данная атака основывается на предположении, что операции в устройствах выполняются за разное время в зависимости от входных данных.Таким образом, имея набор точных измерений времени для разных операций, криптоаналитик может восстановить исходные данные.

Рассматриваемая атака невозможна на алгоритмы, операции которых выполняются за одинаковое число тактов на всех платформах ( битовые операции над фиксированным числом бит ), но так как алгоритм AES используют операции сложения и умножения, не удовлетворяющие этому требованию, он подвержен атаке по времени.

Возможные методы противодействия такому виду атаки:

· Сделать время выполнения всех операций одинаковым, после чего атака по времени становится невозможной. Следует отметить, что данный метод реализовать достаточно сложно, так как оптимизации компилятора, обращение к кэшу и другие факторы могут вносить различные временные отклонения.

· Добавлять ко времени выполнения операции задержки случайной длительности, это значительно затруднит проведение атаки таким способом.

-

Атака по энергопотреблению.

Данная атака основывается на измерении энергопотребления устройства с высокой точностью в процессе работы шифратора. Таким образом криптоаналитик может получить информацию об операциях, выполняемых в устройстве и у него появляется возможность извлечь криптографические ключи или другую секретную информацию из устройства, не оказывая на него непосредственного влияния.

Возможными методами противодействия такому виду атаки являются:

· Балансировка энергопотребления — при проведении операции задействовать все аппаратные части устройства.

· Обеспечение независимости флуктуаций энергопотребления и происходящих в системе процессов.

Преимущества асимметричного шифрования

В случае асимметричного шифрования открытый ключ может быть легко распределен по сравнению с секретным ключом симметричного шифрования. Цифровая подпись для реализации безопасности возможна только с асимметричным шифрованием. Он также лучше всего подходит как для внутренней сети, так и для Интернета. Такие области приложений, как инициирование сеанса, обычно используют асимметричное шифрование.

Требуется небольшое количество ключей и пара ключей для одного объекта, который будет использоваться с любым другим объектом.

Шифрование с асимметричным ключом реализовано в алгоритме RSA и алгоритме обмена ключами Диффи-Хеллмана.

Параметры алгоритма

Теперь, когда мы разобрались с основными понятиями, попробуем копнуть немного глубже.

RC6 параметризированный алгоритм. Это значит, что его работа зависит от некоторых начальных параметров, которые устанавливаются перед началом его работы. Попробуем понять на примере параметра :

Все основные вычисления, которыми оперирует алгоритм, имеют битные машинные слова в качестве входа и выхода. Как мы уже выяснили, RC6 блочный шифр. Причем входной и выходной блоки имеют 4 регистра A, B, C, D каждый размером по бит. Обычно . Тогда размер блока будет бит.

Таким образом является одним из параметров алгоритма, который мы можем задавать. Выпишем их все:

-

размер слова в битах. Каждое слово содержит слов в байтах. Блоки открытого текста и шифротекста имеют длину побит (т.к. 4 регистра).

-

количество раундов. Так же размер расширенного массива ключейбудет иметьслово (об этом далее). Допустимые значения .

-

количество бит в секретном ключе .

-

секретный ключ размеров байт: .

Чтобы было ясно, о каком алгоритме идем речь принято писать .

Что важно знать

Давайте перечислим основные моменты и сравним оба вида шифрования:

1. Симметричный алгоритм прекрасно подходит при передаче больших объёмов зашифрованных данных. Ассиметричный в этом случае будет работать медленнее. Кроме того, при организации обмена информацией по ассиметричному алгоритму оба ключа должны быть известны обеим сторонам либо пар должно быть две (по одной на каждую сторону).

2. Ассиметричное шифрование позволяет дать старт безопасному соединению без каких-либо усилий со стороны пользователя. Если говорить о симметричном шифровании, то пользователю нужно знать пароль. Однако не стоит думать, что ассиметричный подход безопасен на 100 %. К примеру, он подвержен атакам «человек посередине». Это когда между сервером и вами размещается компьютер, который вам отсылает свой открытый ключ, а при передаче информации с вашей стороны, использует открытый ключ сервера. В итоге происходит перехват конфиденциальных данных.

3. Продолжая тему взлома и компрометации пароля, давайте ещё раз отметим, что в случае с симметричным шифрованием возникает проблема конфиденциально передать следующий пароль. В этом плане ассиметричный алгоритм «легче». Серверу достаточно сменить пару и разослать вновь созданный публичный ключ. Однако и тут есть своя Ахиллесова пята. Дело в том, что генерация ключей постоянно происходит по одному и тому же алгоритму, стало быть, если его узнают, безопасность окажется под угрозой.

4. Симметричный шифр обычно строится на основании ряда блоков с математическими функциями преобразования, ассиметричный — на математических задачах. Тот же RSA создан на задаче возведения в степень с последующим вычислением модуля. В результате алгоритмы симметричного шифрования модифицировать просто, а ассиметричного — практически невозможно.

5. Лучший эффект достигается при комбинации обоих видов шифрования. Происходит это так:

— посредством ассиметричного алгоритма серверу отсылается сессионный ключ для симметричного шифрования;

— происходит обмен информацией по симметричному алгоритму.

Тут возможны варианты, но общий смысл обычно не меняется.

6. В симметричном шифровании пароли генерируются по специальным правилам с учётом цифр, букв, регистра и т. д., создаются комбинации повышенной сложности. В ассиметричном пароли не так безопасны, однако их секретность обеспечивается тем, что их знает только сервер.

7. Вне зависимости от выбранного вида шифрования ни один из них не является гарантом стопроцентной безопасности. Помните, что любой подход нужно комбинировать с другими средствами информационной защиты.

Общая схема

Современные симметричные криптографические алгоритмы представляют собой два основных вида, которые имеют такие характеристики:

- Блочные шифры, которые осуществляют обработку информации блоками, от чего и получили свое название. Длина каждого из них бывает разной, чаще всего 64 или 128 бит каждый. Обработка базируется на применении к блоку ключа в установленном порядке, самыми применяемыми считаются перемешивание и подстановка несколькими циклами, которые получили название раунд. В результате получается «лавинный эффект», которому свойственно терять биты между открытыми блоками и зашифрованными данными.

- Поточные шифры основываются на гаммировании, для них характерно шифрование каждого бита, байта открытого текста. Поточные шифры часто создают, взяв за основу блочные, которые подвергаются запуску в определенном режиме. Ярким примером может быть ГОСТ-24147-89.

Для создания симметричных шифров зачастую применяют методику подстановок и перестановок в несколько подходов, в отдельно взятых ситуациях может достигать и 80. Каждый из подходов применят свой ключ, получивший название «ключ прохода».

Все ключи подходов объединяют в «расписание ключей», которые впоследствии применяют для расшифровки данной информации. Его создание тоже непростое, применяемый ключ поддается определенным операциям, в том числе перестановке или подстановке.

Сеть Фейстеля признана типичным алгоритмом построения симметричных шифров, шифрование строиться на основе функции F(D, K).Dвыступает количеством данных, вдвое меньше самого блока шифрования, К будет «ключом прохода» для расшифровки данного прохода. Обратимость функции не обязательна, чаще всего итог обратимости не известен.

Далее рассмотрим более подробно каждую из операций:

- Применение некого закона перемешивает биты сообщения, в этом и есть суть операции перестановки. В аппаратных операциях она просто перепутывает проводников, именно таким способом и достигается «эффект лавины». Операция перестановки всегда линейна, выглядит это примерно так: f(a) xor f(b) == f(a xor b).

- Подстановка выполняется по принципу замены определенной части сообщения, предварительно выбирается частота в 4, 6 или 8 бит. Замену производят на жестко встроенное число в алгоритм, обращенное к константному массиву. Операция подстановки переводит алгоритм в нелинейность.

Дифференциальный криптоанализ проверит стойкость алгоритма, важным моментом здесь будет выбор значений в таблицах подстановки. Наличие неподвижных элементов, отсутствие влияния бита входного байта на бит ожидаемого результата является нежелательным. Не стоит допускать, чтоб бит результата был одинаковым для всех пар входных слов, они должны отличаться более чем одним битом.

Длины ключей симметричного алгоритма

Экспортная политика правительства США уже давно ограничивает «силу» криптографии, которая может быть отправлена из страны. В течение многих лет ограничение составляло 40 бит . Сегодня длина ключа в 40 бит не обеспечивает достаточной защиты даже от случайного злоумышленника с одним ПК. В ответ к 2000 году большинство основных ограничений США на использование надежного шифрования были ослаблены. Однако не все правила были отменены, и регистрация шифрования в Бюро промышленности и безопасности США по-прежнему требуется для экспорта «товаров массового потребления, программного обеспечения и компонентов для шифрования с шифрованием, превышающим 64 бит» (75 FR ).

Шифр Люцифера IBM был выбран в 1974 году в качестве основы для того, что впоследствии стало стандартом шифрования данных . Длина ключа Люцифера была уменьшена со 128 до 56 бит , что, по мнению NSA и NIST, было достаточно. У АНБ есть большие вычислительные ресурсы и большой бюджет; Некоторые криптографы, в том числе Уитфилд Диффи и Мартин Хеллман, жаловались, что это сделало шифр настолько слабым, что компьютеры NSA смогли бы взломать ключ DES за день с помощью параллельных вычислений методом грубой силы. АНБ оспаривало это, утверждая, что на перебор DES у них уйдет примерно 91 год. Однако к концу 90-х стало ясно, что DES можно взломать за несколько дней с помощью специально созданного оборудования, которое может быть куплено крупной корпорацией или государством. В книге Cracking DES (O’Reilly and Associates) рассказывается об успешной попытке в 1998 году взломать 56-битный DES с помощью грубой силы, организованной кибер-группой по защите гражданских прав с ограниченными ресурсами; см. Взломщик EFF DES . Даже до этой демонстрации длина 56 бит считалась недостаточной для ключей симметричного алгоритма ; DES был заменен во многих приложениях тройным DES , который имеет 112-битную защиту при использовании 168-битных ключей (тройной ключ). В 2002 году Distributed.net и его добровольцы взломали 64-битный ключ RC5 после нескольких лет усилий с использованием около семидесяти тысяч (в основном домашних) компьютеров.

В стандарте Advanced Encryption Standard, опубликованном в 2001 году, используются ключи размером 128, 192 или 256 бит. Многие наблюдатели считают, что 128 бит достаточно в обозримом будущем для симметричных алгоритмов качества AES , пока не станут доступны квантовые компьютеры . Однако с 2015 года Агентство национальной безопасности США выпустило руководство о том, что оно планирует перейти на алгоритмы, устойчивые к квантовым вычислениям, и теперь требует 256-битных ключей AES для данных, классифицируемых как совершенно секретно .

В 2003 году Национальный институт стандартов и технологий США ( NIST) предложил отказаться от 80-битных ключей к 2015 году. В 2005 году использование 80-битных ключей было разрешено только до 2010 года.

С 2015 года руководство NIST гласит, что «теперь запрещено использование ключей, обеспечивающих уровень безопасности менее 112 бит для согласования ключей». Алгоритмы симметричного шифрования, одобренные NIST, включают тройной DES с тремя ключами и AES . Утверждения для двухклавишных Triple DES и Skipjack были отозваны в 2015 году; NSA полосатый алгоритм «s используется в Фортецце программе использует 80-битные ключи.

Послесловие

Как видим, области применения у обоих типов шифрования разные, поэтому при выборе нужно соотносить возможности алгоритмов с поставленными задачами. Может быть, использовать гибридные решения.

Следует учитывать и практическую целесообразность. Допустим, если ваша программа предназначена только для персонального пользования, вряд ли будет рациональным использовать ассиметричный подход. Лучший вариант здесь — мощный симметричный алгоритм.

Как бы там ни было, получить более глубокие знания вы всегда сможете на нашем курсе «Криптографическая защита информации». Вы подробно узнаете про симметричное и ассиметричное шифрование, блочные шифры, строение криптосистем, режимы шифрования, прикладные аспекты криптографии и многое другое.

Оценки длин ключей для асимметричных криптосистем, бит

|

Год |

Отдельные пользователи |

Корпорации |

Государственные организации |

|

1995 |

768 |

1280 |

1536 |

|

2000 |

1024 |

1280 |

1536 |

|

2005 |

1280 |

1536 |

2048 |

|

2010 |

1280 |

1536 |

2048 |

|

2015 |

1536 |

2048 |

2048 |

Криптосистемы RSA реализуются как аппаратным, так и программным путем.

Для аппаратной реализации операций зашифрования и расшифрования RSA разработаны специальные процессоры. Эти процессоры, реализованные на сверхбольших интегральных схемах (Сбис), позволяют выполнять операции RSA, связанные с возведением больших чисел в колоссально большую степень по модулю N, за относительно короткое время. И все же аппаратная реализация RSA примерно в 1000 раз медленнее аппаратной реализации симметричного криптоалгоритма DES.

Одна из самых быстрых аппаратных реализаций RSA с модулем 512 бит на сверхбольшой интегральной схеме имеет быстродействие 64 Кбит/с. Лучшими из серийно выпускаемых СБИС являются процессоры фирмы CYLINK, выполняющие 1024-битовое шифрование RSA.

Программная реализация RSA примерно в 100 раз медленнее программной реализации DES. С развитием технологии эти оценки могут несколько изменяться, но асимметричная криптосистема RSA никогда не достигнет быстродействия симметричных криптосистем.

Следует отметить, что малое быстродействие криптосистем RSA ограничивает область их применения, но не перечеркивает их ценность.

4.4. Схема шифрования Полига – Хеллмана

Схема шифрования Полига – Хеллмана сходна со схемой шифрования RSA. Она представляет собой несимметричный алгоритм, поскольку используются различные ключи для шифрования и расшифрования. В то же время эту схему нельзя отнести к классу криптосистем с открытым ключом, так как ключи шифрования и расшифрования легко выводятся один из другого. Оба ключа (шифрования и расшифрования) нужно держать в секрете.

Аналогично схеме RSA криптограмма C и открытый текст P определяются из соотношений:

С = Ре mod n,

P = Cd mod n,

где e*d º1 (по модулю некоторого составного числа).

В отличие от алгоритма RSA в этой схеме число n не определяется через два больших простых числа; число n должно оставаться частью секретного ключа. Если кто-либо узнает значения e и n, он сможет вычислить значение d.

не зная значений e или d, противник будет вынужден вычислять значение

e = logP C (mod n).

Известно, что это является трудной задачей.

Схема шифрования Полига – Хеллмана запатентована в США и Канаде.

4.5. Схема шифрования Эль Гамаля

Схема Эль Гамаля, предложенная в 1985 г., может быть использована как для шифрования, так и для цифровых подписей. Безопасность схемы эль гамаля обусловлена сложностью вычисления дискретных логарифмов в конечном поле.

Для того чтобы генерировать пару ключей (открытый ключ – секретный ключ), сначала выбирают некоторое большое простое число Р и большое целое число G, причем G < P. Числа Р и G могут быть распространены среди группы пользователей.

Затем выбирают случайное целое число X, причем X<P. Число X является секретным ключом и должно храниться в секрете.

Далее вычисляют Y = GX mod P. Число Y является открытым ключом.

Для того чтобы зашифровать сообщение M, выбирают случайное целое число k, 1< k< p –1, такое, что числа к и (P –1) являются взаимно простыми.

Затем вычисляют числа

a = GK mod P,

b = YK M mod P.

Пара чисел (a,b) является шифртекстом. Заметим, что длина шифртекста вдвое больше длины исходного открытого текста М.

Для того чтобы расшифровать шифртекст (a,b), вычисляют

M = b/aX mod P. (*)

Поскольку

aX º GKX mod P,

b/aX ºYKM/aX º GKXM/GKX º M (mod P),

то соотношение (*) справедливо.

В реальных схемах шифрования необходимо использовать в качестве модуля P большое целое простое число, имеющее в двоичном представлении длину 512…1024 бит.

При программной реализации схемы Эль Гамаля скорость ее работы (на SPARC-II) в режимах шифрования и расшифрования при 160-битовом показателе степени для различных длин модуля P определяется значениями, приведенными в табл.4.2.

Таблица 4.2

Вступление

В 80-х годах основным симметричным криптоалгоритмом для внутреннего применения в США являлся DES (Data Encryption Standard). Однако уже в 90-х годах стали проявляться его основные недостатки. Главным из которых являлась длина ключа, составляющая 56 бит. Такой размер становился недостаточно большим ввиду постоянного роста производительности ЭВМ, так как ключ мог быть вскрыт методом обычного перебора всех возможных вариантов шифрования.

По этим причинами в 1997 году NIST (National Institute of Standards and Technology,) объявил конкурс на новый стандарт симметричного криптоалгоритма. Были установлены следующие обязательные требования к кандидатам:

-

128-битный размер блока шифруемых данных;

-

Не менее 3 размеров ключей (128, 192, 256 бит), которые должны поддерживаться алгоритмом;

-

Использование операций, легко реализуемых и аппаратно, и программно;

-

Простота структуры шифра, чтобы заинтересованные стороны могли самостоятельно проводить криптоанализ;

Победителем этого конкурса, названного AES – Advanced Encryption Standard, стал алгоритм Rijndael (далее алгоритм AES). Он продемонстрировал устойчивость к атакам, относительно низкий уровень энергопотребления и относительно небольшое время работы. Кроме того, алгоритму присущ внутренний параллелизм, за счет этого эффективно используются процессорные ресурсы, и дополнительно уменьшается время работы алгоритма.