Проброс портов

Содержание:

- Destination NAT

- Проверить открытые порты онлайн

- Для чего нужно открывать порты на роутере?

- Проверка работы перенаправления порта

- Внешний IP-адрес

- О пробросе портов

- Контроль скорости пользователей

- Обязательно ли использовать 21 порт

- Проброс портов

- Почему необходимо пробрасывать порты для доступа к внутренним ресурсам из интернета?

- Как включить проброс портов?

- Различия между публичным и частным IP

- Тестирование опубликованной службы

- Брандмауэр

- Комбинированное подключение

- Что такое проброс портов на маршрутизаторе?

- Настройка проброса портов

- Автоматическое переключение портов на роутере TP-Link и Asus.

- Примечание

- Заключение

Destination NAT

Цепочка Dstnat при настройке NAT на MikroTik служит для изменения IP-адреса и/или порта назначения и выполнения обратной функции для ответа.

Практически применяется в следующих случаях:

- Чтобы выполнить на MikroTik проброс портов в локальную сеть, для доступа извне.

- Перенаправление любого DNS-трафика через маршрутизатор.

Стандартные действия возможные для цепочки dst-nat:

- dst-nat – преобразование адреса и/или порта получателя;

- redirect – преобразование адреса и/или порта получателя на адрес маршрутизатора.

Давайте практически разберем, как выполняется настройка NAT на MikroTik для цепочки dstnat.

Проброс портов на MikroTik

Пример проброса порта для RDP

Как говорилось ранее, в MikroTik проброс портов делается при помощи создания правил для цепочки dstnat. В качестве примера выполним проброс порта RDP соединения для доступа к внутреннему компьютеру локальной сети.

Так как стандартный порт 3389 для RDP подключения является известным и часто подвергается атакам, то пробросить его напрямую будет не очень хорошей идеей. Поэтому скроем данный сервис с помощью подмены порта.

Для этого откроем:

IP=>Firewall=>NAT=> “+”.

На вкладке “General” укажем цепочку правил, протокол, протокол подключения и входящий интерфейс:

Где:

- Chain: dstnat – цепочка правил для IP-адреса назначения;

- Protocol: 6 (tcp) – протокол;

- Dst. Port: 47383 – номер порта по которому будем обращаться к роутеру;

- In. Interface – входящий WAN-интерфейс (у меня это ether1, у вас может быть другой).

Следующим шагом откроем вкладку “Action”:

- Для поля “Action” указываем значение dst-nat;

- To Addresses – указываем внутренний IP хоста, к которому хотим получить доступ по RDP;

- To Ports – порт на который будут перенаправляться запросы.

Как итог все запросы, приходящие на внешний IP роутера по порту 47383, будут пересылаться на внутренний адрес локальной сети 192.168.12.100 порт 3389 (RDP).

Проброс порта на MikroTik для видеонаблюдения

Следующим примером мы постараемся показать, как настроить на MikroTik проброс портов для видеосервера с установленным ПО “Линия”.

Предположим, что есть Видеосервер с ПО “Линия” к которому необходимо получить доступ извне. Для начала откроем настройки программного обеспечения “Линия”, чтобы узнать порт Веб-сервера:

Чтобы получить доступ к видеосерверу, необходимо пробросить порт 9786. Откроем Winbox и добавим правило:

Откроем пункт меню “Action”:

- Указываем действие dst-nat;

- To Addresses – внутренний IP видеосервера или видеорегистратора.

Проброс портов для нескольких внешних IP

Чтобы сделать проброс портов для нескольких WAN, то необходимо создать Interface List и добавить в него нужные интерфейсы. Далее укажем созданный лист в параметре In. Interface List. Покажем это на примере:

Создадим новый лист для интерфейсов “ISP”:

- Interfaces;

- Interface List => Lists => “+”.

Name: ISP – произвольное имя для Interface List.

Следующим шагом добавим нужные WAN интерфейсы:

Повторить данный шаг для всех WAN-интерфейсов.

Модернизируем ранее созданное правило проброса порта для RDP соединения, указав лист “ISP” для настройки In. Interface List:

Так можно настроить проброс портов на MikroTik для нескольких WAN.

Как защитить проброшенные порты вы можете узнать изучив статью MikroTik настройка Firewall.

Перенаправление трафика на маршрутизатор

С помощью действия redirect возможно перенаправление трафика на Микротик. Практическое применение данного действия мы рассмотрим, выполнив переадресацию запросов DNS.

Перенаправим весь DNS-трафик на маршрутизатор. Следовательно, пользователи компьютеров в LAN, какие бы настройки DNS ни указывали локально, будут считать, что им отвечает DNS-сервер, которому сделан запрос, но фактически ответ будет приходить от маршрутизатора.

Для этого выполним настройку NAT на MikroTik следующим образом.

Откроем: IP=>Firewall=>NAT=> “+”.

Добавим запись:

Перейдем в пункт меню “Action” и укажем действие redirect:

Проверить открытые порты онлайн

Еще один важный момент обзор — это программное обеспечение, которое мы установили . В этом смысле, операционная система без последних обновлений делает нас более уязвимыми . Беспокоит тот факт, что многие люди до сих пор используют Windows 7 и XP, хотя они давно не поддерживаются. Еще один важный фактор — это наш маршрутизатор , который должен иметь обновленная прошивка . Кроме того, старый маршрутизатор, который не обновлялся в течение многих лет, также может оставить нас незащищенными.

Первое, что нам нужно, прежде чем начать проверку портов, — это узнать наш общедоступный IP-адрес. Для этого воспользуемся сайтом what-es-mi-ip.net и нажав на ссылку, мы сможем узнать наш IP.

Далее пора проверить открытые порты на вашем роутере. Для этого воспользуемся сайтом теста скорости. Там у них естьтест порта чтобы быстро и легко проверить это онлайн.

После загрузки сети мы помещаем наш общедоступный IP-адрес и устанавливаем порт или порты, которые хотим проверить. Этот инструмент позволяет вам проверять диапазоны портов, а также порты, разделенные запятыми. Наконец, вот мои результаты, в которых вы можете видеть, что порты 21, 22 и 23, о которых мы говорили ранее, закрыты, что является хорошей новостью.

Как вы видели, открытие портов на маршрутизаторе несет в себе угрозу безопасности, если за нами стоит уязвимая служба или если мы открываем неиспользуемый порт, потому что в будущем приложение может использовать его и быть уязвимым. В мире кибербезопасности первое, что пентестеры будут тестировать и проверять, — это открытые порты на определенной цели, чтобы попытаться использовать уязвимость в сервисах, стоящих за ней.

Для чего нужно открывать порты на роутере?

Вопрос, который чаще всего задают новички, — для чего вообще необходимо перенаправление портов?

Открыть порты на роутере и выполнить их проброс нужно в том случае, если мы хотим с одного устройства в локальной сети получить доступ к какому-то конкретному сетевому приложению, запущенному на другом. Например, транслировать изображение с IP камеры на ноутбук. Или подключиться к игровому серверу, запущенному на одном из компьютеров.

Если мы наберем в браузере IP адрес роутера TP-Link http://192.168.0.1, то попадем на страницу панели администратора. Однако мы знаем, что маршрутизатор назначает такие же адреса всем остальным устройствам внутри локальной сети — компьютерам, ноутбукам, смартфонам, сетевым камерам, ТВ приставке и так далее. У каждого из них есть свой IP адрес.

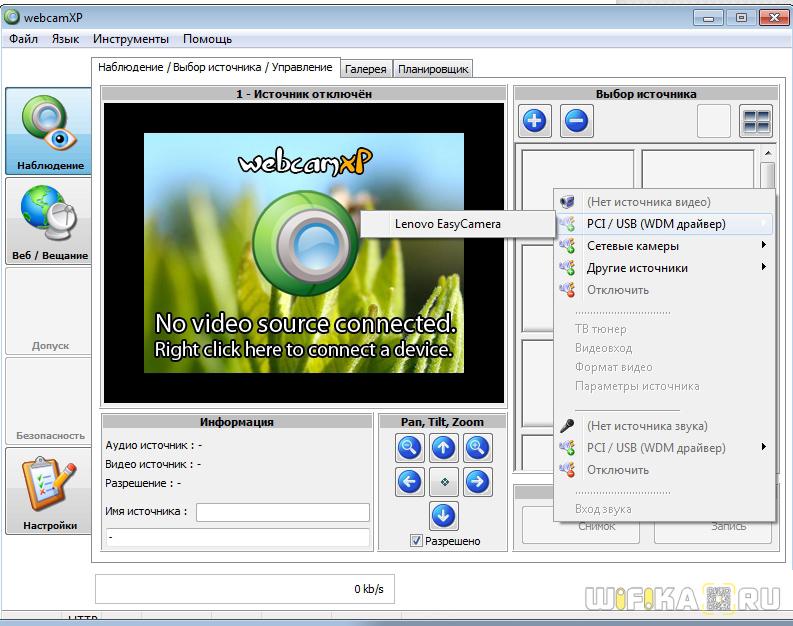

- Представим, что у нас есть веб-камера, подключенная к компьютеру, с которой транслируется изображение по локальной сети через специальную программу (я разбирал такую схему видеонаблюдения в одной из статей)

- Если мы захотим посмотреть на ноутбуке картинку с нее, то первым делом напрашивается ввести в браузере ip адрес самого компьютера, например «192.168.0.20» (как узнать IP своего компьютера читайте здесь).

- Однако в этом случае мы просто попадем в его открытые для общего доступа папки, но никакого видео с камеры не увидим

Здесь нам на помощь приходит как раз функция перенаправления портов на wifi роутере. Приведу аналогию с улицей и домами. Вася, Петя и Лена живут в одном доме на одной и той же улице, но в разных квартирах. Если бы у всех ребят в адресе был только дом и улица, то невозможно было бы понять, в какой именно квартире живет каждый из них.

Соответственно, если курьеру на упаковке указать только дом и улицу, то он будет ходить к каждому из жильцов, но не знать точно, кому адресуется посылка. Номер квартиры точно укажет, куда именно ее нужно отнести.

В нашем случае:

- дом и улица — это IP адрес

- номер квартиры — порт

- курьер, которому нужно указать на коробке полный адрес получателя — это роутер, на котором настроен проброс портов.

Проверка работы перенаправления порта

Для проверки работы перенаправления портов нужно подключиться к компьютеру, используя внешний IP-адрес или имя хоста.

Нажмите win+r, введите mstsc и нажмите Enter:

В поле Компьютер dведите внешний IP-адрес роутера (который присвоен провайдером WAN-интерфейсу) либо имя хоста.

Нажмите Подключить:

(Тем самым вы устанавливаете соединение с WAN-портом роутера на 3389. При этом на роутере срабатывает перенаправление порта согласно правилу на внутренний IP-адрес 192.168.1.100 и указанный порт 3389)

Если вы увидите подпись Настройка удалённого сеанса, значит перенаправление порта работает:

В итоге вы должны увидеть рабочий стол удалённого компьютера (сервера удалённых рабочих столов):

Внешний IP-адрес

IP-адрес может быть:

- Внешний статический IP-адрес, который закреплен за вашим роутером. Обычно выдается провайдером за дополнительную плату, в некоторых случаях предоставляется за дополнительную абонентскую плату.

- Внутрисетевой статический. В этом случае к вам подключиться можно только внутри сети провайдера. Извне этот IP-адрес не будет виден.

- Внешний динамический. Этот вариант часто встречается, если вы выходите в интернет через 3G/4G роутер. Вам выдается IP адрес из свободных, но через какое-то время он может измениться, например, после перезагрузки роутера.

- Внутрисетевой динамический. IP-адрес не будет виден из интернета, так же он может измениться со временем.

Для того чтобы извне подключаться к вашей локальной сети, должен быть у нее настроен внешний статический IP-адрес. Конечно, можно использовать и динамический, но в случае его изменения, все перестанет работать. Про IP-адрес можно уточнить у интернет-провайдера.

Внешние IP-адреса называются белыми, в то время как внутренние, к которым нет возможности получить доступ из глобальной сети — серыми.

Узнать свой IP-адрес можно с помощью разных сервисов, например, 2ip.ru, myip.ru, myip.com.

О пробросе портов

Локальная сеть (LAN) организована таким образом, что у устройств, находящихся в ней есть доступ во внешнуюю сеть (WAN), в то время как из глобальной сети получить доступ в локальную не получится.

Зачастую требуется открыть доступ к устройствам, находящимся в локальной сети. Например, если у вас есть FTP сервер и нужно, чтобы знакомые могли к нему подключаться, скачивать и обновлять файлы. Для того, чтобы получить доступ к файлам, хранящимся на нем, требуется открыть порты. В этом случае сделать так, чтобы пакеты пришедшие на 21 порт роутера (стандартный порт FTP) перенаправлялись на 21 порт компьютера, находящегося в локальной сети, на котором запущен FTP сервер.

Не обязательно, чтобы номер открытого порта на роутере был таким же, как и на сервере.

После перенаправления портов, TCP и (или) UDP пакеты, пришедшие на заданный порт роутера, будут перенаправлены на нужный порт устройства, находящегося в локальной сети. Для этого нужно, чтобы IP-адрес роутера был белый (статический внешний IP-адрес). О белых и серых IP адресах будет рассказано ниже.

Вот еще пример — есть несколько видеокамер в локальной сети, у каждой из них свой IP-адрес. С помощью программы удаленного управления можно подключаться к устройствам по определенному порту. Видеокамеры могут быть установлены в локальной сети одного объекта. Если мы хотим получить доступ к ним через интернет, это можно организовать с помощью проброса портов.

При всем этом следует обратить особое внимание на безопасность. Ведь открыв к ресурсам локальной сети через интернет, ими могут попытаться воспользоваться злоумышленники

Теперь разберемся по пунктам как это все должно быть устроено, на что следует обратить внимание

Контроль скорости пользователей

Эта функция необходима для равномерного распределения трафика канала интернета «Ростелекома» между одновременно работающими пользователями. Для выполнения поставленной задачи во вкладке «Контроль пропускной способности» в пункте «Параметры контроля» отмечаем галочкой строку включения контроля полосы пропускания.

Для линии «Ростелекома» FTTx о, оставляем значения полос по умолчанию и нажимаем клавишу «Сохранить».

На следующей странице списка правил жмем на клавишу «Добавить». В открывшейся форме прописываем локальный IP-адрес и максимальные значения входной и выходной скорости для выбранного устройства. Эти скорости, выраженные в кбит/с, определяют ширину полосы пропускания.

Выполняем команду «Сохранить».

Обязательно ли использовать 21 порт

Люди, которые постоянно имеют дело с серверами и создают их, наслышаны о цифре 21. Для них она является знаковой, так как многие сервера и протоколы, не только FTP, используют 21 порт по умолчанию. И это плохо, если начать анализировать ситуацию. Ведь протокол передачи данных совсем не защищен от перехвата. В любой момент опытные хакеры могут напасть на ваш сервер и перехватить пароль и логин клиента. Затем они проникнут на сервер и украдут оттуда важные данные, либо спрячут в каталогах вредоносные программы и вирусы.

Чтобы хоть как-то повысить уровень безопасности использования протокола FTP, рекомендуется сменить в настройках стандартный порт, который нужен для подключения. Сделать это несложно, но у каждого сервера данная опция настраивается по-своему. Единственный нюанс заключается в том, что потом при подключении клиенту необходимо будет указывать новый номер порта вместо цифры 21. В этом и суть защиты – хакеры не будут знать порт, по которому нужно перехватывать данные, потому не сумеют их украсть.

Проброс портов

На шлюз приходит пакет, который мы должны перенаправить на нужный сервер в локальной сети перед принятием решения о маршрутизации, то есть — в цепочке PREROUTING таблицы nat.

iptables -t nat -A PREROUTING --dst $EXT_IP -p tcp --dport $SRV_PORT -j DNAT --to-destination $LAN_IP |

Рассмотрим пример

iptables -t nat -A PREROUTING --dst 1.2.3.4 -p tcp --dport 80 -j DNAT --to-destination 192.168.1.50 |

Если входящий пакет пришёл извне на шлюз (1.2.3.4), но предназначен веб-серверу (порт 80), то адрес назначения подменяется на локальный адрес 192.168.1.50. И впоследствии маршрутизатор передаст пакет в локальную сеть.

Дальше принимается решение о маршрутизации. В результате пакет пойдёт по цепочке FORWARD таблицы filter, поэтому в неё надо добавить разрешающее правило. Оно может выглядеть, например, так:

iptables -I FORWARD 1 -i eth0 -o eth1 -d $LAN_IP -p tcp -m tcp --dport $SRV_PORT -j ACCEPT |

Рассмотрим пример

iptables -I FORWARD 1 -i eth0 -o eth1 -d 192.168.0.22 -p tcp -m tcp --dport 80 -j ACCEPT |

Пропустить пакет, который пришёл на внешний интерфейс, уходит с внутреннего интерфейса и предназначен веб-серверу (192.168.1.50:80) локальной сети.

С одной стороны, этих двух правил уже достаточно для того, чтобы любые клиенты за пределами локальной сети успешно подключались к внутреннему серверу. С другой — а что будет, если попытается подключиться клиент из локальной сети? Подключение просто не состоится: стороны не поймут друг друга.

Допустим, 192.168.1.31 — ip-адрес клиента внутри локальной сети.

- Пользователь вводит в адресную строку браузера адрес example.com;

- Сервер обращается к DNS и разрешает имя example.com в адрес 1.2.3.4;

- Маршрутизатор понимает, что это внешний адрес и отправляет пакет на шлюз;

- Шлюз, в соответствии с нашим правилом, подменяет в пакете адрес 1.2.3.4 на 192.168.1.50, после чего отправляет пакет серверу;

- Веб-сервер видит, что клиент находится в этой же локальной сети (обратный адрес пакета — 192.168.1.31) и пытается передать данные напрямую клиенту, в обход шлюза;

- Клиент игнорирует ответ, потому что он приходит не с 1.2.3.4, а с 192.168.1.50;

- Клиент и сервер ждут, но связи и обмена данными нет.

Есть два способа избежать данной ситуации.

Первый — разграничивать обращения к серверу изнутри и извне, для этого создать на локальном DNS-сервере А-запись для example.com указывающую на 192.168.1.50

Второй — с помощью того же iptables заменить обратный адрес пакета.Правило должно быть добавлено после принятия решения о маршрутизации и перед непосредственной отсылкой пакета. То есть — в цепочке POSTROUTING таблицы nat.

iptables -t nat -A POSTROUTING --dst $LAN_IP -p tcp --dport $SRV_PORT -j SNAT --to-source $INT_IP |

Рассмотрим пример

iptables -t nat -A POSTROUTING --dst 192.168.1.50 -p tcp --dport 80 -j SNAT --to-source 192.168.1.1 |

Если пакет предназначен веб-серверу, то обратный адрес клиента заменяется на внутренний адрес шлюза.Этим мы гарантируем, что ответный пакет пойдёт через шлюз.

Надо дополнительно отметить, что это правило важно только для внутренних клиентов. Ответ внешним клиентам пойдёт через шлюз в любом случае

Но, пока что, для нормальной работы этого недостаточно. Предположим, что в качестве клиента выступает сам шлюз.В соответствии с нашими предыдущими правилами он будет гонять трафик от себя к себе и представлять исходящие пакеты транзитными.

Исправляем это:

iptables -t nat -A OUTPUT --dst $EXT_IP -p tcp --dport $SRV_PORT -j DNAT --to-destination $LAN_IP |

Рассмотрим пример

iptables -t nat -A OUTPUT --dst 1.2.3.4 -p tcp --dport 80 -j DNAT --to-destination 192.168.1.50 |

Теперь для удобства запилим скрипт, чтобы не прописывать правила каждый раз вручную.

rules.sh

#!/bin/bashEXT_IP="xxx.xxx.xxx.xxx" INT_IP="xxx.xxx.xxx.xxx" EXT_IF=eth0 INT_IF=eth1 LAN_IP=$1 SRV_PORT=$2 iptables -t nat -A PREROUTING --dst $EXT_IP -p tcp --dport $SRV_PORT -j DNAT --to-destination $LAN_IPiptables -t nat -A POSTROUTING --dst $LAN_IP -p tcp --dport $SRV_PORT -j SNAT --to-source $INT_IPiptables -t nat -A OUTPUT --dst $EXT_IP -p tcp --dport $SRV_PORT -j DNAT --to-destination $LAN_IPiptables -I FORWARD 1 -i $EXT_IF -o $INT_IF -d $LAN_IP -p tcp -m tcp --dport $SRV_PORT -j ACCEPT |

Теперь, чтобы обеспечить доступ извне к локальному FTP по адресу 192.168.1.52, достаточно набрать в консоли от имени супер-пользователя:

./rules.sh 192.168.1.52 20,21 |

Почему необходимо пробрасывать порты для доступа к внутренним ресурсам из интернета?

Такая необходимость возникает в связи с тем, что ваш роутер автоматически отфильтровывает те данные, которые вы не запрашивали. Это связано, прежде всего, с необходимостью обеспечения безопасности вашей сети. Представьте себе такую картину: у вас дома компьютер, ноутбук, хранилище файлов (файлопомойка). И ко всему этому имеет доступ любой желающий из интернета…

Чтобы не допустить всякую нечисть в домашнюю сеть, роутер пропускает только те запросы и только тому компьютеру в сети, которые он запрашивал. Для этого умные инженеры придумали NAT – Network Address Translation (преобразование сетевых адресов). Эта система позволяет скрыть от всего интернета ваш внутренний адрес. Таким образом, все устройства, подключенные к интернету в вашей домашней сети, в интернете видятся под одним единственным IP-адресом – внешним или белым. Причём, это может быть как ваш белый IP, так и просто любой провайдерский, если провайдер раздаёт внутри своей сети серые IP.

Таким образом, если вы хотите, например, подключится удалённо к вашему домашнему компьютеру через RDP – роутер просто не будет понимать, кому именно в домашней сети перенаправить запрос – вы же ему этого не объяснили… Он просто его отфильтрует. Конечно, есть ещё возможность добавить ваш домашний сервис в раздел DMZ (Demilitarized Zone) – демилитаризованную зону. Но в этом случае абсолютно все запросы извне, которые никто не запрашивал, а так же те, для которых не прописано определённое правило для портов – будут перенаправляться к вашему узлу. Таким образом вы сделаете его совершенно беззащитным, так что без острой необходимости лучше не пользоваться этим разделом в целях безопасности.

Как включить проброс портов?

Делается это двумя способами — автоматически или вручную. По умолчанию в большинстве оборудования функция UPuP, которая позволяет сделать перенаправление трафика, активируется автоматически, но если возникают проблемы, когда вы хотите обмениваться файлами по торренту или создать сеть для игры, то стоит проверить, работает ли функция через параметры маршрутизатора.

На моделях TP-Link это делается так:

- Зайдите в меню роутера, введите в адресной строке браузера свой IP-адрес, авторизуйтесь (обычно для этого вводится значение Admin).

- Выберите строку «Переадресация», включите данную функцию, если прежде она была не активирована.

В продукции марки Asus необходимо зайти в меню Интернет, пункт Подключение и поставить флажок активации напротив функции UPuP.

При возникновении проблем с раздачей данных через торрент, после активации зайдите в программу и через настройки включите функцию UPuP.

Различия между публичным и частным IP

IP может быть определен как логический и уникальный идентификатор для каждого из компьютеров, подключенных к сети , Кроме того, IP-адрес в сетях IPv4 состоит из четырех групп чисел от 0 до 255, разделенных точками, длиной 32 бита. Эти адреса представлены в десятичной системе счисления, разделенной точками, например адрес 192.168.1.1.

Что касается IP-адресов, можно сказать, что существует два класса:

- Открытый IP-адрес .

- Частный IP .

Освободи Себя публичный IP — это идентификатор нашей сети, выходящей в Интернет, то есть тот, который вы назначили в своем домашнем маршрутизаторе в интерфейсе Internet WAN. На этот публичный IP вы не можете поставить то, что хотите, в этом случае именно ваш поставщик услуг (оператор или интернет-провайдер) назначает вам статический или динамический (последний является наиболее нормальным).

Также в рамках публичного IP у нас есть две категории:

- Освободи Себя статический публичный IP Это означает, что оно никогда не изменится и всегда будет таким же.

- Освободи Себя динамический публичный IP, это означает, что это может измениться, когда маршрутизатор выключен, или после периода времени, который решает наш поставщик.

Сегодня подавляющее большинство имеют динамичный публичный IP. Статический IP-адрес обычно используется компаниями для настройки своих серверов, и в дополнение к оплате за подключение к Интернету они должны добавить небольшую плату за наличие этого фиксированного IP-адреса. Для частный IP именно оно идентифицирует каждое из устройств, подключенных к нашей сети. Поэтому мы ссылаемся на каждый из IP-адресов, которые назначает маршрутизатор:

- Наш ПК.

- К смартфону.

- К планшету.

- Smart TV или устройство Android TV.

- Другие устройства, такие как интеллектуальные разъемы, IP-камеры и многое другое.

Таким образом, мы можем сказать, что устройства, подключенные к одному и тому же маршрутизатору, имеют разные частные IP-адреса, но одинаковые общедоступные IP-адреса. В этом смысле именно маршрутизатор действует как шлюз для связи с внешним миром.

Тестирование опубликованной службы

Осуществляя подключение со стороны Интернета. Напомним, что в настройках клиентской программы вы будете указывать IP-адрес WAN-интерфейса шлюза, как если бы вы хотели подключиться к самому шлюзу. В процессе проброса, адрес назначения будет переписан на адрес целевого сервера. В качестве порта нужна указывать порт, настроенный как “входящий / публичный порт” в правиле проброса. В процессе проброса, порт назначения будет переписан на порт, который задан как “исходящий порт” в правиле проброса. Серверное ПО на целевом сервере должно ожидать подключения на порт, который задан как “исходящий порт” в правиле проброса.

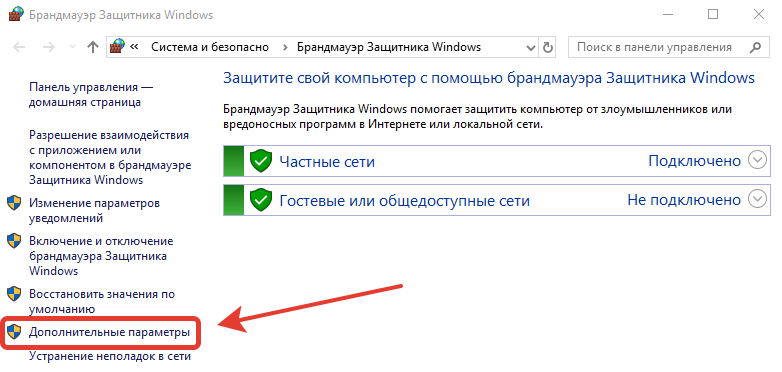

Брандмауэр

После настройки проброса портов на роутере все должно работать. Но то же делать, если все равно не удается подключиться? В таком случае следует проверить настройки антивируса и брандмауэра Windows на компьютере, к которому осуществляется подключение. Возможно они считают подключения подозрительными и не дают доступ. В этом случае в брандмауэре следует прописать правило, разрешающее подключение к заданному порту.

В настройки брандмауэра проще всего попасть двумя способами:

- Записываем в строке поиска “Брандмауэр Защитника Windows”. После ввода первых нескольких букв, находится нужное приложение.

- Выполнить “firewall.cpl”. Для этого надо одновременно нажать комбинации клавиш +<r>, поле поле открыть записываем команду и нажимаем “OK”.</r>

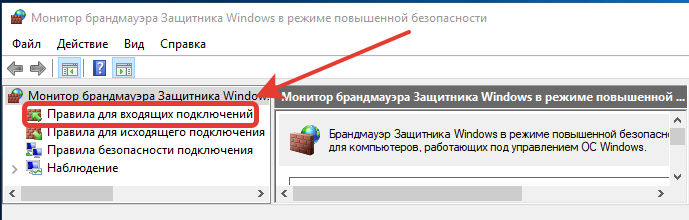

В дополнительных параметрах выбрать правила для входящих подключений. Там создаем новое правило. Рассмотрим это подробно.

Здесь показано основное окно настроек брандмауэра . Выбираем дополнительные параметры.

Два раза щелкаем мышью по пункту “Правила для входящих подключений”. После этого в правой колонке, которая называется “Действия” жмем на “Создать правило…”.

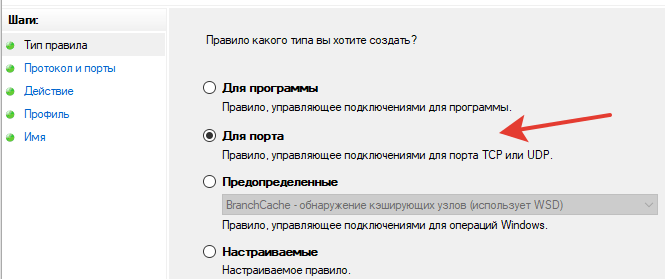

Выбираем тип правила “Для порта” и жмем далее.

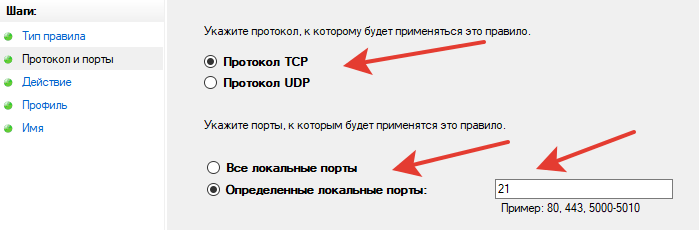

Выбираем необходимый протокол. В большинстве случаев это TCP. Указываем локальный порт, для которого мы ранее настраивали проброс порта на маршрутизаторе. Можно задавать сразу несколько портов через запятую или диапазон через “-“.

С точки зрения безопасности, тут важно выбирать не все локальные порты, а именно указать нужный

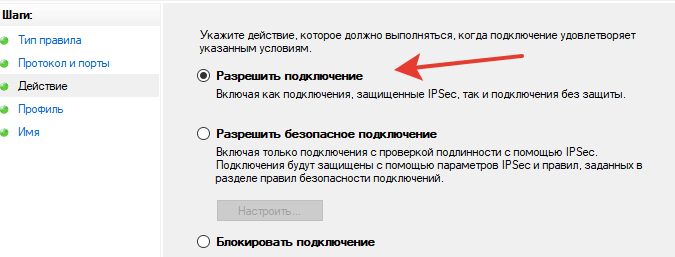

Выбираем “Разрешить подключение”.

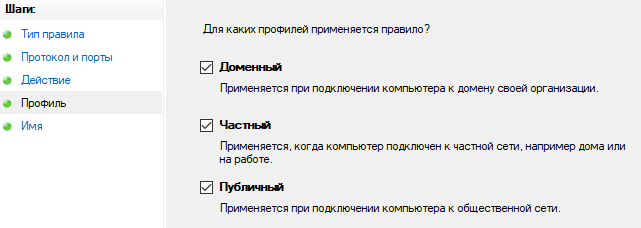

Указываем галочками профили.

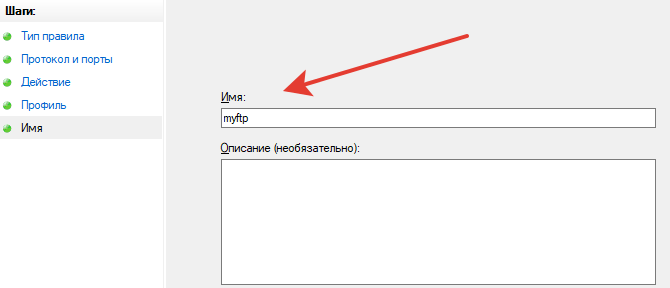

Пишем свое имя для правила. Желательно выбрать такое имя, чтобы потом было легко его найти, в случае если решити отключить это правило или видоизменить. Можно для себя оставить пометку в виде описания, чтобы потом было легче разобраться для чего это правило было создано.

После того как параметры были настроены, жмем кнопку “Готово”. Созданное правило автоматически добавится в список правил для входящих подключений и активизируется. При необходимости его можно редактировать, отключить или удалить.

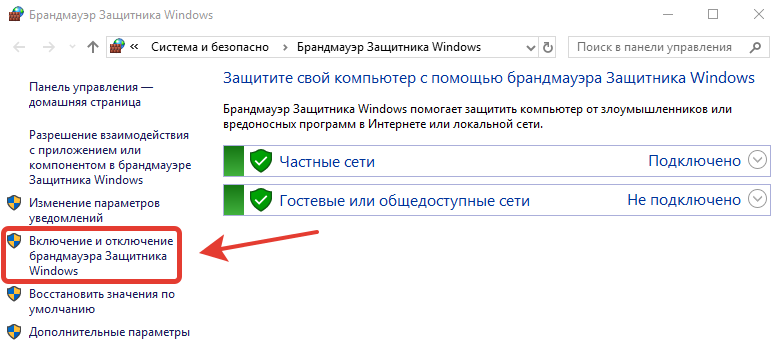

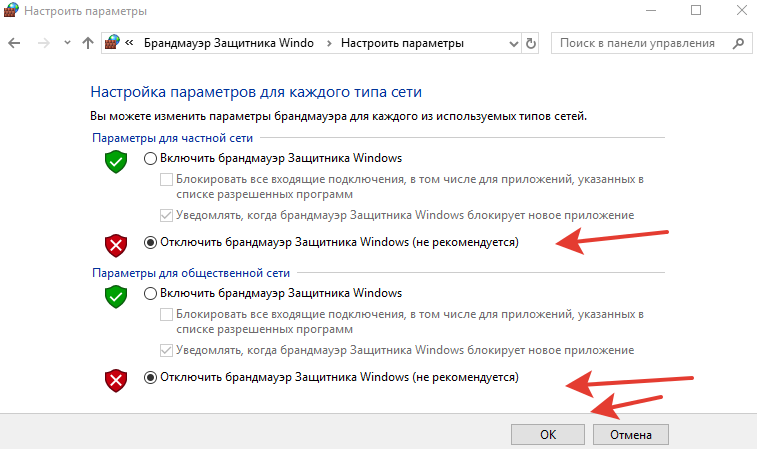

Отключение брандмауэра

В основном меню брандмауэра имеется пункт “Включение и отключение брандмауэра Защитника Windows”.

Выбрав этот пункт, можно отключить брандмауэр. Но это делать не рекомендуется, разве что для проверки того, что именно брандмауэр влияет на то, что не удается открыть порт.

После проверки не забудьте включить брандмауэр.

- https://wifigid.ru/sovety-po-nastrojke-routerov/kak-otkryt-porty-na-routere

- http://winetwork.ru/nastrojka-routera/kak-otkryt-probrosit-porty-na-routere.html

- https://naseti.com/o-routerah/probros-portov.html

Комбинированное подключение

Способ уже почти нигде в мире не используется, за исключением Российской Федерации. Этот тип относится к сложным и подразумевает двойной доступ «Dual access» с комбинированием соединений через локальную и частную сети.

При этом обеспечивается одновременный доступ к внешней глобальной и внутренним каналам поставщика интернета (интерактивное телевидение, пиринги и т.п.).

Также применяются и разные варианты с использованием локального и VPN подключений, например :

- Доступ в глобальную сеть осуществляется с применением протокола PPPoE и адрес для работы в сети LAN присваивается в автоматическом режиме, а выход во внешку производится с динамической раздачей маршрутов.

- Маршруты и адрес для подключения посредством PPPoE организуются с использованием статически заданных параметров.

- Выход в интернет осуществляется с применением PPTP, при этом внутренний IP присваивается в автоматическом режиме, а посредством DHCP option раздаются маршруты, которые могут указываться самостоятельно либо выдаваться автоматически.

- Этот вариант аналогичен предыдущему 3-му типу, но адреса статические, то есть задаются в ручном режиме.

Вышеуказанные комбинации могут использоваться в вариантах предоставления интернета через L2TP.

Что такое проброс портов на маршрутизаторе?

Именно определенный закрепленный за конкретным приложением порт определяет, к какой именно программе, запущенной на данном компьютере, мы хотим получить удаленный доступ с другого устройства. На одном и том же ПК может быть одновременно запущено несколько ресурсов для общего сетевого использования — файловое хранилище, игровой сервер, видеонаблюдение и т.д. У всех у них будет один и тот же IP адрес, который принадлежит данному ПК. А порты — разные.

То есть:

Но wifi роутер по умолчанию не знает, какой именно порт использует ваша программа на компьютере. Поэтому ему нужно «объяснить», то есть открыть порт и прописать в настройках перенаправление (проброс) на нужное приложение при обращении к определенному компьютеру.

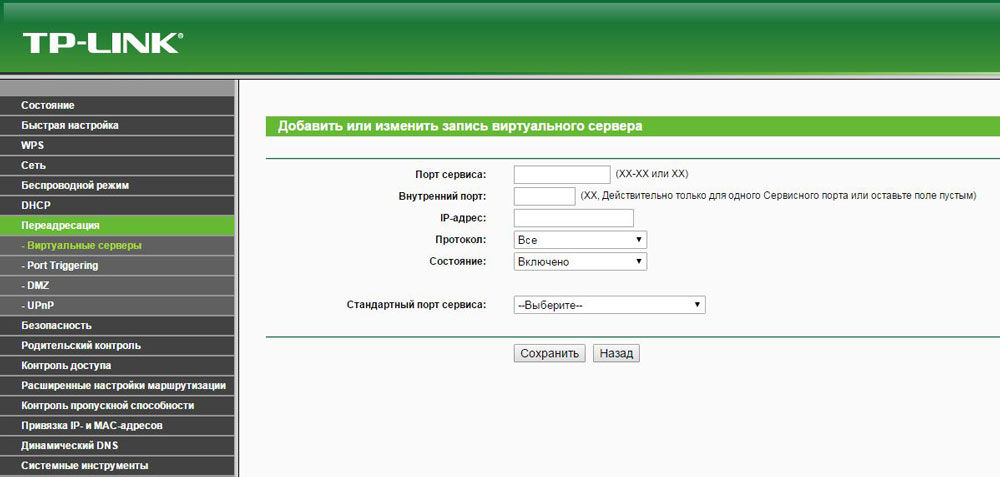

Настройка проброса портов

После того, как все подготовили, можно настроить проброс портов на роутере. Это осуществляется путем заполнения таблицы, в которой указаны:

- Порт роутера;

- IP устройства;

- Порт устройства.

Роутер будет проверять все входящие пакеты. IP-пакеты пришедшие на указанный порт роутера будут перенаправлены на выставленный порт устройства.

В настройках переадресации добваляем новый виртуальный сервер.

Запись настраивается следующим образом:

- Порт сервиса — это как раз тот порт, по которому будут подключаться из интернета;

- Внутренний порт — это порт устройства, к которому надо открыть доступ;

- IP-адрес — это адрес устройства в локальной сети

- Протокол — тут можно выбрать протокол TCP или UDP. Можно выбрать «ВСЕ», тогда будут перенаправляться оба протокола.

- Состояние — здесь выбираем «включено». При не надобности, можно отключить проброс, не удаляя запись.

Пункт «стандартный порт сервиса» предназначен только для того, чтобы упростить выбор портов. При выборе нужного сервиса, их номера просто подставятся в поля «порт сервиса» и «внутренний порт». Ниже будут рассмотрены основные сервисы.

После того как все настройки выполнены, следует их сохранить.

Номера портов

Следует обратить внимание, что номера портов могут задаваться в диапазоне от 0 до 65536. На компьютере эти порты делятся на следующие группы :

На компьютере эти порты делятся на следующие группы :

- Системные (от 0 до 1023);

- Пользовательские (от 1024 до 49151);

- Динамические (от 49152 до 65535).

Если для проброса портов вам нужно выбрать любой порт, который будет открыт на роутере, то без особой необходимости желательно не использовать системный диапазон. Лучше всего в таком случае открывать порты на роутере из динамического диапазона.

Стандартные сервисы

Для организации доступа к сервисам, некоторые роутеры помогают правильно выбрать номер порта автоматически. Таким образом, можно сделать так, что при обращении к порту FTP из интернета, обращение переадресовывалось на FTP сервис, запущенный на одном из локальных компьютеров. Рассмотрим основные:

| Сервис | Порт | Пояснение |

| DNS | 53 | Преобразование символьного наименования в IP-адрес |

| FTP | 21 | Хранение и передача файлов |

| GOPHTER | 70 | Хранение и передача документов |

| HTTP | 80 | Получение информации с сайтов |

| NNTP | 119 | Сервер новостей |

| POP3 | 110 | Получение почты |

| PPTP | 1723 | Защищенное соединение |

| SMTP | 25 | Прием и передача почты |

| SOCK | 1080 | Передача минуя межсетевой экран |

| TELNET | 23 | Управление в текстовом виде |

Автоматическое переключение портов на роутере TP-Link и Asus.

Я уже говорил, что по умолчанию функция UPnP на маршрутизаторе обычно включена и P2P клиенты неплохо с ней работают. Но если все же возникают неполадки в работе, не будет лишним в этом убедиться. Первым делом нужно войти в интерфейс роутера и перейти на вкладку отвечающую за активацию. У каждой модели, этот путь разный.

TP-Link. «Переадресация» (Forwarding) — «UPnP». Должен быть статус «Включено» (Enabled).

Если данная функция будет не активна, то нажмите кнопку «Включить».

Asus. «Интернет» — «Подключение» — «Включить UPnP».

После активации этой функции в маршрутизаторе, нужно проверить включена ли функция UPnP в P2P клиенте (uTorrent и DC++). Здесь тоже у каждой программы свой путь.

uTorrent. «Настройки» — «Настройки программы» и вкладка «Соединения». В чекбоксе «Переадресация UPnP» должна стоять галочка (обычно активна по умолчанию).

DC++. Перейдите в настройки и найдите вкладку «Настройки программы». Здесь должен быть отмечен пункт «Фаервол с UPnP».

С каждой новой версией программы, интерфейс может немного отличаться, но принцип думаю понятен. Таким образом активировав функцию UPnP программы будут сами себе открывать и закрывать порты. Обычно uTorrent с функцией UPnP работает без проблем, чего не скажешь о DC++.

Примечание

В веб-интерфейсе маршрутизаторов вместо настройки Port Forwarding может присутствовать настройка Virtual Server. А иногда — и та, и другая.

Имейте в виду, что для публикации одного порта можно использовать как настройку Port Forwarding, так и Virtual Server. Разница в том, что настройка Виртуальный сервер позволяет переадресовывать (публиковать) только один порт на локальном компьютере, а с помощью настройки Перенаправление можно пробрасывать и отдельные порты, и диапазоны.

Рекомендуемые к прочтению статьи:

- Как создать FTP-сервер и открыть к нему доступ из Интернета;

- Как изменить номер порта по умолчанию для RDP-сервера;

- Настройка резервирования DHCP;

- Как задать статический IP в Windows;

- Как привязать динамический IP к доменному имени. Сервис No-IP.

Заключение

Большинство роутеров имеют похожую архитектуру и конфигурацию, поэтому в интернете лежит достаточное количество настроек и пресетов для каждой модели. Загружая готовый профиль для своего устройства, можно сэкономить время и силы, потраченные на настройку. Если есть желание разобратьсья в этом самостоятельно — данная статья как нельзя лучше в этом поможет.

Выполнить проброс рекомендуется сразу после установки роутера, так как стандартные настройки буду накапливать много ошибок в роутере, что повлияет на качество связи и срок службы устройства. Обычные протоколы и алгоритмы передачи данных не настроены под все устройства.