Защита информации в vpn-сетях

Содержание:

- Перечень документов

- VPN

- Межсетевое экранирование

- Раздел сайта «Информационная безопасность» Локальные нормативные акты в сфере обеспечения информационной безопасности обучающихся

- Средства защиты

- Как обеспечить безопасность в Интернете?

- Правило 1 – используйте надежные пароли и уметь управлять ними

- Правило 2 – используйте антивирус и файервол

- Правило 3 – контролируйте устройства детей в интернете

- Правило 4 – используйте двухэтапную аутентификацию

- Правило 5 – установите сервис VPN

- Правило 6 – грамотно используйте электронную почту

- Правило 7 – не разглашайте личную информацию

- Honeypot

- Защита информации в компьютере с помощью обновления антивирусной базы

- Угрозы интернета для детей

- Какими средствами можно защитить информацию

- Фингерпринт

- Раздел «Информационная безопасность»Родителям (законным представителям) обучающихся

- Безопасное общение

- Рекомендации по организации информационной безопасности в частном секторе

- Использовать Брандмауэр, антивирус и антивредоносное программное обеспечение

- Подбор сильных паролей

- Использовать поисковик, который не следит за вами

- Как защитить информацию в почте и соцсетях

- Проверка на взлом

Перечень документов

- О ГОСУДАРСТВЕННОЙ ТАЙНЕ. Закон Российской Федерации от 21 июля 1993 года № 5485-1

(в ред. Федерального закона от 6 октября 1997 года № 131-ФЗ). - ОБ ИНФОРМАЦИИ, ИНФОРМАТИЗАЦИИ И ЗАЩИТЕ ИНФОРМАЦИИ. Федеральный закон Российской Федерации

от 20 февраля 1995 года № 24-ФЗ. Принят Государственной Думой 25 января 1995 года. - О ПРАВОВОЙ ОХРАНЕ ПРОГРАММ ДЛЯ ЭЛЕКТРОННЫХ ВЫЧИСЛИТЕЛЬНЫХ МАШИН И БАЗ ДАННЫХ.

Закон Российской Федерации от 23 фентября 1992 года № 3524-1. - ОБ ЭЛЕКТРОННОЙ ЦИФРОВОЙ ПОДПИСИ. Федеральный закон Российской Федерации от 10 января

2002 года № 1-ФЗ. - ОБ АВТОРСКОМ ПРАВЕ И СМЕЖНЫХ ПРАВАХ. Закон Российской Федерации от 9 июля 1993 года

№ 5351-1. - О ФЕДЕРАЛЬНЫХ ОРГАНАХ ПРАВИТЕЛЬСТВЕННОЙ СВЯЗИ И ИНФОРМАЦИИ. Закон Российской Федерации

(в ред. Указа Президента РФ от 24.12.1993 № 2288; Федерального закона от 07.11.2000 № 135-ФЗ. - Положение об аккредитации испытательных лабораторий и органов по сертификации средств

защиты информации по требованиям безопасности информации / Государственная техническая

комиссия при Президенте Российской Федерации. - Инструкция о порядке маркирования сертификатов соответствия, их копий и сертификационных

средств защиты информации / Государственная техническая комиссия при Президенте Российской

Федерации. - Положение по аттестации объектов информатизации по требованиям безопасности информации

/ Государственная техническая комиссия при Президенте Российской Федерации. - Положение о сертификации средств защиты информации по требованиям безопасности информации:

с дополнениями в соответствии с Постановлением Правительства Российской Федерации от 26 июня

1995 года № 608 «О сертификации средств защиты информации»

/ Государственная техническая комиссия при Президенте Российской Федерации. - Положение о государственном лицензировании деятельности в области защиты информации

/ Государственная техническая комиссия при Президенте Российской Федерации. - Автоматизированные системы. Защита от несанкционированного доступа к информации.

Классификация автоматизированных систем и требования по защите информации: Руководящий

документ / Государственная техническая комиссия при Президенте Российской Федерации. - Концепция защиты средств вычислительной техники и автоматизированных систем от

несанкционированного доступа к информации: Руководящий документ

/ Государственная техническая комиссия при Президенте Российской Федерации. - Средства вычислительной техники. Межсетевые экраны. Защита от несанкционированного

доступа к информации. Показатели защищенности от несанкционированного доступа к информации:

Руководящий документ

/ Государственная техническая комиссия при Президенте Российской Федерации. - Средства вычислительной техники. Защита от несанкционированного

доступа к информации. Показатели защищенности от несанкционированного доступа к информации:

Руководящий документ

/ Государственная техническая комиссия при Президенте Российской Федерации. - Защита информации. Специальные защитные знаки. Классификация и общие требования:

Руководящий документ

/ Государственная техническая комиссия при Президенте Российской Федерации. - Защита от несанкционированного доступа к информации. Термины и определения:

Руководящий документ

/ Государственная техническая комиссия при Президенте Российской Федерации.

VPN

VPN — это защищённая сеть, которая скрывает IP адрес и месторасположение. Она надёжно зашифрует весь трафик и данные, передаваемые с устройства. Если вам необходимо обойти блокировку сайта, получить анонимность в сети или подключиться к Wi-Fi в публичном месте, используйте VPN.

Сама технология работает так:

1. Информация шифруется на устройстве.

2. Передаётся на сервер VPN-провайдера.

3. Дешифруется на сервере.

4. Передаётся по назначению (на сервер сайта).

Таким образом, личная информация защищена от перехвата, она полностью зашифрована, персональные данные скрыты. Блокировки сайтов, например, от Роскомнадзора перестают работать. Присутствие в сети выглядит так, словно вы вышли в интернет не из России, а из другой страны (где размещён VPN сервер).

Бесплатный VPN предлагают Windscribe и Privatix.

Межсетевое экранирование

Межсетевой экран (МЭ) – это программное или программно-аппаратное средство,

которое разграничивает информационные потоки на границе защищаемой системы,

осуществляет управление доступом, фильтрацию сетевых пакетов и трансляцию

сетевых адресов для скрытия структуры информационной системы.

Требования к межсетевым экранам определены приказом ФСТЭК России от 9

февраля 2016 г. №9

(зарегистрирован Минюстом России 25 марта 2016 г.,

регистрационный №41564 для

служебного пользования). В целях разъяснения

позиции ФСТЭК России в связи с утверждением Требований к межсетевым экранам

было выпущено Информационное сообщение по вопросам разработки,

производства, поставки и применения межсетевых экранов, сертифицированных

ФСТЭК России по требованиям безопасности информации от 24 марта 2017 г.

№240/24/1382.

В требованиях выделены пять типов межсетевых экранов:

- Типа А — уровня сети;

- Типа Б – уровня логических границ сети;

- Типа В – уровня узла;

- Типа Г – уровня веб-сервера;

- Типа Д – уровня промышленной сети (АСУ ТП).

Информационным сообщением от 12 сентября 2016 г.

№240/24/4278 доведены

спецификация профилей защиты межсетевых экранов для каждого типа

межсетевого экрана и класса защиты межсетевого экрана:

Классы межсетевых экранов по защищённости от НСД:

| Тип межсетевого экрана | Класс защиты | |||||

|---|---|---|---|---|---|---|

| 6 | 5 | 4 | 3 | 2 | 1 | |

| Межсетевой экран типа «А» | ИТ.МЭ. А6.ПЗ | ИТ.МЭ. А5.ПЗ | ИТ.МЭ. А4.ПЗ | ИТ.МЭ. А3.ПЗ | ИТ.МЭ. А2.ПЗ | ИТ.МЭ. А1.ПЗ |

| Межсетевой экран типа «Б» | ИТ.МЭ. Б6.ПЗ | ИТ.МЭ. Б5.ПЗ | ИТ.МЭ. Б4.ПЗ | ИТ.МЭ. Б3.ПЗ | ИТ.МЭ. Б2.ПЗ | ИТ.МЭ. Б1.ПЗ |

| Межсетевой экран типа «В» | ИТ.МЭ. В6.ПЗ | ИТ.МЭ. В5.ПЗ | ИТ.МЭ. В4.ПЗ | ИТ.МЭ. В3.ПЗ | ИТ.МЭ. В2.ПЗ | ИТ.МЭ. В1.ПЗ |

Идентификаторы профилей защиты приводятся в формате

ИТ.МЭ.«тип»«класс».ПЗ, где обозначение тип может принимать значение от

А до Г

(тип межсетевого экрана), а обозначение класс может принимать

значения от 1 до

6, соответствующие классу защиты межсетевого экрана.

Подробее о межсетевом экранировании изложено в материале

«Установка и настройка средств защиты информации в ЛВС при межсетевом взаимодействии».

Раздел сайта «Информационная безопасность» Локальные нормативные акты в сфере обеспечения информационной безопасности обучающихся

План мероприятий образовательной организации по обеспечению информационной безопасности детей

Локальные акты, регламентирующие работу с персональными данными

Политика в области обработки персональных данных.

Используйте при подготовке — Рекомендации по составлению политики обработки персональных данных на сайте Роскомнадзора РФ.

Положение об обработке персональных данных

Положение об обработке персональных данных без использования средств автоматизации

Правила доступа к персональным данным

Правила рассмотрения запросов субъектов персональных данных

Другие локальные акты образовательной организации, относящие к данной тематике

Сайт и использование сети Интернет

Положение об официальном web-сайте школы

Положение об использовании сети Интернет

Порядок доступа обучающихся к информационно-телекоммуникационным сетям и базам данных, учебным и методическим материалам, музейным фондам, материально-техническим средствам обеспечения образовательной деятельности

Правила пользования локальной сетью и сетью Интернет

Другие локальные акты образовательной организации, относящие к данной тематике

Используйте при подготовке – материалы, подготовленные Центром телекоммуникаций и информационных систем в образовании:

- Запись видеоконференции, посвященной ведению сайтов https://media.edu.yar.ru//media/index.html?group=25

Войти для просмотра нужно через Виртуальный кабинет школы. Инструкция https://media.edu.yar.ru/media/enter.html -

Раздел сайта «Информационная безопасность»

Презентация, подготовленная к региональным онлайн-семинарам для педагогов.

ГУ ЯО «Центр телекоммуникаций и информационных систем в образовании». Ноябрь 2018г.

Средства защиты

Средствами защиты информации называют совокупность организационных мер, технических устройств или программных продуктов, которые используются для предотвращения утечки или несанкционированного применения подконтрольных данных.

Средства защиты условно делят на следующие группы:

- аппаратные, или технические. Это все приборы или устройства, в том числе технические, механические или электронные, призванные обеспечить контроль доступа к защищенным массивам данных. Кроме этого, аппаратные средства способны маскировать, глушить или шифровать информационные потоки, отказывая в доступе к информации посторонним лицам;

- программные средства способны работать только в компьютерной среде. Основными видами являются антивирусы, идентификаторы, приложения для текстового контроля и прочие программы. Максимальная опасность исходит из Сети, поэтому большинство программных средств ориентировано на отсечку несанкционированного внедрения в систему. Кроме этого, используются смешанные аппаратно-программные системы, одновременно выполняющие обе функции;

- организационные методы защиты представляют собой технические мероприятия по обеспечению безопасности информации. Сюда входит соблюдение технических норм при подготовке помещений, прокладке кабелей. Кроме этого, к организационным методам относятся нормы правового характера. Это рабочие правила, корпоративные регламенты, законодательные нормы Российской Федерации. Такие методы дают широкий охват всей деятельности организации (или всей отрасли), но в значительной степени зависят от человеческого фактора.

Аппаратные методы преимущественно являются средствами контроля. Они ориентированы на идентификацию личности, шифрование данных и периодическую проверку подлинности адреса при передаче сведений.

К аппаратным средствам относят:

- провода и кабели специальной конструкции;

- комплекты оборудования для защиты периметра охраняемой территории;

- высокочастотные фильтры на линиях связи;

- ультразвуковые излучатели на стеклах окон кабинетов или переговорных комнат;

- специальные экраны для защиты помещений ограниченного доступа и т. д.

Помимо этого, используются охранные системы. Они обеспечивают комплексную защиту периметра, включают видеонаблюдение, контроль доступа людей, пожарную охрану объекта.

Программные средства являются наиболее обширной группой, способной обеспечить комплексную защиту информации от внешних воздействий. Они могут отсекать нежелательные действия:

- попытки соединиться с системой через Интернет;

- несанкционированный доступ к чужому ПК;

- возможность использования информации, прошедшей криптографическую обработку.

Как обеспечить безопасность в Интернете?

Чтобы обезопасить свою жизнь и создать комфортные условия для пользования сетью Интернет, важно соблюдать ключевые правила. Рассмотрим каждый пункт более детально

Правило 1 – используйте надежные пароли и уметь управлять ними

Чтобы создать сложный пароль, который тяжело взломать, можно воспользоваться специальным генератором.

Управление паролями непосредственно влияет на безопасность в сети интернет, хотя это нелегкая задача. Возможно, вас будет раздражать, что на каждом сайте свои требования к написанию защитного кода, однако все это делается в интересах пользователя.

Правило 2 – используйте антивирус и файервол

На сегодняшний день еще много людей посещают Интернет без защиты своего ПО. Речь идет об отсутствии антивирусной системы. А ведь именно такая программа выступает первой линией защиты для каждого рядового пользователя. Вы не можете знать или спрогнозировать, когда столкнетесь с зараженным файлом или опасным сайтом.

Сейчас представлен огромный выбор различных программ по защите от вирусов, при этом с их помощью можно контролировать автоматическое обновление ПО и предотвратить попадание многих угроз в свой компьютер.

Вместе с антивирусной программой рекомендуется использовать брандмауэр. Его можно сравнить с универсальной мерой защиты, поскольку выполняет опцию одобрения или отказа на загрузку нового программного обеспечения на компьютер пользователя.

Правило 3 – контролируйте устройства детей в интернете

Только родители могут объяснить, как правильно пользоваться ПК и поддерживать безопасность детей в интернете. Подрастая, ребенок интересуется всем вокруг и рано или поздно захочет научиться пользоваться компьютером. В сети его подстерегает много опасностей, от которых нужно эффективно уберечься.

Например, для просмотра видео рекомендуется использовать приложение YouTube Детям – здесь представлена обширная база обучения для знакомства ребенка с Интернетом, а также библиотека мультиков для современных малышей разных возрастных категорий.

Еще один полезный сервис – это Family Link, с помощью которого родители контролируют гаджеты своих отпрысков и помогают им осваивать просторы глобальной сети в безопасном режиме.

Правило 4 – используйте двухэтапную аутентификацию

Двухэтапная аутентификация помогает улучшить защиту любого аккаунта или личного кабинета, к которому привязаны ваши данные.

Когда вы вводите логин и пароль для входа, система запрашивает код подтверждения – он отправляется по смс или в приложении Google Authemtificator, при этом срок его действия составляет 30 секунд.

Используя двухэтапную аутентификацию, можно максимально обезопасить свой аккаунт на любом ресурсе – почта, социальная сеть, менеджер, личный кабинет онлайн-магазина и т.д.

Правило 5 – установите сервис VPN

Виртуальная приватная сеть задействует протокол безопасности, способный защитить пользователя в процессе соединения, при этом устраняет все проблемы, оставленные брандмауэром и оперирует современными методами защиты от вредоносных программ. Другими словами, с помощью VPN создается режим анонимности и скрывается реальный IP, вы сможете серфить в сети безопасно и не беспокоясь о том, что ваши данные окажутся под угрозой.

Информационная безопасность в интернете с помощью VPN гарантирована, так как вы скрыты от посторонних лиц и мошенники не могут вычислить вас. Но для этого требуется использовать качественный сервис от надежного разработчика.

Для обеспечения вашей безопасности, конфиденциальности и защиты от слежки мы рекомендуем использовать ВПН

Правило 6 – грамотно используйте электронную почту

Достаточно соблюдать элементарные меры безопасности, например, не открывать письма от сомнительных авторов, не переходит по ссылкам, которые не ведут на официальные страницы сайтов, не сообщать свой адрес почты всем вокруг, а только на надежных источниках.

Правило 7 – не разглашайте личную информацию

Никакая безопасность в интернете по правилам не поможет, если вы будете разглашать свои данные. Болтун всегда является находкой для шпиона, поэтому думайте прежде, чем афишировать какую-либо информацию. Если вы в соцсети публикуете фото с любимым человеком или освещаете какие-то инсайдерские данные своей работы, то эта информация будет известна не только тем, кому она адресуется, например, кругу друзей, но и совершенно посторонним лицам

Нельзя быть беспечным в сети, лучше беречь самое важное и сокровенное от посторонних глаз

Honeypot

Чтобы запутать злоумышленника, можно использовать ханипот. Это такая закладка, содержащая ложные данные, которые будет искать хакер. С его помощью собирается информация о характере поведения взломщиков и способов воздействия, что дает возможность определить стратегию злоумышленника, список средств для нанесения ударов. Может использоваться как специально выделенный сервер или сетевой сервис.

Хонипот и система мониторинга помогает выявить факт взлома. Часто такие инструменты являются достаточно дорогостоящими, но малоэффективными. Сервис canarytokens.org решает проблему выявления факта взлома. С его помощью создаются поддельные ресурсы, например, документы или домены. При попытке открытия любого из них отправляется запрос, с помощью которого пользователь узнает об утечке. Простейшая реализация представляет собой вордовский документ под названием password с паролями и другой псевдоинформацией.

Защита информации в компьютере с помощью обновления антивирусной базы

Ещё одним действием, которое надо постоянно проводить для защиты данных, является постоянное обновление антивирусной программы. Необходимость в обновлении имеет различия с теми случаями, которые были перечислены выше.

Для защиты системы от внешних атак через сеть интернет и заражения вирусными файлами разработаны антивирусные приложения. Их основной задачей считается постоянный поиск вредоносного ПО и хакерских атак.

Программы, в режиме реального времени, отслеживают всё происходящее с системой и сканируют её на наличия изменений.

Каждый антивирус имеет большую базу данных, в которой содержится все известные на момент обновления угрозы. При проверке, программа сверяет все файлы со своими базами и если будет обнаружено совпадение, то применяется алгоритм, блокирующий работу заражённого объекта. После этого он перемещается в карантин.

Почему важно следить за постоянными обновлениями антивирусных баз? Интернет – это большое цифровое поле, которое охватывает всю планету. Каждый день появляются новые уязвимости, которые злоумышленники используют для написания вредоносных программ

Поэтому сначала появляется вирус, и после его обнаружения, специалисты антивирусных компаний разрабатывают алгоритмы для его нейтрализации и помещают в обновление.

Если отключить обновление антивирусной программы, то уже через пару недель или месяц, компьютер будет заражён вредоносным кодом. Код сможет с лёгкостью похитить информацию о банковских картах, паролях и доступах к различным сайтам.

Угрозы интернета для детей

Нежелательный контент

Это могут быть жестокие сцены насилия, причинение вреда живым существам, порнографические материалы и другое. Нужно понимать, что рано или поздно ребёнок столкнётся с подобным контентом, как бы вы ни старались это предотвратить

Важно сделать то, что в ваших силах, чтобы это не оставило сильного травмирующего отпечатка на психике сына или дочери.

Что делать для обеспечения безопасности ребёнка в Сети:

Если ребёнок маленький, рекомендуем установить родительский контроль. Существуют различные программы, которые ограничивают доступ к подозрительным сайтам, помогают контролировать действия и безопасность детей в Сети и лимитируют время пребывания в интернете. Родительский контроль также будет плюсом, если малыш учится в онлайн-школе. Можно ограничить доступ к социальным сетям, Youtube и другим платформам в часы занятий. Так ребёнок точно не станет отлынивать от просмотра уроков.

С этой задачей справляется мобильное приложение «Где мои дети». Программа позволяет контролировать использование смартфона ребёнком.Вы узнаете: — не сидит ли ребёнок в YouTube во время отдыха; — не играет ли на телефоне вместо занятий и — какой возрастной рейтинг у игр, в которые он играет.

%20(1)%20(1).png)

Установите приложение «Где мои дети» и смотрите статистику использования приложений ребёнком в своём телефоне.

Киберпреступность

Под этим термином понимают широкий спектр нарушений закона — от вымогательства личных данных до вовлечения несовершеннолетних в торговлю наркотиками. Недавно на фейсбуке набрал популярность пост матери, рассказавшей о том, что её дочь-подросток чуть не устроилась на подработку курьером за 80 тысяч рублей в месяц. Скорее всего, девочка даже не понимала, что доставлять нужно будет запрещённые вещества, а не посылки.

Что делать, чтобы избежать этой опасности в интернете для детей:

- Установите антивирус. Он будет блокировать подозрительные программы, которые ребёнок может нечаянно скачать на компьютер. Ими нередко пользуются хакеры, чтобы получить доступ к персональным данным. Кроме того, антивирус предупредит ребёнка о переходе по подозрительной ссылке, которая может позволить мошеннику дистанционно управлять устройством пользователя.

- Учите ребёнка здравому смыслу. Он должен понимать, что некоторые вещи — например, имена и должности родителей, адрес, пароль от социальной сети и так далее — нельзя никому раскрывать. Объясните, что интернет позволяет любому человеку выдавать себя за кого угодно. Перед тем как встретиться с другом, которого нашёл в Сети, лучше поговорить со взрослыми. Здравый смысл — одно из главных правил безопасности детей в интернете.

<<Блок перелинковки>>

Кибербуллинг

Если ребёнок становится агрессивным, злым, раздражённым или дёрганным после общения в Сети, это может быть признаком травли или конфликтов. Возможно, малыш подвергается психологическому давлению, издевательствам или угрозам в интернете.

Что делать для обеспечения детской безопасности ребёнка в интернете:

- Обсудите с ребёнком ситуацию и дайте понять, что вы всегда его поддержите. Выясните, что могло послужить причиной происходящего, кто именно участвует в неприятном общении и как эти люди ведут себя в реальной жизни.

- Лучший способ борьбы с агрессорами в Сети — игнорирование. Помогите ребёнку внести их в «чёрный список». Если в травле участвуют ученики школы, необходимо сообщить об этом учителю и школьному психологу. Если ситуация становится пугающей, соберите все доказательства (скриншоты, фото) и обратитесь в правоохранительные органы.

- Если справиться самостоятельно у вас не получается, а учителя и администрация школы не хочет вмешиваться и остаётся в стороне, изучите портал Травли.NET, там вы сможете получить квалифицированную помощь о безопасности подростков в интернете и защите от кибербуллинга.

Какими средствами можно защитить информацию

Как показывает практика, неавторизованные пользователи либо программные продукты вирусного типа могут получить доступ даже к защищенным сетевым ресурсам. Для этого они должны иметь определенный опыт в сфере сетевого или системного программирования и желание подключиться к определенным файлам.

Для полной конфиденциальности разработаны дополнительные средства защиты информации:

- Аппаратные (антивирусные программы, брандмауэры, сетевые экраны и фильтры, устройства шифрования протоколов).

- Программные (сетевой мониторинг, архивация данных, криптография, идентификация и аутентификация пользователя, управление доступом, протокол и аудит).

- Административные (ограничение доступа в помещения, разработка планов действий при ЧС и стратегии безопасности компании).

Любые из этих способов способны ограничить доступ вредоносных программ и файлов или полностью отказать в нем. Задача системных администраторов – выбрать наиболее актуальные. Для надежности барьера часто используют комбинацию нескольких видов защитных средств.

Фингерпринт

Одним из распространенных способов деанонимизации пользователя является Browser Fingerprint. Сбор отпечатков с клиентов осуществляется при помощи джаваскрипт.

Эта информация об удаленном устройстве для дальнейшей идентификации пользователя. Используется как одно из средств обеспечения безопасности в интернете. Помогает отличить реальный трафик от мошеннического, предотвратить кражу личности, мошенничество с кредитными картами. С помощью фингерпринта можно получить более индивидуальную информацию, что расценивается как нарушение конфиденциальности пользователя. Методы фингерпринта открывает доступ к таким скрытым параметрам, как мак-адрес, уникальный серийный номер оборудования и т.д.

Получение мак-адреса сетевой карты компьютера дает возможность определить ближайшие wi-fi и узнать месторасположение каждого тз них. Чтобы избежать риска раскрыть свою личность, необходимо применять средства анонимизации.

Раздел «Информационная безопасность»Родителям (законным представителям) обучающихся

Информационная памятка для родителей (законных представителей) обучающихся

Информационный раздел сети образовательных учреждений Ярославской области, посвященный безопасной работе в сети Интернет

Сайт «Азбука цифрового мира»Азбука цифрового мира. Увлекательные комиксы, специализированные тренажёры и интересные игры!

Сайт «Подросток и закон»Баннер акции «Мы – ЗА безопасный Интернет» Участниками Интернет-акции «Мы – ЗА безопасный Интернет» могут стать образовательные организации, детские и молодежные клубы и объединения, а также каждый неравнодушный пользователь сети Интернет.

Безопасное общение

Одна из главных функций интернета в современном обществе — общение. Люди не только вводят личные данные на сайтах, но и взаимодействуют с другими пользователями: обмениваются информацией, ведут переписку, заводят друзей.

И здесь пользователя подстерегают новые опасности — травля в сети, мошенничество или угроза личной безопасности.

Кибербуллинг

Травля по интернету — это угрозы и оскорбления от агрессивно настроенных пользователей в адрес другого пользователя. Заниматься кибербуллингом в ваш адрес может один или несколько человек. Чтобы не пострадать от подобной травли, соблюдайте несколько правил:

- Не отвечайте на агрессивные сообщения — обидчики только и ждут вашей ответной реакции.

- Занесите пользователей в чёрный список.

- Сообщите о происходящем технической поддержке социальной сети. Вам помогут заблокировать пользователя или же написать на него жалобу.

- Делайте скриншоты переписки, содержащей оскорбления и угрозы, чтобы в случае необходимости использовать её как доказательство травли против вас. На скриншотах должен быть виден текст сообщения и имя отправителя. Не полагайтесь на хранение переписки — в некоторых соцсетях и мессенджерах можно удалить отправленные сообщения.

- Сообщите о происходящем взрослым. Если угрозы направлены на жизнь и здоровье, то имеет смысл обратиться в правоохранительные органы.

Онлайн-груминг

Грумингом называют различные виды мошенничества в сети, когда преступники обманом втираются в доверие к пользователям и получают от них личные данные или деньги за несуществующие товары и услуги. Часто мошенники пользуются уже взломанными аккаунтами пользователей для рассылки сообщений по списку контактов.

Если ваш друг или знакомый присылает сообщение с просьбой перечислить ему денег на банковскую карту, обязательно уточните у него другим способом (лично, по телефону или в другой социальной сети или мессенджере), что это действительно он.

Мошенники расспрашивают пользователей, особенно детей и подростков, о финансовом положении семьи, о работе родителей, о поездках и других перемещениях, выясняют адреса, телефоны, номера машин. Вся эта информация может быть использована для совершения преступления.

Для защиты от интернет-мошенничества соблюдайте несколько правил:

- Регистрируясь в социальной сети, закрывайте свой аккаунт от посторонних, а посты с личной информацией публикуйте в режиме «для друзей».

- Ограничьте контакты в сети с незнакомыми людьми. Никогда не сообщайте им личных данных. Если незнакомый человек хочет встретиться лично, сообщите об этом родителям. Ни в коем случае не ходите на такие встречи в одиночестве.

- Не публикуйте в открытом доступе личные данные: адрес, номера документов, банковских карт, билетов и так далее.

- Не переходите по подозрительным ссылкам, даже если получили их по почте или в сообщении от знакомого пользователя.

- Не скачивайте файлы на подозрительных или ненадёжных сайтах.

Рекомендации по организации информационной безопасности в частном секторе

Самостоятельно создать полноценную защиту информационных ресурсов малому или среднему бизнесу сложно. По оценке специалистов IT-TEAM SERVICE, на долю частного сектора приходится около 8 % от общего объема услуг организаций, специализирующихся на информационной защите. Однако сейчас, когда даже малый бизнес немыслим без точек удаленного доступа, мобильных технологий и платежных систем, защита персональных данных индивидуального предпринимателя и клиентов становится жизненной необходимостью.

Рекомендации для сокращения затрат на информационную безопасность:

- При невозможности установить программное обеспечение высокого класса можно привлекать экспертов в области информационной безопасности для аудита имеющегося ПО и консультаций по созданию персональной защиты.

- Предпринимателю необходимо организовать регулярный мониторинг кибербезопасности на предприятии, научиться самостоятельно определять угрозы и уязвимости.

- Планы по созданию или расширению бизнеса должны предусматривать обеспечение безопасности информационных ресурсов, чтобы еще на начальном этапе конкуренты не перехватили идею или не помешали развитию предприятия.

- Заниматься самообразованием: самостоятельно изучать нормативно-правовую базу в области информационной безопасности, проблемы, с которыми сталкивались индивидуальные предприниматели, по правовым вопросам консультироваться у юристов, специализирующихся в данной сфере.

Консультация эксперта, возможно, не защитит от проблем, уже возникших из-за долговременного пренебрежения защитой информационных ресурсов, но выявит проблему и поможет избежать подобных ситуаций в дальнейшем.

Многие компании разрабатывают собственную внутрикорпоративную политику в отношении кибербезопасности, которой должны придерживаться все сотрудники. Часто в нее включаются пункты, полностью регламентирующие поведение пользователя, например:

1. Сотрудники не могут рассчитывать на конфиденциальность информации, отправляемой и получаемой с помощью компьютерного оборудования компании. Руководство имеет право проверять всю входящую и исходящую информацию.

2.Компьютеры являются собственностью компании и могут использоваться сотрудниками исключительно для работы. Запрещается копировать файлы без согласования с владельцем информации.

3. Сотрудникам настоятельно рекомендуется соблюдать требования системного администратора по установке и обновлению программного обеспечения.

4. Вся информация, исходящая от имени сотрудников юридического отдела компании, должна содержать в нижнем колонтитуле на каждой странице пересылаемого документа заверительную надпись: «Защищено адвокатским правом. Без согласования не копировать и не пересылать».

5. Пользователь несет полную ответственность за сохранность своих паролей. Запрещается их распечатывать и хранить в доступном месте.

6. Запрещено пересылать по электронной почте и размещать в сети с компьютеров компании клеветническую, оскорбительную, угрожающую или противозаконную информацию.

Использовать Брандмауэр, антивирус и антивредоносное программное обеспечение

Нет лучшего способа защитить ваши выходы в Интернет таких атак, чем использование антивредоносных программ, брандмауэра и антивирусного программного обеспечения. Однако вы должны убедиться, что все ваши программы своевременно обновляются. Вирусы не только наносят вред вашей системе, но они дают хакерам возможность получить доступ к вашим письмам, файлам и паролям. Самое главное, эти программы могут быть установлены на мобильных устройствах, которые также подвержены атакам и часто беззащитны.

Дополнительные советы и хитрости

Если вы хотите получить пару дополнительных советов по защите вашей частной жизни в Интернете, то вы обратились по адресу. Вы должны понимать, что коммерческому программному обеспечению нельзя доверять ни в коем случае. Вы можете начать работать над безопасностью вашего присутствия в Интернете с перехода на некоммерческое программного обеспечения или бесплатную операционную систему, поскольку они не имеют резервных окошек, встроенных в них АНБ. Операционные системы, такие как Ubuntu, являются достаточно эффективными и безопасными по сравнению с Windows.

С другой стороны, можно дополнительно защитить свое присутствие в Интернете с помощью использования виртуальных машин. Эти программы имитируют работу под управлением операционной системы, как если бы она была запущена на физическом жестком диске. Самое лучшее в этом подходе – это то, что сам хост-компьютер находится вне досягаемости атакующих и вирусов. Кроме того, виртуальные машины также могут быть дополнительно зашифрованы для обеспечения повышенной безопасности.

Подбор сильных паролей

Одно из первых правил безопасности в интернете — использование сложных паролей. В эффективном пароле в качестве идентификатора используется набор символов, включая числа, литеры в большом и малом регистре, спецсимволы, соль (некоторое количество символов для усложнения пароля).

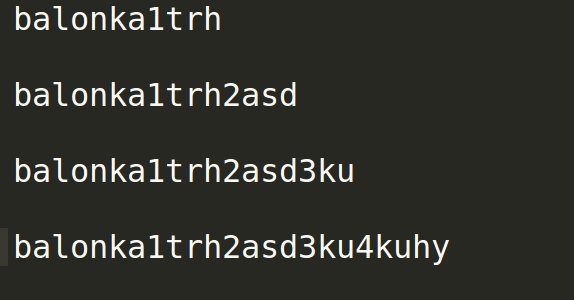

Например, до некоторого момента пользователь работал с паролем balonka. Через время сайт требует использования цифр. Пользователь добавляет необходимые символы — получает balonka11. Через некоторое время он решает изменить пароль и пишет balonka22, затем balonka1122. В данном случае пароль разрастается неправильно, для взломщика эти изменения практически не имеют значения. Правильное развертывание пароля выглядит так:

В данном случае подобрать пароль будет сложней. Видно, что для его формирования последовательно добавлялись числа, соль. Идеальный каждый пароль должен отличаться от предыдущего.

Использовать поисковик, который не следит за вами

IP-адрес

Всего этого можно избежать, используя не отслеживающие пользователя поисковые системы. Популярность DuckDuckGo очень выросла с тех пор, как АНБ открыто призналось в шпионаже в Интернете. Количество пользователей поисковика подскочило с двух до трех миллионов менее чем за восемь дней. Кроме того, такие поисковые машины позволяют избежать использования пузыря фильтров – использование поисковой системой истории поиска и других данных профиля, что приводит к появлению новых условий поиска, в которых вы можете быть не заинтересованы. Но такие поисковые системы, как YaCy, StartPage и Gibiru не создают пузырей фильтров и не отслеживают вас.

Как защитить информацию в почте и соцсетях

Гиганты, такие как Google, Яндекс, придумывают новые способы защитить данные, хранящиеся в почтовых ящиках пользователей. Например, в гугл-почту пользователи теперь заходят через разблокировку смартфона (при попытке зайти в почту на экране мобильного выскочит просьба подтвердить личность), используется двухфакторная аутентификация (такая же опция доступна, к примеру, в Инстаграм) и т.д.

Ещё недавно защита аккаунтов посредством введения кода из СМС (двухфакторная аутентификация) считалась надёжным методом. Однако эксперты говорят, что время этого способа защиты информации ушло.

Проверка на взлом

Средства хранения безопасности в интернете, как правило, достаточно эффективны, но не исключают возможность взлома. Часто случаются такие ситуации, когда антивирус не сообщает о том, что доступ к учетной записи был получен третьими лицами. Поэтому нужно самостоятельно это проверять.

Существует такой сервис, как haveibeenpwned. Он содержит большую базу адреса электронной почты, попавших в недоброжелательный руки. Если адрес был скомпрометирован, пользователь получает соответствующее уведомление.

Другой похожий сервис leakbase выдает более полную информацию и проверяет не только электронную почту, но и имена, фамилии, имена, юзернеймы, ip на взлом.

Если было обнаружено, что почта взломана, необходимо сразу менять пароль.