Настройка wpa2 enterprise c radius

Содержание:

- Prerequisites

- Prerequisites

- WPA 3 уже скоро

- AES vs. TKIP

- Сравнительная таблица

- Как узнать ключ безопасности Вай Фай сети Ростелекома

- Configuring WPA2 with AES or TKIP and PSK on Cisco Aironet 1140 Access Points

- Расширения EAP под WPA и WPA2 Enterprise

- Что значат WEP, WPA и WPA2 – что использовать

- Configure

- WPS

- Wi-Fi не так безопасен

- Основные протоколы защиты и безопасности

- WEP против WPA против WPA2 Personal vs WPA2 Enterprise

- Разработанные режимы безопасности Wi-Fi

- Шифрование WiFi данных и типы аутентификации

Prerequisites

Requirements

Ensure that you have basic knowledge of these topics before you attempt this configuration:

-

WPA

-

WLAN security solutions

Note: Refer to Cisco Aironet Wireless LAN Security Overview for information on Cisco WLAN security solutions.

Components Used

The information in this document is based on these software and hardware versions:

-

Cisco Aironet 1310G Access Point (AP)/Bridge that runs Cisco IOS Software Release 12.3(2)JA

-

Aironet 802.11a/b/g CB21AG Client Adapter that runs firmware 2.5

-

Aironet Desktop Utility (ADU) that runs firmware 2.5

Note: The Aironet CB21AG and PI21AG client adapter software is incompatible with other Aironet client adapter software. You must use the ADU with CB21AG and PI21AG cards, and you must use the Aironet Client Utility (ACU) all other Aironet client adapters. Refer to Installing the Client Adapter for more information on how to install the CB21AG card and ADU.

Note: This document uses an AP/bridge that has an integrated antenna. If you use an AP/bridge which requires an external antenna, ensure that the antennas are connected to the AP/bridge. Otherwise, the AP/bridge is unable to connect to the wireless network. Certain AP/bridge models come with integrated antennas, whereas others need an external antenna for general operation. For information on the AP/bridge models that come with internal or external antennas, refer to the ordering guide/product guide of the appropriate device.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Prerequisites

Cisco recommends that you have knowledge of these topics:

- Wireless Protected Access (WPA)

- WLAN security solutions

Components Used

The information in this document is based on these software and hardware versions:

- A Cisco 5700 Series Wireless LAN Controller (WLC) with Cisco IOS XE Software, Release 3.3

- Cisco Aironet 3600 Series Lightweight Access Point

- Microsoft Windows 7 native wireless supplicant

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

WPA 3 уже скоро

В июле 2020 года WPA 3, последний стандарт безопасности для WiFi, стал обязательным для всех новых устройств, чтобы они могли пройти сертификацию WiFi. WPA 3 использует более совершенные индивидуализированные методы шифрования. Закрывая дверь для основных уязвимостей, обнаруженных в WPA 2, он значительно повышает безопасность общедоступных точек доступа Wi-Fi.

На бумаге WPA 3 должен быть и более безопасным, и работать лучше, чем WPA 2. Однако, несмотря на его выпуск, пройдут годы, прежде чем сети WPA 3, на которых нет устройств WPA 2, станут нормой.

Переходный период будет долгим, особенно с учетом того, что люди покупают умные устройства, такие как телевизоры и IP-камеры, которые не заменяются так часто, как смартфоны или ноутбуки. Поскольку для WPA 3 во многих случаях требуется более новое оборудование, эти устройства останутся на WPA 2, пока они не будут заменены.

Более свежие маршрутизаторы могут быть готовы к обновлению WPA 3, поэтому уточняйте у производителя, возможно ли это для вас.

AES vs. TKIP

TKIP и AES представляют собой два различных стандарта шифрования, которые могут использоваться в сетях Wi-Fi. TKIP – более старый протокол шифрования, введенный в свое время стандартом WPA взамен крайне ненадежного алгоритма WEP. На самом деле TKIP во многом подобен алгоритму шифрования WEP. TKIP уже не считается надежным методом защиты и в настоящее время не рекомендуется. Другими словами, вам не следует его использовать.

AES – более надежный протокол шифрования, введенный стандартом WPA2. AES – это не какой-нибудь унылый, тот или другой стандарт, разработанный специально для сетей Wi-Fi. Это серьезный мировой стандарт шифрования, взятый на вооружение даже правительством США. Например, когда вы зашифровываете жесткий диск с помощью программы TrueCrypt, она может использовать для этого алгоритм шифрования AES. AES является общепризнанным стандартом, обеспечивающим практически полную безопасность, а его возможные слабые места – потенциальная восприимчивость к атакам методом «грубой силы» (для противодействия которым применяются достаточно сложные кодовые фразы) и недостатки защиты, связанные с другими аспектами WPA2.

Сравнительная таблица

| WPA2 | WPA3 | |

|---|---|---|

| Стенды для | Wi-Fi защищенный доступ 2 | Wi-Fi защищенный доступ 3 |

| Что это? | Протокол безопасности, разработанный Wi-Fi Alliance в 2004 году для использования в защите беспроводных сетей; предназначен для замены протоколов WEP и WPA. | Выпущенный в 2018 году, WPA3 является следующим поколением WPA и обладает улучшенными функциями безопасности. Он защищает от слабых паролей, которые могут быть относительно легко взломаны путем угадывания. |

| методы | В отличие от WEP и WPA, WPA2 использует стандарт AES вместо потокового шифра RC4. CCMP заменяет TKIP WPA. | 128-битное шифрование в режиме WPA3-Personal (192-битное в WPA3-Enterprise) и прямая секретность. WPA3 также заменяет обмен предварительно согласованным ключом (PSK) одновременной аутентификацией равных, что является более безопасным способом первоначального обмена ключами. |

| Безопасно и рекомендуется? | WPA2 рекомендуется использовать поверх WEP и WPA и является более безопасным при отключенной настройке Wi-Fi Protected Setup (WPS). Не рекомендуется поверх WPA3. | Да, WPA3 более безопасен, чем WPA2, как описано в статье ниже. |

| Защищенные рамки управления (PMF) | WPA2 требует поддержки PMF с начала 2018 года. Старые маршрутизаторы с непатентованной прошивкой могут не поддерживать PMF. | WPA3 обязывает использовать защищенные рамки управления (PMF) |

Как узнать ключ безопасности Вай Фай сети Ростелекома

В случаях, когда возникает вопрос о том, как узнать ключ безопасности беспроводной домашней или офисной сети, нужно перейти в параметры роутера или модема, независимо от того используется ли интернет от Ростелекома или другого оператора. Настройка сетевого оборудования в большинстве случаев выполняется при помощи веб-интерфейса.

Для доступа к программному обеспечению нужно ввести IP адрес модема или роутера в любом браузере, установленном на вашем компьютере.

В зависимости от производителя оборудования используются различные стандартные значения адреса. Наиболее распространенные марки с соответствующими для них IP можно просмотреть в таблице.

|

Производитель сетевого оборудования |

Информация о компании |

IP-адрес для доступа в веб-интерфейс и значения логина/ пароля, заданные по умолчанию. |

|

D-Link |

Тайванская компания, сотрудничающая с ведущими российскими организациями. Роутеры и модемы производителя D-Link отличаются невысокой ценой, но при этом надежны и просты в работе. |

192.168.0.1 admin/admin |

|

TP-Link |

Китайская компания, которая является лидером в сфере сетевого оборудования во всем мире. Роутеры и модемы TP-Link присутствуют в большинстве стран мира. Цены на оборудование этого производителя имеют широкий диапазон, позволяя найти подходящую модель для любого дома и предприятия. |

192.168.1.1 admin/admin |

|

Tenda |

Оборудование Tenda производится в Китае. Роутеры и модемы компании востребованы как в самой Поднебесной, так и России (около 40% рынка сетевых устройств). Ценовая политика производителя весьма дружелюбна для конечных потребителей и интернет-провайдеров, чем и вызвана ее большая популярность. |

192.168.0.1 admin/admin |

|

QTECH |

Компания является российским производителем сетевого оборудования. Ее часто используют провайдеры под собственным логотипом. Оборудование оптимально подходит для домашнего интернета от Ростелекома, позволяя использовать не только проводное подключение, но и Wi-Fi сети с защитным ключом. |

192.168.1.1 admin/admin |

|

Upvel |

Сетевое оборудование Upvel производится в КНР. Компания предлагает покупателям широкий диапазон устройств. Модели, предназначенные для создания домашней сети, имеют интуитивно понятный интерфейс, просты в настройке и использовании. |

192.168.10.1 admin/admin |

|

Asus |

Компания является ведущим производителем техники на мировом рынке. Роутеры и модемы производителя отличаются высоким качеством и красивым дизайном. Сетевые устройства от Asus – отличный выбор для требовательных пользователей. Такое оборудование позволит насладится высокой скоростью работы без каких-либо сбоев. Стоимость роутеров и модемов обычно не ориентирована на бюджетных покупателей. |

192.168.1.1 admin/admin |

Список производителей, приведенных в таблице, не полный, но в нем представлены все основные марки, которые наиболее часто используются с телекоммуникационным оператором Ростелеком. Данные IP адресов могут отличатся для определенных моделей, но в большинстве случаев они будут иметь указанные значения.

Куда и как ввести ключ сети к роутеру Ростелеком

Ключ безопасности Вай Фай сети Ростелекома прописывается в настройках роутера.

Для того чтобы попасть в них, вводим IP, подходящий для вашего устройства, в адресную строку браузера и авторизируемся.

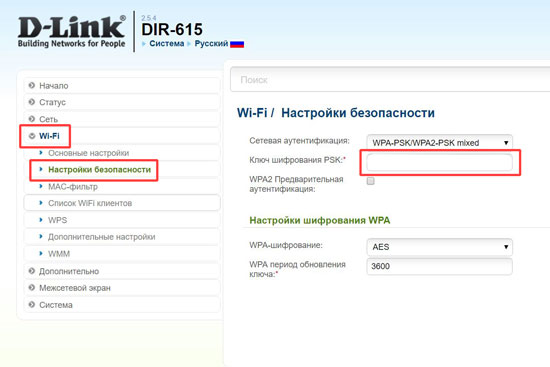

Независимо от версии веб-интерфейса нужно:

- выбрать раздел беспроводной сети;

- найти пункт или подраздел настроек безопасности;

- указать тип шифрования Wi-Fi (WEP или WPA);

- Ввести ключ безопасности для сети Ростелеком.

В этом меню можно узнать и уже установленный защитный пароль.

Для примера, на роутерах D-Link раздел беспроводной сети располагается по следующему пути:

- Wi-Fi;

- Настройки безопасности.

Установленный ключ с настройками защиты WEP или WPA позволяет ограничить использование интернет-подключения только пользователями, знающими комбинацию.

Для присоединения компьютера на операционной системе Windows к беспроводной сети нужно:

- нажать на иконку интернета в правом нижнем углу (трей);

- выбрать точку доступа;

- ввести и подтвердить пароль.

Перед тем, как ввести ключ сети Ростелекома в настройки оборудования или просто узнать его, нужно определить IP адрес роутера. Это позволит получить доступ к параметрам устройства и указать защитную комбинацию для точки доступа.

Configuring WPA2 with AES or TKIP and PSK on Cisco Aironet 1140 Access Points

Posted by Jose Martinez on August 15, 2013

I don’t know how everyone else feels about this but I think Cisco’s Aironet GUI isn’t very easy to use. I’ve configured many autonomous APs and frequently try to do the initial setup via GUI but I always run into strange problems. Personally, I think configuring wireless through the CLI is much similar. Here is an example of configure WPA2 with AES. This article assumes you have IP connectivity already. This example is for a single SSID/VLAN wireless network.

First of all, we have to create an SSID profile. You can do this with the command dot11 ssid ssid. Let’s make a SSID with the name ‘CiscoTalkWireless’.

ap(config)#dot11 ssid CiscoTalkWireless ap(config-ssid)#

Next, we can configure the SSID properties. In this example, we want to use open authentication with key management provided by WPA2. In addition, I want to broadcast this SSID. This makes its easier for users to connect to your network. This is especially useful for guest wireless networks. While in SSID configuration mode:

ap(config-ssid)#authentication open ap(config-ssid)#authentication key-management wpa version 2 ap(config-ssid)#guest-mode ap(config-ssid)#wpa-psk ascii CiscoTalkTutorials!

The configuration is pretty self-explanatory.authentication open enables open authentication.

authentication key-management wpa version 2 configures this SSID to use WPA2. If you leave off version 2 and enter authentication key-management wpa, you are configuring the SSID with WPA.

guest-mode enables SSID broadcasting.

wpa-psk ascii sets the pre-shared key for the SSID.

Now with the SSID profile configured, we need to specify an encryption method. Let’s enter interface configuration mode on Dot11Radio0:

ap(config)#interface Dot11Radio0 ap(config-if)#

There are a few options you can use for encryption. You can also use AES, TKIP, and WEP. I strongly advise against using WEP and recommend AES over TKIP.

For AES:

ap(config-if)# encryption mode ciphers aes-ccm

For TKIP:

ap(config-if)# encryption mode ciphers tkip

Now with the encryption method in place, let’s assign the SSID:

ap(config-if)# ssid CiscoTalkWireless

By default and as a security measure, all new Cisco Access Points ship with the radios turned off. So as a final step, let’s enable the radio:

ap(config-if)# no shutdown

By default, Cisco access points select the least congested wireless channel. As soon as you enable the interface, the access point will scan and assign itself an appropriate channel. Once the channel selection process is complete, you should now have a working wireless network! You can verify connected clients by using the show dot11 associations command:

ap#show dot11 associations 802.11 Client Stations on Dot11Radio0: SSID : MAC Address IP address Device Name Parent State 100b.bbbd.e248 10.10.83.110 ccx-client CiscoTalk-PC self Assoc ap#

My next post will be a tutorial on how to configure multiple SSIDs using different VLANs on a single access point.

Access Points, AES, TKIP, Wireless

Расширения EAP под WPA и WPA2 Enterprise

Первоначально только EAP-TLS ( Extensible Authentication Protocol — Transport Layer Security ) был сертифицирован альянсом Wi-Fi. В апреле 2010 года Wi-Fi Alliance объявил о включении дополнительных типов EAP в свои программы сертификации WPA- и WPA2-Enterprise. Это было сделано для того, чтобы продукты, сертифицированные WPA-Enterprise, могли взаимодействовать друг с другом.

По состоянию на 2010 год программа сертификации включает следующие типы EAP:

- EAP-TLS (ранее протестирован)

- EAP-TTLS / MSCHAPv2 (апрель 2005 г.)

- PEAP v0 / EAP-MSCHAPv2 (апрель 2005 г.)

- PEAPv1 / EAP-GTC (апрель 2005 г.)

- PEAP-TLS

- EAP-SIM (апрель 2005 г.)

- EAP-AKA (апрель 2009 г.)

- EAP-FAST (апрель 2009 г.)

Клиенты и серверы 802.1X, разработанные определенными компаниями, могут поддерживать другие типы EAP. Эта сертификация является попыткой взаимодействия популярных типов EAP; их неспособность сделать это по состоянию на 2013 год является одной из основных проблем, препятствующих развертыванию 802.1X в гетерогенных сетях.

Коммерческие серверы 802.1X включают Microsoft Internet Authentication Service и Juniper Networks Steelbelted RADIUS, а также сервер Aradial Radius. FreeRADIUS — это сервер 802.1X с открытым исходным кодом.

Что значат WEP, WPA и WPA2 – что использовать

Эти протоколы беспроводного шифрования были созданы Wi-Fi Alliance, ассоциацией сотен компаний в отрасли беспроводных технологий. Первым протоколом, созданным группой, был WEP (Wired Equivalent Privacy), введенный в конце 1990-х годов.

WEP, однако, имел серьезные недостатки безопасности и был заменен WPA (Wi-Fi Protected Access). Несмотря на простоту взлома, WEP-соединения всё ещё широко используются и могут давать ложное чувство безопасности многим людям, которые «защищают» свои сети с помощью WEP.

Причина, по которой WEP по-прежнему используется, либо потому, что сетевой администратор не изменил настройки безопасности на беспроводных маршрутизаторах, либо потому, что устройство устарело и поэтому не поддерживает более новые методы шифрования, такие как WPA.

Так же, как WPA заменил WEP, WPA2 заменил WPA в качестве более современного и надежного протокола безопасности. WPA2 реализует новейшие стандарты безопасности, в том числе шифрование данных государственного уровня. С 2006 года все сертифицированные продукты Wi-Fi должны использовать безопасность WPA2.

Если вы ищете новую беспроводную карту или устройство, убедитесь, что оно помечено как Wi-Fi CERTIFIED, что знать, что оно соответствует последнему стандарту безопасности. Для существующих подключений убедитесь, что ваша беспроводная сеть использует протокол WPA2, особенно при передаче конфиденциальной личной или деловой информации.

Configure

Configuration with GUI

This procedure describes how to configure WPA and WPA2 with a PSK in the Cisco IOS software GUI:

- Set up the Encryption Manager for the VLAN defined for the Service Set Identifier (SSID). Navigate to Security > Encryption Manager, ensure Cipher is enabled, and select AES CCMP + TKIP as the cipher to be used for both SSIDs.

- Enable the correct VLAN with the encryption parameters defined in Step 1. Navigate to Security > SSID Manager, and select the SSID from the Current SSID List. This step is common for both WPA and WPA2 configuration.

- In the SSID page, set Key Management to Mandatory, and check the Enable WPA checkbox. Select WPA from the drop-down list in order to enable WPA. Enter the WPA Pre-shared Key.

- Select WPA2 from the drop-down list in order to enable WPA2.

Configuration with CLI

This is the same configuration done within the CLI:

sh runBuilding configuration...Current configuration : 5284 bytes!! Last configuration change at 04:40:45 UTC Thu Mar 11 1993version 15.2no service padservice timestamps debug datetime msecservice timestamps log datetime msecservice password-encryption!hostname ish_1262_1_st!!logging rate-limit console 9enable secret 5 $1$Iykv$1tUkNYeB6omK41S18lTbQ1!no aaa new-modelip cefip domain name cisco.com!!!dot11 syslog!dot11 ssid wpavlan 6authentication open authentication key-management wpambssid guest-modewpa-psk ascii 7 060506324F41584B56!dot11 ssid wpa2vlan 7authentication open authentication key-management wpa version 2wpa-psk ascii 7 110A1016141D5A5E57!bridge irb!!!interface Dot11Radio0no ip addressno ip route-cache!encryption vlan 6 mode ciphers aes-ccm tkip !encryption vlan 7 mode ciphers aes-ccm tkip !ssid wpa!ssid wpa2!antenna gain 0mbssidstation-role rootbridge-group 1bridge-group 1 subscriber-loop-controlbridge-group 1 spanning-disabledbridge-group 1 block-unknown-sourceno bridge-group 1 source-learningno bridge-group 1 unicast-flooding!interface Dot11Radio0.6encapsulation dot1Q 6no ip route-cachebridge-group 6bridge-group 6 subscriber-loop-controlbridge-group 6 spanning-disabledbridge-group 6 block-unknown-sourceno bridge-group 6 source-learningno bridge-group 6 unicast-flooding!interface Dot11Radio0.7encapsulation dot1Q 7no ip route-cachebridge-group 7bridge-group 7 subscriber-loop-controlbridge-group 7 spanning-disabledbridge-group 7 block-unknown-sourceno bridge-group 7 source-learningno bridge-group 7 unicast-flooding!interface Dot11Radio1no ip addressno ip route-cache!encryption vlan 6 mode ciphers aes-ccm tkip !encryption vlan 7 mode ciphers aes-ccm tkip !ssid wpa!ssid wpa2!antenna gain 0no dfs band blockmbssidchannel dfsstation-role rootbridge-group 1bridge-group 1 subscriber-loop-controlbridge-group 1 spanning-disabledbridge-group 1 block-unknown-sourceno bridge-group 1 source-learningno bridge-group 1 unicast-flooding!interface Dot11Radio1.6encapsulation dot1Q 6no ip route-cachebridge-group 6bridge-group 6 subscriber-loop-controlbridge-group 6 spanning-disabledbridge-group 6 block-unknown-sourceno bridge-group 6 source-learningno bridge-group 6 unicast-flooding!interface Dot11Radio1.7encapsulation dot1Q 7no ip route-cachebridge-group 7bridge-group 7 subscriber-loop-controlbridge-group 7 spanning-disabledbridge-group 7 block-unknown-sourceno bridge-group 7 source-learningno bridge-group 7 unicast-flooding!interface GigabitEthernet0no ip addressno ip route-cacheduplex autospeed autono keepalivebridge-group 1bridge-group 1 spanning-disabledno bridge-group 1 source-learning!interface GigabitEthernet0.6encapsulation dot1Q 6no ip route-cachebridge-group 6bridge-group 6 spanning-disabledno bridge-group 6 source-learning!interface GigabitEthernet0.7encapsulation dot1Q 7no ip route-cachebridge-group 7bridge-group 7 spanning-disabledno bridge-group 7 source-learning!interface BVI1ip address 10.105.132.172 255.255.255.128no ip route-cache!ip forward-protocol ndip http serverip http secure-server

WPS

По-настоящему современная и уникальная технология – WPS, делает возможным подключение к беспроводной сети при помощи одного нажатия на кнопку. Задумываться о паролях или ключах бессмысленно, но стоит выделить и учитывать ряд серьезных недостатков, касающихся допуска к сетям с WPS.

Подключение посредством такой технологии осуществляется при использовании ключа, включающего в себя 8 символов. Уязвимость типа шифрования заключается в следующем: он обладает серьезной ошибкой, которая взломщикам или хакерам позволяет получить доступ к сети, если им доступны хотя бы 4 цифры из восьмизначной комбинации. Количество попыток подбора пароля при этом составляет порядка нескольких тысяч, однако для современных программных средств это число – смешное. Если измерять процесс форсирования WPS во времени, то процесс займет не более суток.

Стоит отметить и тот факт, что данная уязвимость находиться на стадии совершенствования и поддается исправлению, потому в последующих моделях оборудования с режимом WPS стали внедряться ограничения на количество попыток входа, что существенно затруднило задачу несанкционированного доступа для заинтересованных в этом лиц.

И тем не менее, чтобы повысить общий уровень безопасности, опытные пользователи рекомендуют принципиально отказываться от рассмотренной технологии.

Wi-Fi не так безопасен

При этом даже WPA 2 начинает становиться помехой. Были обнаружены различные эксплойты, такие как КРЕК. К счастью, эти эксплойты не подходят для массовых атак, но в некоторых случаях могут быть использованы против определенных локальных сетей.

Самая большая проблема безопасности с WPA 2 связана с общедоступными точками доступа Wi-Fi. Поскольку пароль Wi-Fi также является ключом шифрования, любой, кто имеет доступ к одной и той же сети Wi-Fi, может видеть сетевой трафик друг друга. Вот почему HTTPS и частная VPN (виртуальная частная сеть) необходимы, когда вы используете общедоступный Wi-Fi.

Основные протоколы защиты и безопасности

Равно как и уходящие в прошлое, современные методы защиты используют один и тот же протокол. Это TKIP (система защиты WEP, основанная на обновлении программного обеспечения и алгоритме RC4). Все это предполагает ввод временного ключа для доступа к сети.

Как показало практическое использование, сам по себе такой алгоритм особой защищенности подключения в беспроводной сети не дал. Именно поэтому были разработаны новые технологии: сначала WPA, а затем WPA2, дополненные PSK (персональный ключ доступа) и TKIP (временный ключ). Кроме того, сюда же были включены алгоритмы шифрования данных при приеме-передаче, сегодня известные как стандарт AES.

WEP против WPA против WPA2 Personal vs WPA2 Enterprise

Вместо обсуждения каждого протокола безопасности мы обсудим три фактора и сравним протоколы в соответствии с этими факторами. К факторам относятся безопасность, аутентификация и производительность.

Безопасность и шифрование

WEP и WPA используют алгоритм RC4 для шифрования сетевых данных. RC4 по своей сути небезопасен, особенно в случае WEP, который использует небольшие ключи и управление ключами. Поскольку WEP отправляет пароли в текстовом виде по сети, довольно просто взломать сеть, используя сетевые снифферы.

WPA был разработан как временная альтернатива WEP. Безопасная форма WPA использует шифрование TKIP, которое шифрует пароли для сетевой связи. Хотя это также более слабая форма безопасности, но она намного лучше, чем WEP.

WPA2 был разработан для сетевой связи с полной безопасностью. Он использует шифрование AES-CCMP, которое теоретически может занять сотни лет для взлома. Все пакеты связи, отправленные и полученные через WPA2, зашифрованы.

Хотя WPA2 — лучшая форма безопасности, вы можете использовать WPA, где устройства не совместимы с WPA2, и использовать WEP в качестве последнего средства, поскольку он все же лучше, чем полностью открытая сеть.

Аутентификация

Аутентификация является важной частью беспроводной сетевой связи. Он определяет, разрешено ли пользователю общаться с сетью или нет

Все три протокола безопасности, WEP, WPA и WPA2 используют PSK (предварительный общий ключ) для аутентификации. Хотя WEP использует простой ключ PSK, WPA и WPA2 объединяют его с другими методами шифрования, такими как WPA-PSK и EAP-PSK, чтобы сделать процесс аутентификации более безопасным. Стандарт WPA и WPA2 для аутентификации — 802.1x / EAP.

WPA и WPA2 используют 256-битное шифрование для аутентификации, которое достаточно безопасно. Но поскольку у пользователей, как правило, возникают трудности с установкой таких длинных паролей, кодовая фраза может составлять от 8 до 65 символов, которая сочетается с EAP для шифрования и аутентификации.

Скорость и производительность

Первая мысль о скорости и производительности заключается в том, что, поскольку WEP использует простую аутентификацию и безопасность, она должна быть самой быстрой. Но это полностью отличается от фактических цифр. Вместо использования большего количества шифрования и безопасности WPA2, по-видимому, является самым высокопроизводительным протоколом безопасности для всех. Это связано с тем, что он позволяет передавать большую пропускную способность между беспроводной точкой доступа и беспроводным устройством. Вы можете посмотреть следующее видео, в котором объясняется эксперимент сравнения скорости и производительности этих трех протоколов: WEP, WPA и WPA2.

Таблица сравнения WEP, WPA и WPA2

Вот сравнительная таблица для вас, чтобы легко проверить различия между WEP, WPA и WPA2.

Разработанные режимы безопасности Wi-Fi

Не много запутались? Мы не удивлены. Но все, что вам действительно нужно сделать, это определить один, самый безопасный вариант в списке, который работает с вашими устройствами. Вот варианты, которые вы, вероятно, увидите на своем роутере:

- Открыто (опасно): в открытых сетях Wi-Fi нет кодовой фразы. Вы не должны настраивать сеть Wi-Fi как открытую – серьезно, это как оставить дверь дома открытой.

- WEP 64 (опасно): старый стандарт протокола WEP уязвим, и вы действительно не должны его использовать.

- WEP 128 (опасно): это WEP, но с большим размером ключа шифрования. На самом деле он не менее уязвим, чем WEP 64.

- WPA-PSK (TKIP): используется исходная версия протокола WPA (по существу WPA1). Он был заменен WPA2 и не является безопасным.

- WPA-PSK (AES): используется оригинальный протокол WPA, но заменяет TKIP более современным AES-шифрованием. Он предлагается как временная мера, но устройства, поддерживающие AES, почти всегда поддерживают WPA2, а устройства, требующие WPA, почти никогда не будут поддерживать шифрование AES. Таким образом, этот вариант не имеет смысла.

- WPA2-PSK (TKIP): используется современный стандарт WPA2 со старым шифрованием TKIP. Это небезопасно, и это хорошая идея, если у вас есть более старые устройства, которые не могут подключиться к сети WPA2-PSK (AES).

- WPA2-PSK (AES): Это самый безопасный вариант. Он использует WPA2, новейший стандарт шифрования Wi-Fi и новейший протокол шифрования AES. Вы должны использовать этот параметр. На некоторых устройствах вы просто увидите опцию «WPA2» или «WPA2-PSK». Если вы это сделаете, вероятно, все будет отлично, так как это выбор здравого смысла.

- WPAWPA2-PSK (TKIP / AES): Некоторые устройства предлагают и даже рекомендуют этот вариант смешанного режима. Эта опция позволяет использовать как WPA, так и WPA2, как с TKIP, так и с AES. Это обеспечивает максимальную совместимость с любыми древними устройствами, которые у вас могут быть, но также позволяет злоумышленнику нарушать вашу сеть, взламывая более уязвимые протоколы WPA и TKIP.

Немного из истории

Сертификация WPA2 стала доступной в 2004 году, десять лет назад. В 2006 году сертификация WPA2 стала обязательной. Любое устройство, изготовленное после 2006 года с логотипом «Wi-Fi», должно поддерживать шифрование WPA2.

Поскольку ваши устройства с поддержкой Wi-Fi, скорее всего, новее 8-10 лет, все должно быть в порядке, просто выбирайте WPA2-PSK (AES). Если устройство перестает работать, вы всегда можете его изменить. Хотя, если безопасность вызывает беспокойство, вы можете просто купить новое устройство, выпущенное после 2006 года.

Шифрование WiFi данных и типы аутентификации

Итак, в необходимости шифрования сети wifi мы убедились, теперь посмотрим, какие бывают типы:

- WEP

- WPA

- WPA2

- WPA3

Что такое WEP защита wifi?

WEP (Wired Equivalent Privacy) — это самый первый появившийся стандарт, который по надежности уже не отвечает современным требованиям. Все программы, настроенные на взлом сети wifi методом перебора символов, направлены в большей степени именно на подбор WEP-ключа шифрования.

Что такое ключ WPA или пароль?

WPA (Wi-Fi Protected Access) — более современный стандарт аутентификации, который позволяет достаточно надежно оградить локальную сеть и интернет от нелегального проникновения.

Что такое WPA2-PSK — Personal или Enterprise?

WPA2 — усовершенствованный вариант предыдущего типа. Взлом WPA2 практически невозможен, он обеспечивает максимальную степень безопасности, поэтому в своих статьях я всегда без объяснений говорю о том, что нужно устанавливать именно его — теперь вы знаете, почему.

У стандартов защиты WiFi WPA2 и WPA есть еще две разновидности:

- Personal, обозначается как WPA/PSK или WPA2/PSK. Этот вид самый широко используемый и оптимальный для применения в большинстве случаев — и дома, и в офисе. В WPA2/PSK мы задаем пароль из не менее, чем 8 символов, который хранится в памяти того устройства, которые мы подключаем к роутеру.

- Enterprise — более сложная конфигурация, которая требует включенной функции RADIUS на роутере. Работает она по принципу DHCP сервера, то есть для каждого отдельного подключаемого гаджета назначается отдельный пароль.