5 способов снижения внутренних угроз кибербезопасности

Содержание:

- Анализ вероятности реализации угрозы и ущерба от ее возникновения

- Киберпреступление и наказание: международная практика в области информационной безопасности

- Угрозы информационной безопасности: меры для их предотвращения

- Задачи, решаемые «Моделью угроз»

- Документы Банка России о рисках информационной безопасности

- Модели

- OCTAVE (Operationally Critical Threat, Asset, and Vulnerability Evaluation)

- Понятие о безопасности связи.

- Модель нарушителя по ФСБ

- Способы защиты от несанкционированного доступа

- Запрет на использование съемных носителей

- Ограничьте “радиус взрыва”

- Тихо, выгодно, бескровно

- Методические рекомендации ФСБ России по моделированию угроз безопасности персональных данных

Анализ вероятности реализации угрозы и ущерба от ее возникновения

На первых этапах анализа используются качественные методы, исследование, сравнение, обращение к собранным экспертами данным позволит оценить реальные риски для бизнеса.

Количественные методы анализа помогут в ситуации, когда нужно определить:

- какова вероятность возникновения угрозы того или иного типа;

- какой ущерб может быть причинен компании, если риск окажется серьезным.

Для решения первой задачи потребуется статистика. В отчетах компаний, оказывающих информационные услуги, приводится квартальная или полугодовая статистика по тем рискам, которые наиболее часто реализовывались в истекшем периоде и прогнозируются на будущий. Часто такая статистика предоставляется по отраслям. В этих отчетах могут быть представлены цифры ущерба, причиненного экономике, отрасли или отдельному предприятию при реализации угрозы. Эти цифры далеко не всегда верны, многие компании утаивают реальные данные, опасаясь репутационных рисков. Но даже в усеченном виде открытые цифры помогут оценить реальный риск утечки данных.

В случае утраты доступности информации можно посчитать убытки или неполученную прибыль и понять, какая сумма может быть потеряна, если меры обеспечения информационной безопасности не будут приняты своевременно. Также анализ поможет понять, насколько экономически эффективно применять более сложные системы защиты,

При анализе угроз информационной безопасности, необходимо опираться на рекомендации регуляторов и реальную ситуацию в бизнесе или в государственной организации. Это сделает результат исследования релевантным и позволит избежать ненужных или незапланированных расходов. Бюджет, потраченный на анализ рисков, возвратится, позволив сократить расходы на оборудование или программы, которые не будут необходимыми в реальных условиях.

Проверить, все ли в порядке с защитой данных в компании, можно во время 30-дневного бесплатного теста «СёрчИнформ КИБ».

Киберпреступление и наказание: международная практика в области информационной безопасности

Разумеется, хакеры мира сего могли почувствовать себя куда более уверенно и смелее, если бы «Закон о защите информации» был лишь пустым звуком на государственном уровне.

- США: именно эта страна издала первый в истории законопроект по защите сферы информационных технологий (1977 год). Уже на его основе в 1984-м был разработан закон о мошенничестве и злоупотреблении с использованием компьютеров. Наказание за совершённое киберзлодеяние — от денежного штрафа до вполне длительного тюремного срока. В первую очередь, на это влияет тяжесть самого преступления, оценка нанесённого ущерба, а также криминальное прошлое преступника. В наши дни Конгресс США намеревается ввести ужесточающие поправки в этот нормативный акт, фактически уравнивая киберпреступления с реальными.

- Россия: действия хакеров на территории РФ могут предполагать как уголовную, так и административную либо же гражданско-правовую ответственность. Разглашение информации для ограниченного круга лиц, а также нарушение установленных правил хранения/использования/распространения персональных данных влечёт за собою штраф в размере от 20 до 300 тысяч рублей (зависит от величины нанесённого ущерба). Уголовная ответственность (согласно статье 273 УК РФ) предусмотрена за создание/распространение вредоносного ПО и влечёт за собой наказание в виде лишения свободы до семи лет (в зависимости от тяжести последствий совершённого деяния) и штраф до двухсот тысяч рублей.

- Великобритания: в этой стране с 1990 года действует Акт о компьютерных злоупотреблениях, который предусматривает уголовную ответственность за неправомерное получение доступа к любым программам или данным при помощи компьютера; доступ к компьютеру, при помощи которого уничтожаются программы и/или данные; несанкционированное перемещение или копирование информации; а также банально за незаконное владение и использование данных. Британская информационная защита на этом не останавливается. В 2000 году был принят Закон о терроризме, также затрагивающий область киберпространства. Согласно ему, террористическими действиями считаются несанкционированное вмешательство и/или нарушение работы какой-либо электронной системы, что предусматривает, в зависимости от нанесённого ущерба, штраф либо тюремное заключение до шести месяцев.

- Германия: защита данных, согласно немецкой политике, определяется термином Daten в статье 202 Уголовного кодекса — данные, сохраняющиеся и передающиеся электронным/магнитным/иным путём, не воспринимаемым непосредственно визуально. Нарушителям, уличённым в незаконном уничтожении, изменении или повреждении данных, может грозить как штраф, так и тюремный срок до двух лет — зависит исключительно от характера и размера нанесённого ущерба. Тех же, кто незаконным путём получал данные, обладающие защитой от неправомочного доступа, с целью извлечения выгоды для себя либо для третьего лица, власти наказывают лишением свободы сроком до трёх лет.

Угрозы информационной безопасности: меры для их предотвращения

Угрозы информационной безопасности возможно предотвратить, применяя комплекс мер по их недопущению

В зависимости от важности защищаемой информации будет применяться различное количество мер

Основам кибербезопасности обучают на специализированных курсах и факультетах в ВУЗах. На сегодняшний день кибербезопасность выросла в целую науку, со своими принципами и подходами.

Обычно угрозы информационной безопасности устраняются комплексом защитных мер и специальным программным обеспечением. Среди таких мер можно выделить несколько основных:

- установка защитного ПО от нежелательного контента: антивирусы, антиспамы, антишпионы и т. д.;

- установка систем для обнаружения вторжений и сетевых экранов;

- правильная структура контроля привилегированности пользователей;

- правильная структура управления и контроля целостности данных;

- настройка системы противодействия Ddos-атакам;

- система безопасности веб-приложений;

- настройка защиты от мошеннических действий;

- настройка защиты от утечки и потери информации;

- настройка шифрования хранимых данных;

- периодическое резервное копирование информации;

- и др.

Задачи, решаемые «Моделью угроз»

Любой субъект рынка, попавший в реестр, должен не только в любой момент быть готовым пройти проверку Роскомнадзора, но и решать задачи, не предусмотренные действующей на текущий момент нормативной документацией, становящиеся новыми вызовами. К таким задачам относятся:

- разработка собственных моделей угроз, актуальных для каждого конкретного лица, осуществляющего обработку персональных данных. Совершенно разные цели могут быть у лиц, посягающих на информацию, связанную с личностями государственных служащих, и тех преступников, которые интересуются медицинскими картами пенсионеров;

- анализ и мониторинг текущей ситуации с защитой баз персональных данных от внешнего проникновения;

- разработка собственной системы защиты баз данных и нейтрализации потенциальных угроз, основанной на предлагаемых для каждой отдельной системы методах и рекомендациях;

- систематическое проведение мероприятий, которые должны исключить несанкционированное проникновение к базам данных нарушителей – третьих лиц, которым не оформлен допуск к изучению и обработке этой информации;

- организация технической системы защиты средств обработки данных, которая должна исключить любое воздействие на них, могущее повлечь их повреждение или разрушение;

- постоянный контроль качества защиты.

Модель предлагает изучить основные уязвимые точки систем защиты, актуальные виды угроз, доступные способы обеспечения информационной безопасности. Федеральная служба проводит постоянный мониторинг вновь появляющихся видов угроз, внося изменения в свои рекомендации.

Документы Банка России о рисках информационной безопасности

- Письмо ЦБ РФ от 7 декабря 2007 г. № 197-Т “О рисках при дистанционном банковском обслуживании”

- Указание Банка России от 10 декабря 2015 г. № 3889-У «Об определении угроз безопасности персональных данных, актуальных при обработке персональных данных в информационных системах персональных данных”

- Рекомендации в области стандартизации Банка России РС БР ИББС-2.2-2009. «Методика оценки рисков нарушения информационной безопасности»

Письмо ЦБ РФ от 7 декабря 2007 г. № 197-Т “О рисках при дистанционном банковском обслуживании”

- Осуществление DoS/DDoS атак в отношении серверов ДБО.

- Кража персональной информации клиентов банка за счет фишинга через электронную почту.

- Кражи реквизитов платежных карт при помощи скиминговый атак и фальшивых банкоматов.

- Кража реквизитов доступа клиентов к системам ДБО при помощи социальной инженерии и телефонного мошенничества.

Указание Банка России от 10 декабря 2015 г. № 3889-У „Об определении угроз безопасности персональных данных, актуальных при обработке персональных данных в информационных системах персональных данных”

- угроза несанкционированного доступа к персональным данным лицами, обладающими полномочиями в информационной системе персональных данных, в том числе в ходе создания, эксплуатации, технического обслуживания и (или) ремонта, модернизации, снятия с эксплуатации информационной системы персональных данных;

- угроза воздействия вредоносного кода, внешнего по отношению к информационной системе персональных данных;

- угроза использования методов социального инжиниринга к лицам, обладающим полномочиями в информационной системе персональных данных;

- угроза несанкционированного доступа к отчуждаемым носителям персональных данных;

- угроза утраты (потери) носителей персональных данных, включая переносные персональные компьютеры пользователей информационной системы персональных данных;

- угроза несанкционированного доступа к персональным данным лицами, не обладающими полномочиями в информационной системе персональных данных, с использованием уязвимостей в организации защиты персональных данных;

- угроза несанкционированного доступа к персональным данным лицами, не обладающими полномочиями в информационной системе персональных данных, с использованием уязвимостей в программном обеспечении информационной системы персональных данных;

- угроза несанкционированного доступа к персональным данным лицами, не обладающими полномочиями в информационной системе персональных данных, с использованием уязвимостей в обеспечении защиты сетевого взаимодействия и каналов передачи данных;

- угроза несанкционированного доступа к персональным данным лицами, не обладающими полномочиями в информационной системе персональных данных, с использованием уязвимостей в обеспечении защиты вычислительных сетей информационной системы персональных данных;

- угроза несанкционированного доступа к персональным данным лицами, не обладающими полномочиями в информационной системе персональных данных, с использованием уязвимостей, вызванных несоблюдением требований по эксплуатации средств криптографической защиты информации.

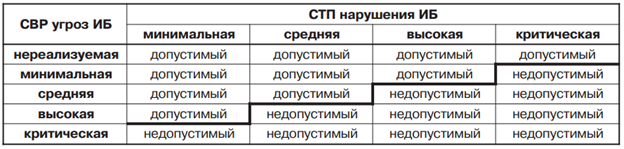

Рекомендации в области стандартизации Банка России РС БР ИББС-2.2-2009. «Методика оценки рисков нарушения информационной безопасности»Процедура 1.Процедура 2.Процедура 3.Процедура 4.Процедура 5.Процедура 6. Класс 1.Класс 2.Класс 3.Класс 4.Класс 5.Класс 6.Класс 7.

Класс 1.Класс 2.Класс 3.Класс 4.Класс 5.Класс 6.Класс 7.

Модели

Модель угроз («Базовая модель угроз безопасности ПДн во время их обработки в ИСПД») представляет собой автоматизированный перечень рисков с анализом первичных характеристик самой системы, указанием вероятных путей реализации рисков и типологией актуальности. Документ составляется для проведения анализа защищенности системы, разработки мер, препятствующих реализации угроз, контроля за обеспечением надлежащего уровня защищенности на разных этапах функционирования механизма.

Частная модель угроз (созданная для конкретной ИСПД) включает в себя положения:

- Описание анализируемой системы.

- Ее структурные и технические особенности.

- Модели нарушителей (возможные варианты вторжения).

- Перечень уязвимостей ИСПД.

- Перечень способов реализации угроз и их последствий.

- Анализ угроз (описание, оценки вероятности, опасности и актуальности).

Для составления собственной модели оператору персональных данных рекомендуется начать с анализа компании, в документе характеризуется информация, обрабатываемая в ИСПД, указываются цели сбора сведений и перечень операций, выполняемых с ПДн. Вписываются тех. особенности систем, пути получения данных и то, какие меры защиты реализованы.

Модель включает в себе «Принципы модели угроз», разрабатываемые держателем ИСПД. Рекомендуется отметить, что:

- Угрозами считаются также действия, которые делают возможным несанкционированный доступ (косвенные угрозы).

- Система не может обеспечить полную защиту от действий, выполняемых лицом с законными полномочиями.

В документе содержится классификация нарушителей, анализ вероятности угроз и некоторые другие параметры, применяемые для определения списка актуальных угроз, сам перечень вписывается в итоговых положениях бумаги.

Надеемся, материал был полезен для вас. Типология актуальных угроз, согласно положениям законодательства, должна быть определена для каждой автоматизированной системы. Все расчеты и аналитические сводки содержатся в документе для служебного пользования – так называемой Модели. Она необходима для проведения мероприятий по обеспечению защиты.

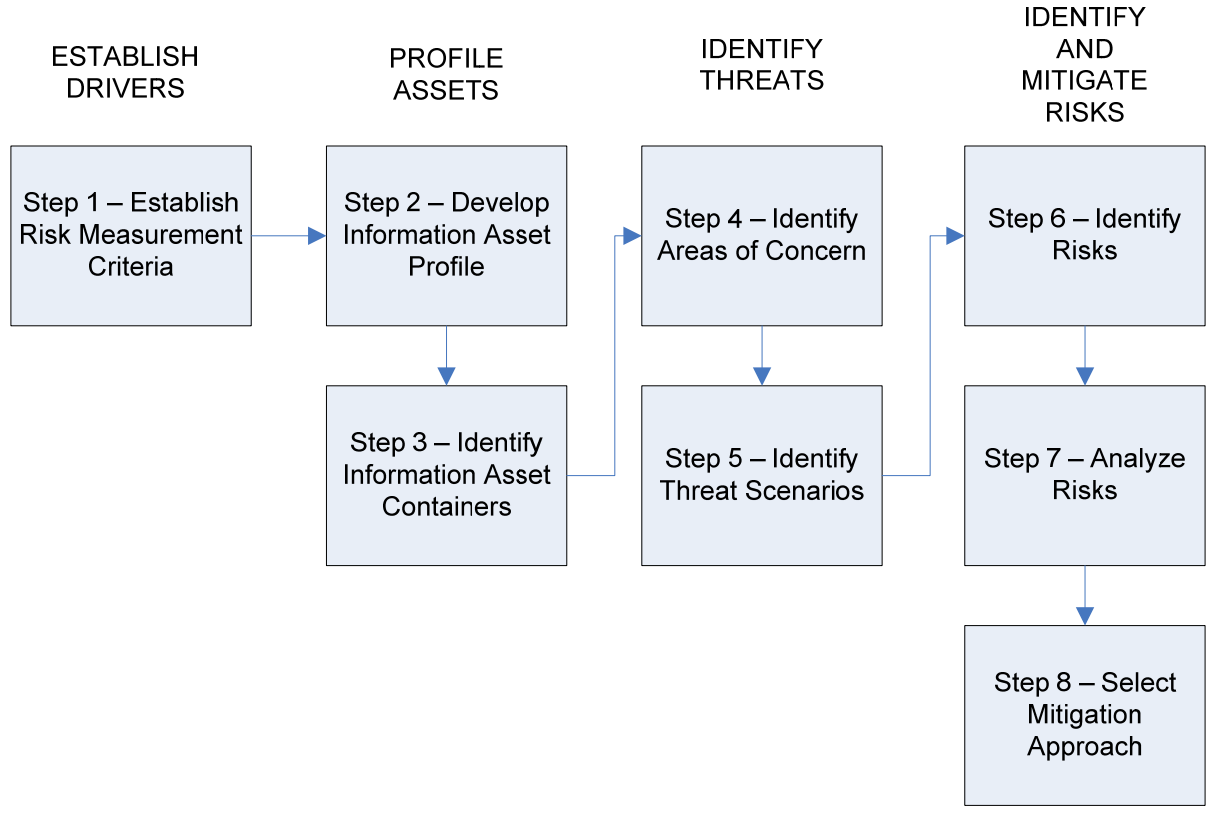

OCTAVE (Operationally Critical Threat, Asset, and Vulnerability Evaluation)

OCTAVE

- Определение критериев измерения рисков (Establish Risk Measurement Criteria).

- Разработка профилей информационных активов (Develop an Information Asset Profile).

- Идентификация мест хранения / обработки / передачи информационных активов (Identify Information Asset Containers).

- Выделение групп высокоуровневых угроз информационной безопасности (Identify Areas of Concern)

- Идентификация угроз информационной безопасности (Identify Threat Scenarios)

- Идентификация рисков информационной безопасности (Identify Risks)

- Анализ рисков информационной безопасности (Analyze Risks)

- Выбор мер обработки рисков информационной безопасности (Select Mitigation Approach)

Понятие о безопасности связи.

Безопасность связи – ее способность противостоять несанкционированному получению, уничтожению и (или) изменению информации, передаваемой (принимаемой, хранимой, обрабатываемой, отображаемой) с использованием технических средств связи и автоматизированного управления.

Безопасность связи достигается соблюдением требований, наставлений и инструкций по установлению и обеспечению связи, безопасности использования технических средств связи различного назначения, высоким уровнем подготовки специалистов связи и должностных лиц, использующих средства связи.

Безопасность связи достигается:

- использованием засекреченной связи;

- соблюдением правил эксплуатации аппаратуры засекречивания;

- предварительным шифрованием и кодированием информации;

- использованием таблицы сигналов и документов скрытого управления войсками;

- применением паролирования при передаче сообщений;

- применением технических средств защиты информации;

- передачи сообщений с обратной проверкой;

- строгим соблюдением правил установления и ведения связи;

- введением временных ограничений на использование связи в особый период;

- ограничением доступа к оконечным устройствам связи;

- выполнением требований режима секретности при обработке и хранении информации;

- воспитанием у личного состава бдительности и ответственности за соблюдение правил ведения связи.

Модель нарушителя по ФСБ

В соответствии с требованиями ведомства по контролю использования средств криптографической защиты и среде их использования, выделяются шесть категорий возможностей, которыми могут обладать нарушители. Согласно им нарушители могут атаковать:

- только за пределами криптографической защиты (КЗ);

- в пределах КЗ без доступа к вычислительной технике (СВТ);

- в пределах КЗ с доступом к СВТ;

- с привлечением специалистов в области анализа сигналов линейной передачи и ПЭМИН (Побочных ЭлектроМагнитных Излучений и Наводки);

- с привлечением специалистов в области использования недекларированных возможностей (НДВ) прикладного ПО;

- с привлечением специалистов в области использования НДВ аппаратного и программного компонентов среды функционирования средств криптографической защиты информации (СКЗИ).

Каждая возможность соответствует определенному классу СКЗИ. В приказе ФСБ №378 сказано, что средства криптозащиты необходимо выбирать и использовать, опираясь на актуальную для информационной системы возможность.

Способы защиты от несанкционированного доступа

Какие мероприятия мы можем провести, чтобы минимизировать риск взлома нашей информационной сети? Для этого нужно:

1) В первую очередь необходимо обеспечить физическую безопасность. Доступы во все серверные и коммутационные комнаты должен быть предоставлен ограниченному числу сотрудников. Если используются точки доступа, они должны быть максимально скрыты что бы избежать к ним физический доступ. Данные должны иметь физические резервные копии Утилизация жёстких дисков должна проходить под строгим контролем. Ведь получив доступ к данным, последствия могут быть печальными.

2) Позаботится о внешней безопасности. Первый «защитник сети», выступает farewall или межсетевой экран, обеспечивающий защиту от несанкционированного удалённого доступа.

Сеть можно разделить на подсети для ограничения серверов от пользователей. Использование фильтрующего маршрутизатора, который фильтрует исходящие и входящие потоки. Все устройства подключение к сети буду иметь доступ в интернет, а обратно доступ к устройствам из Интернета блокируется.

3) Разграничения в ролях администраторов и пользователей

— Доступ к серверам не должен иметь рядовой пользователь;

— Доступ управления конфигурацией компьютеров должен иметь только администратор;

— Доступ к сетевым ресурсам должны иметь каждый там, где ему это необходимо для выполнения должностных обязанностей;

— Трафик всех сотрудников должен фильтроваться, и в этом поможет прокси-сервер;

— Каждый пользователь должен устанавливать сложный пароль, и не должен не кому его передавать. Даже IT специалисты его не знают.

4) Антивирусная защита является главным рубежом защиты корпоративной сети от внешних атак. Комплексная антивирусная защита минимизирует проникновения в сеть вирусов. В первую очередь необходимо защитить сервера, рабочие станции, шлюзы и систему корпоративной почты

5) Установка актуальных обновлений программного обеспечения.

6) Защита сети через виртуальные частные сети VPN. В связи со спецификой работы организаций, как показывает практика, многие сотрудники осуществляют рабочую деятельность удалённо, в связи с этим необходимо обеспечить максимальную защиту трафика, а реализовать это помогут шифрованные туннели VPN, о которых мы рассказывали в статье «Как настроить VPN соединение для Windows? Настройка VPN сервера»

7) Безопасность корпоративной почты. Компании, которые обрабатывают большое количество электронной почты, в первую очередь подвержены фишинг атакам. Чтобы решить данную проблему рекомендуется использовать следующие методы:

— Использование спам списков (рейтинг почтовых сервисов)

— Анализ вложения письма (должен осуществляться анализ не только текста, но и самих вложений)

— Определение массовости письма (большинство почтовых серверов имеют такую функцию, можно посмотреть, кому в почтовые ящики упали письма)

8) Никакая система не защитит от человеческого фактора. Все сотрудники компании, вне зависимости от должности должны понимать и главное соблюдать правила информационной безопасности. Любые посторонние файлы, скаченные из сети или из почты могут быть опасны и нести в себе угрозу, а так же внешние накопители информации, которые не относятся к рабочему процессу.

Договориться, чтобы перед информированием сотрудника об увольнении, сначала сообщили вам, а вы продумали ряд мероприятий, для защиты рабочих документов данного сотрудника от кражи или порчи.

А так же повышать квалификацию работников в области информационной безопасности и компьютерной грамотности!

Это основные аспекты защиты информации в корпоративной сети, которые действенны, и используются почти в каждой компании. Выбор комплекса защиты зависит от самой структуры корпоративной сети. Не забывайте использовать защиту комплексно.

Севостьянов Антон

- Посмотреть профиль

- (Registered Users)

1 Album

14 Друзья

группы

Events

Pages

Мои подписки

Стать читателем

Запрет на использование съемных носителей

Еще одна вещь, которую организации могут сделать для предотвращения внутренних угроз кибербезопасности – это установить запрет на использование съемных носителей и хранилищ. Сотрудники не смогут подключить USB-накопители и соответственно использовать их для кражи конфиденциальной информации или внедрения в систему вредоносного ПО. Иначе говоря вы можете применить параметры групповой политики, чтобы предотвратить использование съемных носителей.

Если вы используете Windows, то можете отключить съемное хранилище следующим способом. Зайдите:

Конфигурация компьютера (Computer Configuration) /Административные шаблоны (Administrative Templates) /Система (System) /Доступ к съемным хранилищам (Removable Storage Access) /

и включите параметр политики «Все классы съемных хранилищ: запретить весь доступ» (All Removable Storage Classes: Deny All Access), так, как это показано ниже:

Ограничьте “радиус взрыва”

Первое, что вы можете сделать для уменьшения угроз внутренней кибербезопасности вашей компании – предпринять шаги по минимизации ущерба, который потенциально может нанести злоумышленник. Часто это называется «ограничением радиуса взрыва».

Организациям следует применять политику доступа с минимальными привилегиями. Это означает, что пользователи должны получить доступ только к тем ресурсам, которые требуются им для выполнения работы

Важно также понимать, что психологически легко сосредоточить свое внимание исключительно на рядовых пользователях, но нужно помнить, что сотрудники ИТ-отдела потенциально представляют наибольшую угрозу из всех. Следует использовать управление доступом на основе ролей (RBAC – Role Based Access Control) для разделения административных обязанностей. Это значительно ограничит размер ущерба, который может нанести один-единственный администратор, если он станет мошенником или если его учетная запись окажется скомпрометированной

Это значительно ограничит размер ущерба, который может нанести один-единственный администратор, если он станет мошенником или если его учетная запись окажется скомпрометированной.

Тихо, выгодно, бескровно

Помимо массового распространения противоправной информации наподобие клеветы, материалов порнографического толка, а также разжигания в сетевом пространстве вражды в самых разнообразных аспектах (межнациональная, политическая, межрелигиозная и т. д.), киберпреступная среда прежде всего держится на злодеяниях мошеннического характера.

Схемы, нацеленные на кражу конфиденциальных данных, сложны, многогранны и зачастую известны крайне ограниченному кругу лиц (киберпреступники, правительственные органы и специалисты в сфере защиты информации). Порою не всегда мошеннические уловки возможно раскрыть максимально оперативно ввиду их запутанности, завуалированности и просто грамотного уровня исполнения. Так, нередки были случаи искусственного подъёма цен на различные предметы в интернет-аукционах, когда сами продавцы через доверенных лиц повышали ставки продаж.

В самый разгар мирового экономического кризиса широкую популярность приобрели аферы с торговлей «высоколиквидными» бумагами. Суть заключалась в том, что мошенники закупаются акциями какой-либо компании по бросовой цене, распространяя всеми правдами и неправдами дезинформацию о якобы их высокой ликвидности.

При должном уровне раздутия этого искусственного ажиотажа у аферистов-владельцев акций появляются отличные возможности сбыть их по высоким ценам, хотя на деле эти бумаги могут стоить сущие копейки. Обычно так поступают с акциями малоизвестных небольших предприятий.

Методические рекомендации ФСБ России по моделированию угроз безопасности персональных данных

- «Методические рекомендации по разработке нормативных правовых актов, определяющих угрозы безопасности персональных данных, актуальные при обработке персональных данных в информационных системах персональных данных, эксплуатируемых при осуществлении соответствующих видов деятельности» (утв. ФСБ России 31.03.2015 N 149/7/2/6-432).

- передача персональных данных по каналам связи, не защищенным от перехвата нарушителем передаваемой по ним информации или от несанкционированных воздействий на эту информацию (например, при передаче персональных данных по информационно-телекоммуникационным сетям общего пользования);

- хранение персональных данных на носителях информации, несанкционированный доступ к которым со стороны нарушителя не может быть исключен с помощью некриптографических методов и способов.

| N | Обобщенные возможности источников атак |

|---|---|

| 1 | Возможность самостоятельно осуществлять создание способов атак, подготовку и проведение атак только за пределами контролируемой зоны |

| 2 | Возможность самостоятельно осуществлять создание способов атак, подготовку и проведение атак в пределах контролируемой зоны, но без физического доступа к аппаратным средствам (далее — АС), на которых реализованы СКЗИ и среда их функционирования |

| 3 | Возможность самостоятельно осуществлять создание способов атак, подготовку и проведение атак в пределах контролируемой зоны с физическим доступом к АС, на которых реализованы СКЗИ и среда их функционирования |

| 4 | Возможность привлекать специалистов, имеющих опыт разработки и анализа СКЗИ (включая специалистов в области анализа сигналов линейной передачи и сигналов побочного электромагнитного излучения и наводок СКЗИ) |

| 5 | Возможность привлекать специалистов, имеющих опыт разработки и анализа СКЗИ (включая специалистов в области использования для реализации атак недокументированных возможностей прикладного программного обеспечения) |

| 6 | Возможность привлекать специалистов, имеющих опыт разработки и анализа СКЗИ (включая специалистов в области использования для реализации атак недокументированных возможностей аппаратного и программного компонентов среды функционирования СКЗИ) |