Что такое протоколы sftp и ftp и какая между ними разница?

Содержание:

- SFTP Configuration On Cisco

- Как создать аккаунт SFTP или FTP

- SFTP vs. FTPS

- AndFTP — SFTP клиент для android

- Простые манипуляции с файлами с помощью SFTP

- SFTP Server

- Передача файлов с помощью SFTP

- Установка плагина для Total Commander

- Как загружать файлы по протоколу FTP

- Загрузите фиды данных по протоколу FTP с помощью специальной программы.

- В Windows:

- Схема протокола

- Безопасный FTP

- Клиент SFTP

- Interactive and Automated Secure File Transfers

- Definition & RFC

- Connect to SFTP

- FTPS

- Генерирование SSH ключа в Windows

- Что такое FTP

- Add SFTP User

- Простые манипуляции с файлами с помощью SFTP

- Протокол SFTP и FTPS

- Основные команды SFTP

SFTP Configuration On Cisco

SFTP is the more secure file tranfer protocol than FTP. It is based on SSH protocol. On Cisco routers, we should configure SFTP Client before file transfer.

To configure SFTP on a Cisco Router, firstly, we should use “ip ssh source-interface” command. With this commnad we define the source ip address of the SSH Session.

Router # configure terminal

Router (config) # ip ssh source-interface gigabitethernet 1/1/1

After this configuration, we can take files from SFTP Server or send files to it.

We can do SFTP file tranfer in two different ways. We can both write the whole command with username, password and file location and we can also write this according to the router quesrtions. Below, we will write all the required fileds in one command.

Router # copy sftp://user:pwd@server-ip //filepath ios-file-system:file

Router # copy sftp://ipcisco:abc123@192.168.1.1 //xyz.bin ios-file-system:abc.bin

Or we can use the below command and then answer the questions one by one:

Router # copy sftp: ios-file-system:

To follow the SFTP processes on router, we can also open debug for SFTP with “debug ip sftp” command.

Router # debug ip sftp

GO ON BOARD

Как создать аккаунт SFTP или FTP

Выполните следующие действия:

- Войдите в аккаунт Manufacturer Center.

- Нажмите на значок инструментов и в раскрывающемся меню выберите SFTP, FTP и Google Cloud Storage.

- Перейдите на вкладку SFTP и FTP.

- Решите, какой аккаунт будете создавать: SFTP или FTP. Мы рекомендуем использовать первый вариант. Если вы остановите свой выбор на FTP, откройте раздел «Настройки FTP».

- Имя пользователя SFTP или FTP будет создано автоматически. Чтобы сгенерировать пароль, нажмите Создать.

- Появится всплывающее окно с автоматически сгенерированным паролем.

- Нажмите Закрыть, чтобы вернуться назад.

Примечание. Когда пароль будет сгенерирован, обязательно скопируйте его перед тем, как закрыть окно, и сохраните в надежном месте. Из соображений безопасности пароль отображается один раз

Также обратите внимание, что он может стать активен только через несколько часов. Если вам не удастся сразу подключиться к нашему SFTP- или FTP-серверу, повторите попытку позже.

SFTP vs. FTPS

People often want to compare SFTP vs. FTPS. FTPS is basically the old ftp protocol run over SSL (Secure Sockets Layer) or TLS (Transport Layer Security).

Benefits of SFTP over FTPS include:

-

SFTP runs over SSH in the standard SSH port. Thus, no additional ports need to be opened on the server and no additional authentication needs to be maintained. This simplifies configuration and reduces the likelihood of configuration errors.

-

FTPS needs complicated firewall configuration and may not work over NAT. Ports 989 and 990 need to be open. Furthermore, FTPS supports both active and passive modes (see FTP), which further complicates firewall configurations and is prone to problems.

-

FTPS requires an X.509 certificate for the server, typically from a public certificate authority. SSH works without any centralized infrastructure. SFTP can utilize whatever host key distribution or certification method is in use for SSH, without needing additional work and ongoing maintenance.

-

FTPS is basically FTP, which means it has ASCII mode, which can corrupt files if the mode is not properly set. Some implementations default to ASCII mode.

-

FTPS cannot be used as a file system. (This does not improve security, as it can still read the same files.)

-

FTPS requires an extra server software package to be installed and patched, whereas SFTP usually comes with SSH with the system.

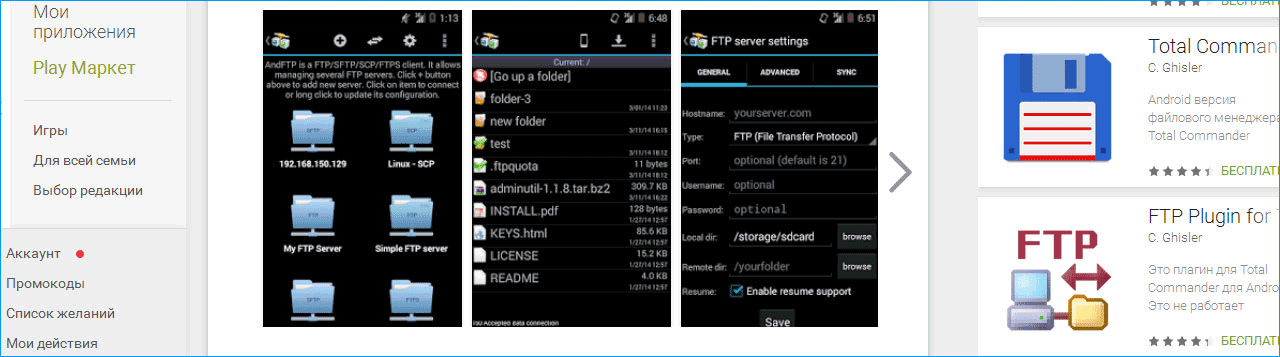

AndFTP — SFTP клиент для android

Скачать: https://play.google.com/store/apps/details?id=lysesoft.andftp.

Работает с протоколами: FTP, SFTP и FTPS. Русифицирован, есть встроенный файловый менеджер, умеет открывать файлы разных типов: video, text, html, mp3 и др. Интегрируется с другими приложениями. Поддерживает работу с несколькими серверами и позволяет настраивать полномочия. Удобное и функциональное дополнение.

iPipe – надёжный хостинг-провайдер с опытом работы более 15 лет.

Мы предлагаем:

- Виртуальные серверы с NVMe SSD дисками от 299 руб/мес

- Безлимитный хостинг на SSD дисках от 142 руб/мес

- Выделенные серверы в наличии и под заказ

- Регистрацию доменов в более 350 зонах

Простые манипуляции с файлами с помощью SFTP

SFTP позволяет выполнять набор базовых действий по обслуживанию файлов, которые могут быть полезны при работе с иерархиями файлов.

Например, вы можете изменить владельца файла в удаленной системе с помощью следующей команды:

Обратите внимание, что, в отличие от системной команды , используемая SFTP команда не принимает имена пользователей, подставляя вместо этого UID. К сожалению, не существует удобного способа, позволяющего узнать соответствующий UID пользователя в интерфейсе SFTP

Обойти это ограничение можно следующим образом:

Обратите внимание, что вместо использования команды отдельно, мы использовали ее в качестве префикса для локальной команды оболочки. Данный способ позволяет запустить любую команду, доступную на локальном компьютере, и может использоваться для запуска локальной команды , описанной ранее

UID находится в третьей колонке файла и отделяется двоеточием.

Аналогичным образом, мы можем изменить владельца группы для файла с помощью следующей команды:

Опять же не существует удобного способа получения списка групп удаленной системы. Мы можем обойти это ограничение с помощью следующей команды:

В третьем столбце содержится идентификатор группы, связанной с именем в первом столбце. Именно этот идентификатор мы и ищем.

К счастью, команда работает в удаленной файловой системе стандартным образом:

Команда для управления локальными разрешениями для файлов отсутствует, но вы можете настроить локальную пользовательскую маску, чтобы любые файлы, скопированные в локальную систему, имели соответствующие разрешения.

Это можно сделать с помощью команды :

Теперь все загружаемые стандартные файлы (при условии отсутствия флага ) будут иметь разрешения 644.

SFTP позволяет создавать каталоги как для локальных, так и для удаленных систем с помощью команд и соответственно. Эти команды работают ожидаемым образом.

Эти команды воспроизводят базовое поведение команд, используемых в оболочке. Если вам потребуется выполнить эти действия в локальной файловой системе, помните о том, что вы можете перейти в оболочку, воспользовавшись этой командой:

Или выполните отдельную команду в локальной системе, указав перед командой , например, следующим образом:

После завершения работы с сеансом SFTP используйте или для закрытия подключения.

SFTP Server

See also: our list of the Best Free SFTP Servers

In order to use SFTP, you’ll need both a Client program and a Server/Daemon software.

The server software is either already installed for you on a Web server (in this instance, if you are connected to a web hosting privider to upload files to your website), or a Corporate Server where your will upload/download files.

In order to correctly setup SFTP Server, you will need to have a internet facing Web Server with the Correct Port setup (usually Port 22) forwarded to the Server from your Firewall and SFTP Service/Daemon Setup and Installed on the system.

Once SFTP server software is installed, the SSH Host key is generated, you can then Create and Assign permissions/passwords to Users and Groups to allow access to the system.

SFTP Servers/Daemons can be installed on either Windows Systems, Unix/Linux Systems, Mac OSX and other devices that support SFTP services.

Передача файлов с помощью SFTP

Навигация по удаленной и локальной файловой системе дает ограниченную пользу без возможности передачи файлов между двумя файловыми системами.

Передача удаленных файлов в локальную систему

При необходимости загрузки файлов с удаленного хоста мы можем воспользоваться следующей командой для выполнения этой задачи:

Как видите, по умолчанию команда загружает удаленный файл и сохраняет файл с тем же именем в локальной файловой системе.

Мы можем скопировать удаленный файл с другим именем, указав после команды нужное имя:

Команда также имеет несколько флагов. Например, мы можем скопировать каталог и все его содержимое с помощью рекурсивной опции:

Флаги или позволяют сохранить соответствующие права и время доступа при копировании с помощью SFTP:

Передача локальных файлов в удаленную систему

Передача файлов в удаленную систему осуществляется таким же удобным образом с помощью команды с именем «put»:

Флаги, доступные для команды , могут применяться и с командой . Чтобы скопировать всю локальную директорию, вы можете воспользоваться следующей командой:

Примечание: в настоящее время в версиях OpenSSH, предоставляемых в текущих версиях Ubuntu (начиная, по крайней мере, с версии 14.04 до версии 15.10), существует баг, который препятствует корректной работе указанной выше команды. При попытке использования команды выше для передачи данных серверу, использующему дефектную версию OpenSSH, вы получите следующую ошибку: .

Чтобы обойти эту ошибку, необходимо сначала создать каталог назначения на удаленном сервере с помощью команды . После этого команда выше должна отработать без ошибки.

Одним из хорошо знакомых инструментов, который может быть полезен при скачивании и загрузке файлов, является команда , которая работает схожим образом с используемой в командной строке версией данной инструкции. Она позволяет убедиться, что у вас в распоряжении есть достаточное количество места для передачи данных, которые вас интересуют:

Обратите внимание, что локального варианта этой команды нет, но мы можем обойти это ограничение, воспользовавшись в качестве команды. Команда перемещает нас в локальную оболочку, где можно запустить любую команду в локальной системе

Мы можем проверить использование диска с помощью следующей команды:

Команда перемещает нас в локальную оболочку, где можно запустить любую команду в локальной системе. Мы можем проверить использование диска с помощью следующей команды:

а затем

Любая другая локальная команда будет работать согласно ожиданиям. Чтобы вернуться в сеанс SFTP, введите:

Вы должны увидеть, что приглашение SFTP вернулось.

Установка плагина для Total Commander

-

1.

Скачайте архив с плагином. Выберите версию (х32 или х64), которая соответствует разряду вашего процессора. -

2.

Извлеките файлы архива на свой компьютер. -

3.

Запустите программу Total Commander на компьютере. -

4.

Перейдите в раздел «Конфигурация» → «Настройка…»:

Total Commander SFTP-плагин 64

-

5.

Выберите в списке «Плагины» и нажмите Настройка в блоке «Плагины файловой системы (.WFX)»:

-

6.

Нажмите Добавить в открывшемся окне:

-

7.

Укажите скачанный файл plugin_sftp.wfx и нажмите Открыть:

-

8.

В окне будет указан путь до плагина, нажмите ОК:

Готово! SFTP-плагин установлен в Total Commander.

Как загружать файлы по протоколу FTP

Существует несколько способов загрузки файлов по протоколу FTP. Ниже вы найдете инструкции для наиболее распространенных из них. Если вы никогда раньше не работали с протоколом FTP, рекомендуем воспользоваться первым способом, поскольку он самый простой.

Примечание. При настройке загрузки по расписанию в аккаунте Manufacturer Center нельзя указывать FTP-сервер Google (ftp://uploads.google.com) в качестве URL фида.

Способ 1. Загрузка с помощью специальной программы

Загрузите фиды данных по протоколу FTP с помощью специальной программы.

Вам потребуется программа для работы с FTP (FTP-клиент). Если такой программы у вас нет, ее можно скачать из интернета

Ниже приведены примеры (обратите внимание, что некоторые программы можно использовать бесплатно только в течение пробного периода):

- FileZilla (Windows).

- Fetch (Mac).

- Если эти клиенты вас не устраивают, попробуйте найти другой.

После установки необходимо настроить доступ к FTP-серверу Google. Вам потребуется указать следующие настройки:

- Имя хоста. Это адрес нашего FTP-сервера, куда вы будете загружать свой фид. Используйте значение uploads.google.com.

- Имя пользователя. Оно указано в настройках FTP в аккаунте Google Manufacturer Center.

- Пароль. Пароль FTP, созданный в аккаунте Manufacturer Center. Он указывается в настройках FTP и отличается от вашего пароля в Manufacturer Center и пароля SFTP.

- Тип входа на сервер: выберите обычный, а не анонимный режим. В противном случае вы не сможете ввести имя пользователя и пароль (по крайней мере, в большинстве клиентов).

Примечание. Интерфейсы FTP-клиентов могут различаться. Подробные инструкции вы найдете в документации используемой программы.

Способ 2. Загрузка с помощью командной строки

В Windows:

- Нажмите Пуск и выберите Все программы > Стандартные > Командная строка или Программы > Сеанс MS-DOS. Не нашли таких пунктов? Нажмите Пуск, выберите «Поиск > Файлы и папки», а затем введите запрос «строка». Дважды нажмите на файл под названием Командная строка.

- В появившемся окне введите ftp uploads.google.com и нажмите клавишу Ввод.

- Введите имя пользователя для FTP, указанное в аккаунте Manufacturer Center в настройках SFTP и FTP.

- Укажите пароль для FTP, сгенерированный вами в аккаунте Manufacturer Center в настройках SFTP и FTP. Он отличается от вашего пароля в Manufacturer Center и пароля SFTP.

- Чтобы отправить файл по протоколу FTP, введите put {путь_к_файлу} и нажмите клавишу Ввод. Например, если файл с фидом располагается в папке «Документы» и называется «datafeed.txt», вместо «{путь_к_файлу}» нужно ввести текст «put C:\Users\username\Documents\datafeed.txt».

- Через несколько мгновений появится индикатор выполнения. Дождитесь полного завершения загрузки. После этого можно выйти из программы.

Примечание. Если на каком-то этапе вы увидите вместо следующего запроса пустую строку, значит вы допустили ошибку. В таком случае повторите указанные шаги, начиная с первого.

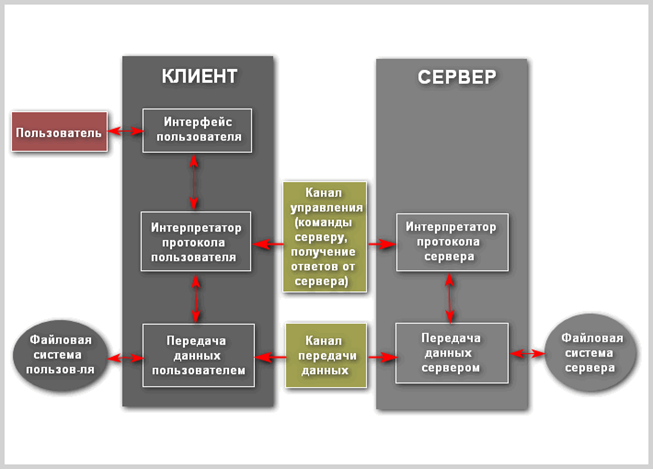

Схема протокола

Взаимодействие «клиент-сервер» при FTP-соединении можно наглядно представить следующим образом:

Безопасный FTP

FTP изначально не задумывался как защищенный, поскольку предназначался для связи между несколькими военными объектами и учреждениями. Но с развитием и распространением интернета опасность несанкционированного доступа возросла во много раз. Возникла необходимость защиты серверов от различного рода атак. В мае 1999 авторы RFC 2577 свели уязвимости в следующий список проблем:

- Скрытые атаки (bounce attacks)

- Спуф-атаки (spoof attacks)

- Атаки методом грубой силы (brute force attacks)

- Перехват пакетов, сниффинг (packet capture, sniffing)

- Захват портов (port stealing)

Обычный FTP не обладает возможностью передачи данных в зашифрованном виде, вследствие чего имена пользователей, пароли, команды и другая информация могут при желании легко и просто быть перехвачены злоумышленниками. Обычное решение этой проблемы — использовать «безопасные», TLS-защищённые версии уязвимых протокола (FTPS) или же другой, более защищённый протокол, вроде SFTP/SCP, предоставляемого с большинством реализаций протокола Secure Shell.

Клиент SFTP

SFTP-клиент — это программа, либо командная строка, либо графический интерфейс, который дает вам возможность подключаться к серверу SFTP и интегрирован в него. Клиентское программное обеспечение позволяет вам подключать, аутентифицировать и передавать файлы через безопасное и зашифрованное соединение с сервером, через порт 22 или любой порт, который вы указали.

Чтобы настроить клиент STFP, вам понадобится следующая информация:

| Информация | Описание | Пример |

| Имя хоста сервера | Укажите имя хоста или IP-адрес сервера | hostname.server.com |

| Номер порта | Номер порта, к которому вы хотите подключиться (обычно порт 22) | 22 |

| Протокол безопасности | Выберите протокол для подключения (FTP, SFTP, FTP / S, SCP и т. Д.). | SFTP |

| Имя пользователя | SSH Имя пользователя, которое клиент использует для подключения к хосту / серверу сверху | admin |

| Пароль | Пароль, присвоенный имени пользователя выше | password |

При первом подключении вам нужно будет принять главный ключ сервера, после чего приватный ключ будет сохранен локально на вашем компьютере для будущих подключений.

Interactive and Automated Secure File Transfers

Like SSH itself, SFTP is a client-server protocol. SFTP clients are included in quality SSH clients and complete enterprise grade SSH implementations provide both SFTP client and server functionality. Some SSH clients, such as Tectia SSH, also provide graphical file manager views into remote filesystems.

On Linux, SFTP is often used as a command-line utility that supports both interactive and automated file transfers. Public key authentication can be used to fully automate logins for automated file transfers. However, proper lifecycle management of SSH keys is important to keep access under control.

Common use cases for automated file transfers include nightly system backups, copying data to disaster recovery systems, distributing configuration data, and moving transaction logs to archival systems. Many organizations have thousands of daily SSH transfers. In come cases, we have seen over 5 million daily automated SSH logins.

Definition & RFC

SFTP was developed in the 1990’s and is detailed thoroughly in this RFC Draft Specification .

Unlike File Transfer Protocol (FTP), STFP communicates over a Secure connection initiated through SSH2 and is a Packet-Based protocol, instead of a Text-Based protocol like FTP, which in turn will faster due to less data being transferred over the wire than FTP text-based protocol.

Unlike FTP/S, you cannot turn off encryption with SFTP, which is nice when you are trying to ensure that all connections are Secured and Encrypted for anyone transferring files.

With SFTP, files are transferred in-line over the Main Control Connection, rather than having to open a new, separate connection for transfers like FTP.

The resulting benefits of this method is a Single, Efficient and Secure connection transferring data through the firewall, resulting in a faster transfer speed.

One of the most overlooked advantages of using SFTP and its underlying protocol is the ability to deliver files with all of their attributes if needed, including permissions, Time/Date, Size and other information that isn’t available when using FTP.

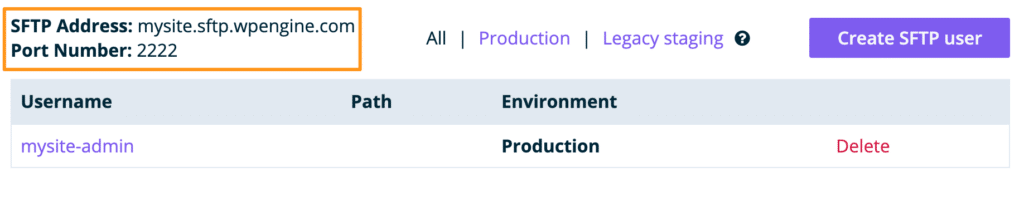

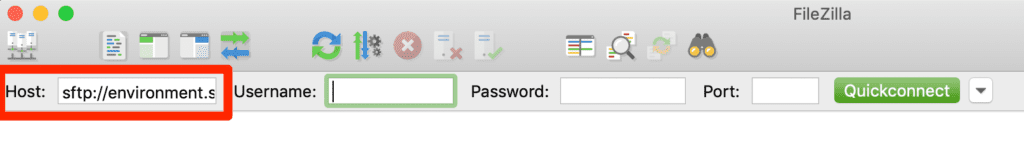

Connect to SFTP

After , take note of the SFTP Address and Port Number in your User Portal. The SFTP address is different for every environment. This rule excludes Legacy Staging which actually uses the exact same hostname as its live counterpart.

In this example we’ll be using FileZilla, but the fields should be similar in any client. Fill out the following fields then hit Connect.

Host — SFTP Address

- When using Quick Connect in FileZilla you will need to specify sftp protocol by also adding before the hostname.

- EX:

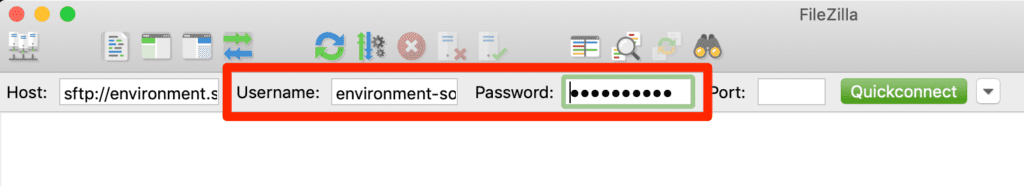

Username — Username set in the User Portal. Your unique environment name is appended and hyphenated automatically.

Ex: environment-someuser

Password — Password exactly as set previously.

- Pay attention to capital letters, spaces, symbols, etc.

- If you forgot the password it cannot be viewed again after saving. You must to set a new password.

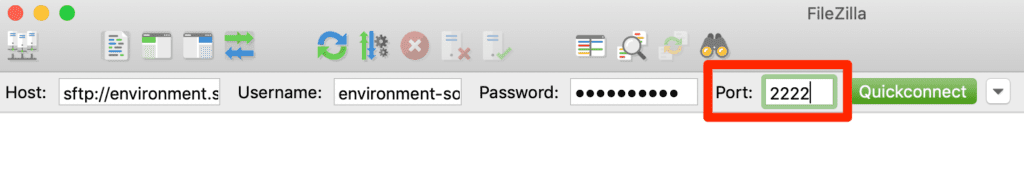

Port — Always set to

No other port numbers will work here.

NOTE: You may see a pop up referring to SSH host keys if you’ve never connected before. Accept any warnings to continue.

FTPS

FTPS (FTP + SSL) – расширение стандартного протокола передачи файлов, добавляющее в его базовый функционал создание шифрованных сессий с помощью протокола SSL (Secure Sockets Layer — уровень защищенных сокетов). На сегодняшний день защита обеспечивается его более продвинутым аналогом TLS (Transport Layer Security — защита транспортного уровня).

SSL

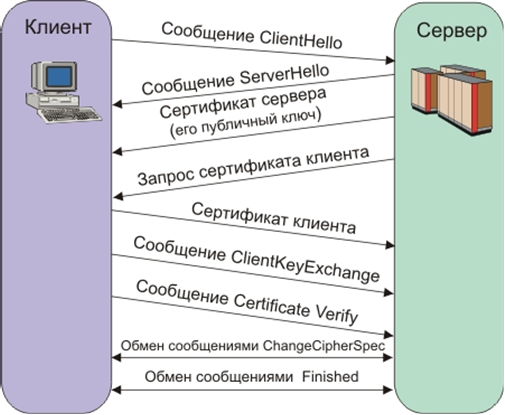

Протокол SSL предложен корпорацией Netscape Communications в 1996 году с целью обеспечения безопасности и секретности интернет-соединений. Протокол поддерживает аутентификацию (установление подлинности) клиента и сервера, не зависит от приложений и прозрачен для протоколов HTTP, FTP и Telnet.

Протокол SSL Handshake состоит из двух этапов: установление подлинности сервера и необязательное установление подлинности клиента. На первом этапе сервер в ответ на запрос клиента посылает свой сертификат и параметры шифрования. Затем клиент генерирует мастер-ключ, зашифровывает его открытым ключом сервера и отсылает серверу. Сервер расшифровывает мастер-ключ своим частным ключом и подтверждает свою подлинность клиенту, возвращая ему сообщение, заверенное мастером-ключом клиента.

Последующие данные шифруются и заверяются ключами, полученными на основе этого мастера-ключа. На втором этапе, который не является обязательным, сервер посылает запрос клиенту, а клиент подтверждает серверу свою подлинность, возвращая запрос с собственной цифровой подписью и сертификат открытого ключа.

SSL поддерживает разнообразные криптографические алгоритмы. В ходе установления связи используется криптосистема открытого ключа RSA. После обмена ключами используется много разных шифров: RC2, RC4, IDEA, DES и TripleDES. Также используется MD5 — алгоритм создания дайджеста сообщений. Синтаксис сертификатов открытого ключа описан в X.509.

Одним из немаловажных преимуществ SSL, является его полная программно-платформенная независимость. Протокол разработан на принципах переносимости, и идеология его построения, не зависит, от тех приложений, в составе которых он используется

Помимо этого, важно и то, что поверх протокола SSL, могут прозрачно накладываться и другие протоколы; либо для еще большего увеличения степени защиты целевых информационных потоков, либо, для адаптации криптографических способностей SSL под какую-нибудь другую, вполне определенную задачу

SSL-подключение

Предоставляемый SSL безопасный канал обладает тремя основными свойствами:

- Канал является частным. Шифрование используется для всех сообщений после простого диалога, который служит для определения секретного ключа.

- Канал аутентифицирован. Серверная сторона диалога всегда аутентифицируется, в то время как клиентская — аутентифицируется опционально.

- Канал надежен. Транспортировка сообщений включает в себя проверку целостности (с привлечением MAC).

Особенности FTPS

Существуют две реализации FTPS, использующие различные методы предоставления безопасности:

- Неявный метод предполагает использование стандартного протокола SSL с установлением сессии перед отправкой данных, что, в свою очередь, нарушает совместимость с обычным FTP клиентами и серверами. Для обратной совместимости с клиентами, которые не поддерживают FTPS, для контрольного соединения используется TCP-порт 990, а для передачи данных — 989. Это позволяет сохранить стандартный порт 21 для протокола FTP. Данный метод признан устаревшим.

- Явный – намного более удобен, так как использует команды стандартного FTP, но при ответе шифрует данные, что позволяет использовать одно и тоже управляющее соединение как для FTP, так и для FTPS. Клиент должен явно запросить защищенную передачу данных у сервера, а после утвердить способ шифрования. Если клиент не запросит защищенную передачу, FTPS сервер вправе как сохранить, так и закрыть незащищенное соединение. Механизм согласования идентификации и защиты данных был добавлен под RFC 2228 который включает в себя новую FTP команду AUTH. Хотя этот стандарт не определяет явно механизмы защиты, он определяет, что защищенное соединение должен инициировать клиент с помощью описанного выше алгоритма. Если защищенные соединения не поддерживаются сервером, должен быть возвращен код ошибки 504. FTPS клиенты могут получить информацию о поддерживаемых сервером протоколах защиты при помощи команды FEAT, тем не менее сервер не обязан разглашать то, какие уровни безопасности он поддерживает. Наиболее распространены FTPS команды AUTH TLS и AUTH SSL, обеспечивающие защиту TLS и SSL соответственно.

Генерирование SSH ключа в Windows

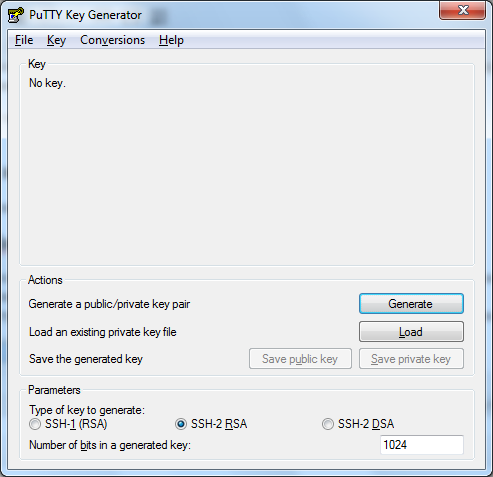

На операционных системах семейства Microsoft Windows сгенерировать SSH ключ можно бесплатной утилитой PuttyGen. Загрузите её и запустите.

Главное окно PuttyGen

Главное окно PuttyGen

Для начала процесса проверьте переключатели в самом низу окна. Параметры должны быть установлены как на нашем скриншоте, а именно: Type of key to generate -> SSH-2 RSA, Number of bits in a generated key -> 1024 (допускаются варианты 2048 и 4096).

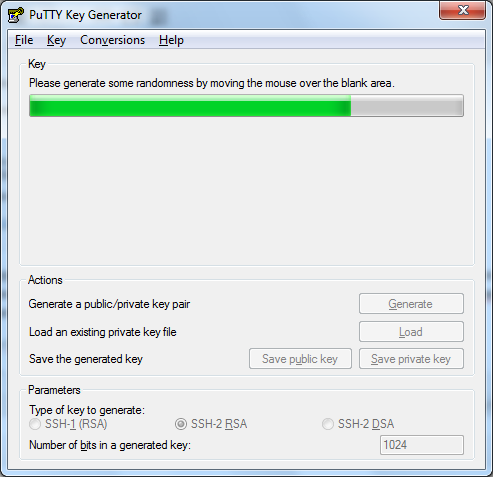

Сбор энтропии PuttyAgent

Сбор энтропии PuttyAgent

После проверки нажмите кнопку Generate и начинайте перемещать курсор мыши в области с прогресс-баром для сбора энтропии до его полного заполнения.

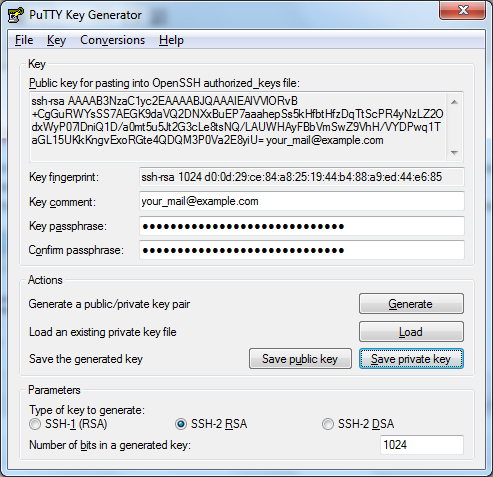

Результат работы PuttyGen

Результат работы PuttyGen

Через несколько секунд вы увидите, что программа завершила генерирование SSH ключа. Вам будет предложено заполнить некоторые поля и сохранить обе его части. Рассмотрим подробнее.

В разделе Public key for pasting into OpenSSH authorized_keys file находится открытая часть ключа. Её следует прописывать в файл ~/.ssh/authorized_keys на сервере.

Key fingerprint содержит уникальный отпечаток ключа, который служит для его идентификации и проверки.

В поле Key comment следует указать свой адрес электронной почты. Это поможет в дальнейшем определять где чей ключ.

Обязательно защитите закрытый ключ паролем, для этого укажите его в Key passphrase и Confirm passphrase (они должны совпадать).

Чтобы сохранить SSH ключ, нажмите кнопку Save private key. Ключ будет сохранён в формате Putty (*.ppk), пригодном для использования в Putty Agent и самом Putty (данный формат содержит связку открытый + закрытый ключ).

Если вы не сохранили публичную часть ключа через Save public key, то всегда можете снова загрузить свой ранее сохранённый закрытый ключ (файл *.ppk) кнопкой Load и скопировать открытую часть из верхней части окна.

Что такое FTP

Сетевой протокол — это набор правил, которые описывают, как именно информация должна передаваться между устройствами в интернете. К распространённым протоколам относятся: TCP/IP, HTTP, FTP, POP3 и SMTP и др. У каждого из них своя область использования:

Протокол FTP (File Transfer Protocol) используется для передачи данных с одного компьютера/сервера на другой в интернете.

На практике с передачей по FTP сталкиваются владельцы сайтов, когда им нужно загрузить информация со своего компьютера в папку сайта на хостинге. Они, конечно, могут передавать данные и через панель управления. Это проще, но у метода есть ограничения по объёму/скорости передачи.

Поэтому часто владельцы сайтов используют FTP. Для этого они подключаются к FTP-серверу. Это сервер, который специально настроен для обмена данными. Чтобы подключиться к FTP-серверу, нужно создать FTP-аккаунт и использовать FTP-клиент (программу Filezilla, Total Commander и др.). Мы рассматривали подключение по FTP в отдельной статье.

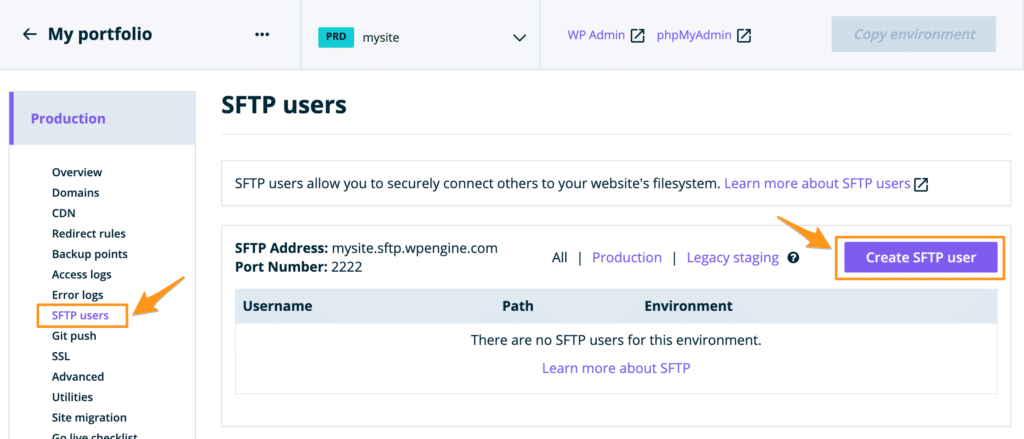

Add SFTP User

Along with an SFTP client you will need SFTP credentials. These are not your wp-admin or User Portal credentials. Each set of SFTP credentials will only work for one environment.

- Log in to the User Portal

- Select the environment you wish to connect to

- Click SFTP Users

- Click Add SFTP User

- Fill out the following required fields:

-

Username — Your environment name will be appended to this automatically after saving

EX: environmentname-username

:

-

Password — You can securely generate a random password by clicking the lock icon, or set a password with the following requirements:

- At least 8 characters

- Uppercase and lowercase letters

- Include numbers and special characters

- Once the password has been set it cannot be viewed again. If you lose the password, you will have to set a new one. Be sure to copy or write the password down before saving.

-

Path (Optional) — A specific directory to connect to. Defaults to the root if left blank.

- Must be a relative path, starting with a forward slash.

- Do not include HTTP/HTTPS, or your domain.

- Any subdirectory below the path defined can also be accessed. Any directory above the path defined cannot be accessed.

- To restrict a theme developer to all theme directories:

- To restrict a vendor to media uploads from April 2019:

-

Environment —

- Production, Staging, or Development: Refers to the active environment

- Legacy Staging: Refers to Legacy 1-Click Staging

-

Username — Your environment name will be appended to this automatically after saving

- Click Add SFTP User

Простые манипуляции с файлами с помощью SFTP

SFTP выполняет базовую поддержку файлов, что будет полезно при работе с иерархиями файлов.

К примеру, можно изменить владельца файла на удаленной системе с помощью строки:

Обратите внимание: в отличие от системной команды «chmod», аналогичная команда SFTP не принимает имена пользователей, но вместо этого использует уникальные идентификаторы (UID). К сожалению, простого способа узнать уникальный идентификатор из интерфейса SFTP нет

Это можно обойти, используя:

Обратите внимание: команда «!» используется не самостоятельно, а в качестве префикса к команде локальной оболочки. Это работает также при запуске любой команды, доступной на локальной системе; также это можно было использовать ранее с локальной командой «df»

Уникальный идентификатор будет в третьем столбце файла, на что указывают символы двоеточия.

Аналогичным образом можно изменить группу-владельца файла:

Опять же, простого способа получения списка групп удаленной системы нет. Это можно обойти при помощи следующей команды:

Третий столбец содержит идентификатор группы, связанной с именем в первом столбце. Это и нужно было найти.

К счастью, команда «chmod» работает на удаленной файловой системе должным образом:

Команды для манипулирования правами доступа к локальным файлам нет, но можно установить umask на локальную машину, и тогда любые файлы, скопированные на локальную систему, будут иметь соответствующие права доступа.

Это можно сделать при помощи команды «lumask»:

Теперь все загруженные обычные файлы будут иметь права доступа 644 (при условии, что флаг «-p» не используется).

SFTP позволяет создавать директории как на локальной, так и на удаленной системе с помощью команд «lmkdir» и «mkdir» соответственно.

Остальные файловые команды применимы только к удаленной файловой системе:

Данные команды повторяют основное поведение версий оболочки. Помните, что при необходимости выполнить данные действия на локальной системе можно перейти на нее при помощи команды:

Или же выполните в локальной системе единственную команду, используя «!» как префикс, вот так:

Завершив сессию SFTP, используйте «exit» или «bye» для закрытия соединения.

Протокол SFTP и FTPS

При передаче по FTP данные никак не шифруются. Так получилось, потому что при разработке (1971 г.) этот протокол использовали только в университетах и военных организациях США. Система была закрытой, и нужды защищать информацию не было.

По мере роста интернета и увеличения количества пользователей появилась необходимость шифровать передачу данных. Сначала для этого использовали расширение на FTP. Расширение FTPS добавляет к стандартному протоколу криптографическое шифрование SSL/TLS. Сейчас оно считается устаревшим.

SFTP (SSH SFTP) — ещё один протокол передачи данных, который выполняет операции с файлами поверх надёжного SSH-протокола. Это значит, что он шифрует всю информацию: команды, пользователей и пароли. Несмотря на похожие названия, FTP и SFTP — разные технологии. Они работают через разные порты.

Основные команды SFTP

Оказавшись в командной строке можно получить список доступных команд с помощью команды

> help

Available commands:

bye Quit sftp

cd path Change remote directory to 'path'

chgrp grp path Change group of file 'path' to 'grp'

chmod mode path Change permissions of file 'path' to 'mode'

chown own path Change owner of file 'path' to 'own'

df Display statistics for current directory or

filesystem containing 'path'

exit Quit sftp

get remote Download file

reget remote Resume download file

reput remote Resume upload file

help Display this help text

lcd path Change local directory to 'path'

lls ] Display local directory listing

lmkdir path Create local directory

ln oldpath newpath Link remote file (-s for symlink)

lpwd Print local working directory

ls Display remote directory listing

lumask umask Set local umask to 'umask'

mkdir path Create remote directory

progress Toggle display of progress meter

put local Upload file

pwd Display remote working directory

quit Quit sftp

rename oldpath newpath Rename remote file

rm path Delete remote file

rmdir path Remove remote directory

symlink oldpath newpath Symlink remote file

version Show SFTP version

!command Execute 'command' in local shell

! Escape to local shell

? Synonym for help

Текущий рабочий каталог:

> pwd # удаленный рабочий каталог > lpwd # локальный рабочий каталог

Изменить рабочую директорию:

> cd uploads # сменить директорию на удаленной системе > lcd uploads # сменить директорию на локальной системе

Список файлов и директорий:

> ls # список на удаленной системе > lls # список на локальной системе

Загрузить на удаленную систему файл или директорию:

> put image.jpg # загрузить файл > put -r images/ # загрузить директорию

Скачать с удаленной системы файл или директорию:

> get image.jpg # скачать файл > get -r images/ # скачать директорию

Создать директорию:

> mkdir images # создать директорию на удаленной системе > lmkdir images # создать директорию на локальной системе

Удалить директорию:

> rmdir images # удалить директорию на удаленной системе > !rmdir images # удалить директорию на локальной системе

Выполнить произвольную команду на локальной системе:

> !команда

Выполнить несколько команд на локальной системе:

> ! # временно выходим из командной строки sftp $ команда # выполняем команду в shell (bash) $ команда # выполняем команду в shell (bash) $ exit # возвращаемся к командной строке sftp >

Завершить сеанс:

> exit # или quit или bye

Поиск:

CLI • Linux • SSH • Ubuntu • Директория • Конфигурация • Настройка • Сервер • Файл • SFTP