Wep и wpa против wpa2: почему важны различия для защиты

Содержание:

- Почему ключи WEP устарели сегодня

- Как изменить ключ безопасности сети?

- История протоколов безопасности

- Создаем сложный пароль

- Составляющие WPA

- Ключ на мобильном устройстве

- Определение в различных операционных системах

- Ищем пароль в настройках роутера

- Преимущества и недостатки WPA шифрования

- Типы ключа безопасности сети

- Тип безопасности и шифрования беспроводной сети. Какой выбрать?

- Как узнать ключ безопасности Вай Фай сети Ростелекома

Почему ключи WEP устарели сегодня

В конце концов, исследователи отрасли обнаружили и обнародовали основные недостатки в разработке технологии WEP. С помощью правильных инструментов (программ, созданных для использования этих технических недостатков) человек может пробиться в большинство защищенных WEP-сетей в течение нескольких минут и выполнить такие же атаки, как и в незащищенной сети.

Более новые и усовершенствованные беспроводные ключевые системы, включая WPA и WPA2, были добавлены в маршрутизаторы Wi-Fi и другое оборудование для замены WEP. Хотя многие устройства Wi-Fi по-прежнему предлагают его в качестве опции, WEP долгое время считался устаревшим и должен использоваться в беспроводных сетях только в крайнем случае.

Как изменить ключ безопасности сети?

Изменение используемого пароля возможно двумя способами и оба рассмотрим на примере маршрутизатора 1744, v2.2 от ростелекома:

Изменение непосредственно в настройках роутера.

- Необходимо подключаться непосредственно к сени и выполнить переход в браузере по адресу 192.168.1.1.

- Вход с введением данных – при сохранении заводского логина и пароля это admin/admin.

- Переход по вкладкам Сеть – WLAN – Безопасность.

- В строке Общий ключ текущий пароль стирается и вводится новый – запомнить пароль можно посредством перехода по рядом находящиеся Display Key.

- После ввода пароля необходимо сохранение путём кнопки Применить внизу страницы.

- Браузер после применения настроек не закрывается – происходит перезагрузка роутера примерно за 15-20 секунд.

- Новый пароль вводится уже непосредственно в используемой сети на планшете, телефоне, ноутбуке или PC.

История протоколов безопасности

Безопасность беспроводной сети менялась с течением времени, чтобы стать более надежной, но при этом и более простой с точки зрения ее настройки. С момента появления Wi-Fi мы прошли путь от протокола WEP к протоколу WPA3. Давайте вспомним историю развития этих протоколов безопасности.

![]()

Wired Equivalent Privacy (WEP)

Первый протокол безопасности был назван Wired Equivalent Privacy или WEP. Этот протокол оставался стандартом безопасности с 1999 по 2004 год. Хотя эта версия протокола была создана для защиты, тем не менее, она имела достаточно посредственный уровень безопасности и была сложна в настройке.

В то время импорт криптографических технологий был ограничен, а это означало, что многие производители могли использовать только 64-битное шифрование. Это очень низкое битовое шифрование по сравнению с 128-битными или 256-битными опциями, доступными сегодня. В конечном счете, протокол WEP не стали развивать дальше.

Системы, которые все еще используют WEP, не являются безопасными. Если у вас есть система с WEP, ее следует обновить или заменить. При подключении к Wi-Fi, если в заведении используется протокол WEP, то ваша Интернет-активность не будет безопасной.

![]()

WiFi Protected Access (WPA)

Для улучшения функций WEP в 2003 году был создан протокол Wi-Fi Protected Access или WPA. Этот улучшенный протокол по-прежнему имел относительно низкую безопасность, но его легче было настроить. WPA, в отличие от WEP, использует протокол Temporary Key Integrity Protocol (TKIP) для более безопасного шифрования.

Поскольку Wi-Fi Alliance сделал переход с WEP на более продвинутый протокол WPA, они должны были сохранить некоторые элементы WEP, чтобы старые устройства все еще были совместимы. К сожалению, это означает, что такие уязвимости как функция настройки WiFi Protected, которую можно взломать относительно легко, все еще присутствуют в обновленной версии WPA.

![]()

WiFi Protected Access 2 (WPA2)

Годом позже, в 2004 году, стала доступна новая версия протокола Wi-Fi Protected Access 2. WPA2 обладает более высоким уровнем безопасности, а также он проще настраивается по сравнению с предыдущими версиями. Основное отличие в WPA2 заключается в том, что он использует улучшенный стандарт шифрования Advanced Encryption Standard (AES) вместо TKIP. AES способен защищать сверхсекретную правительственную информацию, поэтому это хороший вариант для обеспечения безопасности WiFi дома или в компании.

Единственная заметная уязвимость WPA2 заключается в том, что как только кто-то получает доступ к сети, он может атаковать другие устройства, подключенные к этой сети. Это может стать проблемой в том случае, если у компании есть внутренняя угроза, например, несчастный сотрудник, который способен взломать другие устройства в сети компании (или предоставить для этих целей свое устройства хакерам-профессионалам).

![]()

WiFi Protected Access 3 (WPA3)

По мере выявления уязвимостей вносятся соответствующие изменения и улучшения. В 2018 году Wi-Fi Alliance представил новый протокол WPA3. Как ожидается, эта новая версия будет иметь «новые функции для упрощения безопасности Wi-Fi, обеспечения более надежной аутентификации и повышения криптографической устойчивости для высокочувствительных данных». Новая версия WPA3 все еще внедряется, поэтому оборудование, сертифицированное для поддержки WPA3, пока не является доступным для большинства людей.

Создаем сложный пароль

Чтобы создать сложный пароль, должны быть соблюдены условия:

- Длина: чем больше символов в комбинации, тем сложнее ее подобрать, даже программным способом.

- Сложность: сильный пароль включает буквы различного регистра и цифры. Пробелы, тире снизу и сложные символы не подходят, потому что их сложно вводить, особенно на мобильной технике или Smart TV телевизорах.

- Распространенные фразы, имена, даты использовать нельзя – такие пароли легко подбираются.

Соблюдая эти нехитрые правила, можно быть уверенным, что сеть не смогут взломать злоумышленники.

Ключ безопасности сети – это последовательность из цифр, букв и символов, защищающая доступ к Wi-Fi. Если он забыт, просмотреть его можно на ПК, ноутбуке, смартфоне или роутере. Пароль можно отредактировать или удалить, сбросив маршрутизатор к начальным установкам. При вводе нового кода нужно помнить: чем он сложнее, тем более защищенным будет беспроводное соединение, а значит, тем труднее его будет взломать злоумышленникам.

Мне нравится1Не нравится

Составляющие WPA

Как мы говорили выше, WPA использует специальные ключи, которые генерируются при каждой попытке начать передачу сигнала, то есть включить Wi-Fi, а также меняются раз в некоторое время.

В WPA входит сразу несколько технологий, которые и помогают генерировать и передавать эти самые ключи.

Ниже, на рисунке, показана общая формула, в которую входят все составляющие рассматриваемой технологии.

Рис. 3. Формула с составляющими WPA

А теперь рассмотрим каждую из этих составляющих по отдельности:

- 1X – это стандарт, который используется для генерирования того самого уникального ключа, с помощью которого в дальнейшем и происходит аутентификация.

- EAP – это так называемый расширяемый протокол аутентификации. Он отвечает за формат сообщений, с помощью которых передаются ключи.

- TKIP – протокол, который позволил расширить размер ключа до 128 байт (раньше, в WEP, он был лишь 40 байт).

- MIC – механизм проверки сообщений (в частности, они проверяются на предмет целостности). Если сообщения не отвечают критериям, они отправляются обратно.

Стоит сказать, что сейчас уже есть WPA2, в котором, кроме всего вышесказанного, используются также CCMP и шифрование AES.

Мы не будем сейчас говорить о том, что это такое, но WPA2 надежнее, чем WPA. Это все, что Вам точно нужно знать.

Еще раз с самого начала

Итак, у Вас есть Wi-Fi. В сети используется технология WPA.

Чтобы подключиться к Wi-Fi, каждое устройство должно предоставить сертификат пользователя, а если проще, то специальный ключ, выданный сервером аутентификации.

Только тогда он сможет использовать сеть. Вот и все!

Теперь Вы знаете, что же такое WPA. Теперь поговорим о том, чем хороша и чем плоха эта технология.

Ключ на мобильном устройстве

Определить пароль на мобильном устройстве более сложно, чем на ПК и роутере. Это связано с тем, что телефон может требовать Root-права. Права пользователя приобретаются в зависимости от того, на какой модели устройства происходит определение.

В случае, когда таковые права имеются, следует дополнительно скачать сторонний файловый менеджер для получения доступа к системному разделу — Root Explorer.

После данных операций необходимо:

- Зайти в приложение;

- Разрешить предоставление прав суперюзера;

- Зайти по адресу data/music/wifi;

- Зайти в папку wpa_supplicant.conf;

- Проверить пароль напротив нужной сети.

Определение в различных операционных системах

Если оригинальная коробка от устройства была утеряна, а есть потребность в восстановлении MAC-адреса клиента и возобновления доступа, то его можно посмотреть и поменять в системных настройках.

«Виндовс»

Для конкретной операционной системы, восстановить адрес можно тремя способами.

Первый способ

Для этого применяется командная строка. Среднестатистические пользователи практически не пользуются этим инструментом, поскольку требуется помнить наборы команд. Однако, это достаточно удобно и быстро.

Запуск командной строки выполняется одновременным нажатием Win+X, где в меню следует выбрать «Командная строка». Также можно воспользоваться комбинацией Win+R и в строке «Выполнить» следует ввести cmd и нажать на ОК.

Пользователь получит доступ к командной строке, в которой у него есть два варианта:

- набрать ipconfig /all. Такая команда запустить отслеживание всех физических и виртуальных устройств, которые применяются в ПК. Обязательно система сможет собрать информацию о физическом адресе стандартного Ethernet-порта для сетевого кабеля и адаптера Вай Фай, которые применяется для подключения к сети провайдера. Также система отобразит IP адрес, адрес шлюза, серверы DNS и много других данных;

- ввести getmac. Отобразятся данные про МАК-адрес всех физических устройств ПК. Данное окно позволяет узнать именно необходимые данные без лишней информации.

Второй способ

Способ номер два позволяет подключаться к данным про операционную систему при помощи строки «Выполнить», которая запускается одновременным зажатием Win+R. Далее требуется ввести сочетание msinfo32 и подтвердить.

Левая сторона окна, которое откроется после нажатия ОК, будет состоять из различных пунктов, где требуется нажать на «Компоненты» и выбрать «Сеть». После этого нужно выбрать «Адаптер» и найти графу «МАК-адрес». Система отобразит искомую информацию и множество других данных.

Третий способ

Искомый адрес вычисляется в сетевых подключениях. Чтобы получить доступ к перечню сетевых соединений, необходимо применить рассмотренную комбинацию Win+R и последующий ввод команды ncpa.cpl.

Откроется специальное окно, в котором требуется отыскать активное сетевое подключение пользователя с сетью Интернет. Затем следует открыть свойства подключения, нажав правой кнопкой мыши по его значку и навести указатель на наименование применяемого адаптера. Всплывающий текст при наведении укажет МАК-адрес.

Обратите внимание! Представленный метод имеет негативный момент. Он заключается в том, что скопировать искомый адрес нельзя

Его необходимо записать отдельно, и потом ввести в требуемое место вручную. Это займет много времени, поэтому применяется как альтернативный вариант.

Linux

Представленная операционная система не нашла активного применения, однако, используется достаточно часто. Узнать адрес сетевого интерфейса в ней можно при помощи команды ifconfig или sudo ifconfig, которая вводится в терминале. Полученный результат будет расположен возле слова HWaddr. Например: root@host:~# ifconfig eth1 Link encap:Ethernet HWaddr 00:1E:8C:26:A1:C8 inet addr:192.168.1.3 Bcast:192.168.1.255 Mask:255.255.255.0 …

Устройства «Эппл»

Ноутбуки, которые оснащены операционной системой Mac OS имеют в своем арсенале терминал, в который следует вводить команду ifconfig. Она позволит получить необходимый MAC ноутбука или персонального компьютера с этой прошивкой. Появится строка, в которой искомая информация будет иметь такой вид: ether 00:1e:8c:26:a1:c8.

- открыть раздел «Системные настройки»;

- выбрать меню «Сеть»;

- открыть расширенные параметры и выбрать необходимый модуль из двух. Например, Ethernet, что означает проводной или Вай Фай (AirPort);

- требуемые данные будут находиться в специальном разделе «Оборудование», а если беспроводной тип, то в строке AirPort ID.

Ищем пароль в настройках роутера

Как узнать пароль от интересующей нас сети, если нет возможности к ней подключится. Ключ доступа находится еще и на роутере, который обслуживает вашу сеть. В комплекте к маршрутизатору всегда идет “патчкорд” (это небольшой кусок витопарного кабеля, обжатый с обеих сторон коннекторами “RJ-45”). Мы должны физически подключить прибор, раздающий интернет к компьютеру/ноутбуку.

- ПК: находим на задней стороне системного блока сетевой разъем и подключаем туда патчкорд. Ноутбук: на боковой стенке ищем вход для сетевого кабеля.

- Второй конец провода подсоединить к гнезду роутера, одному из тех, что стоят вместе (обычно выделяются еще и цветом).

Вход в веб-интерфейс

Для того чтобы узнать/поменять код доступа в настройках роутера, нужно зайти в “веб-интерфейс” (это графическая оболочка операционной системы маршрутизатора). Где найти вход вы узнаете из следующей инструкции.

- Открываем окно любого браузера и вписываем ip адрес прибора, раздающего нам интернет (легко узнать на задней крышки маршрутизатора).

- Есть шанс, что вам потребуется пароль от роутера (после ввода айпиадреса вы попали на окошко с вводом логина и кода защиты).

- Обычно эти поля можно оставлять пустыми, но в некоторых версиях прошивок понадобится ввести стандартное значение “admin/admin”.

- В случае правильно произведенных действий вы попадаете в главное меню веб-интерфейса прибора.

Расположение пароля у различных моделей роутеров

Фирмы-производители устройств для создания беспроводных сетей в большинстве своем стараются придать индивидуальный вид интерфейсу своих приборов. Поэтому не так просто узнать пароль от своего WiFi, если поменялся роутер, к которому вы так привыкли. Незнакомый интерфейс путает пользователя, а боязнь “нажать что-нибудь не то” не дает спокойно разобраться в новых настройках. В продолжении статьи мы разберем, как найти код доступа к своей сети на примерах мировых лидеров по производству оборудования такого плана.

Asus

Чтобы узнать пароль на роутер этой компании, найдите в главном меню прибора “Дополнительные настройки”. Выберете вкладку беспроводной сети, и в меню справа найдете строку “Предварительный ключ WPA”. Это и есть ключ безопасности вашей Wi-Fi сети.

TP-Link

Посмотреть свой пароль на маршрутизаторе “TP-Link” можно в меню “Защита беспроводного режима”, в которое можно попасть из главного меню. Далее все зависит от выбора шифрования, в случае WEP-защиты находим код безопасности в строке “Ключ 1”, в режиме Enterprise это код безопасности от “Radius-сервера”, а в персональном режиме “Пароль PSK”.

Tenda

Чтобы узнать пароль WiFi на тенде, находим на главной странице веб-интерфейса пункт “Код безопасности для беспроводной сети”.

ZyXEL

Увидеть ключ к беспроводной сети можно, если в нижней части интерфейса нажать на иконку в виде значка телефонной сети, зайти в раздел “Точки доступа” и посмотреть на поле “Ключ сети”.

Linksys

Пароль от вайфая находится за стилизованным изображением беспроводной сети в одноименной вкладке. Смотрим на строчку “Пароль” – это ваш код доступа к Wi-Fi.

Преимущества и недостатки WPA шифрования

К преимуществам данной технологии стоило бы отнести следующее:

- Усиленная безопасность передачи данных (в сравнении с WEP, предшественником, WPA).

- Более жесткий контроль доступа к Wi-Fi.

- Совместимость с большим количеством устройств, которые используются для организации беспроводной сети.

- Централизованное управление безопасностью. Центром в этом случае является сервер аутентификации. За счет этого злоумышленники не имеют возможности получить доступ к скрытым данным.

- Предприятия могут использовать собственные политики безопасности.

- Простота в настройке и дальнейшем использовании.

Конечно же, есть у данной технологии и недостатки, причем они зачастую оказываются весьма значительными. В частности, речь идет вот о чем:

- Ключ TKIP можно взломать максимум за 15 минут. Об этом заявила группа специалистов в 2008 году на конференции PacSec.

- В 2009 году специалистами из Университета Хиросимы был разработан метод взлома любой сети, где используется WPA, за одну минуту.

- С помощью уязвимости, названной специалистами Hole196, можно использовать WPA2 со своим ключом, а не с тем, который требуется сервером аутентификации.

- В большинстве случаев любое WPA можно взломать с помощью обычного перебора всех возможных вариантов (брут-форс), а также при помощи так называемой атаки по словарю. Во втором случае используются варианты не в хаотическом порядке, а по словарю.

Конечно, чтобы воспользоваться всеми этими уязвимостями и проблемами, необходимо иметь особенные знания в области построения компьютерных сетей.

Большинству рядовых пользователей все это недоступно. Поэтому Вы можете особо не переживать о том, что кто-то получит доступ к Вашему Wi-Fi.

Рис. 4. Взломщик и компьютер

Типы ключа безопасности сети

Наиболее распространенные типы ключа безопасности сети, которые используются для авторизации в беспроводных сетях, включают защищенный доступ Wi-Fi (WPA и WPA2) и эквивалентная проводная конфиденциальность (WEP).

# 1) WEP

WEP использует 40-битный ключ для шифрования пакета данных. Этот ключ объединяется с 24-битным IV (вектором инициализации) для создания ключа RC4. Этот 40-битный и 24-битный IV образуют 64-битный ключ WEP.

Используются два типа методов аутентификации: открытая система и аутентификация с общим ключом.

В методе аутентификации открытой системы запрашивающему клиентскому хосту не нужно предоставлять учетные данные точке доступа для аутентификации, поскольку любой клиент может попытаться установить связь с сетью. Здесь для процесса шифрования используется только ключ WEP.

В то время как при аутентификации с общим ключом, ключ WEP используется для аутентификации путем развертывания четырехстороннего процесса подтверждения ответа на запрос.

Сначала хост-клиент отправляет запрос аутентификации в точку доступа. Затем точка доступа в ответ отправляет запрос в виде открытого текста. Используя ключ WEP, клиентский хост зашифрует текст запроса и отправит его обратно в точку доступа.

Затем ответ будет дешифрован точкой доступа, и если он идентичен запросу текст, то он передаст положительный ответ. Позже процесс аутентификации и ассоциации будет завершен, и снова ключ WEP будет использоваться для шифрования пакетов данных с помощью RC4.

Из приведенного выше процесса кажется, что этот процесс является безопасным, но практически ключ может быть легко декодирован кем угодно, взломав кадры вызова. Поэтому на практике этот метод шифрования и аутентификации менее эффективен, а WPA, который является более безопасным методом, был разработан.

Шифрование WEP:

# 2) WPA и WPA2

Хост-устройству, которое хочет подключиться к сети, требуется ключ безопасности для начала связи. И WPA, и WPA-2 работают по принципу, согласно которому после проверки ключа обмен данными между хост-устройством и точкой доступа осуществляется в зашифрованном виде.

WPA развертывает протокол целостности временного ключа (TKIP), который использует ключ для каждого пакета, что означает, что он динамически создает новый 128-битный ключ каждый раз, когда приходит пакет, и распределяет его для пакета данных. Это защищает пакет от любого нежелательного доступа и атак.

У него есть проверка целостности сообщения, которая защищает данные от вирусов, которые могут изменять и повторно передавать пакеты в соответствии с собой. Таким образом, он заменяет метод циклической проверки избыточности для обнаружения и исправления ошибок, который использовался WEP.

WPA делится на разные подразделения. в зависимости от типа пользователя, использующего его.

WPA и WPA-2 -Personal (WPA-PSK): Это используется для домашних сетей и малых- масштабировать офисные сети, так как не требуется аутентификация на основе сервера. Данные зашифровываются путем извлечения 128-битного ключа из 256-битного предварительного общего ключа.

WPA и WPA2 Enterprise: Он развертывает 802. 1x сервер аутентификации и аутентификация сервера RADIUS, который является гораздо безопасным и уже подробно описан в наших предыдущих руководствах по шифрованию и доступу. Это в основном используется в процессах авторизации и аутентификации в бизнес-организациях.

Тип безопасности и шифрования беспроводной сети. Какой выбрать?

Чтобы защитить свою Wi-Fi сеть и установить пароль, необходимо обязательно выбрать тип безопасности беспроводной сети и метод шифрования. И на данном этапе у многих возникает вопрос: а какой выбрать? WEP, WPA, или WPA2? Personal или Enterprise? AES, или TKIP? Какие настройки безопасности лучше всего защитят Wi-Fi сеть? На все эти вопросы я постараюсь ответить в рамках этой статьи. Рассмотрим все возможные методы аутентификации и шифрования. Выясним, какие параметры безопасности Wi-Fi сети лучше установить в настройках маршрутизатора.

Обратите внимание, что тип безопасности, или аутентификации, сетевая аутентификация, защита, метод проверки подлинности – это все одно и то же. Тип аутентификации и шифрование – это основные настройки защиты беспроводной Wi-Fi сети

Думаю, для начала нужно разобраться, какие они бывают, какие есть версии, их возможности и т. д. После чего уже выясним, какой тип защиты и шифрования выбрать. Покажу на примере нескольких популярных роутеров

Тип аутентификации и шифрование – это основные настройки защиты беспроводной Wi-Fi сети. Думаю, для начала нужно разобраться, какие они бывают, какие есть версии, их возможности и т. д. После чего уже выясним, какой тип защиты и шифрования выбрать. Покажу на примере нескольких популярных роутеров.

Я настоятельно рекомендую настраивать пароль и защищать свою беспроводную сеть. Устанавливать максимальный уровень защиты. Если вы оставите сеть открытой, без защиты, то к ней смогут подключится все кто угодно. Это в первую очередь небезопасно. А так же лишняя нагрузка на ваш маршрутизатор, падение скорости соединения и всевозможные проблемы с подключением разных устройств.

Как узнать ключ безопасности Вай Фай сети Ростелекома

В случаях, когда возникает вопрос о том, как узнать ключ безопасности беспроводной домашней или офисной сети, нужно перейти в параметры роутера или модема, независимо от того используется ли интернет от Ростелекома или другого оператора. Настройка сетевого оборудования в большинстве случаев выполняется при помощи веб-интерфейса.

Для доступа к программному обеспечению нужно ввести IP адрес модема или роутера в любом браузере, установленном на вашем компьютере.

В зависимости от производителя оборудования используются различные стандартные значения адреса. Наиболее распространенные марки с соответствующими для них IP можно просмотреть в таблице.

|

Производитель сетевого оборудования |

Информация о компании |

IP-адрес для доступа в веб-интерфейс и значения логина/ пароля, заданные по умолчанию. |

|

D-Link |

Тайванская компания, сотрудничающая с ведущими российскими организациями. Роутеры и модемы производителя D-Link отличаются невысокой ценой, но при этом надежны и просты в работе. |

192.168.0.1 admin/admin |

|

TP-Link |

Китайская компания, которая является лидером в сфере сетевого оборудования во всем мире. Роутеры и модемы TP-Link присутствуют в большинстве стран мира. Цены на оборудование этого производителя имеют широкий диапазон, позволяя найти подходящую модель для любого дома и предприятия. |

192.168.1.1 admin/admin |

|

Tenda |

Оборудование Tenda производится в Китае. Роутеры и модемы компании востребованы как в самой Поднебесной, так и России (около 40% рынка сетевых устройств). Ценовая политика производителя весьма дружелюбна для конечных потребителей и интернет-провайдеров, чем и вызвана ее большая популярность. |

192.168.0.1 admin/admin |

|

QTECH |

Компания является российским производителем сетевого оборудования. Ее часто используют провайдеры под собственным логотипом. Оборудование оптимально подходит для домашнего интернета от Ростелекома, позволяя использовать не только проводное подключение, но и Wi-Fi сети с защитным ключом. |

192.168.1.1 admin/admin |

|

Upvel |

Сетевое оборудование Upvel производится в КНР. Компания предлагает покупателям широкий диапазон устройств. Модели, предназначенные для создания домашней сети, имеют интуитивно понятный интерфейс, просты в настройке и использовании. |

192.168.10.1 admin/admin |

|

Asus |

Компания является ведущим производителем техники на мировом рынке. Роутеры и модемы производителя отличаются высоким качеством и красивым дизайном. Сетевые устройства от Asus – отличный выбор для требовательных пользователей. Такое оборудование позволит насладится высокой скоростью работы без каких-либо сбоев. Стоимость роутеров и модемов обычно не ориентирована на бюджетных покупателей. |

192.168.1.1 admin/admin |

Список производителей, приведенных в таблице, не полный, но в нем представлены все основные марки, которые наиболее часто используются с телекоммуникационным оператором Ростелеком. Данные IP адресов могут отличатся для определенных моделей, но в большинстве случаев они будут иметь указанные значения.

Куда и как ввести ключ сети к роутеру Ростелеком

Ключ безопасности Вай Фай сети Ростелекома прописывается в настройках роутера.

Для того чтобы попасть в них, вводим IP, подходящий для вашего устройства, в адресную строку браузера и авторизируемся.

Независимо от версии веб-интерфейса нужно:

- выбрать раздел беспроводной сети;

- найти пункт или подраздел настроек безопасности;

- указать тип шифрования Wi-Fi (WEP или WPA);

- Ввести ключ безопасности для сети Ростелеком.

В этом меню можно узнать и уже установленный защитный пароль.

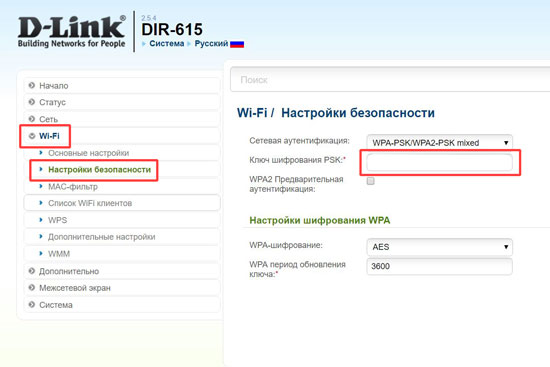

Для примера, на роутерах D-Link раздел беспроводной сети располагается по следующему пути:

- Wi-Fi;

- Настройки безопасности.

Установленный ключ с настройками защиты WEP или WPA позволяет ограничить использование интернет-подключения только пользователями, знающими комбинацию.

Для присоединения компьютера на операционной системе Windows к беспроводной сети нужно:

- нажать на иконку интернета в правом нижнем углу (трей);

- выбрать точку доступа;

- ввести и подтвердить пароль.

Перед тем, как ввести ключ сети Ростелекома в настройки оборудования или просто узнать его, нужно определить IP адрес роутера. Это позволит получить доступ к параметрам устройства и указать защитную комбинацию для точки доступа.