Какие бывают rfid протоколы и как их похекать с помощью flipper zero

Содержание:

- Особые случаи

- Работа считывателей в защищенном режиме

- Выдача гостевых идентификаторов

- Семейства считывателей Micore и Micore 2

- Одна карта – много приложений

- В чем же разница между технологиями RFID и NFC

- Mifare® в системах безопасности

- Как работает

- General Information

- Согласно рабочей частоте: Четыре типа

- Проблемы

- Распространенные заблуждения

- Еще раз об истории

- Можно ли взломать кодировку и каким образом?

- Проверяем девайс на наличие NFC

- Заключение

Особые случаи

Есть немало приложений, для которых в карту необходимо записывать достаточно большие порции информации. Примером такого приложения может служить биометрический считыватель, который извлекает из карты образ отпечатка пальца, который, как правило, занимает не менее 500 байт.

Если вы будете пользоваться стандартными процедурами поблочного чтения или записи (по 16 байт за операцию), то накладные расходы на передачу данных существенно замедлят процесс. Например, известный считыватель фирмы Bioscript считывает шаблон отпечатка около двух секунд. Если вы разрабатываете аналогичное приложение, то сделать время реакции системы приемлемым для человека помогут некоторые расширения к стандартному набору большинства считывателей. Так, считыватели серии PR-P08 с поставляемой с ними библиотекой имеют дополнительные функции посекторной работы с картой, то есть за одну операцию пишется или читается не блок размером всего 16 байт, а целиком сектор карты. Для карт с размером памяти в 1 килобайт это будет 48 байт за операцию, а для старшей половины карт Mifare 4К это составит уже целых 240 байт (напомним, что в информационную часть сектора карты не входит блок сектора – трайлера, равный также 16 байтам).

С использованием упомянутых расширений при использовании считывателя PR-P08 объем данных примерно в два килобайта (сжатая фотография) читается из карты Mifare 4К примерно за секунду, а запись этой же информации занимает не более пары секунд.

Работа считывателей в защищенном режиме

Нужно иметь ввиду, что многие считыватели поддерживают только чтение номера карты и не поддерживают работу с защищенной памятью.

Те же считыватели, которые поддерживающие работу с защищенной памятью, должны быть для этого правильно настроены — обычно по состоянию «из коробки» они опять же читают только номер карт.

Настройка считывателя включает сообщение ему реквизитов доступа к памяти – информации, откуда из памяти карты читать идентификационные данные, какой ключ (пароль) для этого использовать. Такая настройка обычно выполняется предъявлением считывателю специальной карты программирования либо подключением к считывателю по интерфейсу RS232/RS485.

Выдача гостевых идентификаторов

Выдача гостевых идентификаторов производится по разному в зависимости от вендора:

- Выдача идентификаторов на определённое время (ESMART)

- Выдача одноразовых идентификаторов (HID, Suprema)

- Выдача QR-кода (Nedap), QR-код присылается на Е-mail, считывается с экрана телефона Мне этот вариант представляется особенно удобным т.к. не требует установки приложения на смартфон для прохождения идентификации, но есть и минус — QR-код можно легко передать.

- Выдача бессрочного идентификатора с последующим удалением его из системы СКУД вручную (все остальные), по сути ничем не отличается от гостевых бесконтактных карт которые выдаются в классических СКУД

Семейства считывателей Micore и Micore 2

Для организации систем идентификации Mifare компания NXP предлагает два семейства считывателей — Micore и Micore 2.

Семейство считывателей Micore представлено четырьмя продуктами:

- MFRC500;

- MFRC530;

- MFRC531;

- CLRC 632.

Все микросхемы повыводно совместимы между собой. Для того чтобы заменить одну микросхему на другую в системе, разработчику не нужно менять программное обеспечение.

Семейство считывателей Micore 2 представлено двумя продуктами:

- MFRC522;

- MFRC523.

Micore 2 оптимизировано для портативных считывателей (сниженное энергопотребление, уменьшенные корпуса микросхем). MFRC522 и MFRC523 выпускаются в корпусе HVQFN32 и являются повыводно совместимыми между собой. Они обладают интерфейсами RS-232, SPI и I2C.

Одна карта – много приложений

Мультиаппликационность – одна из «изюминок» карт. Смысл ее в том, что карта может быть поделена между разными приложениями, созданными разными компаниями – интеграторами, даже не знающими о существовании друг друга. Это свойство базируется на секторной структуре карт. Каждое приложение может использовать свои сектора, и в пределе на одной карте с объемом памяти в 1К может размещаться до 16 приложений, а на карте 4К – 40 приложений. Такой непропорциональный рост объясняется тем, что старшая половина памяти карты 4К разделена на сектора большего объема (по 256 байт в верхней половине против 32-х байт в нижней). Зато требовательным к памяти приложениям становится достаточно одного сектора вместо 3-х … 4-х секторов малого объема.

Реально некоторые из приложений требуют объема памяти больше, чем содержится в одном секторе, и тогда общее количество приложений на карте с меньшим объемом памяти уменьшается.

Для примера в таблице 1 приведена информация о распределении памяти карты Mifare 1К в Московских проектах.

Таблица 1

|

Сектор |

Приложение |

Доступ на чтение |

Запись и модификация |

|

Каталог приложений |

Открытый |

При изготовлении карты |

|

|

1 |

Проезд в метрополитене |

Метрополитен |

Метрополитен |

|

2-3 |

Проезд по железной дороге |

МЖД |

МЖД |

|

4 |

Проезд в наземном транспорте |

Мосгортранс |

Мосгортранс |

|

5 |

Медицинское страхование |

МГФОМС |

МГФОМС |

|

6 |

Социальная защита |

КСЗН |

КСЗН |

|

7 |

Социальный дисконт |

Предприятия торговли |

Предприятия торговли |

|

8 |

Телефония |

Оператор связи |

Оператор связи |

|

9-12 |

Динамический резерв |

||

|

13-14 |

Персональные данные владельца |

Участники системы |

При изготовлении карты |

|

15 |

Реестровый номер карты и эмиссионные данные |

Участники системы |

При изготовлении карты |

Таблица 1 достаточно наглядно демонстрирует возможности одновременного использования карты в разных приложениях или проектах. За счет чего это достигается мы ниже и рассмотрим. А для понимания того, как множество замечательных возможностей карт реализуется на практике, перейдем к рассмотрению их внутреннего устройства.

В чем же разница между технологиями RFID и NFC

RFID — это система односторонней связи, в которой данные передаются от тегов к считывающему оборудованию.

Технология NFC — это более новая, более отточенная версия RFID. Она работает на максимальном расстоянии около 10 сантиметров и может быть настроена для одно- или двусторонней связи.

Можно заметить, что NFC как-будто дублирует умение RFID, также читая смарт-теги, благодаря своему режиму чтения / записи. Однако в дополнение к возможностям чтения / записи, NFC имеет два других режима, оба из которых включают динамическую двустороннюю связь: режим оплаты картой и режим связи для обмена данными P2P.

Системы NFC работают на той же частоте, что и системы HF RFID (13,56 МГц). Следовательно, существуют только ограничения по дальности считывания.

Из-за ограничений по дальности считывания устройства NFC должны находиться в непосредственной близости — обычно не более нескольких сантиметров. Вот почему NFC часто используется для безопасной связи, особенно для контроля доступа или в потребительском секторе для бесконтактных платежей.

Mifare® в системах безопасности

Карты Mifare в инфраструктуре любого предприятия могут, как мы видели, выполнять одновременно множество функций. Не следует пренебрегать ее использованием и в системах безопасности – за счет криптозащищенности карта хорошо подходит в качестве «удостоверения личности» в системах защиты информации: для доступа к компьютеру или базам данных, может использоваться в качестве носителя электронной цифровой подписи. Наконец, карта замечательно будет работать и в системе физического доступа на объект и в отдельные помещения.

Как идентификатор системы доступа карта может использоваться двояко: наиболее простой вариант – это использовать ее как полный аналог стандартных proximity карт за счет наличия уникального серийного номера, программируемого при производстве кристаллов. В таком режиме можно использовать для системы доступа карты, эмитированные другой компанией и совсем для других целей. Например, так можно использовать карту московского студента и школьника.

Если же вы хотите иметь систему, хорошо защищенную от подделок и имитаций, да еще и периодически менять ключи доступа в своей системе, то можно использовать защищенный режим, когда код доступа хранится в защищенных блоках карты. Такую функцию поддерживают некоторые из считывателей (например, считыватели PR-P09, PR-P016, PR-P05 российского производства).

Для работы вашей СКУД с защищенным режимом карт требуется выполнить две операции: произвести эмиссию карт с собственными ключами доступа и запрограммировать считыватели системы на работу с теми же ключами. Первая операция выполняется с помощью специальной утилиты и настольного считывателя PR-P08. Утилита перепрограммирует заданный сектор карты, занося в него защищенный серийный номер и назначенные вами ключи доступа к сектору, эти данные сохраняются в базе данных утилиты в закодированном виде. Затем с помощью утилиты генерируется специальная мастер карта, с помощью которой информация о новых ключах передается считывателям системы путем простого поднесения мастер-карты к каждому из считывателей, установленных на точках прохода.

Имеется еще одно решение, применимое на объектах с самыми суровыми требованиями к уровню защищенности. Как известно, в подобных случаях нормативные документы требуют использования одновременно нескольких идентификаторов, например, карта и ПИН-код, карта и отпечаток пальца, карта плюс ПИН плюс отпечаток пальца. Неприспособленность выпускаемых серийно сетевых систем доступа для работы с биометрической информацией с помощью карт Mifare обойти достаточно просто. Шаблон опечатка владельца заносится в карту в момент ее выдачи, а в базу данных контроллеров системы заносится только ее серийный номер. На точке прохода биометрический считыватель считывает шаблон отпечатка из карты, сканирует «живой» палец и сопоставляет со считанным из карты. При совпадении в контроллер системы доступа посылается только серийный код карты, по которому контроллер допускает владельца на объект.

Таким образом обходится проблема с оперативной передачей отпечатков по сети контроллеров, что, как уже упоминалось, стандартными системами доступа до сих пор не поддерживается. Вторым преимуществом является намного более быстрая процедура верификации (сравнение одного с одним) по сравнению с процедурой идентификации (один ко многим), когда совпадение вашего отпечатка ищется в немаленькой базе данных считывателя или контроллера.

Дополнение такого считывателя клавиатурой делает систему практически неприступной – допуск осуществляется уже по трем параметрам: номеру карты, ПИН-коду и отпечатку пальца. И если карту могут украсть, ПИН вы можете выболтать нечаянно или умышленно, то уж передать отпечаток пальца практически нереально (при условии, что биометрический считыватель выполнен по всем правилам и имеет систему защиты от муляжей).

Как работает

Каждый ключ Mifare оснащен индивидуальным номером идентификации, памятью с возможностью перезаписывания. Идентификационный номер не нуждается в защите и не является секретным. В некоторых случаях указывается на брелоке или карте. Доступ к памяти ключа надежно защищен.

Считывание данных из карты памяти и запись информации на нее осуществляется исключительно при наличии специальных кодов доступа. Данные, которые передаются между ключом и считывателем зашифрованы. Считыватели одновременно распознают как UID-код, так и информацию, расположенную в зашифрованной памяти. Недорогие системы доступа не обладают такой возможностью и считывают только UID.

UID – это не секретный идентификатор, поэтому сделать дубликат ключа не составит труда. Нужно лишь переписать данные UID, которые обеспечивают доступ в данное место. Дорогие считывающие системы поддерживают работу с двумя способами идентификации одновременно – с памятью и UID, поэтому копирование Mifare, взлом или кража данных в таких системах становится практически невозможной задачей.

General Information

This tool provides several features to interact with (and only with)

MIFARE Classic RFID-Tags. It is designed for users who have at least

basic familiarity with the MIFARE Classic technology.

You also need an understanding of the hexadecimal number system,

because all data input and output is in hexadecimal.

Some important things are:

- The features this tool provides are very basic. There are no such

fancy things as saving a URL to an RFID-Tag with a nice looking

graphical user interface. If you want to save things on a tag,

you have to input the raw hexadecimal data. - This App can not crack/hack

any MIFARE Classic keys. If you want to read/write an RFID-Tag, you

first need keys for this specific tag. For additional information

please read/see chapter . - There will be no «brute-force» attack

capability in this application. It is way too slow due

to the protocol. - Be aware! Uninstalling this app will delete all files

(dumps/keys) saved by it permanently. - The first block of the first sector of an original

MIFARE Classic tag is read-only i.e. not writable. But there

are special MIFARE Classic tags that support writing to the

manufacturer block with a simple write command (often called «magic tag

gen2» or «CUID»). This App is able to write to such tags and can therefore

create fully correct clones. «FUID» and «UFUID» tags should work too,

but they have not been tested so far. However, the app will not work with

all special tags. Some of them require a special command sequence to

put them into the state where writing to the manufacturer block is possible.

These tags are often called «gen1», «gen1a» or «UID».

Remember this when you are shopping for special tags!

More information about magic cards can be found

here.

Also, make sure the BCC value (check out the «BCC Calculator Tool»),

the SAK and the ATQA values are correct. If you just want to clone a UID,

please use the «Clone UID Tool». - This app will not work on some devices because their hardware

(NFC-controller) does not support MIFARE Classic

(read more).

You can find a list of incompatible devices

here.

Согласно рабочей частоте: Четыре типа

1,125 kHz Метки LF RFID

Низкочастотные метки часто работают на 125 kHz~ 134.2 кГц. Низкочастотные теги обычно являются вышеуказанными пассивными тегами. Индуктивная связь позволяет считывать рабочую энергию меток. Расстояние чтения-записи небольшое, обычно в пределах 10 см, менее 1 метра.

ОСОБЕННОСТИ:

- Энергосбережение, сильная проникающая способность, небольшое внешнее вмешательство;

- Медленная скорость передачи данных, плохая гибкость;

- Его нелегко распознать, поэтому за короткое время можно прочитать только один электронный тег;

- Подходит только для приложений распознавания на низкой скорости и с близкого расстояния.

ПРИЛОЖЕНИЯ:

Он подходит для приложений с небольшими расстояниями, низкой скоростью передачи и небольшим объемом данных. Например, контроль доступа, посещаемость, электронный биллинг, электронный кошелек и так далее.

Тег LF работает на низкой частоте и может проникать через воду, органические ткани и дерево. И его внешний вид может быть преобразован в тип ушного ногтя, тип воротника, тип таблетки или тип инъекции. Это подходит для идентификация крупного рогатого скота, свиней, голубей и других животных.

2,13.56 MHz ВЧ RFID-метки

Общая рабочая частота высокочастотной метки составляет 13.56 МГц. Как и низкочастотный тег, он также является пассивным. Расстояние чтения-записи HF-тегов составляет менее 1 метра.

ОСОБЕННОСТИ:

Он разделен на протокол ISO 14443A / B, ISO 15693. ISO 14443A / B — это принцип связи в ближней зоне электромагнитной индукции. Дальность чтения близка, но протоколов шифрования много. В основном они используются для идентификации.

Протокол ISO 15693 — это принцип связи электромагнитной индукции в ближнем и дальнем поле. Расстояние относительно большое, в основном из-за металлических помех.

ПРИЛОЖЕНИЯ:

- Отслеживание борьбы с подделками

- Электронная идентификация

- Электронные билеты

- Карты кампуса

- Удостоверения системы контроля доступа

- Банковские карты

- Кредитные карты

- Смарт паспорт

- Другие приложения

3,RFID-метки UHF 860 ~ 960 МГц

Рабочая частота Метка UHF составляет 860 ~ 960 МГц. Стандарт, используемый в разных странах, отличается. UHF, указанный в ЕС, составляет 865 МГц ~ 868 МГц. США — 902 МГц, Индия — 865 МГц 967 МГц, Австралия — 920 МГц, Япония — 952 МГц.

ОСОБЕННОСТИ:

Метки УВЧ имеют преимущества большого расстояния чтения, быстрой передачи данных. А минусами являются энергопотребление, слабое проникновение и уязвимость для помех.

ПРИЛОЖЕНИЯ:

- Система управления цепями поставок

- Управление автоматизацией производственной линии

- Управление авиапочтой

- Управление контейнером

- Управление парковкой

- Управление оплатой вне парковки

- Управление библиотекой

- Управление складом

4,2.45GHz~ Тег СВЧ 5.8 ГГц

Основная рабочая частота микрополосного RFID-приложения: 2.45GHz~ 5.8 ГГц. Микроволновые метки могут быть пассивными, полупассивными или активными. Пассивные микроволновые метки обычно меньше пассивных УВЧ-меток. И дальность чтения у них такая же, около 5 метров. Дальность считывания полупассивных микроволновых меток составляет около 30 метров, а активных микроволновых меток — до 100 метров.

ОСОБЕННОСТИ:

Антенны СВЧ-меток являются направленными. Это помогает определить пассивные и полупассивные зоны чтения этикеток. Поскольку длины волн короче, микроволновые антенны проще сконструировать для взаимодействия с металлическими объектами.

Полоса пропускания шире в микроволновом диапазоне частот. И канал со скачкообразной перестройкой частоты тоже намного больше. Тем не менее, существует много помех в диапазоне микроволновых частот, поскольку многие бытовые устройства также используют эту частоту.

ПРИЛОЖЕНИЯ:

Обычно используется для удаленной идентификации и распознавания быстро движущихся объектов. Например, бесконтактная связь и промышленный контроль, логистика, идентификация и управление железнодорожным транспортом.

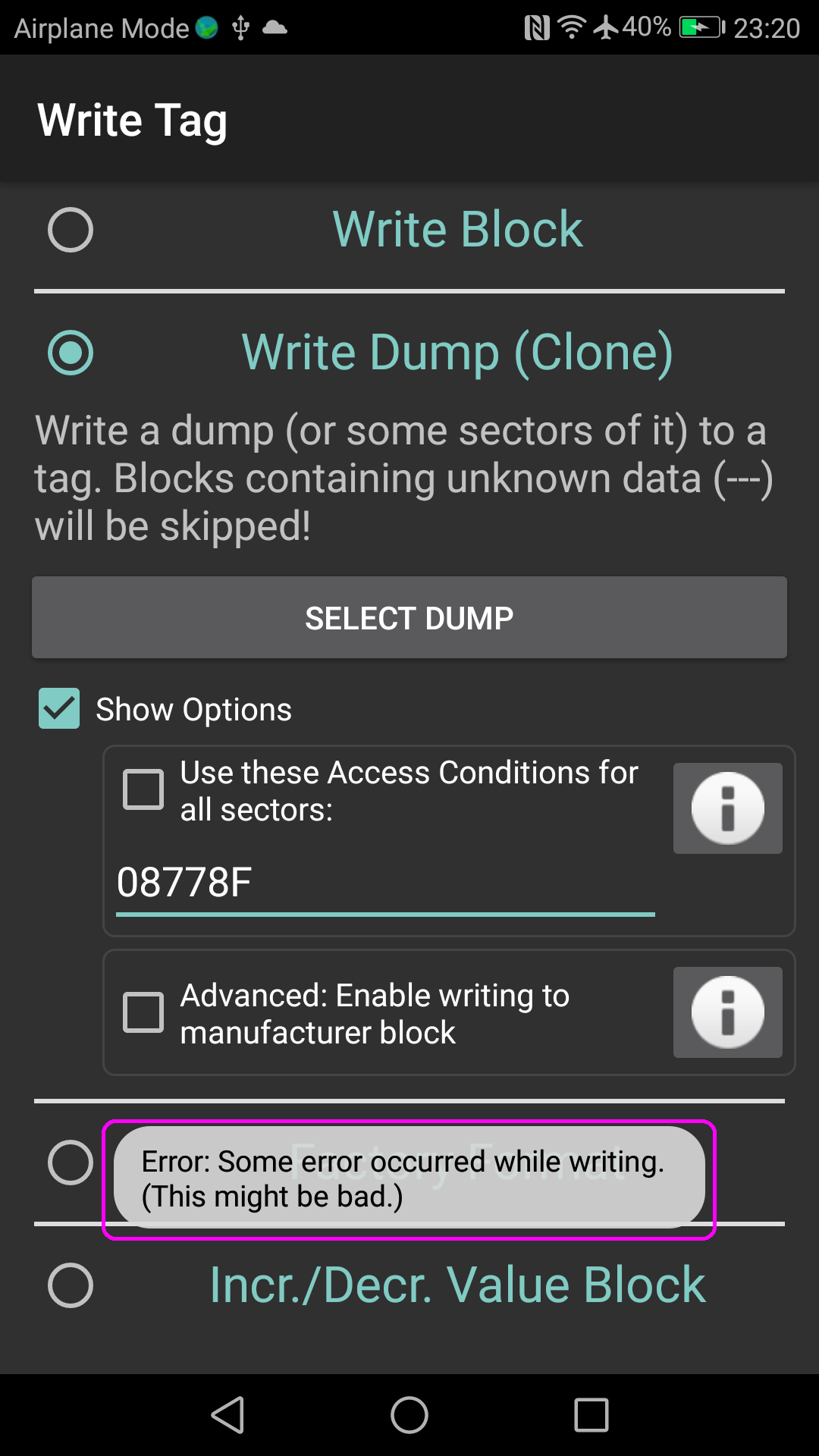

Проблемы

Сообщение об ошибке при записи/стирании: Иногда, при попытке записать или стереть большое количество секторов одновременно (например, при записи целого дампа или форматировании всей памяти), может возникать ошибка записи, даже если карта все время была в поле считывателя и все необходимые параметры были указаны верно. Сообщение об ошибке намекает, что память карты могла быть повреждена, однако, в большинстве случаев волноваться не стоит. Повторяйте форматирование/запись до тех пор, пока процесс не будет успешно завершен.

«Ошибка: возникла какая-то ошибка во время записи. (Это может быть плохо).»

Неполная запись дампов: Иногда, MCT не полностью записывает дамп на карту, при этом сообщает об успешном завершении процесса записи. Чтобы убедиться, что дамп был записан верно, необходимо сохранить дамп с только что записанной карты и сравнить с исходным.

В будущих версиях указанные проблемы могут быть устранены, так что не стоит пропускать обновления.

Ссылки на скачивание:

Распространенные заблуждения

Но время идет, хакеры не дремлют. Криптозащита, встроенная в чип MIFARE 1K, в настоящее время признается невысокой. Об этом есть публикации в открытой научно-технической прессе. На некоторых сайтах можно найти информацию о способах взлома защиты MIFARE 1K. Что делать заказчику, стремящемуся надежно защитить карты доступа от копирования и подделки?

Есть современные надежные средства. Например, компания NXP разработала линейку чипов MIFARE Plus, где используется криптография AES, вскрытие которой в настоящее время считается невозможным. Применение MIFARE Plus – гарантия защиты карт доступа от копирования и подделки.

Но и здесь заказчику приходится нелегко. Изготовители считывателей карт для СКУД часто скрывают технические тонкости.

Поддержка различных форматов MIFARE Еще один типичный пример. Разработчик считывателя узнал, что 4-байтные серийные номера чипов больше не являются уникальными, а компания NXP выпустила 7-байтную версию чипа MIFARE 1K. Производитель дорабатывает свою считку (оставляя при этом тот же самый интерфейс Wiegand-26) на чтение 7-байтного номера MIFARE 1K. И тут он понимает, что может еще и расширить перечень чипов, с которыми якобы работает его считка. Ведь 7-байтный UID имеется у многих других продуктов MIFARE, а именно – у MIFARE Ultrlaight C, MIFARE Plus, MIFARE DESFire EV1. И разработчик тут же включает в документацию фразу такого характера: «Поддержка различных форматов MIFARE Ultralight, MIFARE Plus, DESFire EV1».

Бедный неосведомленный заказчик покупает карты MIFARE Plus и такой считыватель. Что он получает? Снова ничего, кроме напрасно потраченных денег.

Считыватель будет работать с открытым UID, который никак не защищен (об этом говорилось выше). Криптография AES, встроенная в чип MIFARE Plus, не распространяется на UID. Этот UID копируется так же легко, как и ID MIFARE 1K, и считывание номера чипа MIFARE Plus ничего не добавляет к защите карт от копирования и подделки.

Карты MIFARE Plus поступают с завода-изготовителя в незащищенном режиме и на самом деле в таком виде не предназначены для использования. В отличие от традиционных Proximity-карт (HID Prox, EM-Marine) карты MIFARE Plus после покупки должны быть проинициализированы. И сделать это должен заказчик.

Считка MIFARE Plus Как еще некоторые изготовители считывателей вводят заказчика в заблуждение? Есть пример из жизни.

Известно, что карты MIFARE Plus могут быть проинициализированы таким образом, что чип MIFARE Plus полностью эмулирует MIFARE 1K (в том числе и криптоалгоритм СRYPTO-1). Более точно этот режим называется переводом чипа MIFARE Plus на уровень безопасности SL1 в режиме эмуляции MIFARE Classic. Не проводя тестирования, изготовитель считывателя (гипотетический) добавляет в свою документацию фразу «Поддержка MIFARE Plus». К несчастью для заказчика, купившего подобную считку, корректно работать с картами MIFARE Plus она не будет.

Еще раз об истории

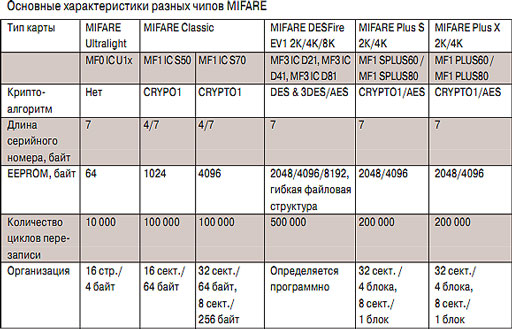

Бесконтактные смарт – карты Mifare были анонсированы в 1994 году, а уже в 1996 году в Сеуле был реализован первый масштабный проект на этих картах. Это была карта с объемом памяти в 1 килобайт, что для того времени было большим технологическим достижением. Технология оказалась настолько интересной и востребованной, что уже через несколько лет после внедрения первого проекта общий объем произведенных карт Mifare 1К приблизился к полумиллиарду, а в 2011 году был исчерпан резерв 4-х байтовых серийных номеров карт, что означает преодоление барьера в 232, то есть 4294967296 (более четырех миллиардов). Более новые модификации карт уже имеют 7-ми байтовый серийный номер, что обеспечивает уникальность серийных номеров карт в количестве 256, или 72057594037927936 — не возьмусь даже произнести такую цифру.

Такой практический успех стимулировал расширение семейства карт Mifare: к 2000-му году появились модификации Mifare Pro и ProX, в 2001 году Philips анонсировал «облегченную» версию бумажной карты Mifare UltraLight, а еще годом позже — Mifare Standard 4K с объемом памяти 4 килобайта. Сегодня к этому списку можно добавить Mifare DesFire, а также новые версии самых популярных карт Standard и UltraLight — Mifare Plus и Mifare UltraLight С с улучшенной криптографией, но совместимые со своими предшественниками.

Успех технологии Mifare объясняется не только уникальными техническими характеристиками карт, но и грамотной стратегией производителя – NXP сделала технологию открытой платформой, в рамках которой каждому из участников любого проекта отводится своя роль, позволяющая получить свой кусочек от этого «вкусного пирога».

И сегодня область применения карт Mifare Standard очень широка – это, в первую очередь, общественный транспорт, где карта используется как средство оплаты, различного рода системы социальной защиты, системы лояльности, локальные платежные системы (например, оплата за услуги сети бензозаправочных станций). Сравнительно широко начали применяться эти карты и в системах безопасности. Об одном из таких применений мы расскажем несколько ниже.

Наличие в карте механизма антиколлизий, благодаря которому считыватель может одновременно работать с двумя и даже с тремя картами, позволяет реализовывать специальные приложения. Например, при выписке специфических лекарств система разрешит операцию только в случае, если на считывателе одновременно присутствует карта врача и карта пациента. Думаю, найдется еще немало примеров, где данное свойство карт Mifare окажется незаменимым.

Именно «ветерану» — картам семейства Mifare Standard и посвящен остальной материал статьи.

Можно ли взломать кодировку и каким образом?

Процесс взлома Мифайр карты займет немало времени и сил. Однако сделать это возможно. Для примера возьмем использование считывателя бесконтактных карт RD-03AB, обеспеченного специальным программным обеспечением.

Для взлома часто используют три основных программы:

- Mfoc производит взлом только при условии наличия хотя бы одного известного криптоключа.

- Mfcuk взламывает ключи Мифайр при помощи накопления информации Random генератора при помощи четырехбитных ответов процесса активации данных.

- Mfks применяется с целью восстановления ключей Мифайр на считывающих устройствах нового поколения.

Как взломать?

Для получения доступа к криптоключам необходим считыватель бесконтактных карт RD-03AB, а также готовая карта доступа. Чтобы подключить считывающее устройство к пользовательскому компьютеру, нужно использовать один из имеющихся портов: USB или COM.

Для программирования единственного криптоключа уходит до 30 минут. По окончании систему можно остановить и начать работу с другой программой – Mfoc.

Для чего нужно сделать следующие действия:

- Запустить программу Mfks, применить опцию «verbose_level 2», после чего нужно подождать в течение 40 минут. Если процесс не увенчался успехом, то его стоит прекратить.

- Программа Mfcuk запускается с этой же опцией, после чего длительное время ожидаются результаты. Скорость накопления данных статистики может меняться и составить до нескольких дней.

Обе программы могут взломать огромное количество криптоключей, однако в некоторых случаях их бывает недостаточно – идентификаторы просто не поддаются взлому и дублированию.

Проверяем девайс на наличие NFC

Захотели попробовать технологию на практике, но не знаете, есть ли такая возможность именно на вашем устройстве? Давайте проверим.

При присутствии разработки NFC вы увидите эту аббревиатуру именно там. Если крышка телефона/планшета не снимается, то соответствующий значок или аббревиатура будут располагаться на внешней стороне.

Если вы по какой-то причине не желаете или не можете снять крышку, убедиться в наличии такого способа коммуникации вы можете в настройках девайса.

Найдите вкладку «Беспроводные сети», затем «Ещё…» и если NFC доступно на устройстве, то там обязательно будет соответствующий пункт.

Заключение

Смартфоны, оборудованные модулем NFC, позволяют пользователям легко и удобно выполнять различные полезные задачи, а не искать по карманам корешки билетов и пропуски на парковку. Эта технология также дает возможность подключаться к друзьям для обмена информацией, игр и передачи данных. Технология NFC удобна и для работы, и для развлечений. Она сыграет важнейшую роль для того, чтобы сделать нашу жизнь удобнее в самом ближайшем будущем.

Более подробно об NFC или NDEF можно почитать в книге Tom Igoe, Don Coleman, and Brian Jepson «Beginning NFC. Near Field Communication with Arduino, Android, and PhoneGap».