Фишинг

Содержание:

- GoPhish

- Виды фишинга

- Stay Informed and Be Vigilant

- Types of Phishing Attacks

- Какую цель преследует фишинг и чем он опасен?

- Phishing and the future of work

- Технические меры: продвинутые

- Как работает фишинг?

- Как защитить себя от фишинга?

- Types of phishing attacks

- Продукты на рынке

- Как включить защиту от фишинга в разных антивирусах

- Как учебный фишинг влияет на бдительность сотрудников

- Как защититься

- Виды

- Типы и схемы фишинговых атак

- Как можно защититься от фишинга

- Историческая справка

- Нужны ли внешние источники данных для борьбы с фишингом

GoPhish

Итак, пришло время для практики. GoPhish был выбран неслучайно: он представляет собой user-friendly инструмент, имеющий следующие особенности:

-

Упрощенная установка и запуск.

-

Поддержка REST API. Позволяет формировать запросы из документации и применять автоматизированные сценарии.

-

Удобный графический интерфейс управления.

-

Кроссплатформенность.

Команда разработчиков подготовила отличный гайд по развертыванию и настройке GoPhish. На самом деле вам потребуется лишь перейти в репозиторий, скачать ZIP-архив для соответствующей ОС, запустить внутренний бинарный файл, после чего инструмент будет установлен.

ВАЖНАЯ ЗАМЕТКА!

В итоге вы должны получить в терминале информацию о развернутом портале, а также данные для авторизации (актуально для версии старше версии 0.10.1). Не забудьте зафиксировать для себя пароль!

Виды фишинга

Чтобы лучше защититься от подобного вида мошенничества, необходимо знать, в каких оно бывает формах. Специалисты выделяют несколько видов фишинга.

Классический

Конечно, эти письма создаются с большой скрупулезностью, поскольку отличия от настоящих писем должны быть минимальны или вовсе отсутствовать, чтобы пользователь не заметил подмены.

Надо знать и о самых частых «уловках» мошенников, которые заставляют перейти по этой ссылке:

Целенаправленная атака

Предыдущий, классический, вид фишинга можно назвать мошенничеством «на удачу», то есть злоумышленники практически не имеют информации о тех, кому письмо рассылают, и кто на него «поведется». Но есть и целевая атака — когда мошенники владеют избыточной информации о своей жертве.

Чтобы собрать информацию о будущей жертве, чаще всего много усилий не требуется —например, подойдут сайты для поиска работы вроде LinkedIn или HH, где люди подробно рассказывают о себе с целью привлечь работодателя. Но привлекают не тех.

Чтобы не допустить такой ситуации, желательно не размещать личную или служебную информацию в открытом доступе.

Против топ-менеджмента (гарпунный фишинг, охота на китов)

Чем выше должность, тем интереснее и важнее у нее информация, поэтому мошенники часто охотятся за личными данными руководства различных организаций.

Дело в том, что эксперты по безопасности в какой-либо компании ограничивают информацию, которая доступна для определенного сотрудника.

Например, продажник будет знать поставщиков продукции, закупочную цену, возможно, номера счетов организации, а кадровик к этой информации доступа не имеет, но знает всех сотрудников компании, их должности и заработную плату. Руководитель же имеет доступ к любой информации, поэтому для мошенников он наиболее ценен.

После того, как получен доступ к личному кабинету руководителя, злоумышленники могут взаимодействовать с другими отделами компании, например, чтобы оформить банковский перевод денежных средств на свои счета.

Проблема заключается в том, то менеджеры высшего звена часто отказывают проходить обучение основам информационной безопасности, называя это тратой времени и денег.

Рассылки от Google или Dropbox

Новое направление фишинга — кража логина и пароля от облачных хранилищ данных. Облачные сервисы действительно удобны, поэтому многие пользуются ими и для хранения конфиденциальных или служебных данных. Это могут быть:

- документы;

- таблицы и презентации;

- пароли к другим сервисам;

- копии данных компьютеров;

- личные фотографии и так далее.

По этой причине желание злоумышленников влезть в данные ресурсы вполне объяснимо и понятно. Для этого чаще всего создают сайт, который максимально имитирует страницу входа в личный кабинет в одном из сервисов облачного хранения. На этот сайт-обманку пользователей ведет ссылка в электронном письме.

Прикрепленные файлы

Ссылка на сайты-обманки — не единственное и не самое опасное средство фишеров. Если пользователь и клюнет на эту удочку, то предоставит только ограниченную информацию — аккаунт на определенном сайте, мобильный телефон, домашний адрес и др.

Намного опаснее те атаки, которые ведут к заражению компьютера вредоносными вирусами, которые могут собрать все личные данные и информацию о человеке.

Такие вирусы часто всего прикрепляются вложениями к письмам. Пользователи видят письмо якобы от знакомого источника, поэтому без сомнений скачивают все вложенные файлы, тем самым заражая свои ПК.

Stay Informed and Be Vigilant

Knowing the names for each type isn’t really as important as understanding each attack’s MO, mode, and channel. You don’t have to confuse yourself with what they’re all called, but it is important to know how their messages are crafted and which channels attackers use to get to you.

It’s also important to always remain vigilant, and know that there are so many people out there who are out to trick you into giving out your details. Understand that your company may become the target of an attack and criminals are looking for a way into your organization.

Knowing such threats exist is the first step towards preventing your computer from becoming an attacker’s entry point. It’s also very important to double-check the source of the message before you take action.

You need to also understand that attackers sometimes use people’s fear and panic to get users to do what they want. So when faced with a threat it is important to calm down so you can think. And when it comes to spotting promo and freebie scams, the old adage still applies: if something sounds too good to be true, it probably is.

The 7 Best Smart TVs in 2021

Although most TVs are now Smart TVs, some are better than others. We’ve found the best Smart TVs to get you started.

Read Next

About The Author

Loraine Balita-Centeno

(42 Articles Published)

Loraine has been writing for magazines, newspapers, and websites for 15 years. She has a master’s in applied media technology and a keen interest in digital media, social media studies, and cybersecurity.

More

From Loraine Balita-Centeno

Types of Phishing Attacks

Spear Phishing and Whaling

Like spear phishing, whaling creates campaigns around a specific target but with a bigger fish in mind. Rather than target a broad group like a department or team, these attackers channel their inner Captain Ahab by aiming their spear at high-level targets like executives or influencers with hopes to spear their white whale. Whale hunters seek to impersonate senior management like CEOs, CFOs, the head of HR, etc., to convince members of an organization to reveal sensitive information that would be of value to the attackers. For a whaling excursion to be successful, the attackers must perform more in-depth research than usual, with the hope of impersonating their whale accurately. Attackers are looking to use the whale’s authority to convince employees or other whales not to look into or question their requests.

Email Phishing Scam Examples

With more people shopping online than ever before due to the pandemic and the evolving digital retail landscape, scammers will be working overtime this year. During the holiday season, these types of scams increase exponentially due to all of the gift-buying happening. Many people have so many purchases that they don’t think twice about there being a problem with their orders.

(Source)

(Source)

Какую цель преследует фишинг и чем он опасен?

После перехода на фишинговые сайты появляется окно, предлагающее потенциальной жертве ввести личные данные (логин, пароль)

Для большей убедительности в необходимости передачи конфиденциальной информации, в сообщении могут содержаться призывы «подтвердить учетную запись», «подтвердить платежную информацию», «восстановить пароль», «погасить задолженность» или другие уведомления, привлекающие внимание и побуждающие пользователя к немедленному действию

В случае введения пользователем данных, запрашиваемых фишинговым сайтом, злоумышленники похищают информацию об учетных записях, банковских счетах, свободно распоряжаясь ними в мошеннических целях, что может привести пострадавшего пользователя к ощутимым финансовым потерям, а также причинить существенный моральный ущерб.

В первую очередь фишинг-атакам подвергаются финансовые учреждения (банки, брокерские компании, кредитные организации), электронные платежные системы с целью нелегального получения базы данных, а также секретной информации о клиентах. Основной целью этого вида мошенничества также являются социальные сети (Facebook, Instagram), а также мессенджеры, которые подходят для кражи аккаунтов пользователей, их персональных данных.

Примечание. Первой известной попыткой атаки на финансовые учреждения было хакерское проникновение в международную платежную систему E-Gold в 2001 году, а уже в 2004 году этот вид интернет-мошенничества разросся до глобального масштаба и до сих пор представляет большую опасность для самых разнообразных компаний и их клиентов.

Phishing and the future of work

The move to remote work has presented many challenges to business—and the increased range, frequency, and probability of security incidents are among the most serious.

New working habits have contributed to the recent surge in phishing because IT teams have less oversight over how colleagues are using their devices and can struggle to provide support when things go wrong.

According to Microsoft’s New Future of Work Report

- 80% of security professionals surveyed said they had encountered increased security threats since the shift to remote work began.

- Of these, 62% said phishing campaigns had increased more than any other type of threat.

- Employees said they believed IT departments would be able to mitigate these phishing attacks if they had been working in the office

Furthermore, an August 2021 survey conducted by Palo Alto Networks found that:

- 35% of companies reported that their employees either circumvented or disabled remote security measures

- Workers at organizations that lacked effective remote collaboration tools were more than eight times as likely to report high levels of security evasion

- 83% of companies with relaxed bring-your-own-device (BYOD) usage led to increased security issue

Further reading:

Технические меры: продвинутые

- Внедрите средство для защиты от фишинговых атак в электронной почте (например, Cisco E-mail Security), включающее различные защитные меры (анализ репутации, антивирусный сканер, контроль типов вложений, обнаружение аномалий, обнаружение спуфинга, инспекция URL в ссылках, песочница и т.п.).

- Установите средства защиты на ПК (например, Cisco AMP for Endpoint) или мобильные устройства (например, Cisco Security Connector) для защиты от вредоносного кода, установленного на оконечном устройстве в результате успешной фишинговой атаки.

- Подпишитесь на фиды Threat Intelligence для получения оперативной информации о фишинговых доменах (например, Cisco Threat Grid или SpamCop).

- Используйте API для проверки доменов/отправителей в различных сервисах Threat Intelligence (например, Cisco Threat Grid, Cisco Umbrella и т.п.).

- Фильтруйте взаимодействие с C2 по различным протоколам — DNS (например, с помощью Cisco Umbrella), HTTP/HTTPS (например, с помощью Cisco Firepower NGFW или Cisco Web Security) или иных протоколов (например, с помощью Cisco Stealthwatch).

- Отслеживайте взаимодействие с Web для контроля кликов на ссылки в сообщениях, подгрузки вредоносного ПО при запуске вложений или для блокирования фишинга через социальные сети.

- Используйте плагины для почтовых клиентов для автоматизации взаимодействия со службой безопасности или производителем в случае обнаружения фишинговых сообщений, пропущенных системой защиты (например, Cisco E-mail Security plugin for Outlook).

- Интегрируйте систему динамического анализа файлов («песочницу») с системой защиты электронной почты для контроля вложений в сообщения электронной почты (например, Cisco Threat Grid).

- Интегрируйте ваш центр мониторинга безопасности (SOC) или систему расследования инцидентов (например, Cisco Threat Response) с системой защиты электронной почты для оперативного реагирования на фишинговые атаки.

Как работает фишинг?

Фишинг, с которым мы обычно имеем дело, состоит в отправке потенциальным жертвам специально созданных электронных писем или СМС. Они содержат ссылки на вредоносные веб-сайты, где интернет-пользователи должны предоставлять конфиденциальные данные, которые обычно являются логином и паролем для электронного банковского веб-сайта. Тем самым вы позволяете мошенникам воровать деньги со своих счетов. Заставить жертву сделать это — самая большая проблема, поэтому киберпреступники постоянно придумывают новые причины для осуществления своих планов. В последнее время наиболее распространенным методом фишинга являются микроплатежи.

В злонамеренных сообщениях вы можете «узнать» про приостановленный пакет услуг, заблокированный аукцион на сайте предложений, разницу в сумме счета, задолженность в налоговой инспекции или у поставщика энергии, которые будут иметь неприятные последствия для вас. Недостающие деньги можно перевести через сайт быстрых платежей, на который включена ссылка в сообщении. Однако он перенаправляет на сайт, обманчиво похожий на популярные сайты, такие как PayPal или DotPay. И введенные на нем данные поступают преступникам, что позволяет им войти в учетную запись жертвы в службе транзакций и перевести финансовые средства на свои собственные счета.

Тем не менее, фишинг — это не только кража персональных данных обычных интернет-пользователей. Таким образом, мошенники все чаще пытаются убедить сотрудников предприятий предоставить им логин и пароль для внутренней сети компании или установить вредоносное программное обеспечение. Оно даст им открытый доступ в базу данных компании или организации и приведет к краже различной информации.

Вышеупомянутый целевой фишинг чаще всего используется для конкретных целей

Этот метод состоит в том, что преступники выбирают конкретного человека из персонала компании и фокусируют на нем свое внимание, заставляя играть на своем поле. В особой зоне риска — бухгалтеры, секретари и сотрудники имеющие доступ к базе данных

Преступники месяцами собирают информацию об этом человеке и используют ее, чтобы сделать мошенничество как можно более достоверным. Иногда мошенники даже притворяются супервайзерами или вспомогательным персоналом, заставляя пользователя установить вредоносную программу на свой ПК. Такой фишинг сложнее расшифровать, потому что он персонализированный, что, безусловно, усложняет поиск злоумышленников.

Все больше и больше организаций сталкиваются с этой проблемой. Лучшим способом минимизировать такую угрозу до сих пор остается обучение и информирование сотрудников, чтобы они не стали жертвами изощренных преступников. В настоящее время это лучший метод защиты от фишинга, поскольку антивирусные программы иногда могут обнаружить вредоносное вложение в сообщении электронной почты или заблокировать поддельный веб-сайт, они делают это не во всех случаях. Здравый смысл и принцип ограниченного доверия является лучшим оружием в борьбе с мошенничеством.

Как защитить себя от фишинга?

К сожалению, нет такого инструмента, который бы гарантировал высокий уровень защиты от такого рода мошенников. Чтобы их избежать, нужно использовать несколько элементов. Наиболее важными из них являются здравый смысл и ограниченная уверенность в каждом сообщении. Помните, мы на переднем крае борьбы с преступниками и только от вас зависит, насколько эффективно вы сможете им противостоять.

Также рекомендуется использовать антивирусные программы, несмотря на то, что они не смогут указать, что просматриваемая электронная почта является фишинговой, но они смогут заблокировать некоторые небезопасные сайты и вложения. Уверен, что антивирусное ПО обязательно поможет вам защитить компьютеры и персональные данные.

Также важно использовать актуальное программное обеспечение, в частности операционные системы, потому что новые уязвимости и проблемы безопасности постоянно обнаруживаются разработчиками и обезвреживаются. Помните, что только использование самых последних версий ОС гарантирует получение своевременных обновлений безопасности

Хорошей практикой также является использование двухэтапной проверки личности пользователя в web-сервисах. Она широко используется в электронном банкинге, но доступна во все большем количестве сервисов и веб-сайтов. Двухэтапная (или двухкомпонентная) проверка состоит в вводе дополнительного кода в дополнение к традиционному паролю и логину

Код для входа может быть отправлен вам по электронной почте, в SMS или сгенерирован приложением, предоставленным поставщиком услуг. Существуют также сторонние программы, которые позволяют связывать учетные записи со многими веб-сайтами и создавать коды в одном месте, например, на вашем смартфоне.

Однако наиболее удобной формой двухэтапной проверки являются физические ключи безопасности U2F, которые устраняют необходимость переписывать пароли и коды в блокнот. Просто вставляете ключ в USB-порт компьютера, тем самым связываясь с поддерживаемыми службами для авторизации.

Фишинг представляет собой огромную угрозу, поскольку, согласно некоторым исследованиям, он является не только причиной потери денег многими пользователями, но и основной причиной утечки данных компаний. Однако, как мы показали в этой статье, в большинстве случаев намерения киберпреступников легко распознать и предотвратить их.

Types of phishing attacks

At its most basic definition, the term phishing attack often refers to a broad attack aimed at a large number of users (or “targets”). This can be thought of as a “quantity over quality” approach, requiring minimal preparation by the attacker, with the expectation that at least a few of the targets will fall victim to it (making the minimal up-front effort attractive even though the expected gain for the attacker isn’t usually all that big).

Phishing attacks typically engage the user with a message intended to solicit a specific response (usually a mouse click) via an emotion or desire, such as the following examples:

- “You could win a $50 gift card to Restaurant X” (greed)

- “Your Purchase Order has been approved” (confusion)

- “Your account will be cancelled if you do not log in immediately” (concern, sense of urgency)

Attackers have innovated on phishing attacks over the years, coming up with variations that require more up-front effort by the attacker but result in either a higher rate of victims or a higher value “payout” per victim (or both!).

Spear Phishing

Learn more about spear phishing attacks.

Whaling

As a variation of the spear phishing attack, whaling targets an organization’s senior or C-level executives. Whaling attacks typically take specific responsibilities of these executive roles into consideration, using focused messaging to trick the victim. When a whaling attack successfully dupes a target, the attacker’s windfall can be substantial (e.g. high-level credentials to company accounts, company secrets, etc.).

Learn more about whaling attacks.

Clone Phishing

Another variation on spear phishing attacks is clone phishing. In this attack, targets are presented with a copy (or “clone”) of a legitimate message they had received earlier, but with specific changes the attacker has made in an attempt to ensnare the target (e.g. malicious attachments, invalid URL links, etc.). Because this attack is based on a previously seen, legitimate message, it can be effective in duping a target.

And More

Продукты на рынке

Фишинг могут использовать как злоумышленники, так и сотрудники ИБ компании, с целью проведения постоянного аудита поведения сотрудников. Что же нам предлагает рынок бесплатных и коммерческих решений по автоматизированной системе обучения сотрудников компании:

-

GoPhish — опенсорсный проект, позволяющий развернуть фишинговую компанию с целью проверки IT-грамотности ваших сотрудников. К преимуществам я бы отнес простоту развертывания и минимальные системные требования. К недостаткам — отсутствие готовых шаблонов рассылки, отсутствие тестов и обучающих материалов для персонала.

-

KnowBe4 — площадка с большим числом доступных продуктов для тестирования персонала.

-

Phishman — автоматизированная система тестирования и обучения сотрудников. Имеет различные версии продуктов, поддерживающих от 10 до более 1000 сотрудников. Курсы обучения включают в себя теорию и практические задания, есть возможность выявления потребностей на основе полученной статистики после фишинговой компании. Решение коммерческое с возможностью триального использования.

-

Антифишинг — автоматизированная система обучения и контроля защищенности. Коммерческий продукт предлагает проведение периодических учебных атак, обучение сотрудников и т.д. В качестве демо-версии продукта предлагается кампания, включающая в себя разворачивание шаблонов и проведение трех учебных атак.

Вышеперечисленные решения лишь часть доступных продуктов на рынке автоматизированного обучения персонала. Конечно же, у каждого есть свои преимущества и недостатки. Сегодня мы познакомимся с GoPhish, имитируем фишинговую атаку, изучим доступные опции.

Как включить защиту от фишинга в разных антивирусах

В последних версиях любого антивируса защита от фишинга подключена автоматически, то есть дополнительно ничего включать не требуется. Актуальную информацию всегда можно посмотреть в настройках конкретной программы, установленной на компьютере.

Например, в программе ESET NOD32 Antivirus необходимо:

- Нажать на клавишу F5.

- Выбрать «Интернет и электронная почта».

- Выбрать «Защита от фишинга».

В Касперском все еще проще, необходимо выбрать:

- Раздел «Параметры».

- Подраздел «Защита».

- В блоке «Анти-фишинг» нажать на переключатель.

Антивирус Аваст хорош тем, что выпустил специальный плагин для браузера, который будет сразу же предупреждать клиента о возможной угрозе. Требуется только добавить плагин в Хром или другой браузер, ничего настраивать не придется.

Если речь идет о типичном антивирусе Аваст в виде программы, то тут функция антифишинга называется «Антиспам». Найти ее можно по адресу: настройки — компоненты — антиспам.

Очевидно, что процедуры очень схожи между собой, поэтому найти такую функцию аналогичным путем можно в любом антивирусе.

Как учебный фишинг влияет на бдительность сотрудников

На что обратить внимание, когда проводите учебный фишинг в своей компании:

- Проводите учебные атаки на своих сотрудниках в разное время (по будням и выходным, утром и вечером) и по разным сценариям (письма от доверенных организаций, сообщения в соцсетях от коллег).

- Учитывайте индивидуальные особенности людей (их род деятельности, психологические профили).

- Запускайте учебные атаки по разным векторам (email, СМС и звонки, мессенджеры и соцсети, USB и Wi-Fi).

- Постоянно давайте сотрудникам обратную связь по итогам учебных атак, проводите курсы и тренинги.

- Собирайте аналитику: метрики помогут отследить прогресс и скорректировать план действий.

Как защититься

Способа защиты от фишинга два: реактивный, с помощью технических средств (типа антивирусов и файерволов) и проактивный — с помощью образовательных мероприятий.

Нужно учитывать, что только лишь технические средства не защитят вас. Гораздо лучше работают непрерывное обучение и тренировка навыков. Причем экспертное сообщество признает, что один из самых эффективных способов обезопасить компанию — проводить регулярные симуляции фишинговых атак.

Так, технологический институт SANS, который готовит специалистов по кибербезопасности, рекомендует компаниям постоянно моделировать ситуации, связанные с социальным инжинирингом, включая фишинг. Такой метод обучения многократно повышает шансы сотрудников распознать фишинг и не поддаться обману.

В «Руководстве по обеспечению инфобезопасности» сотрудники института отмечают, что в большинстве компаний во время первых учений около 30% участников попадаются на фишинг. Со временем, благодаря учебным атакам, эта цифра снижается до 2% и ниже.

Важно понимать, что совсем исключить риск человеческой ошибки невозможно, но сократить его до минимума — вполне реально. Чтобы измерить результат обучения, можно использовать метрики, основанные на количестве реальных инцидентов, результатах имитированных атак, скорости реагирования

Виды

Принято выделять несколько видов фишинга.

- Классический. Этот вид фишинга является самым распространенным и, как ни странно, самым «безобидным», поскольку представляет собой рассылку электронных писем. Программа рассылки использует данные адресов электронной почты, полученные чаще всего посредством парсинга. Парсинг – это сбор данных специальной программой из открытых источников. Наверняка вы указываете свой электронный адрес на сайтах по трудоустройству, продаже товаров или услуг и др.

Обычно сообщение с признаками фишинга содержит примерно такую информацию:

Иногда письмо составлено от имени «адвоката», который представляет интересы вашего дальнего родственника, недавно скончавшегося, и разыскивает наследников. Поступают также сообщения о крупном денежном выигрыше, призах и т.д.

- Целенаправленный фишинг. Здесь мошенники располагают уже большим объемом данных. Они могут знать ваше имя, фамилию, регион проживания, сферу деятельности и даже наименование банка, в котором открыт счет. Такие данные также собираются из открытых источников, только информация обрабатывается вручную. Текст сообщения составляется таким образом, чтобы завоевать доверие человека.

Получив, например, письмо от «Сбербанка» о подозрительной активности со счетом, неискушенный клиент может перейти по вредоносной ссылке.

- Охота на «китов». Этот вид фишинга имеет еще более узкое направление. Его целью является конфиденциальная информация о бизнесе. Например, доступ к клиентской базе с контактами, применение каких-то технологий, данные об учредителях и их банковских счетах и т.д. «Китами» в данном случае являются сотрудники компании – руководители высшего или среднего звена, владеющие информацией, которая представляет интерес для мошенников.

- Рассылки, имитирующие сообщения от держателей облачных хранилищ данных. Иногда в письме содержится ссылка, где вас попросят авторизоваться для входа в Google или Яндекс. В результате могут быть похищены личные данные, которые хранятся на виртуальном диске: фото, рабочие файлы и др.

- Вложения. На этот вид фишинга сейчас уже мало кто ведется, поскольку большинство компьютеров оборудовано антивирусным программным обеспечением. К письму злоумышленники прикрепляют файл, при открытии которого на компьютер или смартфон устанавливается вредоносная программа. Если вы своевременно обновляете антивирус, система защиты не даст возможности нанести ущерб. Кроме того, большинство пользователей знают, что нельзя открывать вложения, полученные из неизвестных источников. Однако такое сообщение может прийти и от знакомого, чей аккаунт или адрес электронной почты был взломан. Не стоит забывать и о том, что развитие вредоносных программ не стоит на месте.

Типы и схемы фишинговых атак

К основным методикам и техникам фишинга относят:

Приемы социальной инженерии

Представляясь представителями известных компаний, фишеры чаще всего сообщают получателям, что им нужно по какой-либо причине срочно передать или обновить персональные данные. Такое требование мотивируется утерей данных, поломкой в системе или другими причинами.

Фишинг с обманом

Для кражи личных данных создаются специальные фишинговые сайты, которые размещаются на домене максимально похожем на домен реального сайта. Для этого фишеры могут использовать URL с небольшими опечатками или субдомены. Фишинговый сайт оформляется в похожем дизайне и не должен вызвать подозрений у попавшего на него пользователя.

Cледует отметить, что фишинг с обманом — наиболее традиционный метод работы фишеров и при этом наименее безопасный для организаторов атак, поэтому в последнее время он постепенно уходит в прошлое.

«Гарпунный» фишинг

Объектами «гарпунного» фишинга выступают не широкие группы пользователей, а конкретные люди. Чаще всего этот способ является первым этапом для преодоления средств защиты компании и проведения целевой атаки на нее. Злоумышленники в таких случаях изучают своих жертв с помощью социальных сетей и других сервисов и таким образом адаптируют сообщения и действуют более убедительно.

«Охота на китов»

Охоту за конфиденциальной информацией топ-менеджеров и других важных персон называют «охотой на китов». В этом случае фишеры тратят достаточно много времени на определение личностных качеств целевой жертвы, чтобы подобрать подходящий момент и способы для кражи учетных данных.

Рассылка вирусов

Кроме кражи личных данных мошенники также ставят себе целью нанесение ущерба отдельным лицам или группам лиц. Ссылка фишингового письма при клике может загружать на ПК вредоносный вирус: кейлоггер, троянскую программу или программу-шпиона.

Вишинг

Вишинг — метод фишинга, использующий для получения информации телефонную связь. В уведомительном письме указывается номер телефона, по которому нужно перезвонить, чтобы устранить «возникшую проблему». Затем во время разговора оператор или автоответчик просит пользователя для решения проблемы назвать идентификационные данные.

Читайте по теме: Кардинг, фишинг и скимминг: что это и как защитить свои средства?

Как можно защититься от фишинга

Специалисты в первую очередь советуют пользователям сервисов научиться распознавать фишинг самостоятельно.

В ответ на письмо с просьбой «подтверждения» учетной записи или любой другой схожей просьбой эксперты советуют пользователям связаться с компанией, от имени которой отправлено сообщение, чтобы проверить его подлинность. Кроме того, рекомендуется самостоятельно вводить URL-адрес организации в адресную строку вместо использования любых гиперссылок.

Практически все подлинные сообщения сервисов содержат в себе упоминание некой информации, недоступной для фишеров, например, упоминание имени или последние цифры номера счета. При этом подозрения должны вызвать любые письма, не содержащие какой-либо конкретной личной информации.

Борьба с фишерами происходит также на техническом уровне:

- Об угрозах фишинга предупреждают браузеры, большинство из них ведет собственные списки фишинговых сайтов, после сверки с ними сервисы предупреждают пользователей о переходе на опасные сайты;

- Почтовые сервисы борются с фишингом в сообщениях, совершенствуя свои спам-фильтры и анализируя фишинговые письма;

- Крупные сервисы и компании также занимаются усложнением процедуры авторизации, предлагая пользователям дополнительную защиту личных данных.

Михаил Терешков, руководитель направления информационной безопасности АО , в колонке на Rusbase привел такие эффективные, но простые для пользователя способы защиты от фишинга:

Историческая справка

Фишинг — старейший вид мошенничества в Интернете, первое упоминание которого появилось в 1987 году в хакерском журнале с подробным описанием методики. Он начал обретать особую популярность с появлением первых мессенджеров и почтовых ящиков, когда пользователи только учились пользоваться Интернетом. Тогда легче всего было обмануть.

В 2001 году фишинговым атакам подверглась платежная система e-gold и не только она, что заставило серьезно задуматься о последствиях мошенничества. Были собраны данные от аккаунтов многих налогоплательщиков.

С развитием социальных сетей, фишинг стал распространяться и в них, используя различные способы выманивания данных у людей. В 2006 году подверглась атакам зарубежная сеть MySpace, а в 2008 уже досталось и Вконтакте.

Со временем виды атак стало легко распознавать, и обманщики выдумывают более изощренные приемы, превращая мошенничество в настоящее искусство.

Нужны ли внешние источники данных для борьбы с фишингом

В заключение беседы эксперты высказали свои мнения о практике использования сторонних потоков данных (фидов) для обогащения систем противодействия фишингу. Как отметили спикеры, сведения от агрегаторов могут принести пользу, однако эффективность такой информации применительно к фишингу невысока, поскольку она очень быстро устаревает. Следует также учитывать, что добавление большого количества индикаторов атаки может привести к росту числа ложных срабатываний.

Ряд организаций обязан использовать фиды поставляемые ГосСОПКА и ФинЦЕРТ; в некоторых случаях эти данные могут помочь защититься от фишинговой атаки, однако эффективность тех сведений, которые содержатся в обновлениях специализированных продуктов, конечно, выше.

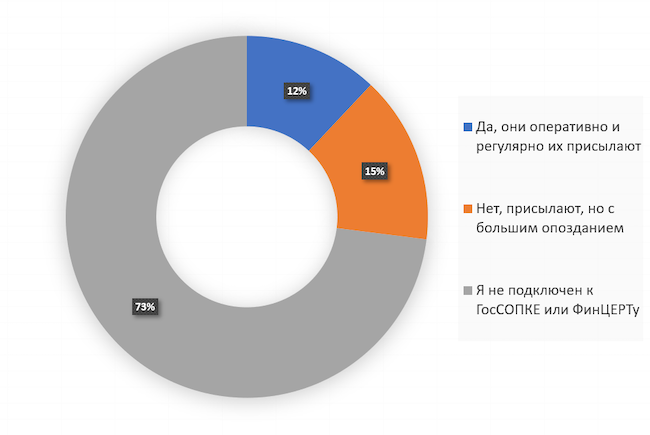

Среди наших зрителей только 12 % имеют позитивный опыт использования индикаторов фишинга, поставляемых ГосСОПКА и ФинЦЕРТ. Примерно столько же (15 %) участников проведённого нами опроса считают, что обновления этих баз появляются с большим опозданием. Не используют эти источники для борьбы с фишингом 73 % респондентов.

Рисунок 6. У вас есть позитивный опыт получения и использования фидов от ГосСОПКА или ФинЦЕРТ с индикаторами фишинга?