Что знает провайдер о своих клиентах и видит ли историю браузера?

Содержание:

- Какую информацию собирают о нас

- Могут ли следить через камеру телефона

- Способы узнать, когда включался компьютер

- Кто за нами наблюдает в Интернете

- Как узнать, кто отслеживает мой телефон

- Первые симптомы заражения

- Несанкционированный доступ к аккаунту Гугл или iCloud без ведома владельца

- Просмотрите список своих устройств

- Способ понять, что за вами смотрят в Интернете

- Как удалить шпионскую программу с компьютера: стандартные методы и используемое стороннее ПО

- Как понять, что за телефоном следят — признаки слежки

- Каким образом защитить себя от нелегального подключения

- Можно ли взломать смартфон и как это сделать

- Проверь, кто подключился к твоему компьютеру!

- Кто и зачем может следить за вами через мобильный телефон

- То есть, запустив утилиту, вы прямо сейчас сможете узнать, кто и где следит за компьютером и ноутбуком.

Какую информацию собирают о нас

Важно запомнить для себя одну важную вещь – все, что однажды попадает в интернет, остается там навсегда. Информация, которую вводит пользователь, может быть использована против него

IP-адрес

Самое распространенное – это IP-адрес. Он раскрывает местоположение пользователя, то есть реальный адрес. Человек, который будет вести слежку, узнает, откуда конкретно зашел хозяин компьютера.

Cookie – небольшие файлы, которые веб-сайт сохраняет на компьютере пользователя для того, чтобы производить учет настройки сайта. При повторном посещении того же портала будет внесена информация о заходящем на него пользователе. Эти файлы наделены функцией отслеживания. Собрав информацию о пользователе, cookie возвращаются к создателю с той информацией, которую смог добыть документ.

Учетные записи

Зайдя на новый сайт и обнаружив, что поля регистрации уже заполнены, присутствует даже адрес, насторожитесь. Браузер уже автоматически заполнил поля информацией, которую пользователь вводил на ином сайте. Это комфортная функция, которая плюет на приватность.

Могут ли следить через камеру телефона

Еще один способ слежки осуществляется через камеру смартфона. В большинстве случаев пользователь самостоятельно дает на это согласие. При этом камера может делать снимки без ведома владельца.

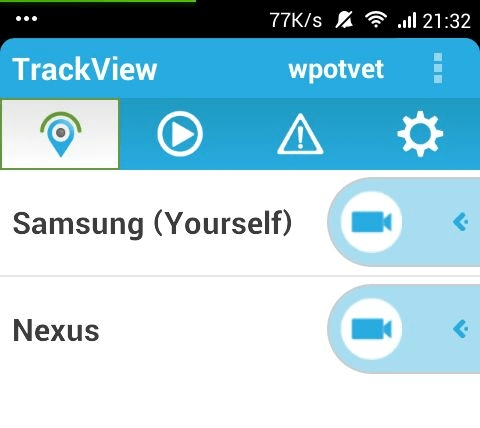

Слежка через камеру телефона — популярные приложения

Самыми популярными приложениями, которые позволяют следить за владельцем через камеру, будут WardenCam и TrackView. Они могут записывать информацию и сохранять на облачном хранилище. При этом пользователь не будет знать, что смартфон ведет запись.

Приложение TrackView позволяет получать картинку с камеры другого телефона, показывает его местонахождение, а также записывать разговор с помощью микрофона. Но здесь есть и некоторые условия, при которых получится включить слежку.

В первую очередь это относится к тому, что программа должна быть установлена минимум на двух устройствах. С первого информация будет передаваться на второй. Кроме того, оба смартфона должны быть подключены к одному аккаунту.

Способы узнать, когда включался компьютер

Существует несколько способов узнать, когда компьютер включался последний раз. Это можно сделать как средствами, предусмотренными в операционной системе, так и с помощью программного обеспечения сторонних производителей. Остановимся на них подробнее.

Способ 1: Командная строка

Этот способ является простейшим из всех и не потребует от пользователя каких-либо особых ухищрений. Все делается в два шага:

- Открыть командную строку любым удобным для пользователя способом, например, вызвав с помощью комбинации «Win+R» окно запуска программ и введя там команду .

- Ввести в строке команду .

Результатом выполнения команды будет вывод на экран полной и информации о системе

Для получения интересующих нас сведений следует обратить внимание на строку «Время загрузки системы»

Подробнее: Как выключить компьютер через командную строку

Способ 2: Журнал событий

Узнать много интересного о том, что происходит в системе, можно из журнала событий, который ведется автоматически во всех версиях Windows. Чтобы попасть туда, необходимо сделать следующее:

- Правым кликом по иконке «Мой компьютер» открыть окно управления компьютером. Тем пользователям, для кого способ появления на рабочем столе системных ярлыков остался тайной, или которые просто предпочитают чистый рабочий стол, можно воспользоваться строкой поиска Windows. Там нужно ввести фразу «Просмотр событий» и перейти по появившейся ссылке в результате поиска.

- В окне управления перейти к журналам Виндовс в «Система».

- В окне справа перейти к настройкам фильтра, чтобы скрыть ненужную информацию.

- В настройках фильтра журнала событий в параметре «Источник событий» установить значение «Winlogon».

В результате произведенных действий в центральной части окна журнала событий появятся данные о времени всех входов и выходов из системы.

Способ 3: Локальные групповые политики

Возможность вывода сообщения о времени последнего включения компьютера предусмотрена в настройках групповых политик. Но по умолчанию этот параметр отключен. Чтобы задействовать его, нужно сделать следующее:

- В строке запуска программ набрать команду .

- После того как откроется редактор, последовательно открыть разделы так, как показано на скриншоте:

- Перейти к «Отображать при входе пользователя сведения о предыдущих попытках входа» и открыть двойным щелчком.

- Установить значение параметра в позицию «Включено».

В результате произведенных настроек, при каждом включении компьютера будет отображаться сообщение такого типа:

Способ 4: Реестр

В отличие от предыдущего, данный способ работает во всех редакциях операционных систем. Но при его использовании следует быть предельно внимательным, чтобы не допустить ошибку и случайно не испортить что-нибудь в системе.

Для того чтобы при запуске компьютера выводилось сообщение о его предыдущих включениях, необходимо:

- Открыть реестр, введя в строке запуска программ команду .

- Перейти к разделу

- С помощью правого клика мышкой по свободной области справа, создать новый 32-битный параметр DWORD. Создавать нужно именно 32-битный параметр, даже если установлена 64-битная Windows.

- Присвоить созданному элементу название DisplayLastLogonInfo.

- Открыть вновь созданный элемент и установить его значение равным единице.

Теперь при каждом старте система будет выводить точно такое же сообщение о времени предыдущего включения компьютера, как и описанное в предыдущем способе.

Способ 5: TurnedOnTimesView

Пользователи, которые не хотят копаться в запутанных системных настройках с риском повредить систему, для получения информации о времени последнего включения компьютера могут воспользоваться утилитой стороннего разработчика TurnedOnTimesView. По своей сути она представляет собой очень упрощенный журнал событий, где отображаются только те из них, которые касаются включения/выключения и перезагрузки компьютера.

Скачать TurnedOnTimesView

Утилита очень проста в использовании. Достаточно только распаковать скачанный архив и запустить исполняемый файл, как на экран будет выведена вся необходимая информация.

Вот и все основные способы, с помощью которых можно узнать, когда компьютер включали в последний раз. Какой из них предпочтительнее — решать самому пользователю.

Мы рады, что смогли помочь Вам в решении проблемы.

Опишите, что у вас не получилось.

Помогла ли вам эта статья?

- https://windd.ru/kak-uznat-kogda-poslednij-raz-vklyuchali-kompyuter/

- http://temowind.ru/bezopasnost-windows-7/kak-uznat-kogda-vklyuchali-kompyuter/

- https://lumpics.ru/how-to-find-out-when-the-computer-was-last-turned-on/

Кто за нами наблюдает в Интернете

Во время серфинга в сети вы наверняка замечали странные совпадения в демонстрации рекламы на посещаемых вами страницах. Ещё вчера вы искали в Интернете новый шампунь, и спустя день-два на разных страницах в сети вас начинает преследовать реклама различных шампуней, гелей и дезодорантов. Вы начинаете получать на свой е-мейл электронные письма со сходным содержанием, вам предлагают различные подарочные карты магазинов парфюмерии. Ваш телефон начинает более активно использовать GPS-навигацию, веб-камера вашего ноутбука может самовольно включаться и многое другое.

Всё это происходит потому, что ваше нахождение в сети далеко не анонимно. Существуют множество различных инструментов, позволяющих определить, что именно я смотрю, сидя в Интернете. С частью этих инструментов знакомы многие, а о наличии других могут знать лишь специалисты.

Всё многообразие таких инструментов сводится к следующему:

- Трекинговые «жучки» на различных сайтах. На большинстве крупных веб-сайтов работают специальные программы для отслеживания вашей активности. Они могут отслеживать практически все ваши действия, от движения мыши до кликов на разделах страницы. В основном собранная информация используется в маркетинговых целях, а также для анализа качества контента на ресурсе;

-

Снифферы траффика. Если вы работаете в офисах средних и крупных компаниях, то всё, что вы делаете в сети, может контролироваться вашим сетевым администратором. Это может подаваться как защита от вредоносных программ или запрет доступа к заблокированным ресурсам. Меж тем это прямой мониторинг вашей активности в сети (сайты, время нахождения на них, переписка и другое);

-

Слежка от интернет-провайдера. Ваш интернет-провайдер может просматривать большинство ваших действий в сети. Многие провайдеры составляют анонимные журналы сетевых посещений и продают их маркетинговым компаниям. Данные вашего провайдера могут быть доступны сторонним для вас организациям типа полиции или различных государственных учреждений;

- Файлы cookie с веб-сайтов уровня Google. Они позволяют отслеживать вас практически везде, какой ресурс вы бы не посетили. Их цель – «накормить» вас более актуальными рекламными объявлениями;

- Если вы используете какой-либо современный антивирус, он, скорее всего, отслеживает ваши действия в сети Интернет;

-

Социальные сети. Позволяют на основе предпочтений пользователя составить его психологический портрет, и использовать для различных задач;

- Хакерские программы. Позволяют отслеживать активность пользователя почти до мельчайших подробностей.

И это не говоря о том, что наши предпочтения в сети могут быть банально подсмотрены близкими, знакомыми и просто чужими людьми, в нужный момент оказавшимися за нашей спиной. Поэтому многие могут узнать, что же именно вы ищете в Интернете.

Как узнать, кто отслеживает мой телефон

Пользователь может не только проверить, следят ли за телефоном, но и узнать, кто это делает. Если на смартфоне включена переадресация звонков и сообщений, то с помощью специального кода можно узнать, куда именно отправляются все входящие.

Кроме того, за телефоном могут следить, когда подключен к другой сети. Это достаточно легко проверить, но сначала необходимо понимать, как именно устроен метод получения сигнала в мобильных устройствах.

По местности расположены мобильные станции, которые обеспечивают сотовую связь. Телефон подключается к той, которая передает наилучший сигнал. Все происходит в автоматическом режиме без участия пользователя. Расположение всех станций можно посмотреть на официальном сайте оператора.

Если за телефоном следят, то он может быть подключен к частной станции. Проверить это получится только с утилитой «Netmonitor».

Здесь необходимо ввести следующую команду:

- «*3001#12345#*» — iPhone;

- «*#*#4636#*#* или *#*#197328640#*#*» — Android.

После этого необходимо следовать инструкции:

- Открыть раздел «UMTS Cell Environment».

- Перейти в «UMTS RR info».

- В открытом окне будут находиться номер всех базовых сотовых станций, к которым может подключиться смартфон. Их необходимо записать.

- Вернуться в главное меню и открыть раздел «MM info».

- Перейти в «Serving PLMN».

- Записать значение параметра «Local Area Code (LAC)».

Все значения необходимо ввести на специальном сайте, например . На экране будет отображено, к какой станции подключен телефон.

Никто не даёт гарантии, что слежку возможно выявить, но попробовать стоит.

Переживать надо в тот момент, если смартфон подключен к микроавтобусу с антенной или другой машине, вместо станции мобильного оператора.

Подробнее о том, как происходит отслеживание телефона, можно посмотреть в данном видео

Первые симптомы заражения

Теперь переходим к практике. Как проверить компьютер на шпионские программы, если вдруг по каким-то причинам закрались сомнения в целостности системы безопасности? Для этого нужно знать, как на первых стадиях проявляется воздействие таких приложений.

Если ни с того ни с сего замечено снижение быстродействия, или система периодически «виснет», или вообще отказывается работать, для начала следует посмотреть на использование нагрузки на процессор и оперативную память, а также провести мониторинг всех активных процессов.

В большинстве случаев пользователь в том же «Диспетчере задач» увидит незнакомые службы, которых до этого в дереве процессов не было. Это только первый звоночек. Создатели программ-шпионов далеко не глупы, поэтому создают программы, которые маскируются под системные процессы, а выявить их без специальных знаний в ручном режиме просто невозможно. Потом начинаются проблемы с подключением к Интернету, изменяется стартовая страница и т. д.

Несанкционированный доступ к аккаунту Гугл или iCloud без ведома владельца

Взломанные учетные записи Гугл и iCloud предлагают доступ к огромному количеству информации с вашего смартфона. Это фотографии, телефонные книги, местоположение, сообщения, журнал вызовов и в случае iCloud — сохраненные пароли к учетным записям электронной почты, браузерам и другим приложениям.

Кроме того, взломанная учетная запись Google означает взломанный Gmail, основной адрес электронной почты для многих пользователей.

Доступ к основному электронному письму может привести к взлому с эффектом домино всех учетных записей, с которыми связана электронная почта. От вашей учетной записи Facebook до учётки на сайте вашего мобильного оператора. Это открывает доступ к тотальной краже личных данных, чреватой весьма грустными последствиями.

Как защитить себя от такого взлома:

- Создайте надежный пароль для этих ключевых учетных записей (и, как всегда, вашей электронной почты);

- Включите уведомления о входе в систему, чтобы знать о входе с новых компьютеров или мест;

-

Задействуйте двухфакторную аутентификацию, чтобы даже если кто-то узнает ваш пароль, он не сможет получить доступ к вашей учетной записи без доступа к вашему телефону.

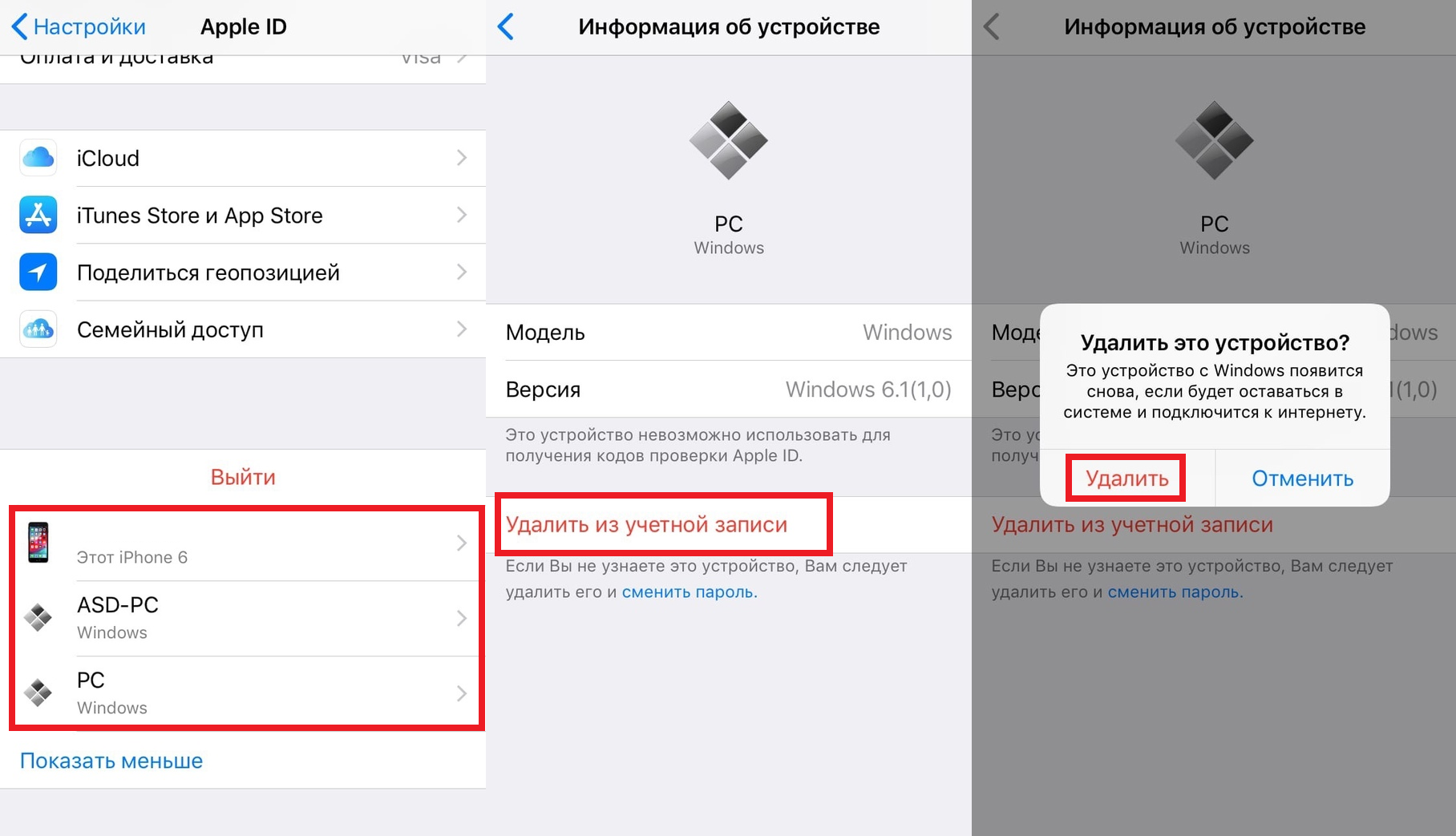

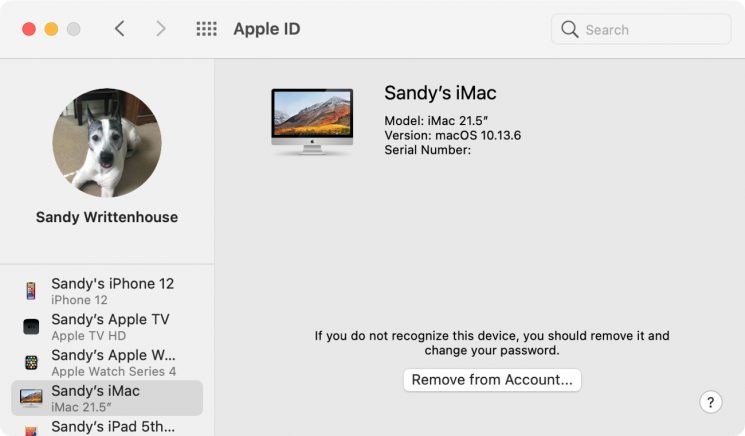

Просмотрите список своих устройств

Для начала проверьте, что ваш Apple ID привязан только к вашим устройствам. В списке будут все устройства, на которых вы заходили в свою учётную запись. Если вы заметите неизвестное устройство, его можно удалить.

На iPhone и iPad зайдите в Настройки и вверху выберите свой Apple ID. Внизу будет список ваших устройств. Если вы найдёте чужое, выберите его и нажмите Удалить из учётной записи. Подтвердите действие, нажав Удалить.

На Mac откройте Системные настройки и выберите Apple ID. Слева будет список ваших устройств. Выберите нужное и нажмите Удалить из учётной записи. Подтвердите нажатием Удалить.

Способ понять, что за вами смотрят в Интернете

Разобрав, способен ли кто-то увидеть, что я посещаю в Интернете, разберём способы, позволяющие понять, что вас отслеживают. Иногда довольно сложно понять, что за вами следят. Тем не менее, есть определённые признаки, которые сигнализируют о слежке.

Они таковы:

- Реклама, которую вы видите в сети, совпадает с вашими интересами;

- Вам предлагают оценить места, которые вы посещаете;

-

Файлы на вашем телефоне (ПК) пропадают, или меняют своё расположение;

- Ваша веб-камера включается без вашего участия;

-

Вам приходят странные письма, или на ваше устройство самостоятельно загружаются подозрительные файлы;

- Вам поступают уведомления о вашей активности, которую вы не совершали;

-

Общий объём использованных данных намного выше обычного;

- Вы оказываетесь подписаны на карты-лояльности и другие аналогичные программы;

-

Ваше местоположение и язык определяются браузером или веб-сайтом автоматически.

Перечисленные пункты – это самые заметные признаки, на которые стоит обратить ваше внимание. Если вы встретились с несколькими из них, это значит, что ваша активность в сети отслеживается

Что же делать?

Как удалить шпионскую программу с компьютера: стандартные методы и используемое стороннее ПО

Удалить шпионское ПО с компьютера можно даже вручную, но только при условии, что программа не замаскирована.

Для этого можно обратиться к разделу программ и компонентов, найти искомое приложение в списке и запустить процесс деинсталляции. Правда, деинсталлятор Windows, мягко говоря, не совсем хорош, поскольку оставляет после завершения процесса кучу компьютерного мусора, так что лушче использовать специализированные утилиты вроде iObit Uninstaller, которые, кроме удаления стандартным способом, позволяют производить углубленное сканирование на предмет поиска остаточных файлов или даже ключей и записей в системном реестре.

Теперь пару слов о нашумевшей утилите Spyhunter. Многие ее называют чуть ли не панацеей от всех бед. Позволим себе с этим не согласиться. Сканирует она систему еще ничего, правда, иногда выдает ложное срабатывание Проблема не в этом. Дело в том, что деинсталлировать ее оказывается достаточно проблематично. У рядового пользователя от всего того количества действий, которые нужно выполнить, просто голова кругом идет.

Что использовать? Защита от таких угроз и поиск шпионских программ на компьютере можно осуществить, например, даже при помощи пакета ESETNOD32 или Smart Security с активированной функцией «Антивор». Впрочем, каждый сам выбирает, что для него лучше и проще.

Как понять, что за телефоном следят — признаки слежки

За телефоном или конкретным пользователем могут следить спецслужбы. Для этого существуют разные причины. Но это не значит, что они прослушивают каждый разговор. Мобильные операторы сотрудничают со спецслужбами, и по их запросу могут предоставляться необходимую информацию за последние три месяца.

Прежде всего стоит отметить распространенные мифы.

Так, если телефон быстро разряжается, в момент телефонного разговора слышны помехи и устройство самостоятельно выключается, это не говорит о наличии прослушки. Данные симптомы относятся к неисправности самого смартфона.

Часто такой контроль устанавливают родители или ревнивые супруги. Они хотят знать, где именно находится владелец смартфона в данный момент, кто ему звонит или отправляет сообщения. Поэтому слежка за устройством часто не имеет отношения к злоумышленникам или спецслужбам.

Каким образом защитить себя от нелегального подключения

Поскольку для установки шпионских приложений часто требуется физический доступ к телефону, установка пароля на телефон существенно снижает вероятность стороннего доступа к устройству. Поскольку шпионские программы часто устанавливает кто-то из близких, выберите код доступа, который никто не угадает.

Также выполните следующее:

- Просмотрите список приложений на предмет тех, которые вы не знаете. Если такие замечены, поищите о них информацию в поисковых системах. Если приложение выглядит странно – удалите его;

- Не делайте джейлбрейк вашего айфона. Если устройство не было взломано ранее, все приложения отображаются. В ином случае шпионский софт может быть незаметен;

-

Установите на смартфон приложение для обеспечения безопасности. На ОС Андроид можем посоветовать «McAfee» (https://www.mcafeemobilesecurity.com/) или «Bitdefender», на iOS – «Lookout for iOS».

Можно ли взломать смартфон и как это сделать

Существует разнообразие способов получить доступ к вашему телефону без вашего ведома. Ниже мы разберём самые распространённые из них, а также покажем, как их можно устранить.

Существует множество мобильных приложений, предназначенных для скрытого отслеживания местоположения телефона и ведущейся с его помощью переписки. Можно вспомнить «Spyera», «TheOneSpy», «mSpy», «FlexiSPY», «Highster Mobile» и другие. Такие приложения можно использовать для удалённого просмотра текстовых сообщений, электронных писем, истории браузера, фотографий, записи телефонных звонков и местоположения по GPS. Некоторые из них могут использовать микрофон телефона для записи ваших личных разговоров. И вы даже можете не узнать, что кто-то подключается к вашему устройству без ведома владельца.

Проверь, кто подключился к твоему компьютеру!

Каждый компьютер в сети постоянно подвергается сканированию на открытые порты. Делается это не из-за озорства, а по вполне прагматичным причинам — заработать. Дело в том, что сканирование позволяет найти уязвимые компьютеры, а из уязвимых компьютеров злоумышленники легко собирают ботнеты и потом зарабатывают на них, предлагая услуги DDoS-атак. Как не стать частью ботнета?

Первое, что следует отметить, лучшая защита — полное перекрытие всех входящих соединений с помощью файервола. На сервере такое невозможно, а вот на домашнем компьютере запросто. Тем более, что на каждом компьютере с Linux уже установлен файервол, причем один из самых мощных — iptables. С его помощью можно всего в пару строк запретить все входящие и разрешить все исходящие соединения. Дополнительную информацию о фортификации своего компьютера с помощью iptables можно найти здесь.

Но допустим, что вы один из тех беспечных пользователей гламурных дистрибутивов типа Ubuntu, которые сразу же после установки бегут любоваться «красотами» Unity, забыв отключить «светящие» портами в интернет сервисы? Как посмотреть список этих портов? Очень просто. Даже ничего не придется устанавливать. Напишите в терминале:

Смотрите в колонке Local Addresses

Обратите внимание и на адрес: 127.0.0.1 означает, что к открытому порту могут подсоединиться только локальные пользователи, когда как 0.0.0.0 означает, что в гости приглашается весь интернет

Другая интересная колонка — Foreign Addresses. В ней показаны IP-адреса уже подключившихся к вашему компьютеру пользователей (и адреса тех, к кому подключились вы). В терминале можно набрать whois и посмотреть информацию об адресе. Как правило, атакующие используют сервера за границей, публичные хостинги, VPN-сервисы и т.д. Все это легко можно увидеть через whois.

Теперь возникает вопрос, а что же делать?

- Отключите все неиспользуемые сервисы.

- Для тех сервисов, которые отключить нельзя, рассмотрите возможность перевода их на работу на внутреннем сетевом интерфейсе. Например, MySQL, запущенный на 127.0.0.1 вполне безопасен, а тот же MySQL на 0.0.0.0 уже представляет потенциальную угрозу.

- Составьте правила для iptables. Политика должны быть такая: сначала запретить всё, а потом разрешить лишь то, что минимально необходимо для работы в сети.

- sshd перенесите со стандартного порта № 22 на любой другой. Параноики могут дополнительно защитить sshd с помощью knockd.

- Поставьте софт, периодически проверяющий системные файлы на модификацию.

- Шифруйте и архивируйте всю важную информацию. Не удаляйте сразу же старый архив при создании нового.

А твой компьютер с Ubuntu уже стал частью ботнета?

Кто и зачем может следить за вами через мобильный телефон

«Шпионов» можно разделить на три основные группы. Они отличаются методами слежки и целями, которые преследуют. Естественно, что способы борьбы с ними различаются.

| Какие бывают «шпионы»: | Пояснение: |

|---|---|

| Следить могут мобильные операторы. | Сюда входят журналы звонков, СМС сообщения, история веб-сёрфинга, географические координаты, история их изменений и другое. Причём эти данные операторы хранят минимум в течение трёх месяцев. |

| Мошенники — это вторая группа угроз. | Цель мошенников в большинстве случаев это ваши платёжные данные — номера и коды карт, доступ к электронным кошелькам. Редко они могут действовать с целью шантажа, например, получив доступ к личному контенту, компрометирующему вас перед кем-то. |

| Ваши родственник и близкие люди также могут следить за вами. | Они могут действовать такими же путями — установив вредоносное ПО, которое будет получать из смартфона какие-либо данные — фото, звонки, переписки или другое. Как правило, это происходит на почве ревности или финансового недоверия к вам. |

Каждый оператор связи в любой стране по запросу спецслужб должен будет предоставить всю информацию о вас, которой владеет, которая была собрана с помощью вашего смартфона. Спецслужбы могут собирать данные для того, чтобы иметь основания для заведения административного или уголовного дела, или чтобы пресечь преступление. Таким образом, если вы не мошенник, не планируете преступление, не чиновник, который владеет государственными тайнами, то вероятность слежки за вами со стороны спецслужб крайне мала. Они не станут вас наказывать за то, что вы по телефону рекомендовали другу использовать VPN, просматривали «взрослые» сайты или качали что-то через торрент. Можно расслабиться.

Мошенники не могут законными путями получить от оператора связи сведения о вас. Они могут действовать двумя путями — незаконно подкупив кого-то из сотрудников оператора (тут уже вы ничего не можете сделать), либо установив на ваш смартфон вредоносное ПО.

Давайте рассмотрим, как можно узнать, следит ли кто-то из них за вами через смартфон.

То есть, запустив утилиту, вы прямо сейчас сможете узнать, кто и где следит за компьютером и ноутбуком.

Аналогичной функцией обладает устанавливаемый вами брандмауэр или файервол. Однако эта утилита windows позволит нам отразить абсолютно все соединения, выдавая очень даже подробную и результативную информацию о тех компьютерах, какие слушают порты вашего ПК или ноутбука.

Для полноты и детализации проверки вам потребуется некоторые сайты, которые точно могут определить, кому принадлежит тот или иной адрес. О них позже.

Утилита называется Монитор ресурсов. Более продвинутые пользователи, конечно, уже знакомы с Диспетчером задач. А мы пройдём далее до вкладки, куда редко заглядывают даже самые пронырливые.

Жмём Ctrl + Shist + Esc и вызываем Диспетчер задач. Щёлкаем по кнопке Монитор ресурсов.

Наша цель – вкладка Сеть. В свёрнутом виде окно вкладки может выглядеть так:

Разверните окно на весь экран, а также разверните все 4 вкладки, кликнув по ниспадающим указателям. Теперь все запущенные и «просящиеся» в сеть процессы как на ладони

На данном этапе я привлеку ваше внимание к следующим вкладкам:

Смотрим внимательно на столбцы:

- Все процессы, каждый из которых наблюдает за компьютером и лезет в сеть. Без многих соединения и нормальной работы с интернетом просто не будет.

- Названия программ, как их назвал разработчик.

- IP-адрес вашей машины. Здесь ничего нового, почти всегда имеет такие форматы.

- Порт компьютера, через который программа лезет в интернет.