Особенности защиты информации в банковских системах: основные принципы и методики

Содержание:

- Механизмы осуществления платежей

- Подготовка к оценке

- Центробанк как регулятор ИБ

- Правила безопасности

- Популярные каналы утечек информации

- Краткое описание процесса моделирования угроз

- ИБ на производстве

- Действия службы безопасности для устранения проблемной задолженности

- Аналитика больших данных и машинное обучение

- ТИПОВАЯ МОДЕЛЬ УГРОЗ. СИСТЕМА РАЗГРАНИЧЕНИЯ ДОСТУПА

- Построение системы информационной безопасности

- Будущее IRP/SOAR

- Документы ФСТЭК России по моделированию угроз персональным данным 2008 года.

- Роль службы безопасности в процессе кредитования

- Положения ЦБ РФ №№ 683, 684, 607

- Объекты защиты

Механизмы осуществления платежей

- плательщик может по своей воле приказать банку совершить платеж в адрес получателя за счет средств на своем банковском счете – расчеты по платежным поручениям;

- получатель может затребовать у банка, в котором открыт счет плательщика, совершить платеж в свой адрес при наличии соответствующей договоренности с плательщиком или в случаях, обговоренных в законодательстве. При этом платеж может быть совершен с акцепта плательщика – расчет по платежным требованиям, или в безакцептном порядке – расчет по инкассовым поручениям;

- плательщик и получатель могут договориться о том, что банк совершит платеж в адрес получателя при условии предъявления в банк последним заранее оговоренных документов, подтверждающих факт совершения сделки – расчет по аккредитивам;

- и другие формы, с которыми можно ознакомиться в п.1.1 Положения Банка России от 19.06.2012 N 383-П «О правилах осуществления перевода денежных средств».

выписки по счетуПлатежное поручениевыписка по счетувыписке по счетузаконодательством о противодействии легализации доходов, полученных преступным путемПримечание

Гражданский Кодекс РФ (ГК РФ Статья 1102. Обязанность возвратить неосновательное обогащение) предписывает получателю вернуть денежные средства отправителю, если те были отправлены не обосновано или по ошибке.

Подготовка к оценке

Выбрать единую методологию оценки рисков

Существуют несколько важнейших критериев:

Оценка должна быть комплексной и консистентной выбранной методологии. Последняя в свою очередь должна учитывать потребности и ожидания всех заинтересованных сторон, включая акционеров, руководителей, работников, клиентов и поставщиков банка.

Оценка должна быть динамической. Чаще всего для оценки рисков ИБ применяется дискретный метод (через определенные временные интервалы), который не позволяет учитывать динамику изменений во внутренних и внешних факторах. На практике процесс запускается раз в год, однако необходимость может возникать гораздо чаще, например, при наступлении значительных изменений, то есть событий, влияющих на способность компании достигать поставленных бизнес-целей. Каждая компания самостоятельно определяет, что для нее является значительным изменением. Например, это могут быть глобальные изменения в отраслевом законодательстве, реструктуризация в компании, модернизация ИТ-инфраструктуры или одной из ключевых информационных систем компании и т.п.

Результаты оценки должны быть понятными бизнесу.

| В крупном банке отсутствовала формализованная методика оценки риска ИБ, при этом были разработаны подходы к формированию отчета об оценке во вполне понятной бизнесу форме, – рассказывает Татьяна Страмоус. – Мы предложили установить критерии оценки, включая шкалы для оценивания вероятности сценариев реализации рисков. После согласования этих критериев с внутренними заинтересованными сторонами банка скорость выполнения оценки рисков ИБ выросла в два раза, а ее результаты стали сопоставимыми. Фактически мы помогли банку повысить эффективность процесса оценки риска и дали возможность развиваться в направлении формирования динамической оценки рисков ИБ вместо ранее принятой дискретной. |

Определить владельца риска

Владелец риска должен быть определен для каждого риска ИБ на этапе их идентификации. В противном случае обеспечивать реализацию и контроль внедрения мер по обработке выявленных рисков будет затруднительно. Процесс назначения владельцев рисков ИБ должен быть утвержден на уровне правления банка. Отсутствие официальной процедуры может приводить к задержкам финансирования.

|

В одном из российских банков существовала проблема с определением источника финансирования мер по обработке рисков ИБ, – комментирует Татьяна Страмоус. – Каждый раз велись долгие дискуссии, из бюджета какого подразделения нужно выделить средства на реализацию проекта по оценке риска ИБ. Наша команда предложила банку усовершенствовать используемую методику оценки рисков ИБ и гармонизировать ее положениями стандарта ISO 31000:2018, чтобы затем утвердить на уровне правления. Согласно нашему предложению, позицию владельца риска должны были занимать руководители тех бизнес-подразделений, чья деятельность могла больше всего пострадать от реализации того или иного риска ИБ. |

Выбрать исполнителя

Оценка рисков ИБ, как правило, инициируется специалистами службы ИБ банка. Проводить ее можно:

Силами самого банка. В этом случае к процессу привлекаются специалисты как ИТ-подразделений, так и подразделений, занимающихся оценкой операционных рисков, юристы, представители кадровой службы и бизнес-подразделений.

С привлечением сторонних специалистов. Такие услуги предоставляют консалтинговые компании и интеграторы, специализирующиеся на информационной безопасности

При этом важно, чтобы внешние привлекаемые специалисты работали над проектом в тесной связке с вышеперечисленными подразделениями банка.

Центробанк как регулятор ИБ

Полномочия ЦБ РФ как регулятора банковской деятельности, определяющего в том числе требования к информационной безопасности, установлены законом «О центральном банке». Ему предписано обеспечивать стабильность банковской и финансовой системы, и в этом качестве он вправе издавать документы, описывающие требования к информационной безопасности, обязательные для исполнения банками.

Центробанк издал основополагающее Постановление № 683-П от 17.04.19, устанавливающее обязательные требования к защите информации с целью исключения несанкционированных переводов.

Также за последние несколько лет в рамках усиления информационной безопасности в кредитной и финансовой сфере:

- приняты нормативные акты, согласно которым банки и финансовые организации обязаны уведомлять ЦБ РФ о выявленных инцидентах информационной безопасности;

- выпущены стандарты СТО БР БФБО-1.5-2018 об управлении инцидентами информационной безопасности и СТО БР ИББС-1.0-2014, освещающий общие вопросы информационной безопасности в финансовой и кредитной сферах;

- изданы разъяснения о порядке выполнения нормативных актов.

Это привело к заметному снижению числа инцидентов. ЦБ РФ устанавливает наиболее жесткие требования по информационной безопасности к следующим программным модулям:

- платформа удаленной идентификации в Единой биометрической системе (не в последнюю очередь из-за обработки биометрических персональных данных);

- системы быстрых платежей;

- платформы, обслуживающие маркетплейсы;

- цифровой профиль клиента.

Здесь требования регулятора могут быть жестче, чем соответствующие требования ФСТЭК РФ, связанные с защитой ПД.

В дальнейшем планируется доработать требования, связанные с:

- использованием Интернета вещей как новой угрозы;

- применением искусственного интеллекта и Big Data;

- применением технологии распределенных ресурсов и изменением архитектуры ИС.

Правила безопасности

Есть несколько обязательных правил информационной безопасности, которые соблюдать просто необходимо (2014 г.).

Заслон от вирусов и спама

Заслон для вирусов и спама. Самую большую угрозу безопасности компании, по данным экспертов, представляет вредоносное ПО. На август 2014 года ежедневно появляется около 200 тыс. новых его образцов. По данным участников ИБ-рынка, в 2013 году 95% российских компаний по меньшей мере один раз подверглись хакерской атаке. Не менее серьезной угрозой является утечка в результате незащищенного обмена корпоративной информацией через мобильные устройства сотрудников.

Чтобы не допустить возникновения этих угроз, необходимо отказаться от «левого» софта, установить файрвол и современный антивирус, регулярно обновлять его.

Компьютер для ДБО использовать только для ДБО

Компьютер, на котором установлено ДБО, необходимо отключить от локальных сетей. Выходить в интернет с него, кроме как для связи с банком, нельзя.

Не пользоваться соцсетями и открытым Wi-Fi с рабочих компьютеров

Если в работе или для хранения информации используются смартфоны и планшетные компьютеры, не надо выходить с них в социальные сети и пользоваться общедоступным Wi-Fi.

Ключи и пароли держать под замком

Часто руководители СМБ сами дают карты в руки мошенникам, держа ключи от ДБО и электронной подписи в доступном месте.

Эти сведения необходимо хранить в сейфе или другом надежном месте, доступ посторонних к ним должен быть запрещен.

Корпоративные данные должны храниться на удаленном сервере

Коммерческие и персональные данные лучше всего доверить облачным сервисам. Это безопаснее, чем в папке на столе или компьютере, на флешке или съемном диске. Данные в дата-центрах хранятся в зашифрованном виде, и добраться до них можно только с помощью электронных ключей и цифровой подписи.

Разграничить доступ к данным между сотрудниками

Важно также предупредить и внутренние угрозы – умышленные или случайные нарушения политики информационной безопасности сотрудниками компании. Эти риски можно минимизировать, установив доступ к корпоративной информации в зависимости от уровня полномочий сотрудников

Например, менеджер по продажам располагает сведениями только о своих клиентах, а полная база и вся история продаж будет доступна только начальнику отдела продаж. Главный бухгалтер должен иметь доступ только к бухгалтерской отчетности, а управленческая отчетность будет доступна только гендиректору. Конечно, в маленькой компании добиться полного обособления функций сложно, но попытаться разграничить потоки информации между сотрудниками все-таки необходимо. Все это также снизит вероятность утечки данных.

Популярные каналы утечек информации

+--------------------------------------------------¬ ¦**************************************************¦70 % Мобильные+--------------------------------------------------- накопители+------------------------------------------------------¬ ¦//////////////////////////////////////////////////////¦74% +------------------------------------------------------- +--------------------------------------¬ ¦**************************************¦52% Электронная+--------------------------------------- почта+--------------------------------------------¬ ¦////////////////////////////////////////////¦58% +--------------------------------------------- +-------------------------------¬ ¦*******************************¦33% Интернет+--------------------------------(веб-почта, форумы)+--------------------------¬ ¦//////////////////////////¦26% +--------------------------- +-----------------------¬ ¦***********************¦23% Печатающие+------------------------ устройства+------------------¬ ¦//////////////////¦18% +------------------- +-------------¬ ¦*************¦13% Интернет-пейджеры+-------------- +-----------------¬ ¦/////////////////¦17% +------------------ +-¬ ¦*¦1%Фото-принадлежности+-- +--¬ ¦//¦2% +--- +-------¬ ¦*******¦7% Другое+-------- +-----¬ ¦/////¦5% **** 2008 г. +------ //// 2007 г.

Рис. 1 Стратегия информационной безопасности

Стратегия информационной безопасности банков существенно отличается от аналогичных стратегий других компаний и организаций. Это обусловлено прежде всего специфическим характером угроз, а также публичной деятельностью банков. Обычная компания строит свою информационную безопасность исходя лишь из узкого круга потенциальных угроз — главным образом защита информации от конкурентов (в российских реалиях основной задачей является защита информации от налоговых органов и преступного сообщества с целью уменьшения вероятности неконтролируемого роста налоговых выплат). Такая информация интересна лишь узкому кругу заинтересованных лиц и организаций и редко бывает ликвидна.

Информационная безопасность банка должна учитывать следующие специфические факторы.

- Хранимая и обрабатываемая в банковских системах информация представляет собой реальные деньги. На основании информации компьютера могут производиться выплаты, открываться кредиты, переводиться значительные суммы. Понятно, что незаконное манипулирование такой информацией может привести к серьезным убыткам. Эта особенность резко расширяет круг преступников, покушающихся именно на банки (в отличие, например, от промышленных компаний, внутренняя информация которых далеко не всегда интересна).

- Информация в банковских системах затрагивает интересы большого количества людей и организаций — клиентов банка. Как правило, она конфиденциальна, и банк несет ответственность за обеспечение требуемой степени секретности перед своими клиентами. Кроме того, обязательность защиты персональных данных и данных держателей кредитных карт прописана юридически — Федеральный закон от 27.07.2006 N 152-ФЗ «О персональных данных» (в ред. от 27.12.2009) и PCI DSS соответственно.

- Конкурентоспособность банка зависит от того, насколько клиенту удобно работать с банком, а также насколько широк спектр предоставляемых услуг, включая услуги, связанные с удаленным доступом. Поэтому клиент должен иметь возможность быстро и без утомительных процедур распоряжаться своими деньгами. Но такая легкость доступа к деньгам способствует повышению вероятности преступного проникновения в банковские системы.

- Информационная безопасность банка (в отличие от большинства компаний) должна обеспечивать высокую надежность работы компьютерных систем даже в случае нештатных ситуаций, поскольку банк несет ответственность не только за свои средства, но и за деньги клиентов.

По данным Deloitte (рис. 2), 61% компаний уже приняли стратегию информационной безопасности, а в 21% случаев этот документ находится в процессе согласования. При этом наличие такого документа де-факто ни о чем не свидетельствует — значительно важнее его содержание и частота применения. Однако с этими параметрами как раз имеются трудности, поскольку стратегия безопасности согласуется с бизнес-целями организации только в 63% случаев, а защита — это своего рода соревнование обороны и нападения: кто больше знает и предусматривает действенные меры — тот и выиграл.

Краткое описание процесса моделирования угроз

модель угроз

- информационные системы;

- автоматизированные системы;

- объекты информатизации;

- бизнес-процессы.

майндкартатиповая (базовая) модель угрозчастная модель угроз

- отчетов исследователей об обнаруженных уязвимостях, которые могут быть использованы для реализации угроз;

- отчетов компьютерных криминалистов о расследованиях реальных компьютерных атак;

- отчетов компаний, специализирующихся в области защиты информации, посвященных анализу текущей ситуации в области компьютерной безопасности;

- публикаций в СМИ, посвященных компьютерным преступлениям;

- , в которых перечислены угрозы, сгруппированные по тому или иному принципу.

идентификация угрозпризнака наличия возможностеймодель нарушителяпризнак незначительности риска

ИБ на производстве

Правила информационной безопасности приобретают особую актуальность, когда касаются производства и автоматизированных систем управления (АСУ ТП). Системы управления отвечают за работу таких объектов, как домны, прокатные станы, гидроэлектростанции. Любое внешнее вмешательство в их информационную инфраструктуру способно вызвать аварии и человеческие жертвы. Поэтому требования к ИБ АСУ строятся на собственных принципах, отличных от принципов управления информационными системами в общем. Угрозы таким системам могут исходить от террористических группировок, в том числе исламской направленности. Прямого корыстного интереса у обычных хакеров к ним не возникает. Такие системы часто поражаются специально созданными вирусами, направленными на вывод из строя объектов промышленной инфраструктуры и использующих уязвимости в классических информационных системах.

АСУ ТП требует наивысшей степени защиты в тех отраслях, аварии в которых способны причинить ущерб наибольшему количеству людей и имущества:

- электроэнергетика;

- предприятия топливно-энергетического комплекса;

- транспорт;

- металлургия;

- машиностроение.

Основной проблемой создания системы ИБ становится то, что использование современных программных решений может навредить общей надежности системы, поэтому часто основной задачей становится максимальное ограждение АСУ от контактов с внешним миром по любым типам подключений, в том числе установка межсетевых экранов и создание демилитаризованных зон на границах с офисными сетями.

В 2015 году в Германии было совершено нападение на систему управления сталелитейным бизнесом. Доменная печь была выведена из строя, компания надолго встало из-за того, что хакерам удалось заразить вредоносным ПО офисную сеть. На Украине хакеры проникли в локальную сеть и удалили данные с жестких дисков на рабочих станциях и SCADA-серверах и изменили настройки источников бесперебойного питания, что оставило без электроэнергии более 200 000 человек.

Регламенты создания системы информационной безопасности АСУ ИП утверждены в виде международных стандартов и российских ГОСТов. В качестве одного из основополагающих документов эту сферу регулирует Приказ ФСТЭК РФ № 31.

При разработке правил информационной безопасности промышленного производства применительно к АСУ надо учитывать, что система имеет три уровня управления:

- уровень операторского (диспетчерского) управления (верхний уровень);

- уровень автоматического управления (средний уровень);

- уровень ввода (вывода) данных исполнительных устройств (нижний (полевой) уровень).

Объектами защиты для АСУ, согласно нормам Приказа № 31, являются:

- информация (данные) о параметрах (состоянии) управляемого (контролируемого) объекта или процесса (входная (выходная) информация, управляющая (командная) информация, контрольно-измерительная информация, иная критически важная (технологическая) информация);

- программно-технический комплекс, включающий технические средства (автоматизированные рабочие места, промышленные серверы, телекоммуникационное оборудование, каналы связи, программируемые логические контроллеры, исполнительные устройства), программное обеспечение (в том числе микропрограммное, общесистемное, прикладное), а также средства защиты информации.

Защита этих объектов возможна только на основе комплексного подхода, предусматривающего:

- систематический аудит степени АСУ ТП путем интервьюирования специалистов организации, изучения проектной документации, анализа структуры и архитектуры информационных систем;

- организацию технического анализа защищенности для нахождения уязвимостей при помощи программ-сканеров;

- ручной и программный анализ рисков;

- выявление и мониторинг новых типов угроз, представляющих опасность для функционирования объекта.

Стандартная архитектура АСУ ТП обычно не предполагает наличия большого количества ресурсов для размещения программ, отвечающих за безопасность. Предполагается использование только двух типов – систем мониторинга активности и обнаружения угроз и систем предотвращения угроз, подразумевающих управление доступом.

Действия службы безопасности для устранения проблемной задолженности

При появлении проблем с погашением кредита, сотрудники отдела анализируют и информацию и ищут источники выплаты долга. Ведутся переговоры с заемщиком, проводится разъяснительная работа. При этом в банках используются разные методы решения проблемы, и это зависит от политики банка.

При необходимости производится поиск возможного имущества должника через базу ГИБДД и Единый государственный реестр сделок с недвижимым имуществом. При фактах мошенничества, например, предоставление поддельных документов или недостоверных сведений, сотрудник службы безопасности, как представитель банка, инициирует возбуждение уголовного дела по отношению к заемщику и готовит необходимую информацию для подготовки в юридический отдел.

Аналитика больших данных и машинное обучение

Банк постоянно совершенствует безопасность и наращивает автоматизацию бизнес-процессов. Несколько лет назад ввиду постоянно растущих объемов данных и потребности в сервисах и аналитике больших данных был реализован проект с использованием больших данных на базе технологии Hadoop. Решение используется для надежных, масштабируемых и распределенных вычислений, а также применяется как хранилище файлов общего назначения, способное вместить петабайты данных.

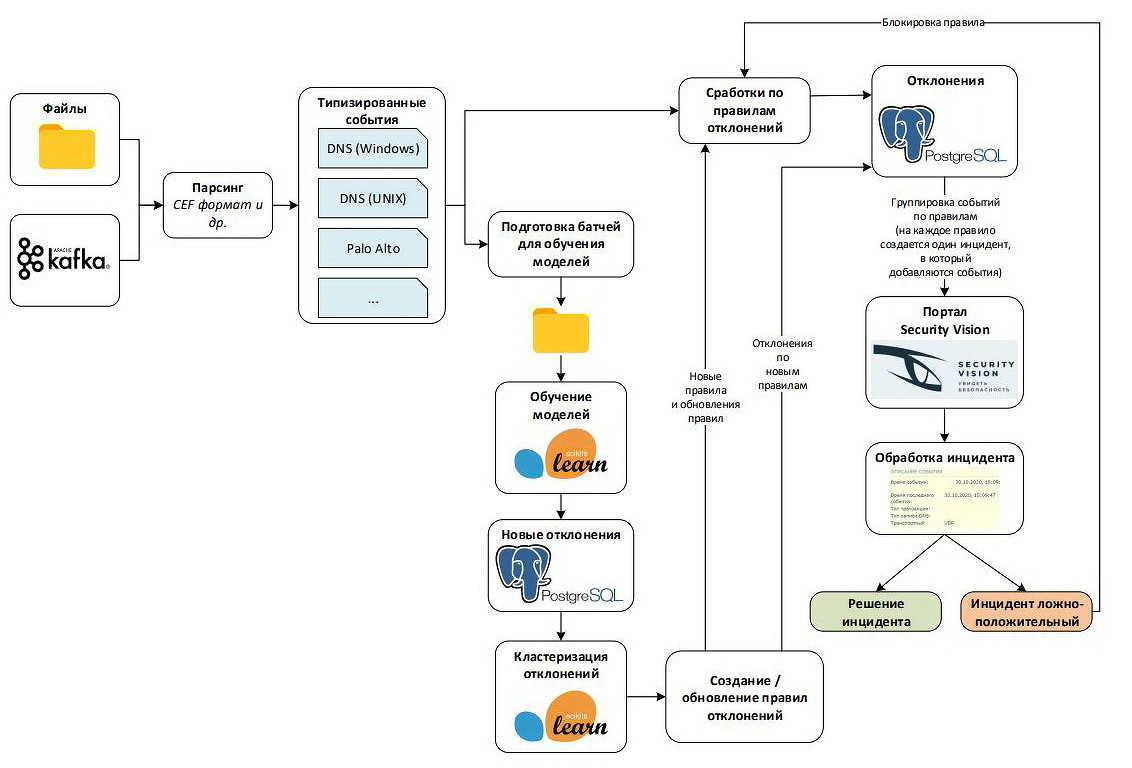

Кроме того, на платформе Security Vision есть аналитический модуль, также позволяющий работать с большими данными. Это модуль семантического анализа инцидентов, содержащий модель машинного обучения и выполненный с возможностью автоматического определения и выполнения команд реагирования на инциденты кибербезопасности. Таким образом, использование алгоритмов машинного обучения для выявления аномалий обеспечивает автоматическое «взведение» инцидентов c возможностью автоматического определения команд реагирования на инцидент, обеспечивая автоматизацию на всем протяжении жизненного цикла инцидента.

Выявление отклонений в событиях ИБ средствами машинного обучения и обработка их на платформе Security Vision

В 2019 г. мировой рынок технологий искусственного интеллекта в индустрии кибербезопасности оценивался экспертами (MarketsandMarkets, Zion Market Research) в $8 млрд, с достижением $30 млрд в 2025 г. и ежегодным ростом на 23%. В 74% случаев внедрение технологий ИИ в кибербезопасность организации сокращает время обнаружения и реагирования на инцидент. Внедрение сервиса на базе платформы Security Vision дало первые результаты. В будущем он будет развиваться как в плане адаптации под особенности процессов банка, так и в плане расширения области его покрытия.

ТИПОВАЯ МОДЕЛЬ УГРОЗ. СИСТЕМА РАЗГРАНИЧЕНИЯ ДОСТУПА

Объект защиты, для которого применяется модель угроз (scope)

- Идентификации пользователей.

- Аутентификации пользователей.

- Авторизации пользователей.

- Протоколирования действий пользователей.

У1. Несанкционированное установление сеанса работы от имени легального пользователя

ПоясненияДекомпозицияПояснения У1.1.1.Пояснения У1.1.2.2.1.Пояснения У1.1.2.2.3.Пояснения У1.1.6.2.StuffCopПояснения У1.1.7.Пояснения У1.1.9.1.1Пояснения У1.1.9.3.туттутПояснения У1.1.9.4.устройствПояснения У1.1.9.5.атакиПояснения У1.1.9.6.атакиПояснения У1.1.9.7.атакиПояснения У1.1.10.Пояснения У1.1.11.

Построение системы информационной безопасности

Необходимо понимать, что обеспечение информационной безопасности — процесс непрерывный, а применяемые меры должны носить комплексный и превентивный характер. Еще один важный момент: эффективная защита невозможна без комплекса организационных мер. Должны быть определены цели, задачи, приоритеты и риски в области информационной безопасности, и с учетом этих факторов сформулированы требования к системе информационной безопасности, разработана политика и система управления, регламенты, процедуры и пр. Выбор технических средств защиты также должен опираться на предварительно проведенный анализ рисков.

Таким образом, построение системы информационной безопасности банка целесообразно начинать с комплексного диагностического обследования основных бизнес-процессов и информационной системы банка, а также существующих инструментов обеспечения защиты. Обследование (аудит) системы информационной безопасности позволит установить, соответствует ли уровень безопасности информационно-технологических ресурсов банка выдвигаемым требованиям, т.е. обеспечиваются ли необходимые параметры конфиденциальности, целостности и доступности ресурсов информационной системы. В ходе диагностического обследования проводится анализ рисков. Для проверки способности информационной системы противостоять попыткам несанкционированного доступа и воздействия на информацию иногда целесообразно выполнять тесты на проникновение.

Результатом работ по диагностическому обследованию помимо рекомендаций и предложений может являться спроектированная система информационной безопасности банка. Работы по ее проектированию включают следующие этапы:

разработку концепции обеспечения информационной безопасности, определение основных целей, задач и требований, а также общей стратегии построения системы, идентификацию критичных информационных ресурсов, выработку требований и базовых подходов к их реализации;

разработку политики информационной безопасности;

построение модели системы управления;

подготовку технического задания на создание системы информационной безопасности;

создание модели системы;

разработку техническо-рабочего проекта по созданию системы и ее архитектуры;

тестирование спроектированной системы;

разработку организационно-распорядительных документов системы управления по обеспечению информационной безопасности (политик, процедур, регламентов и т.п.);

разработку рабочего проекта (включая документацию на используемые средства защиты и порядок администрирования, план ввода системы в эксплуатацию и др.), планирование обучения пользователей и обслуживающего персонала информационной системы.

При проектировании архитектуры системы информационной безопасности необходимо учитывать, что высокая эффективность достигается, если все компоненты представлены качественными решениями, функционируют как единый комплекс и в случае распределенных систем имеют централизованное управление. Построение интегрированного решения обеспечивает ряд преимуществ: позволяет снизить совокупную стоимость владения системой информационной безопасности, повысить коэффициент возврата инвестиций и улучшить управляемость системы.

А.Шахлевич

Ведущий специалист

департамента маркетинга

компании «Информзащита»

Будущее IRP/SOAR

SOC — это люди, процессы и технологии. И совершенствование идет в каждом направлении. Что касается технологий, то, безусловно, для решения ограниченного числа задач в малых масштабах подойдут и система лог-менеджмента, и SIEM. Но по достижении определенного уровня сложности процессов ИБ в SOC, в частности, при обработке киберинцидентов, нужны будут IRP/SOAR-решения. Можно сказать, что показателем зрелости центра SOC будет осознанная потребность в таких продуктах, позволяющих существенно ускорить обработку инцидентов и упростить решение рутинных задач ИБ. В процессе развития систем автоматизации информационной безопасности SIEM — это начальная точка зрелости. Впереди — большой путь развития, вплоть до автоматического контроля и роботизации ИБ и ИТ и автоматизированного контроля соответствия требованиям регуляторов — не на бумаге, а в реальности и в информационных системах.

Документы ФСТЭК России по моделированию угроз персональным данным 2008 года.

- Базовая модель угроз ПДн ФСТЭК, 2008 г.

- Методика определения актуальных угроз ПДн 2008 г.

Базовая модель угроз ПДн ФСТЭК, 2008 г.

- с перехватом (съемом) ПДн по техническим каналам с целью их копирования или неправомерного распространения;

- с несанкционированным, в том числе случайным, доступом в ИСПДн с целью изменения, копирования, неправомерного распространения ПДн или деструктивных воздействий на элементы ИСПДн и обрабатываемых в них ПДн с использованием программных и программно-аппаратных средств с целью уничтожения или блокирования ПДн.

- угроза утечки по техническим каналам := <источник угрозы>, < среда распространения ПДн и воздействий / приемник информативного сигнала / передатчик воздействующего сигнала>, <носитель ПДн>

- угроза НСД := <источник угрозы>, <уязвимость программного или аппаратного обеспечения>, <способ реализации угрозы>, <объект воздействия>, <несанкционированный доступ>.

- угроза НСД в ИСПДн: = <источник угрозы>, <уязвимость ИСПДн>, <способ реализации угрозы>, <объект воздействия (программа, протокол, данные и др.)>, <деструктивное действие>.

- угроза «Отказа в обслуживании»: = <источник угрозы>, <уязвимость ИСПДн>, <способ реализации угрозы>, <объект воздействия (носитель ПДн)>, <непосредственный результат реализации угрозы (переполнение буфера, блокирование процедуры обработки, «зацикливание» обработки и т.п.)>;

- угроза ПМВ в ИСПДн: = <класс вредоносной программы (с указанием среды обитания)>, <источник угрозы (носитель вредоносной программы)>, <способ инфицирования>, <объект воздействия (загрузочный сектор, файл и т.п.)>, <описание возможных деструктивных действий>, <дополнительная информация об угрозе (резидентность, скорость распространения, полиморфичность и др.)>.

ИСПДн НСД ПМВ Методика определения актуальных угроз ПДн 2008 г.

Роль службы безопасности в процессе кредитования

При рассмотрении кредитной заявки важная часть работы ложится на сотрудника службы безопасности банка. Он проверяет все предоставленные заемщиком документы. По коду ОГРН производится проверка баз данных, из которых видно местоположение предприятия, контактная информация, финансовое положение компании-работодателя и отсутствие задолженностей.

Еще необходимо проверить не является ли предприятие банкротом, не находится ли его имущество под арестом, а также делаются ли отчисления в пенсионный фонд и фонд социального страхования, соответствует ли заявленная зарплата в справке действительности. Как один из методов используются звонки на предприятие для уточнения статуса сотрудника.

Подвергаются проверке и личные данные заемщика: отсутствие судимости, психических заболеваний и наркозависимости у него и у членов семьи. После этого надо проверить наличие невыплаченных кредитных обязательств и качество кредитной истории. Учитывается поведение клиента в качестве поручителя или залогодателя по кредитам третьих лиц.

Возможно обращение в Бюро кредитных историй для получения информации обо всех кредитах клиента. При кредитовании недвижимости информация о наличии обременений отражается в выписке из Единого государственного реестра сделок с недвижимым имуществом. Данные, предоставленные заемщиком, тоже проверяет сотрудник службы безопасности.

Часто специалисты службы безопасности разных банков неофициально делятся информацией. Так могут быть получены сведения об аресте счетов предприятия или о неоплаченной картотеке к расчетному счету работодателя. Крупные банки, например Сбербанк, Альфа-Банк, имеют неформальные связи в правоохранительных органах, налоговой инспекции, что также позволяет получать необходимую информацию.

Для заемщиков-юридических лиц добавляется проверка данных основных контрагентов компании и выявление конечных собственников бизнеса. А если находятся предприятия-партнеры, влияющие на компанию-заемщика, то они привлекаются в поручители. Это снижает риски по кредиту.

Окончательное решение по заявке кредитный комитет выносит только после получения положительного решения от службы безопасности банка.

Положения ЦБ РФ №№ 683, 684, 607

Положение № 683-Пинформационным письмом

- использование электронной подписи сообщений;

- регламентация, реализация и контроль процедур:

- идентификации, аутентификации и авторизации клиентов;

- формирования, передачи и приема электронных сообщений;

- удостоверения права клиентов распоряжаться д/с (в этом случае дополнительно обеспечивается использование электронных подписей и получение подтверждения от клиента о совершенной операции);

- осуществления банковских операций, учет результатов их осуществления (в этом случае дополнительно обеспечиваются проверка соответствия выходных сообщений входным, проверка соответствия результатов банковской операции данным из электронного сообщения и направление уведомлений клиентам о проведенных операциях);

- хранения электронных сообщений и информации об осуществленных банковских операциях;

- обеспечение целостности и достоверности защищаемой информации, включая проверку корректности формирования и заполнения электронного сообщения, контроль дублирования и структурный контроль электронного сообщения, а также непосредственно защиту информации при передаче;

- регистрация действий работников и клиентов, включая данные о дате и времени совершения операции, уникальный идентификатор субъекта, код технологического участка, результат выполнения операции, сетевой идентификатор использовавшегося устройства.

Положение № 684-Псообщение о переносе сроков

Объекты защиты

Это один из самых интересных разделов. Он не всегда корреспондируется с перечнем информации, составляющей коммерческую тайну, и в качестве объектов предлагает более технические и относящиеся исключительно к понятиям информатизации активы. Выделяется три группы субъектов защиты:

- информационные массивы различного уровня, как защищаемые законодательством, так и просто обеспечивающие деятельность банка;

- процессы обработки информации в операционной среде банка, технологии, методики, как заимствованные, так и разработанные самими банковскими работниками;

- инфраструктура, к которой относится сама АСУ, все АРМ, каналы передачи информации, устройства удаленного доступа, устройства связи, помещения и иные объекты.

В этом разделе обязательно описывается структура всех объектов защиты, их размещение, системы связи между ними. Указание этих данных в политике требуется для обеспечения безопасности информационных ресурсов.

Защищаемые информационные базы данных делятся на группы в зависимости от уровня их важности и конфиденциальности, в политике обязательно проводится ранжирование групп и определяются уровни доступа банковского персонала для каждой группы. Обычно выделяются:

- банковская тайна;

- коммерческая тайна;

- персональные данные;

- информация, не носящая конфиденциальный характер.

Но ранжирование может производиться и по сущности сделок, по их суммам, по наличию в досье государственной тайны, если кредитуются связанные с ней проекты.