Как работает nat

Содержание:

- Примеры программного обеспечения NAT

- Диагностика

- Как исправить двойной NAT на Xbox

- типы

- Проксирование Медиа

- MikroTik настройка firewall. Connection Tracker

- Как вы можете быть уверены, что на вашем маршрутизаторе включена NAT?

- NAT и Интернет телефония с использованием SIP протокола

- Ближнее Прохождение NAT

- Для чего он нужен

- Функционирование

- MikroTik настройка firewall. Как защитить роутер от DDoS-атаки

- Настройка NAT на маршрутизаторе

- Реализация

Примеры программного обеспечения NAT

- Общий доступ к подключению к Интернету (ICS): реализация NAT и DHCP включена в операционные системы Windows для настольных ПК.

- IPFilter : включен в ( Open ) Solaris , FreeBSD и NetBSD , доступен для многих других Unix-подобных операционных систем.

- ipfirewall (ipfw): собственный фильтр пакетов FreeBSD

- Netfilter с iptables / nftables : фильтр пакетов Linux

- NPF : NetBSD-родной фильтр пакетов

- PF : Собственный фильтр пакетов OpenBSD

- Служба маршрутизации и удаленного доступа : реализация маршрутизации включена в операционные системы Windows Server

- WinGate : сторонняя реализация маршрутизации для Windows

Диагностика

Несколько сетей NAT не поддерживается.

В этом руководстве предполагается, что других NAT на узле нет. Приложениям или службам необходимо использовать NAT, и они могут создать ее в процессе установки. Поскольку Windows (WinNAT) поддерживает только один внутренний префикс подсети NAT, при попытке создать несколько NAT система переходит в неизвестное состояние.

Чтобы понять, является ли это проблемой, убедитесь, что имеется только одна NAT.

Если NAT уже существует, удалите ее.

Убедитесь, что для приложения или компонента (например, для контейнеров Windows) имеется всего один «внутренний» vmSwitch. Запишите имя vSwitch.

Проверьте, есть ли частные IP-адреса (например, IP-адрес шлюза NAT по умолчанию обычно имеет значение x.y.z.1) старого NAT, по-прежнему назначенные адаптеру.

Если используется старый частный IP-адрес, удалите его.

Удаление нескольких NAT

Мы встречали сообщения о нескольких случайно созданных сетях NAT. Это вызвано ошибкой, присутствующей в последних сборках (включая Windows Server 2016 Technical Preview 5 и Windows 10 Insider Preview). Если после запуска команд ls или Get-ContainerNetwork сети Docker появится несколько сетей NAT, в командной строке PowerShell с повышенными привилегиями выполните следующее:

Перезагрузите операционную систему перед выполнением последующих команд ()

При необходимости обратитесь к этому для перестройки среды NAT.

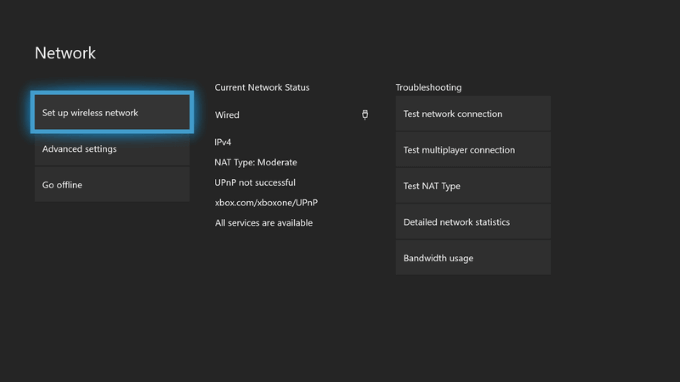

Как исправить двойной NAT на Xbox

Одно место, где двойной NAT действительно представляет проблему, – это игры. Например, многие пользователи Xbox One столкнулись с сообщением об ошибке, которое сообщает им, что в их сети обнаружен двойной NAT.

В играх вам нужен Open NAT или Nat Type 1. Это обеспечивает самый широкий диапазон совместимости и позволяет вам присоединиться к любой игре или сеансу. Если у вас есть умеренный NAT или Nat Type 2, вы можете подключиться к большинству сеансов, но у вас будет ограниченная функциональность.

Проблема заключается в NAT типа 3 или Strict NAT. Это делает практически невозможным присоединиться к чьей-либо игре. Конечно, однопользовательская игра все еще возможна, но попытка присоединиться к онлайн-матчу вызовет трудности.

Двойной NAT создаст проблемы при попытке играть в какую-либо многопользовательскую игру и даже может помешать вашему Xbox подключиться к Интернету. Когда вы получите эту ошибку, вам нужно будет устранить проблему, удалив один из маршрутизаторов или включив режим моста, как показано выше.

Другое решение – подключить Xbox напрямую к маршрутизатору с помощью кабеля Ethernet. В большинстве случаев это устраняет проблему двойного NAT – просто используйте первый маршрутизатор в сети, а не второй, в качестве точки подключения.

Все эти решения могут помочь устранить ошибку двойного NAT. В большинстве случаев вам не нужен второй маршрутизатор в вашей сети. Если ваш оригинальный маршрутизатор недостаточно силен для широковещательной передачи сети по всему дому, вы можете использовать запасной маршрутизатор в качестве расширителя WiFi.

типы

Ниже перечислены различные типы брандмауэров и их функции:

Брандмауэр на базе прокси-сервера

Он действует как шлюз между конечными пользователями, которые запрашивают данные, и источником данных. Все устройства хоста, подключаемые к прокси-серверу, будут иметь отдельное подключение к источнику данных. Этот брандмауэр может фильтровать их для внедрения политик и маскировки местоположения устройства получателя, а также для защиты устройства и сети получателя.

Брандмауэр с контролем состояния

Этот брандмауэр отслеживает область информации о соединениях и делает ненужным для брандмауэра осматривать каждый пакет. Благодаря этому уменьшается задержка, создаваемая брандмауэром. Брандмауэр с контролем состояния соединений просто проверяет сетевой трафик, чтобы определить, связан ли один пакет с другим пакетом.

Брандмауэры веб-приложений

Он защищает серверы, поддерживающие веб-приложения и Интернет, от специфических HTML-атак, таких как межсайтовый скриптинг, SQL-инъекции и другие. Это определяет, должен ли каждый клиент, пытающийся дозвониться до сервера, иметь доступ.

Брандмауэры нового поколения

Этот тип брандмауэра включает правила для того, что отдельным приложениям и пользователям разрешено делать только. Он сливается с данными, полученными с помощью других технологий, чтобы принимать более обоснованные решения о том, какой трафик разрешать и какой трафик снижать. Брандмауэр следующего поколения также работает путем фильтрации сетевого и интернет-трафика на основе приложений или типов трафика с использованием определенных портов.

Эти типы брандмауэров развивались годами, становясь прогрессивными, и они требуют больше параметров при рассмотрении вопроса о том, следует ли пропускать или нет трафик.

Аппаратное и программное обеспечение

Программный брандмауэр

Это сделано для того, чтобы защитить компьютерные устройства, заблокировав некоторые программы от отправки и получения информации из локальной сети или из Интернета. Он устанавливается в компьютерные устройства, как и любое другое программное обеспечение, которое может быть настроено.

Аппаратный брандмауэр

Этот брандмауэр установлен на всех сетевых маршрутизаторах, которые можно настроить на экране настройки маршрутизатора. Аппаратный брандмауэр обычно используется в широкополосных маршрутизаторах.

Методы брандмауэра

Ниже перечислены несколько типов техник брандмауэра:

Пакетный фильтр

Задача этого метода — просмотреть каждый пакет, который входит и выходит из сети, а затем принимает или отклоняет его на основании правил. Это считается эффективным и более прозрачным для пользователей, чем другие, но сложным в настройке.

Шлюз приложений

Он использует и применяет механизмы безопасности к конкретным приложениям. Это также очень эффективно, но приводит к снижению производительности.

Шлюз уровня контура

Он также применяет механизм безопасности, если TCP или UDP соединение уже установлено. Если соединение уже установлено, пакеты могут протекать между хостами без дополнительной проверки.

Прокси-сервер

Этот метод перехватывает все сообщения, которые поступают в сеть и покидают ее. Он скрывает истинные сетевые адреса.

В реальной жизни существует множество брандмауэров, использующих две или более из этих технологий.

Брандмауэр внес большой вклад в жизнь людей, особенно с точки зрения конфиденциальности. Это делает жизнь не только компьютерных устройств, но и людей безопасной и защищенной. Благодаря этому он помогает блокировать вредоносные программы, предотвращая заражение системы потенциальными вредоносными программами, вирусами и троянскими конями. Более того, через брандмауэр будет меньше хакеров, которые могут привести к потере данных и повреждению компьютерных устройств.

Проксирование Медиа

CommuniGate Pro поддерживает разнообразные коммуникации в реальном времени. Большинство таких протоколов реального времени не может работать через NAT/Firewall, но CommuniGate Pro может действовать как «прокси» для таких протоколов.

Когда клиент локальной сети пытается соединиться с удалённой системой через Интернет (WAN), CommuniGate Pro создаёт Медиа Прокси — некий коммуникационный порт на своей системе. Он заставляет клиента соединяться с этим Медиа Прокси вместо того, чтобы соединяться непосредственно с медиа-портом удалённой системы. Медиа Прокси CommuniGate Pro сам взаимодействует с удалённой системой, ретранслируя все данные, получаемые от клиента из локальной сети на удалённую систему и обратно.

Проксирование Медиа создано для того, чтобы обеспечить возможность обслуживания пользователей, находящихся за .

Проксирование Медиа так же используется для ретранслирования трафика между IPv4 и IPv6 сетями.

- Уровень Журнала

- Используйте эту настройку для того, чтобы указать какую информацию компонент Прокси должен сохранять в Журнале работы Сервера. Обычно используется уровень Основное или уровень Проблемы (не фатальные ошибки). В случае, если в работе компонента Прокси возникают проблемы, то, возможно, целесообразным будет увеличить детализацию до уровня Подробности или Всё: в этом случае в Системный Журнал будет записываться более подробная информация о работе модуля на уровне протокола или на уровне ссылок. Записи, помещённые компонентом Медиа прокси в журнал работы Сервера, имеют пометку MEDIAPROXY. Для Медиа прокси может быть создано несколько потоковых прокси для каждого медиа потока (например, один прокси для медиа потока аудио, и ещё один — для видео потока). Записи, помещённые компонентом Прокси в Журнал работы Сервера, имеют пометку UDPPROXY или TCPPROXY.

- Проверять порт источника

- Когда эта опция включена, данные медиа, передающиеся по UDP из внешних источников, принимаются в случае прихода с корректного IP адреса и номера порта. Если эта опция не задана, проверяется только IP адрес источника медиа. Это помогает при работе с медиа устройствами, которые указывают неправильный порт в SDP.

- UDP TOS Тэг

- Если эта опция не установлена в значение выбор ОС, то UDP пакеты с медиа данными получают указанное значение тэга TOS (тип сервиса). Это может быть полезным при задании приоритетов медиа трафика в случае, если ваша сетевая инфраструктура может назначать более высокий приоритет пакетам с указанным значением тэга TOS.

- Проксировать для клиентов за общим NAT

- Когда два клиента расположены за общим дальним NAT (то есть, их видимые публичные адреса одинаковы), с помощью этой опции можно управлять созданием Медиа прокси для таких клиентов.

- Никогда

- Медиа прокси для таких клиентов не строится. Используйте эту опцию, когда клиенты за общим NAT могут взаимодействовать напрямую.

- NAT Сервера

- Медиа прокси будет построен, если видимые адреса клиентов пересекаются со списком .

- Всегда

- Медиа прокси для таких клиентов строится всегда.

Обратите внимание: некоторые системы NAT имеют несколько публичных адресов. В этом случае сигнальные запросы могут приходить с одного сетевой адреса такой системы, а медиа потоки могут приходить с другого сетевого адреса

Медиа прокси CommuniGate Pro может поддерживать такие системы NAT, если все их публичные адреса входят в один общий диапазон сетевых адресов, указанный в списке .

Руководство CommuniGate Pro. Copyright 1998-2019, Stalker Software, Inc.

MikroTik настройка firewall. Connection Tracker

Connection Tracker выполняет следующие функции:

- Содержит информацию обо всех активных соединениях;

- Отвечает за управление соединениями;

- Отвечает за дефрагментацию пакетов;

- Влияет на загрузку процессора.

Место Connection Tracker на схеме Traffic Flow:

По умолчанию Connection Tracker работает в режиме auto. Это значит, что он будет работать тогда, когда для firewall будет создано хотя бы одно правило. Помимо этого, могут быть установлены следующие режимы:

- Yes – всегда работает.

- No – отключен. При этом не будут отслеживаться состояния подключений, NAT и большая часть функционала брандмауэра (не будет работать маркировка соединений, протокол L7 и многое другое).

Connection State. Состояние соединений

С помощью правил мы можем обрабатывать пакеты на основании их состояния. Любое соединение будет находиться в одном из следующих состояний:

- New – это новое соединение. Например, кто-то обращается к нашему маршрутизатору запросом ping и первый пакет что приходит, получит данное состояние;

- Established – после того как запрос идет дальше, он переходит в состояние установленное;

- Related – связанное. Такое состояние появляется, например, когда клиент посылает запрос серверу, который недоступен и клиент получает ответ от роутера.

- Invalid – не идентифицированное. Подключение, которое маршрутизатор не может опознать.

- Notrack – создается для Raw Filter, минуя Connection Tracker. Поэтому пакеты не фрагментируются.

Connection List

На вкладке “Connections”, можно увидеть информацию о всех подключениях. Выглядит это следующим образом:

Давайте посмотрим какие данные мы можем получить:

- Src. Address & Port – исходящий IP-адрес и порт;

- Dst. Address & Port – IP-адрес и порт назначения;

- Protocol – протокол;

- Connection Mark – маркировку подключения;

- Timeout – время жизни соединения;

- TCP State – состояние TCP соединения (established, close, time-wait, syn-sent, syn-received).

Как вы можете быть уверены, что на вашем маршрутизаторе включена NAT?

На большинстве маршрутизаторов Wi-Fi уже включен брандмауэр NAT, но если вы сомневаетесь в том, включен ли NAT на вашем маршрутизаторе, у нас есть простое решение.

Во-первых, убедитесь, что у вас есть как минимум два устройства в одной сети Wi-Fi. После подключения обоих устройств выполните поиск в Google на обоих устройствах и задайте вопрос «Какой у меня IP-адрес?»

Если результаты поиска показывают одинаковые результаты для обоих устройств, возможно, ваш маршрутизатор имеет включенный межсетевой экран NAT. Причина того, что оба устройства имеют одинаковый IP-адрес, состоит в том, что они имеют общий публичный IP-адрес, но имеют уникальный частный IP-адрес.

Однако, прежде чем выполнять поиск в Google, убедитесь, что у вас отключено программное обеспечение VPN. Поскольку VPN работает в первую очередь, скрывая ваш фактический IP-адрес с IP-адресом одного из его серверов, однако после некоторого интенсивного поиска вы можете найти свой реальный IP-адрес в записях вашего провайдера VPN. Но если у них строгая политика отсутствия регистрации, к сожалению, вам может не повезти.

NAT и Интернет телефония с использованием SIP протокола

Существует три основных проблемы прохождения через NAT звонков с использованием SIP протокола. 1. Наличие локальных адресов в SIP сигнализации.

В приведенном примере сигнализации красным цветом выделены поля, в которых указан локальный адрес. Как следствие этого сервер сети Интернет-телефонии (SoftSwitch) обработав такой запрос, с локальными адресами, не может отправить абоненту ответ, поскольку в поле «Via» указан адрес, который не маршрутизируется в Интернете.

2. Прохождение голосового потока (RTP). Вызываемый абонент, получив вызов от сервера сети Интернет-телефонии, с указанием локального адреса получателя голосового потока не может отправить речевую информацию по назначению, поскольку указанный адрес не маршрутизируется в Интернете. Вследствие этого возникает, одностороння слышимость абонентов или ее полное отсутствие.

3. Абонент, подключенный через NAT, практически не может принимать входящие звонки. Это связанно с тем, что NAT резервирует внешний порт на небольшой промежуток времени (от 1 до 3 мин.), поле чего освобождает его. Полученный после этого входящий вызов от сервера сети Интернет-телефонии просто игнорируется и как следствие этого абонент расположенный за NATом не может получить информацию о входящем звонке.

Ближнее Прохождение NAT

Модули SIP и XIMSS CommuniGate Pro определяют запросы на установление сессии, отправленные от одной стороны через NAT другой стороне (запрос от клиента в локальной сети, направляемый участнику в Интернет/WAN и наоборот). В этом случае сервер использует специальный локальный порт сервера (или набор таких портов, в зависимости от используемого медиа протокола) и осуществляет проксирование медиа данных. Сервер изменяет запросы на установление сессии и направляет трафик обеих сторон через такой прокси.

Медиа Прокси ретранслирует медиа данные между «плечом LAN» и «плечом WAN» медиа соединения:

Модули SIP и XIMSS CommuniGate Pro определяют запросы на изменения сессии (команду re-INVITE протокола SIP) и запросы на закрытие сессии (команду BYE протокола SIP) и, соответственно, изменяют или удаляют Медиа Прокси. Для удаления «заброшенных» Медиа Прокси используется механизм тайм-аутов.

CommuniGate Pro обеспечивает услуги проксирования NAT для:

- UDP медиа протоколов

- RTP медиа протоколов, основывающихся на UDP

- TCP медиа протоколов

- T.120 медиа протоколов, основывающихся на TCP

Обратите внимание: Если вам необходимо использовать функции Проксирования Медиа, убедитесь, что данные о конфигурации LAN и NAT на странице с настройками Адреса LAN и заданы корректно. Обратите внимание: Сервер автоматически выполняет Медиа Проксирование при ретрансляции запросов, приходящих с IPv4 адресов на IPv6 адреса и наоборот

Обратите внимание: Сервер автоматически выполняет Медиа Проксирование при ретрансляции запросов, приходящих с IPv4 адресов на IPv6 адреса и наоборот

Для чего он нужен

Выше мы кратко затронули функции NAT в роутере, что это, и как работает. Но назначение такой технологии заслуживает более глубокого изучения. При проектировании сети подразумевается применение локальных IP-адресов, которые используются внутри компании или площадки для локального взаимодействия. Иными словами, они не маршрутизируются во «всемирной паутине». Для обращения к устройствам вне локальной платформы приватный адрес необходимо перевести в публичный. Для этого и существует NAT.

Благодаря действию такой функции, устройство с персональным адресом IPv4 может подавать запросы вне частной интернет-сети. Дополнительное преимущество механизма состоит в обеспечении конфиденциальности и безопасности. На практике маршрутизаторы NAT могут настраиваться с одним или группой общедоступных адресов (пулом NAT). Как только оборудование вышло во внешнюю интернет-сеть, роутер с поддержкой технологии переводит внутренний адрес в общедоступный. При этом маршрутизатор NAT, как правило, функционирует на границе Stub (тупиковой) сети, имеющей одно соединение (вход/выход).

Подводя промежуточные итоги, можно выделить следующие особенности NAT в роутере:

- Преобразование локального адреса в общедоступный. После получения ответа происходит обратный процесс.

- Предотвращение и ограничение обращения извне к устройствам локальной сетки. Таким способом скрываются внутренние сервисы ПК и серверов от обращений из Интернет-сети.

- Настройка переадресации портов. Последние могут использоваться для открытия доступа из Интернета к сетевому NAS-хранилищу или к серверу «локалки».

- Подмена номера порта для обращения к иному порту. К примеру, для перевода управления роутером из Интернета на иной источник, если провайдером блокируется стандартный порт 80 и необходимо получить возможность применения порта 8080 для доступа к настройкам.

С помощью NAT частная сеть подключается к Интернету через общий публичный IP, которые выдается провайдером, а ресурс адресов тратится более экономично

Кроме того, применение опции важно с позиции безопасности. В частности, можно скрыть локалку от пользователей из вне, что исключает несанкционированный доступ

Функционирование

Преобразование адреса методом NAT может производиться почти любым маршрутизирующим устройством — маршрутизатором, сервером доступа, межсетевым экраном. Наиболее популярным является SNAT, суть механизма которого состоит в замене адреса источника (англ. source) при прохождении пакета в одну сторону и обратной замене адреса назначения (англ. destination) в ответном пакете. Наряду с адресами источник/назначение могут также заменяться номера портов источника и назначения.

Принимая пакет от локального компьютера, роутер смотрит на IP-адрес назначения. Если это локальный адрес, то пакет пересылается другому локальному компьютеру. Если нет, то пакет надо переслать наружу в интернет. Но ведь обратным адресом в пакете указан локальный адрес компьютера, который из интернета будет недоступен. Поэтому роутер «на лету» транслирует (подменяет) обратный IP-адрес пакета на свой внешний (видимый из интернета) IP-адрес и меняет номер порта (чтобы различать ответные пакеты, адресованные разным локальным компьютерам). Комбинацию, нужную для обратной подстановки, роутер сохраняет у себя во временной таблице. Через некоторое время после того, как клиент и сервер закончат обмениваться пакетами, роутер сотрет у себя в таблице запись об n-ом порте за сроком давности.

Помимо source NAT (предоставления пользователям локальной сети с внутренними адресами доступа к сети Интернет) часто применяется также destination NAT, когда обращения извне транслируются межсетевым экраном на компьютер пользователя в локальной сети, имеющий внутренний адрес и потому недоступный извне сети непосредственно (без NAT).

Существует 3 базовых концепции трансляции адресов: статическая (Static Network Address Translation), динамическая (Dynamic Address Translation), маскарадная (NAPT, NAT Overload, PAT).

Статический NAT — Отображение незарегистрированного IP-адреса на зарегистрированный IP-адрес на основании один к одному. Особенно полезно, когда устройство должно быть доступным снаружи сети.

Динамический NAT — Отображает незарегистрированный IP-адрес на зарегистрированный адрес из группы зарегистрированных IP-адресов. Динамический NAT также устанавливает непосредственное отображение между незарегистрированными и зарегистрированными адресами, но отображение может меняться в зависимости от зарегистрированного адреса, доступного в пуле адресов, во время коммуникации.

Перегруженный NAT (NAPT, NAT Overload, PAT, маскарадинг) — форма динамического NAT, который отображает несколько незарегистрированных адресов в единственный зарегистрированный IP-адрес, используя различные порты. Известен также как PAT (Port Address Translation). При перегрузке каждый компьютер в частной сети транслируется в тот же самый адрес, но с различным номером порта.

Типы NAT

Классификация NAT, часто встречающаяся в связи с VoIP. Термин «соединение» использован в значении «последовательный обмен пакетами UDP».

Симметричный NAT (Symmetric NAT) — трансляция, при которой каждое соединение, инициируемое парой «внутренний адрес: внутренний порт» преобразуется в свободную уникальную случайно выбранную пару «публичный адрес: публичный порт». При этом инициация соединения из публичной сети невозможна. [источник не указан 800 дней]

Cone NAT, Full Cone NAT — Однозначная (взаимная) трансляция между парами «внутренний адрес: внутренний порт» и «публичный адрес: публичный порт». Любой внешний хост может инициировать соединение с внутренним хостом (если это разрешено в правилах межсетевого экрана).

Address-Restricted cone NAT, Restricted cone NAT — Постоянная трансляция между парой «внутренний адрес: внутренний порт» и «публичный адрес: публичный порт». Любое соединение, инициированное с внутреннего адреса, позволяет в дальнейшем получать ему пакеты с любого порта того публичного хоста, к которому он отправлял пакет(ы) ранее.

Port-Restricted cone NAT — Трансляция между парой «внутренний адрес: внутренний порт» и «публичный адрес: публичный порт», при которой входящие пакеты проходят на внутренний хост только с одного порта публичного хоста — того, на который внутренний хост уже посылал пакет.

MikroTik настройка firewall. Как защитить роутер от DDoS-атаки

DoS или DDoS-атака если говорить простыми словами представляет из себя множественную отправку запросов на атакуемый хост, что выводит систему из строя или значительно затрудняет доступ к ней.

Защитить MikroTik от DDoS атак можно с помощью двух методов:

- Connection Limit;

- Destination Limit.

Рассмотрим эти способы подробнее.

Защита MikroTik от DDoS-атак с помощью Connection Limit

Выполним настройку firewall, чтобы MikroTik мог выделять IP-адреса, одновременно открывшие 30 и более соединений, заносить их в черный список и блокировать доступ.

Обработка большого количества соединений с помощью Connection Limit вызывает большую нагрузку на процессор.

Откроем пункт меню «Advanced»:

Следующим условием мы укажем количество подключений с одного IP-адреса при достижении которого хост попадет в черный список:

Добавляем в черный список:

Создадим запрещающее правило для адресов из черного списка «BAN_black_list»:

Расположим правила firewall следующим образом:

Если у вас внутри локальной сети есть сервис “смотрящий” наружу и подверженный DDoS атаке, то необходимо создать аналогичное правило для цепочки «Forward», как показано на рисунке выше.

На этом настройка защиты MikroTik от DDoS-атаки методом Connection Limit закончена.

Защита MikroTik от DDoS-атаки с помощью Destination Limit

Настроим защиту firewall MikroTik от DDoS атак так, что роутер будет передавать все новые попытки подключения на пользовательскую цепочку, которая проверяет условие:

Есть 50 разрешенных соединений и если в течение секунды с адреса открывается еще 50 и более соединений, то IP заносится в черный список после чего блокируется.

Перенаправляем новые попытки подключения в пользовательскую цепочку:

Далее:

Перейдем к конфигурированию пользовательской цепочки:

Следующим шагом:

Добавляем хосты, которые подошли под условия в черный список:

Создадим запрещающее правило блокирующее данный лист:

Расположим правила firewall так:

Не забывайте, если у вас есть сервис внутри локальной сети, “смотрящий” наружу, то необходимо добавить правило в “Forward”.

На этом настройка firewall MikroTik от DDoS-атак закончена.

Настройка NAT на маршрутизаторе

Что такое NAT в роутере, целесообразность его использования и проблемы, которые он может создать было описано выше, теперь можно перейти непосредственно к реализации задачи. Настройка службы на роутере зависит от его модели, используемой прошивки и других параметров. Но достаточно понять механизм, чтобы не возникало сложностей и вопросов по настройке отдельного устройства. Для настройки выполняются следующие действия (в качестве примера настройки выполняются на роутере Zyxel на прошивке v1):

- В браузере зайти на страницу настроек роутера.

- Перейти в меню «Network — Routing» на вкладку «Policy routing».

Открывшаяся страница и будет той, которая управляет политиками доступа и маршрутизацией. Здесь необходимо включить службу, активировав переключатель в положение «Enable». Сами настройки выполняются в группе «Criteria». Выбираются параметры NAT по нескольким категориям фильтров:

- User — трансляция по определенному пользователю.

- Incoming — по сетевому интерфейсу.

- Source Address — подмена адреса по адресу источника.

- Destination Address — по адресу конечного получателя

- Service — по конкретному порту службы.

В качестве объекта перенаправления можно выбрать следующие варианты:

- Auto — автоматический выбор объекта назначения. По умолчанию установлен Wan интерфейс.

- Gateway — шлюз, указанный заранее в настройках.

- VPN Tunel — соответственно через VPN туннель.

- Trunk — диапазон интерфейсов, настроенных на совместную работу.

- Interface — конкретный интерфейс по выбору.

В каждом отдельно взятом роутере настройки и название пунктов меню может отличаться, но принцип построения NAT остается неизменным.

Реализация

Установление двусторонней связи

В двунаправленном NAT сеанс может быть установлен как изнутри, так и извне.

Каждый пакет TCP и UDP содержит номер порта источника и номер порта назначения. Каждый из этих пакетов инкапсулируется в IP-пакет, IP-заголовок которого содержит IP-адрес источника и IP-адрес назначения. Тройка IP-адрес / протокол / номер порта определяет связь с сетевым сокетом .

Для общедоступных служб, таких как веб-серверы и почтовые серверы, важен номер порта. Например, порт 80 подключается через сокет к программному обеспечению веб-сервера, а порт 25 — к демону SMTP почтового сервера . IP-адрес общедоступного сервера также важен, поскольку его глобальная уникальность аналогична почтовому адресу или номеру телефона. И IP-адрес, и номер порта должны быть правильно известны всем хостам, желающим успешно взаимодействовать.

Частные IP-адреса, как описано в RFC 1918, можно использовать только в частных сетях, не подключенных напрямую к Интернету. Порты — это конечные точки связи, уникальные для этого хоста, поэтому соединение через устройство NAT поддерживается за счет комбинированного сопоставления порта и IP-адреса. Частный адрес внутри NAT сопоставляется с внешним публичным адресом. Преобразование адресов порта (PAT) разрешает конфликты, которые возникают, когда несколько хостов используют один и тот же номер исходного порта для одновременного установления разных внешних подключений.

Аналогия расширения телефонного номера

Устройство NAT похоже на телефонную систему в офисе, у которой есть один общий телефонный номер и несколько добавочных номеров. Все исходящие телефонные звонки из офиса поступают с одного и того же телефонного номера. Однако входящий вызов, для которого не указан добавочный номер, не может быть автоматически переведен на физическое лицо в офисе. В этом сценарии офис представляет собой частную локальную сеть, основной номер телефона — это общедоступный IP-адрес, а отдельные добавочные номера — это уникальные номера портов.

Процесс перевода

При использовании NAT все сообщения, отправляемые на внешние хосты, фактически содержат внешний IP-адрес и информацию о порте устройства NAT, а не внутренние IP-адреса хоста или номера портов. NAT транслирует только IP-адреса и порты своих внутренних хостов, скрывая истинную конечную точку внутреннего хоста в частной сети.

Когда компьютер в частной (внутренней) сети отправляет IP-пакет во внешнюю сеть, устройство NAT заменяет внутренний IP-адрес источника в заголовке пакета на внешний IP-адрес устройства NAT. Затем PAT может назначить соединению номер порта из пула доступных портов, вставив этот номер порта в поле исходного порта. Затем пакет пересылается во внешнюю сеть. Затем устройство NAT делает запись в таблице трансляции, содержащую внутренний IP-адрес, исходный порт источника и переведенный исходный порт. Последующие пакеты с одного и того же внутреннего IP-адреса источника и номера порта преобразуются в один и тот же внешний IP-адрес источника и номер порта. Компьютер, получающий пакет, прошедший NAT, устанавливает соединение с портом и IP-адресом, указанным в измененном пакете, не обращая внимания на то, что предоставленный адрес транслируется.

После получения пакета из внешней сети устройство NAT выполняет поиск в таблице трансляции на основе порта назначения в заголовке пакета. Если совпадение найдено, IP-адрес назначения и номер порта заменяются значениями, найденными в таблице, и пакет пересылается во внутреннюю сеть. В противном случае, если номер порта назначения входящего пакета не найден в таблице трансляции, пакет будет отброшен или отклонен, поскольку устройство PAT не знает, куда его отправить.

Видимость работы

Работа NAT обычно прозрачна как для внутренних, так и для внешних хостов. Устройство NAT может функционировать как шлюз по умолчанию для внутреннего хоста, который обычно знает истинный IP-адрес и порт TCP или UDP внешнего хоста. Однако внешний хост знает только общедоступный IP-адрес устройства NAT и конкретный порт, используемый для связи от имени определенного внутреннего хоста.