Вирусы, вредоносное или шпионское по: что опаснее?

Содержание:

- 2012: Атаки Stuxnet на Иран проводились по приказу Обамы

- Черви в рыбе: насколько они вредны для человека и его организма

- Сетевой червь: как удалить вирус?

- 13.5. Что такое антивирусная программа

- Как появились компьютерные вирусы

- Вместо заключения: а могут ли вирусы приносить пользу?

- Что делать при подозрении на заражение компьютера?

- Сетевые черви: пожиратели памяти

- Мелкое воровство

- Что общего у зараженного компьютера с больным человеком?

- Боты

- Классификация и способы распространения

- Каким образом вирус заражает компьютер через интернет?

- Общие сведения

- Что такое бактерии

- 2010: Белорусская компания обнаружила Stuxnet на иранских компьютерах

- Пути распространения вредоносного ПО

- Виды сетевых червей

- Ключевые примеры червей

2012: Атаки Stuxnet на Иран проводились по приказу Обамы

В статье, опубликованной в газете The New York Times (июнь 2012 г), утверждается, что кибератаки червя Stuxnet на Иран осуществлялись по приказу президента США Барака Обамы и были призваны замедлить реализацию иранской ядерной программы.

Авторы статьи утверждают, что Обама выражал озабоченность тем, что программа Stuxnet, разрабатывавшаяся под кодовым наименованием «Олимпийские игры», побудит другие страны, террористов и хакеров заняться созданием аналогичных средств, но пришел к выводу, что у США нет иных вариантов действий по отношению к Ирану. Цель атаки заключалась в том, чтобы получить доступ к системе управления промышленного компьютера на иранском ядерном предприятии в Натанзе. Червь Stuxnet был разработан специалистами Агентства национальной безопасности США и секретного израильского киберподразделения.

Цитируя анонимные источники, корреспонденты газеты сообщили, что в начале своего президентского срока Обама распорядился ускорить проектирование кибероружия, которое начало разрабатываться еще при администрации Джорджа Буша.

По мнению экспертов, атаки подобного рода приведут к гонке кибервооружений. «Сообщения о том, что за Stuxnet стоят США и Израиль, не могут не вызывать тревогу, – отметил Гарри Свердлав, технический директор компании Bit9, специализирующейся на поставках средств обеспечения безопасности в Интернете. – Страны, которые прежде не задумывались о создании своей программы кибервооружений, теперь тоже вынуждены принять участие в этой игре».

В статье говорится, что Обама распорядился остановить атаку, после того как Stuxnet начал заражать другие компьютеры, но при этом работа над программой продолжается. Авторы статьи побеседовали с представителями США, Израиля и европейских стран, имеющими отношение к программе подготовки и совершения кибератаки.

Пресс-служба Белого дома отказалась комментировать публикацию в New York Times.

Снорре Фагерланд, старший вирусный аналитик норвежской компании Norman, не удивлен сообщениями о том, что за атаками Stuxnet стоят спецслужбы США и Израиля. По своим масштабам данный червь гораздо сложнее и изощреннее, чем те, с которыми мы встречались ранее, а создание таких вредоносных программ требует очень серьезных ресурсов.

Но даже если у других стран имеется собственное наступательное кибервооружение, по уровню организации они скорее всего уступают создателям Stuxnet.

Черви в рыбе: насколько они вредны для человека и его организма

Начнем с того, что далеко не каждый червь, который нашел пристанище в рыбе, является вредным и опасным для здоровья человека, хотя рыбных червей существует в природе очень много. Если вы заметили красных червей в мясе рыбы, будьте очень внимательны и постарайтесь максимально удалить их перед тем, как начать готовить.

Согласно последним исследованиям в этом направлении, установлено, что практически вся промысловая рыба является инвазированной. Даже морская рыба подвержена этой напасти, хотя многие ошибочно считают ее безопасной из-за большого содержания соли в морской воде. В морской рыбе содержатся аниказиды, цестоды и ряд других разновидностей рыбных гельминтов, а также круглые черви нематоды или плоские трематоды. Как быть, если обнаружились черви в красной рыбе. Что делать? Лучше вернуть такую рыбу продавцу, но можно подвергнуть ее и тщательной термообработке или заморозке. В таком случае погибает до 99 % гельминтов. Но предварительно попробуйте удалить червей из мяса рыбы и ее межреберного пространства, поскольку даже полностью безопасных червей употреблять в пищу очень неприятно.

Практически во всех известных случаях присутствуют красные черви в рыбе. Эти паразиты считаются наиболее распространенными и массовыми. Они прекрасно себя чувствуют в любой рыбе, локализуясь в кишках, межреберных промежутках, жабрах, мышцах, хвостовой части и даже в глазах. Живут они очень долго и достаточно устойчивы к слабой термо- или солеобработке. Плохо прожаренные и слабосоленые блюда могут принести немало неприятностей и серьезных проблем со здоровьем. Причем названные паразиты могут оставаться в организме человека достаточно долгий срок — некоторые виды могут портить ваше здоровье около сорока лет.

Правда, при правильной термической обработке красные черви в рыбе становятся безвредными. Но лучше обойтись без такого рода экспериментов, ибо отравление может иметь очень серьезные последствия. Самые опасные — это очень мелкие красные черви, которые располагаются в мышцах рыбы. Довольно часто у обитателей природных водоемов стали обнаруживать такие неприятные сюрпризы. В то время как в прежние годы случаи зараженности рыбы паразитами были очень редкими, можно сказать, единичными, в нынешнее время красные черви в рыбе попадаются пугающе часто

Виновна ли в этом экология или влияние космоса — не суть важно для обывателя. Важно знать, в какой рыбе можно встретить опасных для здоровья гельминтов

Сетевой червь: как удалить вирус?

Если вредоносное ПО все-таки попало на компьютер, необходимо немедленно его удалить. Но как удалить вирус так, чтобы не повредить операционную систему? В такой ситуации на помощь неопытным пользователям придут антивирусы. К счастью, их установка не займет много времени.

- Kaspersky Rescue Disk – программа, позволяющая очистить жесткие диски от вирусов путем управления системой. Чтобы начать работу с программой, нужно записать загрузочный диск через ISO-образ. А после просто запустить операционную систему в BIOS через него.

- Kaspersky Virus Removal Tool больше подойдет для начинающих пользователей и тех, кто еще не разобрался в тонкостях системы. Он осуществляет поиск вредоносных программ на компьютере и удаляет их из системы. Однако справиться он может не со всеми видами вирусов.

Dr.Web CureIt вполне может заменить предыдущую антивирусную программу. Его огромный минус в том, что сканирование жестких дисков осуществляется очень долго. Порой это может занять около десяти часов. Конечно, такая долгая проверка является знаком того, что программа тщательно сканирует каждый файл. Однако найдется не много желающих потратить весь день на поиск одного вируса.

13.5. Что такое антивирусная программа

Для борьбы с вирусами разрабатываются антивирусные программы.

|

Антивирусное средство это программный продукт или устройство, выполняющее одну, либо несколько из следующих функций: 1) защиту данных от разрушения; 2) обнаружение вирусов; 3) нейтрализацию вирусов. |

Различают следующие виды:

-

программы-детекторы рассчитаны на обнаружение конкретных, заранее известных программе

вирусов и основаны на сравнении характерной последовательности байтов (сигнатур), содержащихся в теле

вируса, с байтами проверяемых программ. Программы-детекторы снабжаются блоками эвристического анализа.

В этом режиме делается попытка обнаружить новые или неизвестные вирусы по характерным для всех

вирусов кодовым последовательностям. -

программы-дезинфекторы (фаги) не только находят зараженные файлы, но и лечат

их, удаляя из файла тело программы-вируса. В России получили широкое распространение детекторы,

одновременно выполняющие функции дезинфекторов: AVP, Aidstest, DoctorWeb. -

программы-ревизоры анализируют текущее состояние файлов и системных областей

диска и сравнивают его с информацией, сохраненной ранее в одном из файлов ревизора.

При этом проверяется состояние загрузочного сектора, FAT-таблицы, а также длина файлов,

их время создания, атрибуты, контрольные суммы. (ADinf) -

программы-фильтры (мониторы) оповещают пользователя обо всех попытках

какой-либо программы выполнить подозрительные действия. Фильтры контролируют

обновление программных файлов и системной области диска, форматирование диска,

резидентное размещение программ в ОЗУ.

Как появились компьютерные вирусы

Официально история компьютерных вирусов начинается с 1981 года. Вычислительная техника находилась в стадии становления. Тогда никто еще не знал, что такое компьютерный вирус. Ричард Скрента написал первый загрузочный вирус для компьютера Apple II. Он был сравнительно безобидным и выводил на экран стихотворение. Позже начали появляться вирусы и для MS-DOS. В 1987 году были зафиксированы сразу три эпидемии вирусов. Этому поспособствовал выход на рынок сравнительно недорогого компьютера IBM и рост компьютеризации в целом по земному шару.

Первая эпидемия была спровоцирована вредоносной программой Brain, или «Пакистанским вирусом». Разработали его братья Алви, чтобы наказать пользователей, использующих взломанные версии их программного обеспечения. Братья не ожидали, что вирус выйдет за пределы Пакистана, однако это произошло, и вирусом Brain были заражены компьютеры по всему миру.

Вторая эпидемия возникла в Лехайском университете в Соединенных Штатах Америки, и несколько сотен дискет в библиотеке вычислительного центра университета были уничтожены. Эпидемия имела средние по тем временам масштабы, и вирус поразил всего 4 тысячи компьютеров.

Третий вирус — Jerusalem возник сразу в нескольких странах мира. Вирус уничтожал все файлы сразу при их запуске. Среди эпидемий 1987-1988 года эта была самой масштабной.

1990 год стал отправной точкой активной борьбы с вирусами. К этому времени было написано уже много программ, наносящих вред компьютерам, но до 90-х годов это не было большой проблемой.

В 1995 году начали появляться сложные вирусы, и произошел инцидент, при котором все диски с бета-версией Windows 95 оказались заражены вирусами.

Сегодня выражение «компьютерный вирус» стало привычным для всех, и индустрия программ для нанесения вреда стремительно растет и развивается. Ежедневно возникают новые вирусы: компьютерные, телефонные, а теперь и вирусы для часов. В пику им различные компании производят защитные комплексы, однако компьютеры по-прежнему заражаются во всех уголках света.

Вместо заключения: а могут ли вирусы приносить пользу?

Безусловно, да. Несмотря на то, что вирусы ассоциируются у большинства людей с однозначным вредом, они могут приносить и пользу — если речь идет о так называемых вирусных векторах и терапевтических подходах на их основе.

Исследователи давно научились помещать в белковую оболочку вируса интересующие их нуклеиновые кислоты, чтобы доставлять нужный ген в клетки, а также убирать те гены, которые делают вирус опасным для организма.

Это позволило сделать возможной генную терапию, помогающую бороться с заболеваниями, вызванными известными генетическими мутациями. Создание вирусных векторов — достаточно непростая задача, к тому же ограниченная свойствами самих вирусных частиц: количеством помещающейся генетической информации, местом ее вставки, стабильностью. Кроме того, вирусный вектор, используемый в медицине, не должен вызывать иммунного ответа или критично влиять на жизнедеятельность клетки. Тем не менее эти сложности решаются, поэтому уже одобрен ряд вполне успешных и безопасных генных терапий. А в качестве основы для вирусных векторов чаще всего используются ретро-, ленти-, адено- и аденоассоциированные вирусы.

Что делать при подозрении на заражение компьютера?

Если пользователю кажется, что компьютер заражен вирусом, в первую очередь нужно не паниковать, а строго выполнить следующую последовательность действий:

- Закрыть все программы и файлы, с которыми пользователь работает в данный момент.

- Запустить антивирусную программу (если программа не установлена — установить ее).

- Найти функцию полной проверки и запустить.

- После окончания проверки антивирус предложит пользователю несколько вариантов действий с найденными вредоносными объектами: файлы — лечить, вредоносные программы — удалить, то, что не удаляется, — поместить в карантин.

- Желательно строго следовать рекомендациям антивирусного программного обеспечения.

- По завершении очистки повторно запустить проверку.

Если же антивирус во время проверки не нашел ни одной угрозы, значит, нестандартная работа компьютера вызвана неполадками в аппаратной части ПК либо внутренними ошибками операционной системы, что тоже случается довольно часто, особенно если операционная система редко подвергается обновлению.

Сетевые черви: пожиратели памяти

Если компьютер без видимых причин вдруг начал «тормозить», отдельные программы медленно запускаются, а система часто зависает, то, скорее всего, она заражена сетевым червем, который сумел обойти систему защиты или воспользовался какой-то лазейкой в ОС.

В отличие от вируса, червь не интересуется данными и никак не задевает файлы: он просто размножается, копируя самого себя и заполняя свободное место на диске. В случае несвоевременного обнаружения червя, подвиснуть может компьютерная сеть целой организации, так как эта вредоносная программа питается памятью. Кроме того, червь может вытягивать много трафика в интернете.

Мелкое воровство

С появлением и популяризацией платных интернет-сервисов (почта, веб, хостинг) компьютерный андеграунд начинает проявлять повышенный интерес к получению доступа в сеть за чужой счет, т.е. посредством кражи чьего-либо логина и пароля (или нескольких логинов и паролей с различных пораженных компьютеров) путем применения специально разработанных троянских программ.

В начале 1997 года зафиксированы первые случаи создания и распространения троянских программ, ворующих пароли доступа к системе AOL (интернет-провайдер America Online). В 1998 году, с дальнейшим распространением интернет-услуг, аналогичные троянские программы появляются и для других интернет-сервисов. Троянские программы данного типа, как и вирусы, обычно создаются молодыми людьми, у которых нет средств для оплаты интернет-услуг. Характерен тот факт, что по мере удешевления интернет-сервисов уменьшается и удельное количество таких троянских программ. Но до сих пор троянцы, ворующие пароли к dial-up, пароли к AOL, ICQ, коды доступа к другим сервисам, составляют заметную часть ежедневных «поступлений» в лаборатории антивирусных компаний всего мира.

Мелкими воришками также создаются троянские программы других типов: ворующие регистрационные данные и ключевые файлы различных программных продуктов, использующие ресурсы зараженных компьютеров в интересах своего «хозяина» и т.п.

В последние годы фиксируется постоянно увеличивающееся число троянских программ, ворующих персональную информацию из сетевых игр (игровую виртуальную собственность) с целью её несанкционированного использования или перепродажи. Подобные троянцы особенно широко распространены в странах Азии, особенно в Китае, Корее и Японии.

Что общего у зараженного компьютера с больным человеком?

Известно, что человек чаще всего заболевает под воздействием вирусов – такого рода инфекция поражает конкретный орган или систему и ослабляет организм, поражая его клетки. Вирус в некотором роде питается клетками человека – и примерно так же ведет себя вредоносная компьютерная программа: она захватывает и «съедает» файлы, вписываясь в их программный код. Пораженные вирусом клетки отмирают, а испорченные файлы компьютера не подлежат восстановлению.

Кроме вирусов, человека могут атаковать паразиты, по аналогии с которыми получил название еще один тип вредоносных программ – черви. Для человека это живые и вполне осязаемые организмы, выкачивающие питательные вещества у своего носителя, из-за чего тот слабеет и порой даже гибнет. У компьютерного червя сходная задача – он заполняет память, выкачивает трафик и замедляет работу операционной системы, не поражая при этом файлы.

И вирусы, и черви имеет целью дестабилизировать работу одного компьютера или целой сети. Вот несколько наиболее распространенных способов передачи такой «заразы»:

- По электронной почте, если открыть письмо с подозрительным вложением.

- Открыв ссылку на сомнительный сайт (такие ссылки часто попадаются на различных ресурсах «для взрослых»).

- В файлообменных сетях.

- На драйвере ОС.

Боты

«Бот» — производное от слова «робот» и представляет собой автоматизированный процесс, который взаимодействует с другими сетевыми службами. Боты часто автоматизируют задачи и предоставления информации и услуг, которые могли бы производиться человеком. Типичным использованием ботов является сбор информации (например, сканер поисковой системы, ищущий новые сайты), а так же автоматизированное взаимодействие с человеком (например, автоответчик в аське или бот рассказывающий анекдоты).

Боты могут использоваться как в хороших, так и в плохих целях. Примером незаконных действий может служить бот-нет (сеть ботов). Вредоносный бот распространяет вредоносное ПО, которое заражает компьютеры и подключает их через бэкдоры к центральному серверу управления, который может управлять всей сетью взломанных устройств. Используя бот-нет злоумышленник может совершать DDOS-атаки на сайты или сервера конкурентов или по заказу. DDOS-атаки представляют собой одновременное огромное количеству бессмысленных запросов на сервер, исходящих от множества устройств (зараженных компьютеров), что приводит к перегрузке и зависанию сервера и невозможности нормальной работы и передачи информации (например, сайт перестает работать).

В дополнение к червеобразной способности самораспространяться, боты могут записывать нажатия клавиш, красть пароли, собирать финансовую информацию, совершать DDOS-атаки, рассылать спам. Боты имеют все преимущества червей, однако более универсальны и кроме того, объединены в сеть, которая позволяет контролировать зараженные компьютеры и совершать определенные действия по команде с контрольного центра. Создавая бэкдоры боты могут загружать на компьютер другие вредоносные программы, как вирусы или черви.

В дополнение к червеобразной способности самораспространяться, боты могут записывать нажатия клавиш, красть пароли, собирать финансовую информацию, совершать DDOS-атаки, рассылать спам. Боты имеют все преимущества червей, однако более универсальны и кроме того, объединены в сеть, которая позволяет контролировать зараженные компьютеры и совершать определенные действия по команде с контрольного центра. Создавая бэкдоры боты могут загружать на компьютер другие вредоносные программы, как вирусы или черви.

Боты в большинстве случаев стараются никак не проявлять себя для пользователя, поэтому опознать, что компьютер заражен бывает непросто.

Таким образом вредоносные боты являются наиболее опасными с точки зрения защиты информации, так как они не только сами распространяются и распространяют другое вредоносное ПО, но и способны совершать свои действия по команде из вне.

Классификация и способы распространения

Основной признак различия между сетевыми червями — это способ, посредством которого они распространяются по удаленным компьютерам. Выделяют две группы таких механизмов.

К первой группе относятся способы, использующие ошибки администрирования и уязвимости в ПО. Вредоносные агенты в автоматическом режиме выбирают целевые машины и атакуют их.

- Репликация через сеть. Червь находит удаленные ПК и воспроизводит себя в разных каталогах, где можно осуществлять запись. Поиск каталогов выполняется с помощью функций операционной системы. Возможны попытки открыть общий сетевой доступ к дискам зараженного компьютера.

- Репликация через уязвимости операционной системы, программ и приложений. Черви ищут машины с уязвимым ПО и отправляют запрос либо сетевой пакет для эксплуатации изъянов, обеспечивая попадание произвольного кода в машину жертвы.

- Репликация через ресурсы общего пользования. Червь попадает на сервер, изменяет файлы и ожидает, пока пользователь их загрузит и запустит уже на своем компьютере.

- Паразитирование на других вредоносных программах. Например, червь находит ПК, который уже заражен бекдором, и использует этот хакерский инструмент для собственного распространения.

Вторую группу механизмов распространения составляет социальная инженерия. В результате психологического манипулирования пользователь сам запускает вредоносный объект. Представителями этой группы являются:

- Почтовые черви (Email-Worm) — рассылаются по сети в виде приложений к сообщениям электронной почты. Это может быть копия самого червя или ссылка на файл, размещенный на вредоносном веб-ресурсе. Для активации полученного кода нужно открыть полученный файл или нажать на ссылку для перехода; впрочем, в истории киберпреступности известны и случаи, когда достаточно было просто открыть полученное письмо. Адреса, куда будут отправлены копии червя, берутся из адресной книги почтового клиента, из базы WAB и прочих файлов, имеющихся на диске.

- IM-черви (IM-Worm) — вредоносные объекты, которые пользуются службами мгновенного обмена сообщениями. Они во многом похожи на почтовых червей, отличаясь главным образом тем, что рассылают файлы или ссылки по списку контактов в мессенджере, а не по базе почтовых адресов.

- IRC-черви (IRC-Worm) — разновидность червей, распространяющаяся по чат-каналам.

- Черви для файлообменных сетей (Р2Р-Worm) — вредоносные программы, которые распространяются через торрент-трекеры и другие подобные сервисы. Копия червя внедряется в каталог обмена файлами, находящийся на локальном устройстве, под видом популярного контента.

- Сетевые черви (Network Worm или Net-Worm) — общее название для объектов, проникающих в систему через локальную сеть.

Каким образом вирус заражает компьютер через интернет?

В интернете на различных ресурсах блуждают миллионы вирусов. Каждый день появляются всё новые и новые виды. Их создают обычные люди, точнее необычно умные и крайне вредные, но всё же люди, а не роботы. Кто-то делает это с целью вымогательства денег или получения прибыли, кто-то ради спортивного интереса, чтобы войти в историю, кто-то просто злодей от природы и хочет навредить всему человечеству.

Рассмотрим, как происходит заражение компьютерным вирусом, какими путями вы можете получить вирус на свой компьютер.

1. Вредоносные сайты

Однако чтобы написать такую программу, которая будет запускать себя с браузера, очень сложно, поэтому чаще всего вредоносными являются не сами сайты, а программы на них, которые вы можете случайно или намеренно скачать и открыть на своём компьютере. Часто такие программы маскируются под ссылки, картинки, файлы-вложения или какие-то другие знакомые программы. Например, вы ищите книжку, нажимаете на “скачать” и скачиваете не doc, txt, pdf или что-то похожее, а exe, com или вообще файл с каким-то непонятным расширением (скорее всего такой файл заражен вирусом)

Не обратив на это внимание, вы открываете файл на своём компьютере и своими руками запускаете вирус. Либо вы скачивате искомый файл, а параллельно с ним закачивается и вредоносная программа, которую вы даже не заметили

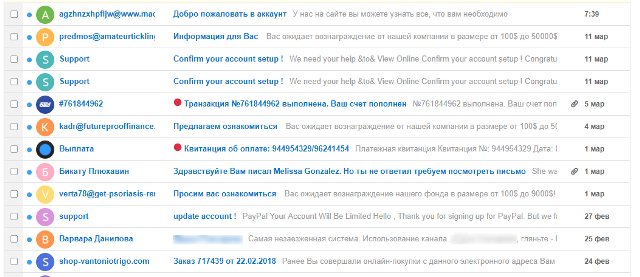

2. Электронная почта

Рассыльщики таких писем хорошо разбираются в психологии масс и поэтому пишут такие темы и тексты писем, что очень сложно устоять и не открыть их и не выполнить указания. Например, “с вашего счёта списано 5673 р.”, или “счёт к оплате за вашу покупку”, или “добро пожаловать в аккаунт”, или “вы зарегистрировались на портале”, или “транзакция №34598657 выполнена. Ваш счёт пополнен” и т.п.

Темы писем из папки «Спам»

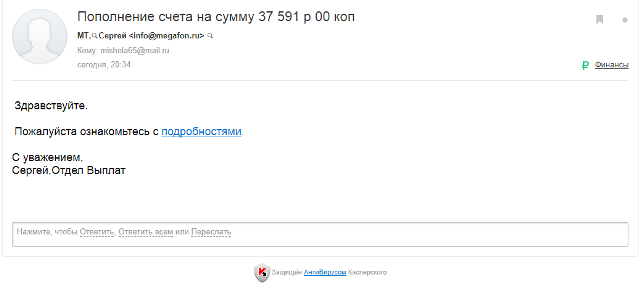

Недавно мне, например, приходили письма от Мегафона о том, что мне на счёт зачислены какие-то деньги. Я написала письмо в поддержку Мегафона с вопросом, что это. Мне ответили, что это не они отправляли и что это мошенники, не открывайте их письма и вложения в них.

Письмо с вирусом от «Мегафон»

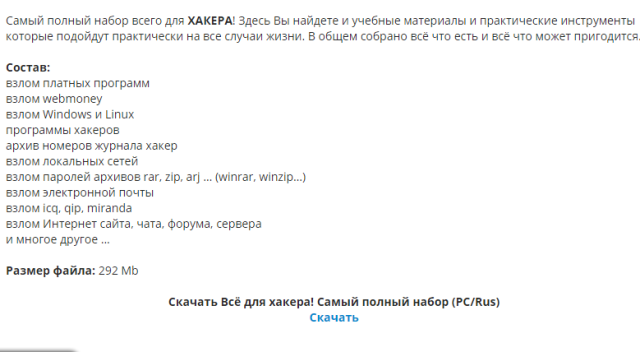

Пример сайта, где можно скачать вирусы-взломщики

3. Вредоносное программное обеспечение

Вирус — программа — компьютер. Вы скачиваете из интернета необходимое вам ПО, которое заражено вирусом. Чаще всего это касается бесплатных программ на неофициальных сайтах. Например, программа для просмотра видео, для скачивания музыки из вконтакте, для архивирования, монтажа, спам-рассылки и т.п. Здесь как и с любым непроверенным файлом, скачанным с плохого сайта: вы скачиваете одно, а запускаете параллельно какое-то другое вредоносное ПО.

Однако вирусы могут содержаться и в официальном программном обеспечении и обновлениях, которые ваш компьютер скачивает автоматически и устанавливает без вашего ведома. Такое происходит не часто, но зато очень массово. Например, предположительно так распространялся известный вирус-вымогатель “Petya”: им было заражено обновление для бухгалтерской программы M.E.Doc.

4. Соцсети

Здесь сразу 2 варианта: через личные сообщения и через установку приложений. Неизвестный вам человек (или известный, но взломанный) пишет вам интригующее личное сообщение. Там ссылка или даже вложение. Вы переходите или скачиваете, запускаете и всё по сценарию как с электронными письмами и вредоносными сайтами.

Другой вариант — вы устанавливаете какое-нибудь полулегальное приложение, типа “посмотреть, кто заходил на твою страничку”, или “скачивать музыку бесплатно”, или “открыть закрытый список друзей друга”, и тем самым закачиваете себе и вирус. Правда, в соцсетях чаще всё-таки не вирусы рассылают, а всеми способами пытаются украсить ваш пароль и захватить ваш аккаунт, чтобы делать вредоносные рассылки вашим друзьям.

Общие сведения

Ленточные черви (цестоды), относящиеся к классу паразитических плоских червей, представлены большой группой гельминтов, хорошо приспособившихся к ведению паразитического образа жизни в организме человека/животных. Относительно широко распространенными представителями, обитающими в организме человека, являются бычий цепень (латин. Taenia saginata), цепень крысиный (латин. Hymenolepis diminuta), свиной цепень (латин. Taenia solium), цепень карликовый (латин. Hymenolepis nana), лентец широкий (латин. Diphyllobothrium latum); а также представителями, обитающими преимущественно у домашних животных (у кошек, собак), которые у человека встречаются относительно редко:

- Тыквовидный цепень, основными хозяевами которых являются плотоядные животные, в том числе и дикие, а промежуточными хозяевами являются блохи животных. Тыквовидный цепень попадает в организм человека при проглатывании отложенных в шерсть яиц или блох, обитающих в шерсти животных при тесном контакте с ними (поцелуях кошек/собак, зарывание в шерсть лицом).

- Огуречный цепень — также паразитирует в организм собак/котов и редко передается человеку при близком контакте с животными (через слюну).

Ленточные черви, являясь паразитами, в процессе эволюции полностью утратили свои органы пищеварительной системы, что обуславливает необходимость их существования в организме других организмов и человека в том числе (википедия). Наличие паразитов в теле человека и их жизнедеятельность вызывает различные патологические состояния — цестодозы. В результате своей долгой эволюции они утратили органы пищеварительной системы, поэтому сейчас живут в пищеварительных органах других живых организмов, в том числе и человека. Присутствие и жизнедеятельность паразитов в теле человека вызывает многочисленные патологические состояния — в этом случае речь идет о цестодозах (болезнях, вызванных ленточными червями).

Ниже мы рассмотрим одно из них — тениаринхоз, заболевание, вызываемое бычьим цепнем. Заболевание широко распространено на всех континентах, но высокий уровень заболеваемости приходится на территории с преобладанием скотоводства Монголия, Африка, Австралия, страны Средиземноморья. В РФ большая часть случаев заболеваний приходится на сельскую местность — Бурятию, республику Саха, Красноярский и Алтайский край. Гельминтозом заражаются преимущественно лица, употребляющее в пищу недостаточно термически обработанное/свежее мясо (говядину), особенно во время массового забоя скота. Чаще болеют мужчины, дети, относительно редко.

Что такое бактерии

Бактерия представляет собой полноценный, пусть и одноклеточный организм. Она умеет размножаться благодаря делению, чем активно и занимается в природе или внутри человека3.

Далеко не все бактерии вызывают инфекционные заболевания. Некоторые приносят пользу и живут в органах тела. Например, молочнокислые или бифидобактерии, которые обитают в кишечнике и желудочном тракте, активно участвуют в процессе жизнедеятельности человека и фактически составляют часть его иммунной защиты3.

Попадание бактерий в организм повторяет пути вирусов. Но размножение бактерий осуществляется чаще вне клетки, чем внутри нее. Список болезней, которые развиваются в результате их проникновения в тело человека, чрезвычайно велик. Бактерии могут вызывать3:

- Респираторные болезни (чаще всего их вызывают стафилококки и стрептококки)

- Инфекции ЖКТ (провоцируются кишечной палочкой и энтерококками)

- Поражения нервной системы (бывают вызваны менингококками)

- Ряд заболеваний репродуктивной системы и др.

Размножаясь, они распространяются по кровяному руслу, что приводит к генерализации инфекции и клиническому утяжелению состояния больного. Бактерии также в состоянии подавлять иммунную систему, из-за чего организму становится тяжелее противостоять вирусам3.

2010: Белорусская компания обнаружила Stuxnet на иранских компьютерах

О появлении червя Stuxnet стало известно в июле 2010 года, после того как небольшая фирма из Белоруссии, занимающаяся вопросами информационной безопасности, обнаружила его на компьютерах своего иранского клиента.

Летом 2010 года главной темой для обсуждения среди всех мировых специалистов в области информационной безопасности стала новость о первой в мире реализованной вирусной атаке на программируемые логические контроллеры. Целью новейшего вируса Stuxnet стало заражение не столько программного обеспечения, сколько аппаратной части системы.

В июне 2010 года вирусу Stuxnet удалось проникнуть в компьютеры иранской атомной станции в Бушере, в результате чего общее количество поражённых червем компьютеров составило 60% от всех инфицированных систем в стране. К середине октября червь уже начал инфицировать промышленные системы Китая, где, по оценкам внутренних специалистов, было заражено около 1000 предприятий. Общее число заражённых компьютеров приблизилось к 6 миллионам, что нанесло серьёзный удар по национальной безопасности страны.

По мнению экспертов в области безопасности, атака была подготовлена специалистами очень высокой квалификации (скорее всего, спецслужбами одного из государств). Была поставлена цель разрушить что-то чрезвычайно масштабное. Возможно, речь шла об иранском ядерном реакторе в Бушере. Эксперты, изучавшие червя, сообщали, что он внедряет свой код в системы с программируемыми логическими контроллерами Siemens.

В конце 2010 года Иран заявил об аресте «шпионов», которые якобы были причастны к распространению червя, но их связи с иностранными державами не были детально представлены.

Пути распространения вредоносного ПО

Вирус устанавливается на устройство в момент запуска зараженной программы или загрузки ПО с зараженного диска или USB-накопителя. Как правило, вирусы никак себя не проявляют, так как они стремятся заразить как можно больше файлов на устройстве, не будучи обнаруженными.

В большинстве случаев код вируса просто заражает новые программы или диски. В конце концов, часто в заранее определенную дату и время, активируется полезная нагрузка вируса. Если раньше он просто стирал данные, теперь вирус чаще всего ворует информацию или участвует в DDoS-атаке (доведение высчилительной системы до отказа) на крупный сайт.

Черви в целом похожи на вирусы, однако они могут распространяться без участия пользователя. Проще говоря, червь создает свою копию на другом компьютере, а затем запускает ее. В 1988 году червь Морриса, первоначально созданный как простой тест для измерения зарождающегося интернета, нанес серьезный ущерб, поразив тысячи интернет-узлов в США.

Троянские программы скрывают вредоносный код внутри, казалось бы, полезного приложения так же, как греки скрывали воинов внутри троянского коня. Игра, утилита или другое приложение обычно выполняет заявленную задачу, но в какой-то момент она совершает некие мошеннические операции. Этот тип угрозы распространяется, когда пользователи или сайты непреднамеренно делятся ею с другими.

Троянские программы также могут приносить прибыль своим разработчикам. Банковские трояны, например, создают поддельные транзакции, чтобы опустошить банковские счета жертв. Другие трояны могут красть личные данные пользователей, чтобы мошенники затем смогли продать их в даркнете.

Виды сетевых червей

Компьютерный вирус-червь подразделяется на три категории, которые существенно отличаются по своим характеристикам и наносимому устройству вреду.

- Первая категория – почтовые черви. Они обычно распространяются одним файлом через электронную почту. Пользователю на ящик приходит письмо от неизвестного адресата с вложением. Естественно, поддавшись любопытству, он сам открывает вложение, которое уже содержит сетевого червя, после чего и происходит заражение.

- Вторая категория, являющаяся наиболее распространенной среди вредоносного ПО – резидентные черви ОЗУ. Этот вирус заражает не жесткие диски, а внедряется в оперативную память, тем самым нанося вред работающим программам. Чтобы такой вирус-червь «отправился восвояси», достаточно перезагрузить компьютер.

- Третья и самая опасная категория – черви, сохраняющие код на жестком диске устройства. Их чаще всего используют, чтобы нанести какой-либо информационный вред, например, осуществить атаку DoS. И тут перезагрузкой компьютера проблему уже не решить. Здесь помогут только высококачественные антивирусные системы, да и то не все. Начать лечение зараженного диска следует как можно раньше, иначе придется попрощаться со всей операционной системой.

Ключевые примеры червей

Первый компьютерный червь, известный как Jerusalem, был обнаружен в 1987 году. Некоторые другие печально известные примеры компьютерных червей включают в себя Morris Worm, The Storm Worm и SQL Slammer.

Компьютерные черви не имеют универсальной классификации, но их можно разделить на типы в зависимости от того, как они распространяются. Вот некоторые из наиболее распространенных форм компьютерных червей.

Интернет-черви

Интернет-червь, как и компьютерный червь, сканирует все уязвимые сайты с недостаточной безопасностью. После заражения сайта они могут скопировать себя на любой компьютер, который используется для доступа к этому зараженному сайту. Это запускает непрерывную передачу и распространение интернет-червей между подключенными устройствами через подключения к локальной сети.

Почтовые черви

Электронные черви проникают на компьютер жертвы через зараженные сообщения электронной почты или вложения. Эти вложения обычно имеют двойные расширения (например, .mp4.exe или .avi.exe), заставляя получателя думать, что они являются медиафайлами.

Как только жертва нажимает на вложение, копии этого зараженного файла автоматически отправляются на все адреса, указанные в списке контактов.

Черви для обмена мгновенными сообщениями

Подобно почтовым червям, черви обмена мгновенными сообщениями распространяются через ссылки, отправляемые в списки контактов приложений обмена мгновенными сообщениями.

Замаскированные под допустимые вложения или интерактивные ссылки на веб-сайты, они в основном отображают короткие сообщения, такие как «LOL» или «Вы должны это увидеть!» чтобы заставить жертв поверить в то, что это послано друзьями или членами семьи.

Файловые черви

Совместное использование файлов или одноранговая передача файлов могут быть незаконными, но все еще используются многими людьми для загрузки медиафайлов. Черви для обмена файлами маскируются под медиафайлы с двойными расширениями, и как только жертва открывает загруженный файл, червь также загружается на их компьютер.