Что такое брандмауэр

Содержание:

- Типы брандмауэра

- Об этом руководстве

- Настройка

- Создание правил для новых приложений перед первым запуском

- Отключение брандмауэра, используя консоль командной строки

- Добавление приложений в исключения

- Добавление приложений в исключения

- Характеристики

- Что такое Аппаратный брандмауэр и способы защиты сети?

- Как включить или отключить брандмауэр в Windows 10

- Что такое брандмауэр Windows 10

- Значение брандмауэра

- Первичный запуск и настройка

- Как убрать уведомления

Типы брандмауэра

Впрочем, недостаточно узнать,

как называется противопожарная стена

. Также будет полезно ознакомиться с информацией, какие виды применяются сегодня для обеспечения безопасности различных зданий. Чаще всего брандмауэры бывают:

- скрытыми;

- возвышающимися над крышами;

- изготовленными из листов свинца.

Каждая разновидность обладает уникальными свойствами. Расскажем о каждом из них.

Скрытый

В большинстве случаев владельцам зданий особенно важно защитить от пожара именно жилые помещения.

Неудивительно – здесь находится большая часть ценных предметов, потеря которых особенно сильно ударит по семейному благополучию. Да и сами жильцы чаще всего находятся именно здесь, а не в подвале или на крыше.

Поэтому скрытый

противопожарный брандмауэр

является на сегодняшний день наиболее востребованным. Он начинается от фундамента и заканчивается непосредственно под обрешеткой.

Внимание!

При использовании столбчатого, свайного или ленточного фундамента под массивную каменную стену обязательно подводится надежное основание, распределяющее нагрузку от конструкции по почве.

С одной стороны такое решение в жилых зданиях оправдано с эстетической точки зрения – мало кому понравится массивная каменная стена, бросающаяся в глаза при первом взгляде на постройку. С другой – такая стена в большинстве случаев способна надежно защитить жилые помещения от огня, давая возможность пожарным или жильцам локализовать пожар и справиться с ним.

Возвышающийся над крышей

Главное отличие этого варианта от предыдущего –

высота противопожарной стены над кровлей

. Брандмауэр, возвышающийся над крышей, заканчивается не под обрешеткой, а поднимается над всем зданием. Он обеспечивает более надежную защиту – огонь не сможет перекинуться с одной крыши на другую. Но имеется и недостаток – сложнее защитить кровлю от осадков. Приходится следить за тем, чтобы примыкающая к

брандмауэру кровля

имела особенно надежные стыки. Ведь малейшие щели приведут к тому, что дождевые и талые воды будут просачиваться на чердак, а оттуда – в жилые помещения, доставляя обитателям серьезные хлопоты.

Из листов свинца

Если раньше брандмауэры возводились из кирпича или природного камня, то сегодня есть более подходящий вариант – свинец.

Если раньше брандмауэры возводились из кирпича или природного камня, то сегодня есть более подходящий вариант – свинец.

Он может иметь толщину всего несколько сантиметров, чтобы надежно преграждать дорогу огню.

При этом его значительно легче скрыть, чем несколько рядов кирпича.

Разумеется, обычно его делают скрытым, но при необходимости можно увеличить его длину, чтобы надежнее защищать здания от пожара.

Об этом руководстве

В этом руководстве содержится рекомендация по выбору или созданию дизайна для развертывания брандмауэра Защитник Windows в корпоративной среде. В руководстве описываются некоторые общие цели использования брандмауэра Защитник Windows брандмауэра, а затем помогают составить карту целей, применимых к вашему сценарию, к проектам, представленным в этом руководстве.

Это руководство предназначено для ИТ-специалистов, которым была назначена задача развертывания брандмауэра и технологий IPsec в сети организации для достижения целей безопасности организации.

Защитник Windows Брандмауэр должен быть частью комплексного решения по безопасности, которое реализует различные технологии безопасности, такие как брандмауэры периметра, системы обнаружения вторжений, виртуальная частная сеть (VPN), проверка подлинности IEEE 802.1X для беспроводных и проводных подключений, а также правила безопасности подключения IPsec.

Чтобы успешно использовать это руководство, необходимо хорошо понимать возможности, предоставляемые брандмауэром Защитник Windows, и как доставить параметры конфигурации на управляемые устройства с помощью групповой политики в Active Directory.

Вы можете использовать цели реализации для формирования одного из Защитник Windows брандмауэра с расширенными конструкциями безопасности или настраиваемого дизайна, который объединяет элементы из представленных здесь:

-

Базовый дизайн политики брандмауэра. Ограничивает сетевой трафик на устройствах только тем, которые необходимы и разрешены.

-

Разработка политики изоляции домена. Не позволяет устройствам, которые являются членами домена, получать нежелательный сетевой трафик с устройств, которые не являются членами домена. Дополнительные «зоны» можно установить для поддержки специальных требований некоторых устройств, таких как:

-

«Зона границ» для устройств, которые должны иметь возможность получать запросы с не изолированных устройств.

-

«Зона шифрования» для устройств, которые хранят конфиденциальные данные, которые должны быть защищены при передаче сети.

-

-

Разработка политики изоляции сервера. Ограничивает доступ к серверу только ограниченной группе авторизованных пользователей и устройств. Обычно настраивается как зона в дизайне изоляции домена, но также может быть настроена как автономный дизайн, обеспечивая многие преимущества изоляции домена для небольшого набора устройств.

-

Разработка политики изоляции на основе сертификатов. Этот дизайн является дополнением к обоим предыдущим двум проектам и поддерживает все их возможности. Он использует криптографические сертификаты, развернутые на клиентах и серверах для проверки подлинности, вместо проверки подлинности Kerberos V5, используемой по умолчанию в Active Directory. Это позволяет устройствам, которые не являются частью домена Active Directory, например устройствам, работающим с операционными системами, Windows, участвовать в решении изоляции.

В дополнение к описаниям и примеру для каждого проекта вы найдете рекомендации по сбору необходимых данных об окружающей среде. Затем можно использовать эти рекомендации для планирования и разработки брандмауэра Защитник Windows с помощью развертывания advanced Security. После прочтания этого руководства и завершения сбора, документирования и сопоставления требований организации у вас есть сведения, которые необходимо приступить к развертыванию брандмауэра Защитник Windows с помощью руководства в брандмауэре Защитник Windows с помощью руководства по развертыванию расширенных систем безопасности.

Вы можете найти брандмауэр Защитник Windows с расширенным руководством по развертыванию безопасности в этих местах:

-

(Загружаемый документ Word)

Настройка

Вся соль работы Windows-фаервола чаще всего заключается в его неправильной настройке. Опытные пользователи редко оставляют конфигурацию по умолчанию. Давайте разбираться с вопросом подробнее.

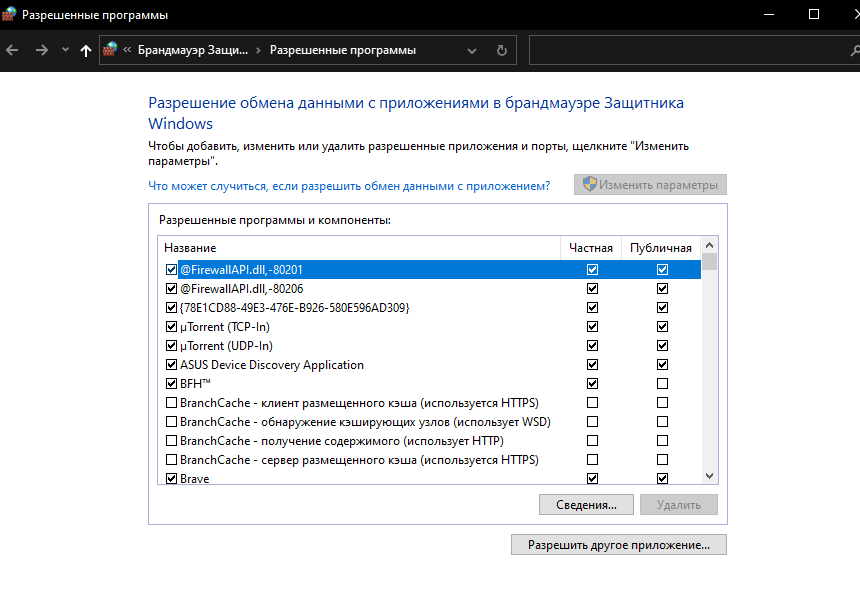

Как добавить исключение

Если фаервол заблокировал одно из нужных приложений или игру, его необязательно отключать – можно просто заставить «доверять» нашей программе. Если кончено вы уверены в ее безопасности. Рассмотрим, как правильно добавить игру или другой софт в исключения брандмауэра Windows 10.

- Снова открываем наш фаервол в панели управления и переходим в раздел, который мы выделили на скриншоте красной рамкой.

- Кликаем по кнопке «Изменить параметры» (если она не активна – проверьте включен ли брандмауэр, закройте панель управления, перезагрузите компьютер и еще раз попробуйте повторить операцию).

- Активируется список всех программ, которые есть на вашем ПК. Для того чтобы разрешить одной или нескольким из них доступ, установите флажки напротив нужных пунктов.

Открытие портов

По умолчанию брандмауэр блокирует все порты, которые считаются неосновными. Но что делать если вы, например, хотите организовать подключение FTP-сервера, для работы которого нужны порты 20 и 21? Нужно просто открыть их. Рассмотрим, как это делается через брандмауэр, запущенный в режиме повышенной безопасности.

- В очередной раз переходим в брандмауэр, открыв панель управления, и выбираем раздел «Дополнительные параметры».

- Выбираем обведенный красной линией пункт в левой половине открывшегося окна, а в правой жмем «Создать правило».

- В новом окне выбираем пункт «Для порта» и кликаем по клавише «Далее».

- Указываем протокол, который мы будем использовать: TCP или UDP и перечисляем нужные нам порты. По завершении жмем «Далее»

- Устанавливаем переключатель в положение «Разрешить подключение» и клацаем по «Далее».

- Указываем профили, к которым будет назначено созданное нами разрешение открытия портов, и снова жмем «Далее».

- Вводим название и описание для созданного нами правила и жмем кнопку «Готово».

В итоге наше правило создано и нужные порты готовы к работе.

Создание правил для новых приложений перед первым запуском

Правила входящие разрешимые

При первом установке сетевые приложения и службы выдают прослушивающий вызов, указывая необходимые для правильного функционирования сведения о протоколе и порте. Поскольку в брандмауэре по умолчанию Защитник Windows блокировка, необходимо создать правила входящие исключения, чтобы разрешить этот трафик. Обычно приложение или сам установщик приложения добавляют это правило брандмауэра. В противном случае пользователю (или администратору брандмауэра от имени пользователя) необходимо вручную создать правило.

Если нет активного приложения или правила допуска, определенного администратором, диалоговое окно будет побуждать пользователя разрешить или заблокировать пакеты приложения при первом запуске приложения или попытках связаться в сети.

-

Если у пользователя есть разрешения администратора, они будут вызваны. Если они отвечают «Нет» или отменяют запрос, будут созданы правила блокировки. Обычно создаются два правила, по одному для трафика TCP и UDP.

-

Если пользователь не является локальным администратором, он не будет вызван. В большинстве случаев будут созданы правила блокировки.

В любом из указанных выше сценариев после добавлений эти правила должны быть удалены, чтобы снова создать запрос. Если нет, трафик будет по-прежнему заблокирован.

Примечание

Параметры брандмауэра по умолчанию предназначены для безопасности. Разрешение всех входящие подключения по умолчанию представляет сеть для различных угроз. Поэтому создание исключений для входящие подключения из стороненного программного обеспечения должно определяться доверенными разработчиками приложений, пользователем или администратором от имени пользователя.

Известные проблемы с автоматическим созданием правил

При разработке набора политик брандмауэра для сети лучше всего настроить правила допуска для любых сетевых приложений, развернутых на хост-сайте. Наличие этих правил перед первым запуском приложения поможет обеспечить бесперебойное впечатление.

Отсутствие этих постановок не обязательно означает, что в конечном итоге приложение не сможет общаться в сети. Однако для поведения, задействованного в автоматическом создании правил приложения во время работы, требуются взаимодействие пользователей и административные привилегии. Если предполагается, что устройство будет использоваться не административными пользователями, следует следовать лучшим практикам и предоставить эти правила перед первым запуском приложения, чтобы избежать непредвиденных проблем с сетью.

Чтобы определить, почему некоторые приложения не могут общаться в сети, ознакомьтесь со следующими словами:

-

Пользователь с достаточными привилегиями получает уведомление о запросе, извещение о том, что приложению необходимо внести изменения в политику брандмауэра. Не до конца понимая запрос, пользователь отменяет или отклоняет запрос.

-

Пользователю не хватает достаточных привилегий, поэтому ему не предложено разрешить приложению вносить соответствующие изменения в политику.

-

Объединение локальной политики отключено, что не позволяет приложению или сетевой службе создавать локальные правила.

Создание правил приложения во время работы также может быть запрещено администраторами с помощью Параметры приложения или групповой политики.

Рис. 4. Диалоговое окно для доступа

См. также контрольный список: Создание правил входящие брандмауэра.

Отключение брандмауэра, используя консоль командной строки

- Открываем командную строку Windows. Для этого нажимаем на иконку поиска рядом с кнопкой «Пуск» и начинаем вписывать туда «Командная строка». Чтобы производить манипуляции по включению и отключению брандмауэра Windows, нужно будет открыть командную строку от имени администратора. Поэтому после того как в поисковой выдаче нашли пункт «Командная строка», нажимаем на него правой кнопкой мыши и выбираем «Открыть от имени администратора».

Запускаем от имени администратора

- В открывшемся окне командной строки вставляем следующие команды:

- netsh advfirewall set allprofiles state off – чтобы отключить файрвол;

- netsh advfirewall set allprofiles state on – чтобы включить файрвол.

Привычные комбинации клавиш Ctrl+C и Ctrl+V не работают для командной строки. Для того чтобы вставить содержимое буфера обмена в командную строку, выделяем её и нажимаем правую клавишу мыши.

Пришло уведомление, что все идет по плану

В виде подтверждения успешного выполнения команды видим лаконичный ответ – «ОК».

Добавление приложений в исключения

Родной файрвол иногда видит опасность там, где ее нет, блокируя прогу, в которой пользователь уверен на 100%. Ее нужно включить в перечень исключений.

Для этого в Windows 7,8 и 10:

- открыть брандмауэр;

- выбрать “Разрешение взаимодействия с приложением”;

- поставить напротив нужной проги галочки, сохранив изменения кнопкой “Ок”. Если ее в списке, перейти к следующим этапам.

- если активна строка “Изменить параметры”, кликнуть на нее. В противном случае сразу следующий пункт;

- кликнуть “Разрешить другое приложение”;

- если в перечне нет нужного названия, нажать на “Обзор” и указать путь к файлу запуска приложения;

- прога добавится к разрешенным компонентам. Напротив ее нужно установить галочки;

- кликнуть “Ок”.

Чтобы убрать приложение из исключений, нужно очистить все галочки напротив его названия.

Второй метод разрешения запуска проги через брандмауэр для более продвинутых юзеров:

- выбрать “Дополнительные параметры”;

- открыть “Правила для входящих подключений”;

- выбирая нужные параметры, создать правило (меню справа), обозначив путь приложения;

- сделать то же самое для исходящих подключений.

Добавление приложений в исключения

Родной файрвол иногда видит опасность там, где ее нет, блокируя прогу, в которой пользователь уверен на 100%. Ее нужно включить в перечень исключений.

Для этого в Windows 7,8 и 10:

- открыть брандмауэр;

- выбрать “Разрешение взаимодействия с приложением”;

- поставить напротив нужной проги галочки, сохранив изменения кнопкой “Ок”. Если ее в списке, перейти к следующим этапам.

- если активна строка “Изменить параметры”, кликнуть на нее. В противном случае сразу следующий пункт;

- кликнуть “Разрешить другое приложение”;

- если в перечне нет нужного названия, нажать на “Обзор” и указать путь к файлу запуска приложения;

- прога добавится к разрешенным компонентам. Напротив ее нужно установить галочки;

- кликнуть “Ок”.

Чтобы убрать приложение из исключений, нужно очистить все галочки напротив его названия.

Второй метод разрешения запуска проги через брандмауэр для более продвинутых юзеров:

- выбрать “Дополнительные параметры”;

- открыть “Правила для входящих подключений”;

- выбирая нужные параметры, создать правило (меню справа), обозначив путь приложения;

- сделать то же самое для исходящих подключений.

Характеристики

- Класс огнестойкости — Противопожарные стены сконструированы таким образом, чтобы достичь определенного нормативом показателя огнестойкости , таким образом, они являются частью пассивной противопожарной защиты пожарного отсека . Германия включает в себя повторные испытания на ударную нагрузку новых систем противопожарной защиты. Другие нормы требуют ударопрочности в зависимости от характеристик.

- Расчетные нагрузки — Противопожарная стена должна выдерживать не менее 5 фунтов / кв. Фут (24 кг / м 2 ) и дополнительные сейсмические нагрузки.

- Межсетевые экраны трансформаторов подстанций обычно представляют собой отдельно стоящие модульные стены, специально разработанные и спроектированные для удовлетворения потребностей приложений.

- Строительные брандмауэры обычно проходят через крышу и оканчиваются на определенной высоте над ней. Они обычно заканчиваются сверху окладом ( заглушкой из листового металла ) для защиты от непогоды .

Материалы

Межсетевые экраны между старыми домами в Улан-Удэ

- Строительные и структурные брандмауэры в Северной Америке обычно изготавливаются из бетона , бетонных блоков или железобетона . В более старых противопожарных стенах, построенных до Второй мировой войны , использовался кирпич .

- Стены противопожарного барьера обычно строятся из перегородок из гипсокартона или гипсокартона с деревянными или металлическими каркасами.

- Проходки — Проходы через противопожарные стены, например, для труб и кабелей, должны быть защищены перечисленным противопожарным узлом, предназначенным для предотвращения распространения огня через проходы в стенах. Проходы (отверстия) не должны нарушать структурную целостность стены, так что стена не может выдержать предписанную продолжительность пожара без угрозы обрушения.

- Проемы — Другие проемы в противопожарных стенах, такие как двери и окна, также должны быть огнестойкими дверными сборками и сборками противопожарных окон .

Что такое Аппаратный брандмауэр и способы защиты сети?

Аппаратный брандмауэр — это физическое устройство, которое соединяет компьютер или сеть с Интернетом, используя определенные усовершенствованные методы защиты от несанкционированного доступа. Проводные маршрутизаторы, широкополосные шлюзы и беспроводные маршрутизаторы включают в себя аппаратные брандмауэры, которые защищают каждый компьютер в сети. Аппаратные брандмауэры используют для защиты сети разные виды обеспечения безопасности: фильтрация пакетов, проверка пакетов с учетом состояния, трансляция сетевых адресов и шлюзы уровня приложения.

Брандмауэр фильтрации пакетов проверяет все пакеты данных, отправляемые в систему и из нее. Он пересылает данные на основе набора правил, определенных сетевым администратором. Этот аппаратный брандмауэр проверяет заголовок пакета и фильтрует пакеты на основе адреса источника, адресата и порта. Если пакет не соответствует правилам или соответствует критериям блокировки, ему не разрешается проходить через компьютер или сеть.

Динамическая фильтрация пакетов или проверка пакетов с учетом состояния, это более сложный метод защиты. Этот брандмауэр контролирует, откуда пришел пакет, чтобы выяснить, что с ним делать. Он проверяет, были ли данные отправлены в ответ на запрос для получения дополнительной информации или просто он появился сам по себе. Пакеты, которые не соответствуют заданному состоянию соединения, отклоняются.

Еще одним способом обеспечения безопасности является — маршрутизатор трансляции сетевых адресов (NAT). Он скрывает компьютер или сеть компьютеров от внешнего мира, представляя один общедоступный IP-адрес для доступа в Интернет. IP-адрес брандмауэра является единственным допустимым адресом в этом сценарии, и это единственный IP-адрес, представленный для всех компьютеров в сети. Каждому компьютеру на внутренней стороне сети присваивается свой IP-адрес, действительный только внутри сети. Этот вариант защиты очень эффективен, поскольку он представляет возможность использовать только один публичный IP-адрес для отправки и поступления пакетов информации. Что в свою очередь значительно минимизирует возможности по внедрению вредоносного ПО. Этот аппаратный брандмауэр обычно реализуется на отдельном компьютере в сети, который имеет единственную функцию работы в качестве прокси сервера. Он довольно сложный и считается одним из самых безопасных типов аппаратных брандмауэров.

Как включить или отключить брандмауэр в Windows 10

Включение и отключение вшитого файервола можно произвести в нескольких интерфейсах управления системы, потому у каждого пользователя будет способ на свой вкус. Всего есть четыре официальных инструмента для управления брандмауэром:

- «Панель управления»;

- терминал командной строки;

- среда служб Windows;

- реестр операционной системы;

- через управление вшитым антивирусом «Защитник Windows».

В каждом из вышеупомянутых инструментов можно полностью отключить или включить файервол.

Через «Панель управления»

«Панель управления» — это важный узел настройки компонентов Windows. Брандмауэр входит в этот перечень, потому отключение можно провести в среде управления компьютером.

- В меню «Пуск» открываем папку «Служебные», а в ней щёлкаем по пункту «Панель управления».Через меню «Пуск» открываем «Панель управления»

- В интерфейсе «Панели управления» делаем отображение в виде значков, затем открываем апплет «Брандмауэр Защитника Windows».Среди значков «Панели управления» выбираем апплет «Брандмауэр Защитника Windows»

- Далее переходим в среду «Включение и отключение».Открываем ссылку «Включение и отключение брамауэра Защитника Windows»

- Затем действуем по обстоятельствам:

- для отключения брандмауэра ставим тумблеры у красных щитков;

- для включения возле зелёных щитков, в обоих случаях сохраняем изменения кнопкой OK.Переставляем тумблеры в соответствующее положение и нажимаем OK

Через консоль командной строки

«Командная строка» — это уникальный инструмент для осуществления самых разнообразных операций в Windows. Включение и отключение компонентов проходит при помощи введения специальных команд в консоль.

- Для открытия управляющей консоли щёлкаем правой кнопкой мыши по значку Windows в левом нижнем углу, в открывшемся меню выбираем пункт «Командная строка (администратор)».В меню Windows выбираем «Командная строка (администратор)»

- В терминале вводим команды и запускаем их клавишей Enter:

- netsh advfirewall set allprofiles state off — для отключения файервола;

- netsh advfirewall set allprofiles state on — для включения.Вводим специальные команды для включения и отключения брандмауэра

Через оператор services.msc

Оператор services.msc создан для управления специальными программами Windows — службами. Они отвечают за работу устройств, компонентов и связь между ними и Windows. Брандмауэр защитника — это одна из служб, её можно отключить и вместе с ней отключится файервол.

- В поиске Windows прописываем services.msc и открываем лучшее соответствие.В поиске Windows прописываем services.msc и открываем лучшее соответствие

- В списке служб находим «Брандмауэр защитника» и двойным щелчком по строке открываем её свойства.Дважды щелкаем по строке «Брандмауэра защитника» и открываем свойства

- Во вкладке «Общие» меняем фильтр «Тип запуска» на «Отключена», затем сохраняем изменения кнопкой OK.Меняем тип запуска службы на «Отключена» и сохраняем изменения

- Перезагружаем ПК, чтобы все изменения вошли в силу.

При помощи реестра

При помощи редактора реестра системы также можно включить или отключить брандмауэр.

- Нажимаем комбинацию клавиш Win+R, вводим команду regedit и щёлкаем OK.Нажимаем комбинацию клавиш Win+R, вводим команду regedit и щёлкаем OK

- В активном окне редактора нажимаем Ctrl+F, в окне поиска набираем EnableFirewall и кликаем «Найти далее».В активном окне редактора нажимаем Ctrl+F, в окне поиска набираем EnableFirewall и кликаем «Найти далее»

- Дважды щёлкаем по строке EnableFirewall и задаём поле значение 1 — для включения брандмауэра, 0 — для выключения, затем сохраняем изменения через OK.Задаем параметр для работы брандмауэра и сохраняем изменения

- Перезагружаем ПК.

В интерфейсе «Защитника Windows»

Ещё одной возможностью для быстрого отключения файервола системы является интерфейс антивируса «Защитник Windows». Так как брандмауэр является составной частью системы безопасности, управление ним частично сосредоточено в этой программе.

- Щёлкаем значок щитка в панели значков и открываем «Защитник Windows».Щёлкаем значок щитка в панели значков и открываем «Защитник Windows»

- Открываем вкладку «Брандмауэр и безопасность сети», затем переходим в настройку подключения, что имеет пометку «активный».Открываем вкладку «Брандмауэр и безопасность сети», затем переходим в настройку подключения, что имеет пометку «активный»

- Переводим единственный тумблер на странице в необходимое положение для включения или отключения файервола.Переводим тумблер в нужное положение и закрываем окно

Что такое брандмауэр Windows 10

На любом компьютере, использующем Виндовс в качестве ОС, имеется встроенное средство защиты интернет-трафика. Называется оно брандмауэром или firewall. При включении ПК в момент загрузки Windows утилита запускается по умолчанию, то есть самостоятельно. Активировать эту службу не нужно, отключать нежелательно. Разрешается выставлять исключения для некоторых конфликтующих с утилитой программ.

Брандмауэр защищает компьютер от опасных подключений и блокирует несанкционированный доступ к нему. Эта служба контролирует входящий и исходящий интернет-трафики. Работает тихо, в автоматическом режиме, а, когда возникает необходимость, выдает уведомления.

Как открыть утилиту:

через Пуск перейти в Поиск;

- написать в поисковике: «Брандмауэр» или «Firewall»;

- появится консоль службы.

Открыв утилиту, можно посмотреть ее статус. На консоли отображается информация о состоянии службы (вкл. или откл.), а также активные подключения, список исключений. Пользователь может самостоятельно задать или изменить параметры уведомлений о работе защитника. Через исключения удастся отредактировать входящие подключения, то есть разблокировать трафик приложениям, которых нет в перечне разрешенных программ.

Значение брандмауэра

Брандмауэр на самом деле является инструментом кибербезопасности, который работает как фильтр для очистки трафика, поступающего в сеть. Это может быть программное или аппаратное обеспечение или даже облачный сервис. Этот инструмент будет отделять узлы сети не только от внутренних или внешних источников трафика, но и от приложений специального типа

Неважно, программный ли это аппаратный или аппаратный или даже облачный брандмауэр, его основная функция — блокировать или блокировать запросы на вредоносный и вредоносный трафик, поступающие в защищенную им сеть. Это позволяет только законный и вредный трафик и пакеты данных или информации

Я надеюсь, что представленной выше информации о значении межсетевого экрана достаточно, чтобы вы поняли значение межсетевого экрана. Теперь перейдем к следующей части этой статьи.

Кроме того, нажмите здесь, чтобы узнать все о Межсетевой экран портов SMB, так же хорошо как важность брандмауэра

Первичный запуск и настройка

Здесь и далее я буду исходить из мысли, что мы находимся в Windows 10, но в общем и целом статья актуальна для Windows 7/8/8.1 и при некоторой сноровке её можно притулить в XP.

Для начала зайдите в панель управления и откройте управления этим самым брандмауэром, т.е нажмите правой кнопкой мышки на меню «Пуск».

Затем выберите пункт «Панель управления», в которой переключитесь на маленькие значки (справа вверху) и выберите из списка «Мелкие значки», после чего тыркнитесь в «Брандмауэр Windows»:

На выходе мы получим, собственно, окно этого самого брандмауэра, в котором необходимо сразу перейти к дополнительным настройкам, радостно тыркнув мышкой в соответствующий пункт (Дополнительные параметры):

Как убрать уведомления

После отключения защиты Windows будет периодически показывать уведомления с рекомендацией ее включить. Избавиться от них можно одним из двух способов.

Способ 1: через Параметры

1. В Пуске откройте «Параметры» и перейдите в раздел «Обновления и безопасность». На вкладке «Безопасность» откройте пункт «Брандмауэр и защита сети».

2. Прокрутите страницу немного вниз и кликните по пункту «Параметры уведомлений».

3. Перейдите в настройку «Управление уведомлениями».

4. Переведите переключатель в положение «Откл.» в меню «Уведомления от функции Брандмауэр и защита сети».

Способ 2: через реестр

1. В меню Пуск напечатайте regedit и откройте редактор реестра.

2. Поочередно разверните ветки: HKEY_LOCAL_MACHINE – SOFTWARE – Microsoft – Windows Defender Security Center. Кликните правой кнопкой мышки по папке «Notifications» и выберите пункт «Параметр DWORD (32 бита)».

3. Задайте имя новому параметру «DisableNotifications».

4. Дважды кликните по нему, задайте значение 1 и нажмите OK.