Как фаервол защищает компьютер?

Содержание:

- Outpost Firewall Free

- Управление зонами

- основные черты

- Брандмауэр Windows — вводная

- Возможные проблемы при работе с firewalld

- Создание правил для новых приложений перед первым запуском

- Знать, как использовать режим «экраны» для активных атак

- Keep default settings

- История

- Create rules for new applications before first launch

- Как работает NAT Firewall?

- Послесловие

- Тренды и прогнозы развития рынка WAF

Outpost Firewall Free

Следующий фаервол Outpost Firewall Free, пожалуй, является одним из самых простых и нетребовательных к системе брандмауэров. В этом отношении он сродни стандартному фаерволу Windows, который, как правило, постоянно присутствуя в системе ничем себя на проявляет :).

Outpost Firewall – достаточно простая в использовании программа, предназначенная для защиты от внешних вторжений, а также несанкционированной передачи данных установленными на компьютере пользователя приложениями. В отличие от других фаерволов Outpost Firewall Free практически не нуждается в предварительной настройке.

Приложением поддерживается мониторинг всех входящих и исходящих соединений, отслеживание активности ПО в режиме реального времени, расширяемость при помощи встраиваемых модулей. В случае возникновения угрозы или сетевой активности “сомнительных” программ Outpost Firewall оповестит об этом пользователя предложив разрешить или блокировать заявившее о себе приложение.

Outpost Firewall Free имеет очень простой, не отягощенным “лишними” функциями пользовательский интерфейс. Русский язык, к сожалению, отсутствует.

Впрочем, это не столь важно – программа достаточно проста, чтобы с ней смог разобраться даже начинающий пользователь. Немногочисленные настройки позволяют при необходимости отрегулировать уровень защиты (вплоть до полной блокировки соединений), а также создавать правила исключений для различных программ и служб

Управление зонами

Все правила в firewalld могут быть разбиты по зонам. Для каждой свой набор правил и свои сетевые интерфейсы. Это нужно использовать, если мы захотим для разных сетевых адаптеров сделать разные по строгости правила.

Посмотреть список всех имеющихся зон:

firewall-cmd —list-all-zones

Посмотреть список используемых зон:

firewall-cmd —get-active-zones

Информация о конкретной зоне:

firewall-cmd —list-all —zone=public

Создать правило для зоны public:

firewall-cmd —permanent —zone=public —add-port=80/tcp

Добавить сетевой интерфейс в зону:

firewall-cmd —permanent —zone=public —remove-interface=ens34

firewall-cmd —permanent —zone=internal —add-interface=ens34

* сначала нужно удалить адаптер из текущей зоны.

Задать действие по умолчанию для зоны:

firewall-cmd —permanent —zone=public —set-target=DROP

Создать новую зону:

firewall-cmd —permanent —new-zone=custom_zone

firewall-cmd —reload

* чтобы система увидела новую зону custom_zone, команда reload обязательная.

основные черты

Основная цель операционной системы IPFire — обеспечение безопасности в домашних и деловых средах, ее механизм межсетевого экрана очень прост в настройке, а его IDS предотвращает проникновение злоумышленников в сеть и предотвращает вторжения. В конфигурации IPFire нам придется разделить сеть на несколько зон, эти зоны по умолчанию имеют разные политики безопасности, которые мы позже можем детально настроить. Например, у нас есть зоны для Интернета WAN, LAN, DMZ, а также Wi-Fi

Еще один аргумент в пользу IPFire — это его постоянные обновления, что необходимо для брандмауэра, поскольку он открыт для доступа в Интернет, поэтому наличие обновлений для самой операционной системы и расширений важно для предотвращения уязвимостей безопасности

Межсетевой экран и IDS / IPS

IPFire использует межсетевой экран SPI (Stateful Packet Inspection) на основе IPtables, популярного межсетевого экрана Linux. Это программное обеспечение позволяет быстро фильтровать пакеты и, в зависимости от оборудования, может обеспечивать пропускную способность более 10 Гбит / с

Благодаря графическому пользовательскому интерфейсу мы сможем создавать группы хостов и сетей, чтобы впоследствии применять к ним короткие и упорядоченные правила, что важно для понимания того, что мы фильтруем, а также для поддержания правил. Конечно, этот ориентированный на брандмауэр дистрибутив имеет графические отчеты и расширенные журналы, чтобы знать все, что происходит в системе

VPN

Сегодня виртуальные частные сети очень важны для безопасного соединения удаленных точек через Интернет. IPFire включает в себя различные типы VPN, включая IPsec VPN, а также OpenVPN, идеально подходящие для взаимодействия с такими производителями межсетевых экранов, как Cisco, Juniper, Mikrotik, D-Link и всеми, кто использует эти стандарты. Благодаря включению OpenVPN удаленные пользователи смогут подключаться к офису, как если бы они были там физически, и все это безопасным способом, поскольку все коммуникации зашифрованы из конца в конец.

Другие особенности

IPFire включает в себя большое количество функций профессиональных маршрутизаторов и профессиональных брандмауэров, некоторые из основных дополнительных функций — это возможность расширенной настройки прокси-сервера, DHCP-сервер, включающий кеш доменных имен, NTP-сервер для времени, WoL (Wake ON LAN), сервер DDNS, расширенный QoS, полная запись всех событий, происходящих в операционной системе и т. Д.

Одной из наиболее важных функций является возможность установки расширений, благодаря этому дополнительному программному обеспечению мы можем расширить функциональные возможности этого профессионального межсетевого экрана. Некоторые из самых популярных расширений:

- Сетевой файловый сервер с Samba и NFS.

- Сервер сетевой печати.

- Asterisk для коммутатора VoIP.

- Team Speak.

- Сервер видеорегистратора.

- Почтовый сервер и антиспам.

- Антивирусный сервер с использованием движка ClamAV.

- Потоковый сервер.

- Tor для анонимного просмотра Интернета

- Дополнительные плагины, которые могут быть скачивается прямо с главной вики на своем сайте.

IPFire также может работать в ARM архитектура, позволяющая работать с такими интересными устройствами, как Raspberry Pi или аналогичное оборудование. Его также можно установить на Amazon облако иметь IPFire в облаке и чтобы все коммуникации работали через VPN.

Брандмауэр Windows — вводная

Прежде чем приступить, собственно, обязательно стоит понять следующее:

- Описанная ниже методология требует вдумчивой настройки (и отталкивается от идеи о том, что разумный пользователь хочет самостоятельно контролировать все входящие+исходящие соединения с интернетом и сетью) и некоторого количества времени, т.е,

если Вы ленивы, у Вас установлено очень много программ (да и вообще Вы их ставите без разбору), каждой из которых нужен доступ в интернет, то, вероятно, эта статья Вам не подходит (как и тема защиты с помощью брандмауэра вообще); - Тем не менее, статья рекомендуется для прочтения каждому, чтобы понимать как работает этот самый брандмауэр Windows (а он включен по умолчанию и работает практически у каждого) и как его, в случае чего, настроить, приструнить, им управлять и просто диагностировать возможные проблемы с доступом в интернет какой-либо программой.

Давайте, что называется, приступимс.

Возможные проблемы при работе с firewalld

1. Ошибка command not found (команда не найдена).

Возможные причины: не установлен пакет или не запущена служба.

Выполняем установку пакета firewalld:

yum install firewalld firewall-config

Запускаем службу:

systemctl start firewalld

2. Не применяются правила.

Причина: не введена команда перезапуска правил.

Перечитываем правила:

firewall-cmd —reload

Если это не помогло, делаем перезапуск со сбросом подключений:

firewall-cmd —complete-reload

В некоторых случаях, необходимо перезапустить сетевые службы:

systemctl restart network

В исключительных случаях, перезагружаем компьютер:

shutdown -r now

3. The interface is under control of NetworkManager and already bound to the default zone.

Ошибка появляется при попытке удалить интерфейс из зоны, настройками которого управляет NetworkManager.

Для решения открываем конфигурационный файл для настройки сетевого интерфейса, например:

vi /etc/sysconfig/network-scripts/ifcfg-ens34

И дописываем следующее:

ZONE=external

* в данном примере сетевой интерфейс ens34 будет добавлен в зону external.

Перезагружаем сетевую службу:

systemctl restart network

Создание правил для новых приложений перед первым запуском

Правила входящие разрешимые

При первом установке сетевые приложения и службы выдают прослушивающий вызов, указывая необходимые для правильного функционирования сведения о протоколе и порте. Поскольку в брандмауэре по умолчанию Защитник Windows блокировка, необходимо создать правила входящие исключения, чтобы разрешить этот трафик. Обычно приложение или сам установщик приложения добавляют это правило брандмауэра. В противном случае пользователю (или администратору брандмауэра от имени пользователя) необходимо вручную создать правило.

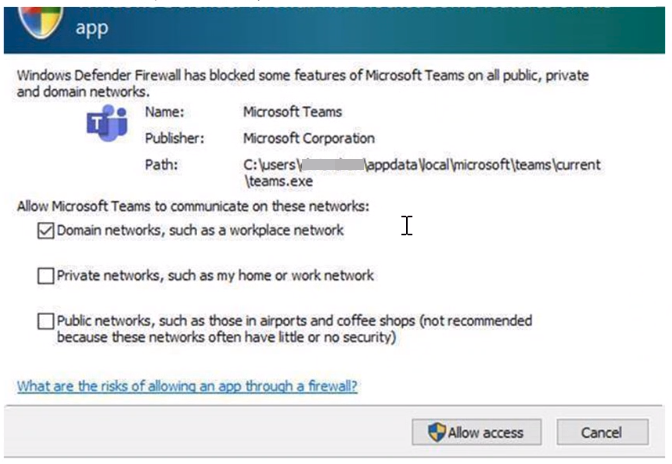

Если нет активного приложения или правила допуска, определенного администратором, диалоговое окно будет побуждать пользователя разрешить или заблокировать пакеты приложения при первом запуске приложения или попытках связаться в сети.

-

Если у пользователя есть разрешения администратора, они будут вызваны. Если они отвечают «Нет» или отменяют запрос, будут созданы правила блокировки. Обычно создаются два правила, по одному для трафика TCP и UDP.

-

Если пользователь не является локальным администратором, он не будет вызван. В большинстве случаев будут созданы правила блокировки.

В любом из указанных выше сценариев после добавлений эти правила должны быть удалены, чтобы снова создать запрос. Если нет, трафик будет по-прежнему заблокирован.

Примечание

Параметры брандмауэра по умолчанию предназначены для безопасности. Разрешение всех входящие подключения по умолчанию представляет сеть для различных угроз. Поэтому создание исключений для входящие подключения из стороненного программного обеспечения должно определяться доверенными разработчиками приложений, пользователем или администратором от имени пользователя.

Известные проблемы с автоматическим созданием правил

При разработке набора политик брандмауэра для сети лучше всего настроить правила допуска для любых сетевых приложений, развернутых на хост-сайте. Наличие этих правил перед первым запуском приложения поможет обеспечить бесперебойное впечатление.

Отсутствие этих постановок не обязательно означает, что в конечном итоге приложение не сможет общаться в сети. Однако для поведения, задействованного в автоматическом создании правил приложения во время работы, требуются взаимодействие пользователей и административные привилегии. Если предполагается, что устройство будет использоваться не административными пользователями, следует следовать лучшим практикам и предоставить эти правила перед первым запуском приложения, чтобы избежать непредвиденных проблем с сетью.

Чтобы определить, почему некоторые приложения не могут общаться в сети, ознакомьтесь со следующими словами:

-

Пользователь с достаточными привилегиями получает уведомление о запросе, извещение о том, что приложению необходимо внести изменения в политику брандмауэра. Не до конца понимая запрос, пользователь отменяет или отклоняет запрос.

-

Пользователю не хватает достаточных привилегий, поэтому ему не предложено разрешить приложению вносить соответствующие изменения в политику.

-

Объединение локальной политики отключено, что не позволяет приложению или сетевой службе создавать локальные правила.

Создание правил приложения во время работы также может быть запрещено администраторами с помощью Параметры приложения или групповой политики.

Рис. 4. Диалоговое окно для доступа

См. также контрольный список: Создание правил входящие брандмауэра.

Знать, как использовать режим «экраны» для активных атак

Важной функцией брандмауэра, используемой для уменьшения ущерба во время активной атаки, является режим «экраны вверх». Это неофициальный термин со ссылкой на простой метод, который администратор брандмауэра может использовать для временного повышения безопасности перед лицом активной атаки

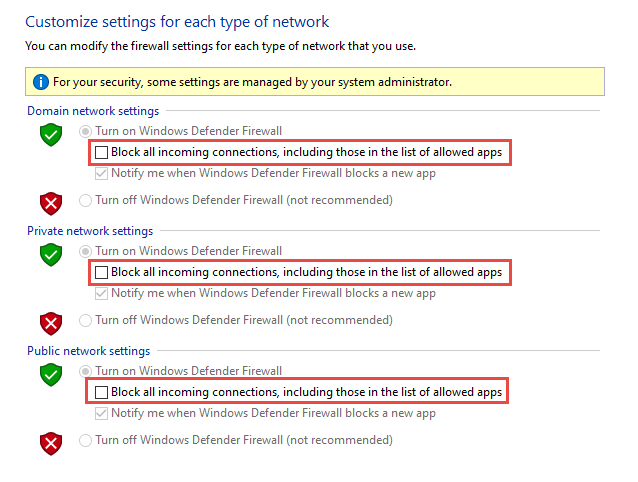

Защита может быть достигнута **** путем проверки блокировки всех входящих подключений, в том числе в списке разрешенных параметров приложений, найденных в приложении Windows Параметры или в устаревшем файлеfirewall.cpl.

Рис. 6. Windows параметров App/Безопасность Windows/Firewall Protection/Network Type

Рис. 7. Устаревшие firewall.cpl

По умолчанию брандмауэр Защитник Windows все, если не создано правило исключения. Этот параметр переопределяет исключения.

Например, функция Remote Desktop автоматически создает правила брандмауэра при включенной функции. Однако при активном использовании нескольких портов и служб на хост можно вместо отключения отдельных правил использовать режим экранов, чтобы заблокировать все входящие подключения, переопределив предыдущие исключения, включая правила удаленного рабочего стола. Правила удаленного рабочего стола остаются неизменными, но удаленный доступ не будет работать до тех пор, пока активируется экран.

После того, как чрезвычайная ситуация будет восстановлена, разбей параметр для восстановления регулярного сетевого трафика.

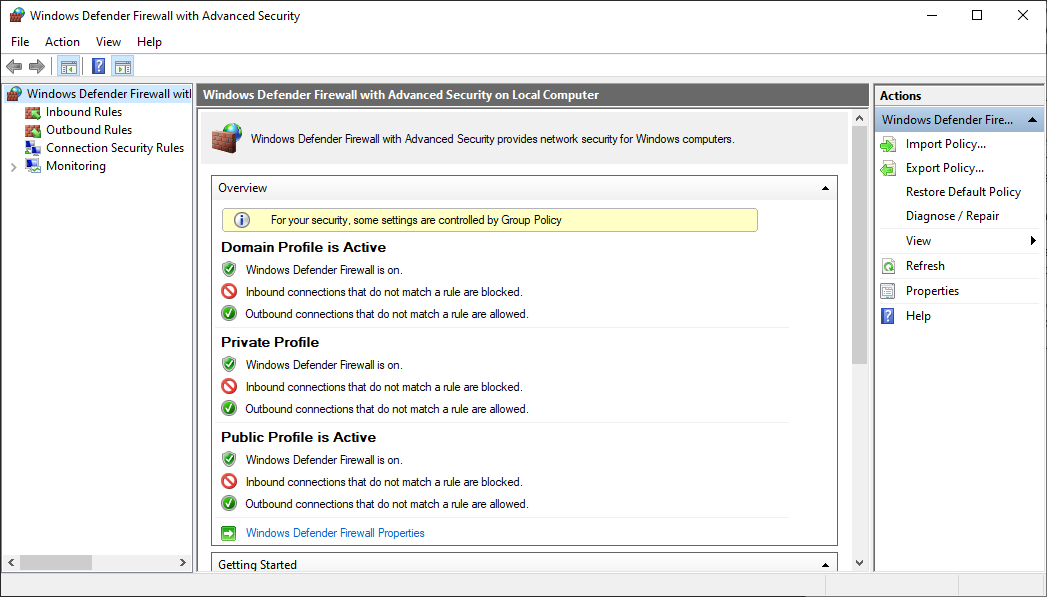

Keep default settings

When you open the Windows Defender Firewall for the first time, you can see the default settings applicable to the local computer. The Overview panel displays security settings for each type of network to which the device can connect.

Figure 1: Windows Defender Firewall

-

Domain profile: Used for networks where there is a system of account authentication against a domain controller (DC), such as an Azure Active Directory DC

-

Private profile: Designed for and best used

in private networks such as a home network -

Public profile: Designed with higher security in mind

for public networks like Wi-Fi hotspots, coffee shops, airports, hotels, or stores

View detailed settings for each profile by right-clicking the top-level Windows Defender Firewall with Advanced Security node in the left pane and then selecting Properties.

Maintain the default settings in Windows Defender

Firewall whenever possible. These settings have been designed to secure your device for use in most network scenarios. One key example is the default Block behavior for Inbound connections.

Figure 2: Default inbound/outbound settings

Important

To maintain maximum security, do not change the default Block setting for inbound connections.

For more on configuring basic firewall settings, see Turn on Windows Firewall and Configure Default Behavior and Checklist: Configuring Basic Firewall Settings.

История

Термин « брандмауэр» первоначально относился к стене, предназначенной для ограничения огня в пределах ряда соседних зданий. Более позднее использование относится к аналогичным конструкциям, таким как металлический лист, отделяющий моторный отсек транспортного средства или самолета от пассажирского отсека. Этот термин применялся в конце 1980-х годов к сетевым технологиям, которые появились, когда Интернет был относительно новым с точки зрения его глобального использования и возможности подключения. Предшественниками межсетевых экранов для сетевой безопасности были маршрутизаторы, использовавшиеся в конце 1980-х годов. Поскольку они уже разделили сети, маршрутизаторы могут применять фильтрацию к пакетам, пересекающим их.

Прежде чем его начали использовать в реальных вычислениях, этот термин появился в 1983 году в фильме « Военные игры» о компьютерных взломах и, возможно, вдохновил его на дальнейшее использование.

Create rules for new applications before first launch

Inbound allow rules

When first installed, networked applications and services issue a listen call specifying the protocol/port information required for them to function properly. As there is a default block action in Windows Defender Firewall, it is necessary to create inbound exception rules to allow this traffic. It is common for the app or the app installer itself to add this firewall rule. Otherwise, the user (or firewall admin on behalf of the user) needs to manually create a rule.

If there are no active application or administrator-defined allow rule(s), a dialog box will prompt the user to either allow or block an application’s packets the first time the app is launched or tries to communicate in the network.

-

If the user has admin permissions, they will be prompted. If they respond No or cancel the prompt, block rules will be created. Two rules are typically created, one each for TCP and UDP traffic.

-

If the user is not a local admin, they will not be prompted. In most cases, block rules will be created.

In either of the scenarios above, once these rules are added they must be deleted in order to generate the prompt again. If not, the traffic will continue to be blocked.

Note

The firewall’s default settings are designed for security. Allowing all inbound connections by default introduces the network to various threats. Therefore, creating exceptions for inbound connections from third-party software should be determined by trusted app developers, the user, or the admin on behalf of the user.

Known issues with automatic rule creation

When designing a set of firewall policies for your network, it is a best practice to configure allow rules for any networked applications deployed on the host. Having these rules in place before the user first launches the application will help ensure a seamless experience.

The absence of these staged rules does not necessarily mean that in the end an application will be unable to communicate on the network. However, the behaviors involved in the automatic creation of application rules at runtime require user interaction and administrative privilege. If the device is expected to be used by non-administrative users, you should follow best practices and provide these rules before the application’s first launch to avoid unexpected networking issues.

To determine why some applications are blocked from communicating in the network, check for the following:

-

A user with sufficient privileges receives a query notification advising them that the application needs to make a change to the firewall policy. Not fully understanding the prompt, the user cancels or dismisses the prompt.

-

A user lacks sufficient privileges and is therefore not prompted to allow the application to make the appropriate policy changes.

-

Local Policy Merge is disabled, preventing the application or network service from creating local rules.

Creation of application rules at runtime can also be prohibited by administrators using the Settings app or Group Policy.

Figure 4: Dialog box to allow access

See also Checklist: Creating Inbound Firewall Rules.

Как работает NAT Firewall?

Как указано выше, основной принцип брандмауэра NAT заключается в изменении существующей информации IP в пакетах данных, отправляемых с устройства. Брандмауэр NAT, также известный как «Трансляция сетевых адресов», обеспечивает сетевой метод, посредством которого несколько устройств в одной сети имеют доступ к сети через общий шлюз.

Устройства под межсетевым экраном NAT совместно используют один и тот же общедоступный IP-адрес, в то время как все устройства имеют выделенный частный IP-адрес, который уникален для каждого из устройств.

До этого момента мы довольно часто упоминали фразу «пакеты данных», и если вы новичок в сфере информационных технологий, последствия могут быть расплывчатыми. Ну, вы можете думать об этих пакетах данных как о валюте, через которую происходят все транзакции в Интернете.

Всякий раз, когда вы вводите имя веб-сайта или делаете простой поиск в Google, вы запрашиваете отправку информации, отправляя бесчисленное количество этих пакетов данных. Чтобы получить точную информацию, которую вы запрашивали, эти пакеты данных должны быть помечены IP-адресом.

Каждому устройству, которое подключается к Интернету, присваивается уникальный IP-адрес, который позволяет интернет-провайдерам (провайдеру интернет-услуг) знать о конкретной информации, которая должна быть отправлена на каждое устройство. Поскольку в большинстве сетей имеется арсенал устройств, подключенных к одной локальной сети, маршрутизатор просматривает пакеты данных и сортирует их соответствующим образом.

На протяжении всего процесса сортировки маршрутизатор создает внутренний IP-адрес для каждого устройства в сети, в отличие от одного общего IP-адреса, назначенного провайдером. Внутренний IP-адрес, назначенный маршрутизатором, помогает маршрутизатору доставлять точную информацию устройству, которое запросило ее, организованным способом.

Что касается брандмауэров, маршрутизатор использует брандмауэр NAT для изменения информации об IP-адресе, отмеченном в пакетах данных. Последующим результатом всей этой сортировки является то, что все нераспознанные пакеты данных выбрасываются из микса, а брандмауэр NAT гарантирует, что только трафик, запрошенный пользователями, может достичь своего конечного пункта назначения.

Использование брандмауэра NAT делает невозможным вставку в вашу сеть через устройство большинства угроз, таких как вредоносные и шпионские программы, поскольку он не позволяет хакерам и другим киберпреступникам выйти из сети и разрешает вход только запрошенному трафику.

Послесловие

Если конечно Вам лень с этим возится руками, то ничто не мешает поставить сторонний фаерволл, который позволяет ставить правила, что называется «на лету». Есть даже легкие решения-интеграторы, вроде Windows 10 Firewall Control о котором мы уже писали ранее.

В общем, каждому своё, наше дело рассказать про брандмауэр Windows, а уж использовать его или нет, — дело Ваше.

Как и всегда, если есть какие-то вопросы, мысли, дополнения и всё такое прочее, то добро пожаловать в комментарии к этой статье (может подскажу какие-то нюансы с особо заковыристыми правилами и всем таким).

Оставайтесь с нами 😉

Тренды и прогнозы развития рынка WAF

В заключение беседы эксперты в студии поделились своим видением перспектив развития рынка Web Application Firewall. Спикеры отметили рост популярности различных открытых WebAPI и предсказали смещение фокуса защиты в их сторону; у Gartner даже есть определения для таких продуктов — Web Application & API Protection (WAAP)

Из-за пандемии зависимость от онлайна выросла драматическим образом, поэтому важность WAF возрастёт, его наличие может стать обязательным условием безопасности веб-ресурса. Участники онлайн-конференции отметили, что WAF станет «ближе» к приложениям и будет встроен в процесс их разработки

Говоря о технологических тенденциях развития систем класса WAF, эксперты предсказали внедрение в WAF систем искусственного интеллекта и многоуровневого машинного обучения. Будут усилены возможности обнаружения неизвестных угроз, а также активизируется использование предварительно сгенерированных моделей, созданных внутри компании. Помимо этого, спикеры AM Live отметили вероятное развитие механизмов фильтрации, основанных на поведенческих факторах.

С точки зрения развёртывания продолжатся миграция WAF в облака и интеграция систем этого класса с другими облачными сервисами. Эксперты отметили тенденцию к открытости систем безопасности, которая затронет и WAF; это — ответ на запросы рынка, выгодный как покупателям, так и вендорам.

Финальный опрос зрителей онлайн-конференции был посвящён мнению нашей аудитории относительно WAF по итогам эфира. Почти треть опрошенных (29 %) после просмотра очередного выпуска AM Live убедились в правильности своего выбора WAF. Ещё 16 % респондентов заинтересовались и готовы тестировать эти средства безопасности. Считают WAF избыточным для себя 13 % участников опроса, а 3 % зрителей в результате решили сменить поставщика WAF.

Не поняли, о чём шла речь во время прямого эфира, 32 % наблюдавших за ним, а 7 % опрошенных считают, что участники не смогли доказать необходимость использования WAF.

Рисунок 4. Каково ваше мнение относительно WAF по итогам эфира?